Stratégies managées par Microsoft

Comme mentionné dans le Rapport de défense numérique Microsoft d’octobre 2023

... les menaces pour la paix numérique ont réduit la confiance envers la technologie et mis en évidence le besoin urgent d’améliorer les cyber-défenses à tous les niveaux...

... chez Microsoft, plus de 10 000 experts en sécurité analysent plus de 65 milliards de signaux chaque jour... ce qui génère certains des insights les plus influents en matière de cybersécurité. Ensemble, nous pouvons renforcer la cyber résilience grâce à une action innovante et à la défense collective.

Dans le cadre de ce travail, nous mettons à disposition des stratégies managées par Microsoft dans les locataires Microsoft Entra dans le monde entier. Ces stratégies d’accès conditionnel simplifiées prennent des mesures pour exiger l’authentification multifacteur qui, d’après une étude récente, permet de réduire le risque de compromission de plus de 99 %.

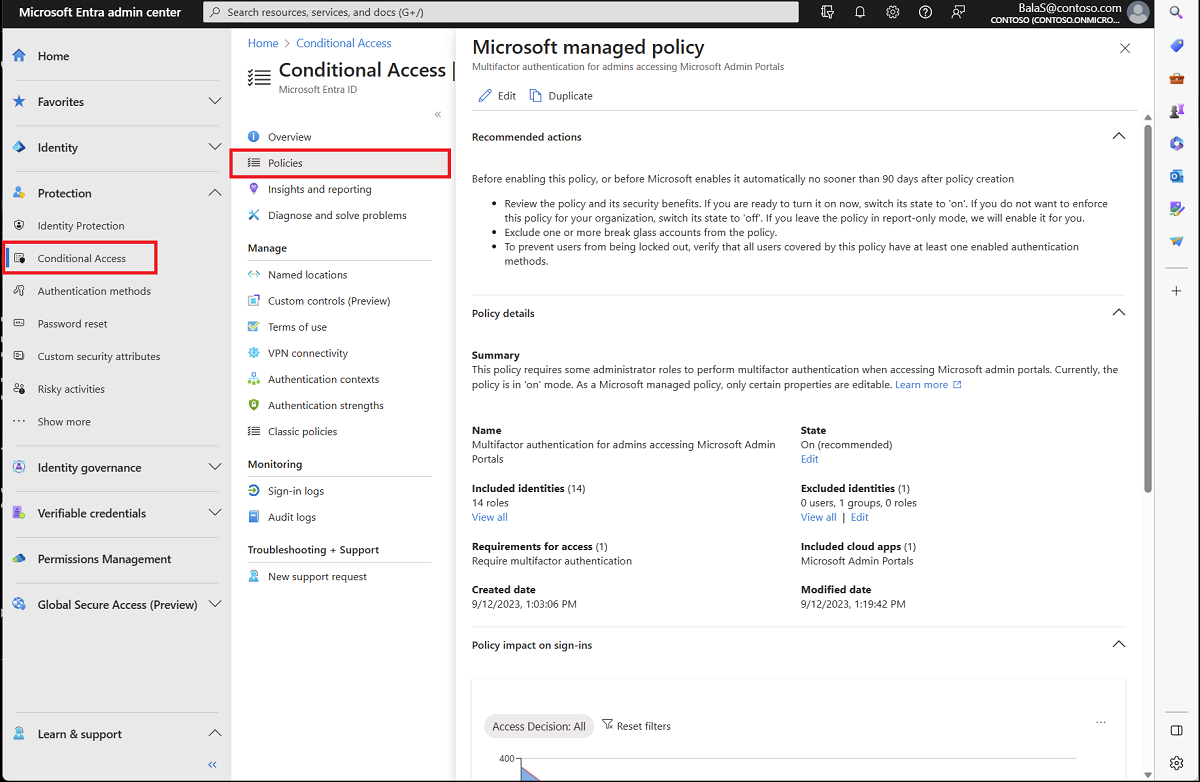

Les administrateurs disposant au moins du rôle Administrateur d’accès conditionnel trouveront ces stratégies dans le Centre d’administration Microsoft Entra sous Protection>Accès conditionnel>Stratégies.

Les administrateurs ont la capacité à Modifier l’État (Activé, Désactivé ou Rapport uniquement) et lesIdentités exclues(Utilisateurs, Groupes et Rôles) dans la stratégie. Les organisations doivent exclure leurs comptes d’accès d’urgence ou de secours de ces stratégies comme elles le feraient dans d’autres stratégies d’accès conditionnel. Les organisations peuvent dupliquer ces stratégies si elles souhaitent apporter plus de modifications que les modifications de base autorisées dans les versions gérées par Microsoft.

Microsoft active ces stratégies non moins de 90 jours après leur introduction dans votre locataire si elles sont laissées à l’état Rapport uniquement. Les administrateurs peuvent choisir d’Activer ces stratégies plus tôt, ou au contraire de les désactiver en définissant l’état des stratégies sur Désactiver. Les clients sont notifiés par email et via les publications du Centre de messages 28 jours avant l’activation des stratégies.

Remarque

Dans certains cas, les stratégies peuvent être activées plus rapidement que 90 jours. Si cela s’applique à votre locataire, il est noté dans les emails et les publications du centre de messages M365 que vous recevez sur les stratégies gérées Par Microsoft. Elle sera également mentionnée dans les détails de la stratégie dans le Centre d’administration Microsoft.

Stratégies

Ces stratégies managées par Microsoft permettent aux administrateurs d’apporter des modifications simples telles que l’exclusion d’utilisateurs ou leur basculement du mode Rapport uniquement vers le mode Activé ou Désactivé. Les organisations ne peuvent ni renommer ni supprimer les stratégies managées par Microsoft. Une fois qu’ils sont plus à l’aise avec la stratégie d’accès conditionnel, les administrateurs peuvent choisir de dupliquer la stratégie afin de créer des versions personnalisées.

À mesure que les menaces évoluent, Microsoft est susceptible de modifier ces stratégies afin de tirer parti de nouvelles fonctionnalités ou d’améliorer leur rôle.

Authentification multifacteur pour les administrateurs accédant aux portails d’administration Microsoft

Cette stratégie couvre 14 rôles d’administrateur que nous considérons comme hautement privilégiés, qui accèdent au groupe Portails d’administration Microsoft, et exige d’eux qu’ils effectuent l’authentification multifacteur.

Cette stratégie cible les locataires Microsoft Entra ID P1 et P2 où les paramètres de sécurité par défaut ne sont pas activés.

Conseil

Les stratégies gérées par Microsoft nécessitant une authentification multifacteur diffèrent de l’annonce de l’authentification multifacteur obligatoire pour la connexion Azure effectuée en 2024 qui a démarré le déploiement progressif en octobre 2024. Pour plus d’informations sur cette application, consultez l’article Planification de l’authentification multifacteur obligatoire pour Azure et d’autres portails d’administration.

Authentification multifacteur pour les utilisateurs d’authentification multifacteur par utilisateur

Cette stratégie couvre les utilisateurs soumis à l’authentification multifacteur par utilisateur, une configuration que Microsoft ne recommande plus. L’accès conditionnel offre une meilleure expérience administrateur avec de nombreuses fonctionnalités supplémentaires. La consolidation de toutes les stratégies d’authentification multifacteur dans l’accès conditionnel peut vous aider à être plus ciblé pour exiger l’authentification multifacteur, ce qui réduit les frictions des utilisateurs finaux tout en conservant l’état de la sécurité.

Cette stratégie cible :

- Organisations disposant d’une licence d’utilisateurs avec Microsoft Entra ID P1 et P2

- Organisations où les valeurs par défaut de sécurité ne sont pas activées

- Organisations avec moins de 500 utilisateurs avec MFA par utilisateur activés ou appliqués

Pour appliquer cette stratégie à d’autres utilisateurs, dupliquez-la et modifiez les affectations.

Conseil

Modifier la stratégie d’authentification multifacteur par utilisateur gérée par Microsoft à l’aide du crayon Modifier situé en haut peut générer une erreur Échec de la mise à jour. Pour contourner ce problème, sélectionnez Modifier sous la section Identités exclues de la stratégie.

Authentification multifacteur et réauthentification pour les connexions risquées

Cette stratégie couvre tous les utilisateurs, et nécessite l’authentification multifacteur et la réauthentification lorsque nous détectons des connexions à haut risque. Dans ce cas, le terme « risque élevé » signifie qu’un aspect de la manière dont l’utilisateur s’est connecté sort de l’ordinaire. Ces connexions à haut risque peuvent inclure par exemple un voyage hautement anormal, des attaques par pulvérisation de mots de passe ou des attaques par relecture de jeton. Pour plus d’informations sur ces définitions de risque, consultez l’article Que sont les détections de risques ?.

Cette stratégie cible les locataires Microsoft Entra ID P2 où les paramètres de sécurité par défaut ne sont pas activés.

- Si le nombre de licences P2 est égal ou dépasse le nombre total d’utilisateurs actifs inscrits par l’authentification multifacteur, la stratégie couvre tous les utilisateurs.

- Si le nombre d’utilisateurs actifs inscrits par MFA dépasse le nombre de licences P2, nous allons créer et attribuer la stratégie à un groupe de sécurité limité en fonction des licences P2 disponibles. Vous pouvez modifier l’appartenance au groupe de sécurité de la stratégie.

Pour empêcher les attaquants de prendre le contrôle des comptes, Microsoft ne permet pas aux utilisateurs à risque de s’inscrire à l’authentification multifacteur.

Stratégies par défaut de sécurité

Les stratégies suivantes sont disponibles lorsque vous effectuez une mise à niveau à partir des paramètres de sécurité par défaut.

Bloquer l’authentification héritée

Cette stratégie empêche les protocoles d’authentification hérités d’accéder aux applications. L’authentification héritée fait référence à une demande d’authentification effectuée par :

- Les clients Office qui n'utilisent pas l'authentification moderne (par exemple, un client office 2010)

- Tout client qui utilise d’anciens protocoles de messagerie tels que IMAP, SMTP ou POP3

- Toute tentative de connexion à l’aide de l’authentification héritée est bloquée.

La plupart des tentatives de connexion compromettantes ont pour origine l’authentification héritée. Étant donné que l’authentification héritée ne prend pas en charge l’authentification multifacteur, un attaquant peut contourner vos exigences MFA à l’aide d’un protocole plus ancien.

Exiger une authentification multifacteur pour la gestion Azure

Cette stratégie couvre tous les utilisateurs lorsqu’ils tentent d’accéder à différents services Azure gérés via l’API Azure Resource Manager, notamment :

- Portail Azure

- Centre d’administration Microsoft Entra

- Azure PowerShell

- Azure CLI

Lorsque vous essayez d’accéder à l’une de ces ressources, l’utilisateur est tenu de terminer l’authentification multifacteur avant d’obtenir l’accès.

Exiger l’authentification multifacteur pour les administrateurs

Cette stratégie couvre tous les utilisateurs disposant d’un des 14 rôles d’administrateur 14 que nous considérons comme hautement privilégiés. En raison de la puissance dont disposent ces comptes hautement privilégiés, ils doivent faire l’objet de l’authentification multifacteur à chaque fois qu’ils se connectent à une application.

Exiger l’authentification multifacteur pour tous les utilisateurs

Cette stratégie couvre tous les utilisateurs de votre organisation et exige qu’ils utilisent l’authentification multifacteur chaque fois qu’ils se connectent. Dans la plupart des cas, la session persiste sur l’appareil et les utilisateurs n’ont pas besoin d’effectuer l’authentification multifacteur lorsqu’ils interagissent avec une autre application.

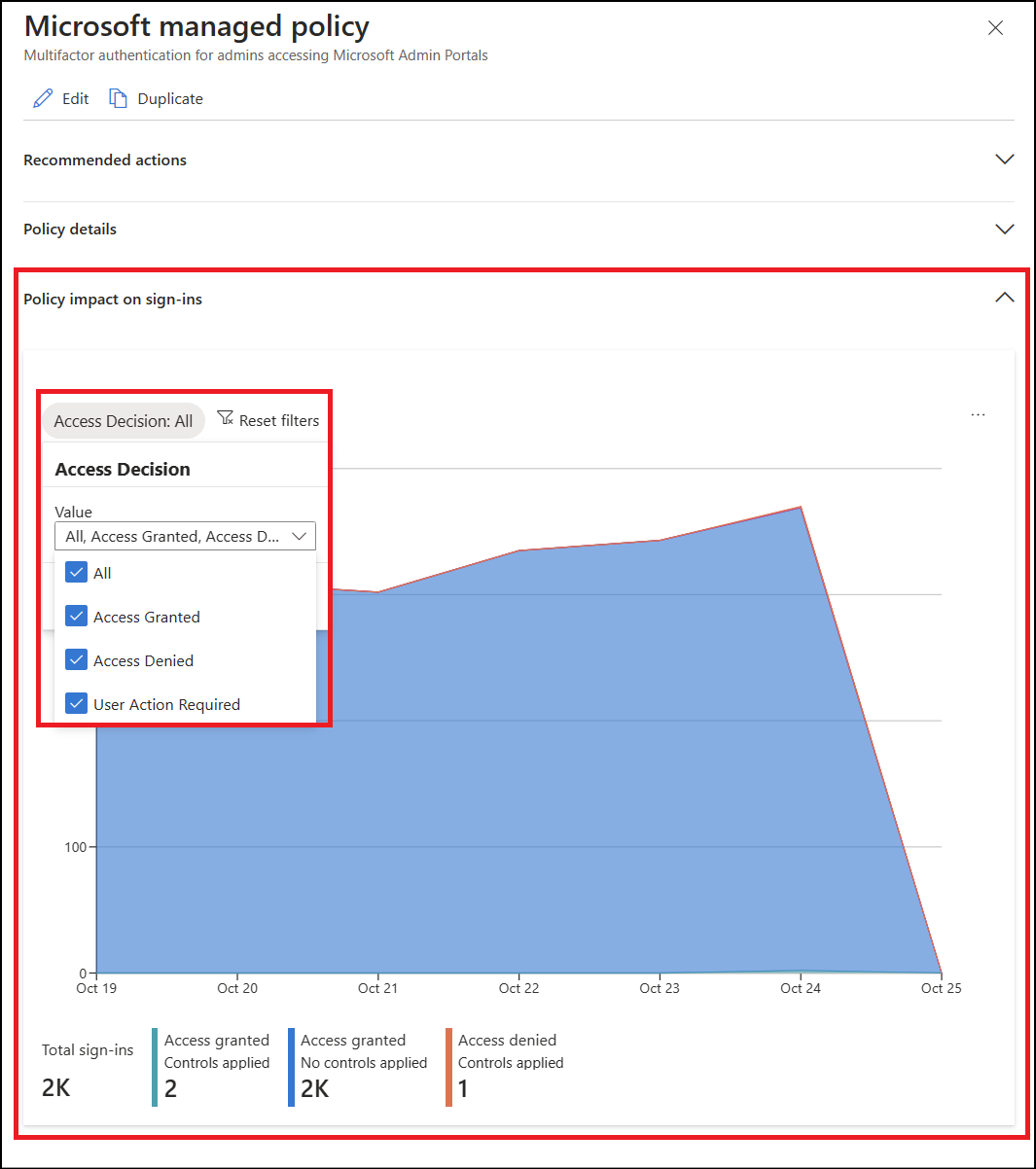

Comment voir les effets de ces stratégies ?

Les administrateurs peuvent consulter la section Impact de la stratégie sur les connexions pour afficher un bref résumé de l’effet de la stratégie dans leur environnement.

Les administrateurs peuvent aller plus loin et examiner les journaux de connexion Microsoft Entra pour voir ces stratégies en action dans leur organisation.

- Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

- Accédez à Identité>Surveillance et intégrité>Journaux d’activité de connexion.

- Recherchez la connexion spécifique que vous souhaitez examiner. Ajoutez ou supprimez des filtres et des colonnes pour filtrer les informations inutiles.

- Pour affiner l’étendue, ajoutez des filtres tels que :

- ID de corrélation lorsque vous avez un événement spécifique à examiner.

- Accès conditionnel pour voir l’échec et la réussite de la stratégie. Pour limiter les résultats, restreignez votre filtre afin de n’afficher que les échecs.

- Nom d’utilisateur pour afficher des informations relatives à des utilisateurs spécifiques.

- Date limitée au laps de temps en question.

- Pour affiner l’étendue, ajoutez des filtres tels que :

- Une fois que vous avez trouvé l’événement de connexion qui correspond à la connexion de l’utilisateur, sélectionnez l’onglet Accès conditionnel. L’onglet Accès conditionnel affiche la ou les stratégies spécifiques qui ont abouti à l’interruption de la connexion.

- Pour approfondir vos recherches, explorez la configuration des stratégies en cliquant sur Nom de la stratégie. Cliquez sur Nom de la stratégie pour afficher l’interface utilisateur de configuration de la stratégie pour la stratégie sélectionnée à des fins de révision et de modification.

- L’utilisateur client et les détails sur l’appareil qui ont été utilisés pour l’évaluation de la stratégie d’accès conditionnel sont également disponibles dans les onglets Informations de base, Emplacement, Informations sur l’appareil, Détails d’authentification et Détails supplémentaires de l’événement de connexion.

Questions courantes

Qu’est-ce que l’accès conditionnel ?

L’accès conditionnel est une fonctionnalité de Microsoft Entra qui permet aux organisations d’appliquer des exigences de sécurité lors de l’accès aux ressources. L’accès conditionnel est généralement utilisé pour appliquer des exigences d’authentification multifacteur, de configuration d’appareil ou d’emplacement réseau.

Ces stratégies peuvent être considérées comme des instructions logiques if then.

Si les affectations (utilisateurs, ressources et conditions) sont vraies, alors appliquer les contrôles d’accès (octroi et/ou session) dans la stratégie. Si vous êtes administrateur et que vous souhaitez accéder à l’un des portails d’administration Microsoft, alors vous devez effectuer l’authentification multifacteur pour prouver que c’est bien vous.

Que se passe-t-il si je souhaite apporter d’autres modifications ?

Les administrateurs peuvent choisir d’apporter d’autres modifications à ces stratégies en les dupliquant à l’aide du bouton Dupliquer dans l’affichage de liste des stratégies. Cette nouvelle stratégie peut être configurée de la même façon que toute autre stratégie d’accès conditionnel à partir d’une position recommandée par Microsoft. Veillez à ne pas réduire par inadvertance votre posture de sécurité avec ces changements.

Quels rôles d’administrateur sont couverts par ces stratégies ?

- Administrateur général

- Administrateur d’application

- Administrateur d’authentification

- Administrateur de facturation

- Administrateur d'applications cloud

- Administrateur de l’accès conditionnel

- Administrateur Exchange

- Administrateur du support technique

- Administrateur de mots de passe

- Administrateur d’authentification privilégié

- Administrateur de rôle privilégié

- Administrateur de sécurité

- Administrateur SharePoint

- Administrateur d'utilisateurs

Que se passe-t-il si j’utilise une autre solution pour l’authentification multifacteur ?

L’authentification multifacteur effectué à l’aide de méthodes d’authentification externesrépond aux exigences de MFA des stratégies managées par Microsoft.

Lorsque l’authentification multifacteur est terminée via un fournisseur d’identité fédéré (IDP), elle peut satisfaire aux exigences de l’authentification multifacteur Microsoft Entra en fonction de votre configuration. Pour plus d’informations, consultez Satisfaire aux contrôles d’authentification multifacteur de Microsoft Entra ID (MFA) avec des revendications liées à MFA à partir d’un fournisseur d’identité fédéré.

Que se passe-t-il si j’utilise l’authentification Certificate-Based ?

Selon la configuration de l’authentification Certificate-Based (CBA) de votre locataire, elle peut fonctionner en tant qu'authentification à facteur unique ou authentification multifactorielle.

- Si votre organisation a configuré l’adaptateur CBA en tant que facteur unique, les utilisateurs devront utiliser une deuxième MFA pour répondre aux exigences de l’authentification multifacteur. Pour plus d’informations sur les combinaisons autorisées des méthodes d’authentification pour l’authentification multifacteur (MFA) avec l’authentification à facteur unique basée sur un certificat (CBA), consultez MFA avec l’authentification basée sur un certificat à facteur unique.

- Si votre organisation a configuré CBA comme méthode d'authentification multifacteur, les utilisateurs peuvent effectuer la MFA avec leur méthode d'authentification CBA.

Remarque

L'authentification CBA est considérée comme une méthode compatible avec l'authentification multifacteur (MFA) dans Microsoft Entra ID. Ainsi, les utilisateurs qui relèvent de la méthode d'authentification CBA seront tenus d'utiliser l'authentification multifacteur pour enregistrer de nouvelles méthodes d'authentification. Pour enregistrer l’authentification multifacteur (MFA) pour les utilisateurs d'authentification à base de certificats (CBA) à facteur unique sans d’autres méthodes d’authentification enregistrées, consultez Options pour obtenir la capacité MFA avec des certificats à facteur unique.

Que se passe-t-il si j’utilise des contrôles personnalisés ?

Les contrôles personnalisés ne répondent pas aux exigences de revendication d’authentification multifacteur. Si votre organisation utilise des contrôles personnalisés, vous devez migrer vers des méthodes d’authentification externes, le remplacement des contrôles personnalisés. Votre fournisseur d’authentification externe doit prendre en charge les méthodes d’authentification externes et vous fournir les instructions de configuration nécessaires pour leur intégration.