Planification de l’authentification multifacteur obligatoire pour Azure et d’autres portails d’administration

Chez Microsoft, nous nous engageons à fournir à nos clients le niveau de sécurité le plus élevé. L’une des mesures de sécurité les plus efficaces disponibles est l’authentification multifacteur (MFA). Les recherches effectuées par Microsoft montrent que l’authentification multifacteur peut bloquer plus de 99,2 % des attaques de compromission de compte.

C’est pourquoi, à compter de 2024, nous allons appliquer l’authentification multifacteur (MFA) obligatoire pour toutes les tentatives de connexion à Azure. Pour plus d’informations sur cette exigence, consultez notre billet de blog. Cette rubrique traite des applications et des comptes affectés, de la façon dont l’application est déployée sur les locataires, ainsi que d’autres questions et réponses courantes.

Il n’y a aucun changement pour les utilisateurs si votre organisation impose déjà la MFA pour eux, ou s’ils se connectent avec des méthodes renforcées comme l'authentification sans mot de passe ou la clé d'accès (FIDO2). Pour vérifier que l’authentification multifacteur est activée, consultez Comment vérifier que les utilisateurs sont configurés pour la MFA obligatoire.

Étendue de la mise en œuvre

L’étendue de l’application inclut les applications qui planifient l’application de l’authentification multifacteur, lorsque l’application est planifiée et que les comptes ont une exigence d’authentification multifacteur obligatoire.

Applications

| Nom d’application | ID d’application | Phase de mise en œuvre |

|---|---|---|

| Portail Azure | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Deuxième moitié de 2024 |

| Centre d’administration Microsoft Entra | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Deuxième moitié de 2024 |

| Centre d’administration Microsoft Intune | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | Deuxième moitié de 2024 |

| Centre d’administration Microsoft 365 | 00000006-0000-0ff1-ce00-000000000000 | Début 2025 |

| Interface de ligne de commande Azure (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | Début 2025 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | Début 2025 |

| Azure mobile app | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | Début 2025 |

| Outils d’infrastructure en tant que code (IaC) | Utilisez des identifiants Azure CLI ou Azure PowerShell | Début 2025 |

Comptes

Tous les utilisateurs qui se connectent aux applications répertoriées précédemment pour effectuer une opération CRUD (Create, Read, Update or Delete) doivent effectuer l’authentification multifacteur lorsque l’application commence. Les utilisateurs ne sont pas tenus d’utiliser l’authentification multifacteur s’ils accèdent à d’autres applications, sites web ou services hébergés sur Azure. Chaque application, site web ou propriétaire de service répertorié précédemment contrôle les exigences d’authentification pour les utilisateurs.

Les comptes d’accès d’urgence ou de secours doivent également se connecter avec l’authentification multifacteur une fois la mise en œuvre commencée. Nous vous recommandons de mettre à jour ces comptes afin d’utiliser la clé d'accès (FIDO2) ou de configurer l’authentification basée sur des certificats pour l’authentification multifacteur. Les deux méthodes répondent aux exigences de l’authentification multifacteur.

Les identités de charge de travail, telles que les identités managées et les principaux de service, ne sont affectées par aucune des phases de l'application de la MFA. Si les identités utilisateur se connectent en tant que compte de service pour exécuter de l’automatisation (y compris les scripts ou d’autres tâches automatisées), ces identités d’utilisateur doivent se connecter avec l’authentification multifacteur une fois la mise en œuvre commencée. Les identités utilisateur ne sont pas recommandées pour l’automatisation. Vous devez migrer ces identités utilisateur vers des identités de charge de travail.

Migrer des comptes de service basés sur l’utilisateur vers des identités de charge de travail

Nous recommandons aux clients d'identifier les comptes utilisateurs utilisés comme comptes de service et de commencer à les migrer vers des identités de charge de travail. La migration nécessite souvent de mettre à jour des scripts et des processus d’automatisation pour utiliser des identités de charge de travail.

Examinez comment vérifier que les utilisateurs sont configurés pour l’authentification multifacteur obligatoire pour identifier tous les comptes d’utilisateur, y compris les comptes d’utilisateur utilisés comme comptes de service, qui se connectent aux applications.

Pour plus d’informations sur la migration de comptes de service basés sur l’utilisateur vers des identités de charge de travail pour l’authentification avec ces applications, consultez :

- Se connecter à Azure avec une identité managée en utilisant Azure CLI

- Se connecter à Azure avec un principal de service en utilisant Azure CLI

- Se connecter à Azure PowerShell de manière non interactive pour les scénarios d’automatisation inclut des conseils pour les cas d’utilisation de l’identité managée et du principal de service

Certains clients appliquent des stratégies d’accès conditionnel aux comptes de service basés sur l’utilisateur. Vous pouvez récupérer la licence basée sur l’utilisateur et ajouter une licence d’identités de charge de travail pour appliquer l’accès conditionnel pour les identités de charge de travail.

Implémentation

Cette exigence pour l’authentification multifacteur lors de la connexion est implémentée les portails d’administration. Les journaux de connexion à Microsoft Entra ID l’indiquent comme source de l’exigence de l’authentification multifacteur.

L’authentification multifacteur obligatoire pour les portails d’administration n’est pas configurable. Elle est implémentée séparément des stratégies d’accès que vous avez configurées dans votre locataire.

Par exemple, si votre organisation a choisi de conserver les paramètres de sécurité par défaut de Microsoft et que vous avez actuellement activé les paramètres de sécurité par défaut, vos utilisateurs ne voient aucune modification, car l’authentification multifacteur est déjà requise pour la gestion Azure. Si votre client utilise des stratégies d’accès conditionnel dans Microsoft Entra et que vous disposez déjà d’une stratégie d’accès conditionnel via laquelle les utilisateurs se connectent à Azure avec MFA, vos utilisateurs ne voient pas de modification. De même, toutes les stratégies d’accès conditionnel restrictives qui ciblent Azure et nécessitent une authentification plus forte, comme l’authentification multifacteur résistante au hameçonnage, continuent d’être appliquées. Les utilisateurs ne voient aucune modification.

Phases de mise en œuvre

La mise en œuvre de l’authentification multifacteur sera effectuée en deux phases :

Phase 1 : à compter de la deuxième moitié de 2024, l’authentification multifacteur sera requise pour se connecter au Portail Azure, au Centre d’administration Microsoft Entra et au Centre d’administration Microsoft Intune. La mise en œuvre sera progressivement effectuée sur tous les locataires dans le monde entier. Cette phase n’affecte pas d’autres clients Azure tels qu’Azure CLI, Azure PowerShell, l’application mobile Azure ou les outils IaC.

Phase 2 : à compter du début 2025, la mise en œuvre de la MFA commence progressivement pour la connexion à Azure CLI, Azure PowerShell, l’application mobile Azure et les outils IaC. Certains clients peuvent utiliser un compte d’utilisateur dans Microsoft Entra ID en tant que compte de service. Il est recommandé de migrer ces comptes de service basés sur l’utilisateur vers des comptes de service cloud sécurisés avec des identités de charge de travail.

Canaux de notification

Microsoft informe tous les administrateurs généraux Microsoft Entra via les canaux suivants :

E-mail : les administrateurs généraux qui ont configuré une adresse e-mail seront informés par e-mail de l’application de l’authentification multifacteur à venir et des actions nécessaires pour être préparés.

Notification d’intégrité des services : les administrateurs généraux reçoivent une notification d’intégrité de service via le portail Azure, avec l’ID de suivi 4V20-VX0. Cette notification contient les mêmes informations que l’email. Les administrateurs généraux peuvent également s’abonner pour recevoir des notifications d’état des services par e-mail.

Notification de portail : une notification s’affiche dans le Portail Azure, le Centre d’administration Microsoft Entra et le Centre d’administration Microsoft Intune lorsqu’ils se connectent. La notification de portail est liée à cette rubrique pour plus d’informations sur la mise en œuvre obligatoire de l’authentification multifacteur.

Centre de messages Microsoft 365 : un message s’affiche dans le centre de messages Microsoft 365 avec l’ID de message : MC862873. Ce message contient les mêmes informations que l’e-mail et la notification d’intégrité du service.

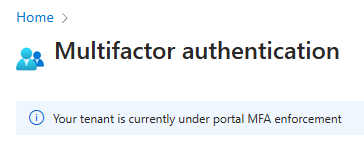

Après l’application, une bannière s’affiche dans l’authentification multifacteur Microsoft Entra :

Méthodes d’authentification et fournisseurs d’identité externes

La prise en charge des solutions d’authentification multifacteur externes est en préversion avec des méthodes d’authentification externes qui peuvent être utilisées pour répondre aux exigences de l’authentification multifacteur. L'ancien aperçu des contrôles personnalisés de l'accès conditionnel ne répond pas à l'exigence de l’authentification multifacteur. Vous devez migrer vers la préversion des méthodes d’authentification externes pour utiliser une solution externe avec Microsoft Entra ID.

Si vous utilisez un fournisseur d’identités fédérées (IdP) tel que les services de fédération Active Directory (AD FS) et que votre fournisseur de MFA est intégré directement à ce fournisseur d’identités fédérées, le fournisseur d’identité fédéré doit être configuré pour envoyer une revendication MFA.

Demander plus de temps pour préparer la mise en œuvre

Nous comprenons que certains clients puissent avoir besoin de plus de temps pour se préparer à cette exigence d’authentification multifacteur. Microsoft permet aux clients ayant des environnements complexes ou des obstacles techniques de reporter l’application de leurs clients jusqu’au 15 mars 2025.

Entre le 15/08/2024 et le 15/10/2024, les administrateurs généraux peuvent accéder au Portail Azure pour reporter la date de début de la mise en œuvre pour leur locataire au 15/03/2025. Les administrateurs généraux doivent disposer d’un accès élevé avant de reporter la date de début de mise en œuvre de l’authentification multifacteur sur cette page.

Les administrateurs généraux doivent effectuer cette action pour chaque locataire dans lequel ils souhaitent reporter la date de début d’application.

En reportant la date de début de la mise en œuvre, vous prenez un risque supplémentaire, car les comptes qui accèdent à services Microsoft comme le Portail Azure sont des cibles très prisées par les acteurs malveillants. Nous recommandons à tous les clients de configurer la MFA pour sécuriser les ressources cloud.

FAQ

Question : si le client est utilisé uniquement pour les tests, l’authentification multifacteur est-elle requise ?

Réponse : oui, chaque client Azure nécessite l’authentification multifacteur, il n’existe aucune exception.

Question : Quel est l'impact de cette exigence sur le centre d'administration Microsoft 365 ?

Réponse : L’authentification multifacteur obligatoire sera déployée dans le Centre d’administration Microsoft 365 dès le début de 2025. En savoir plus sur l’exigence d’authentification multifacteur obligatoire pour le Centre d’administration Microsoft 365 sur le billet de blog Annonce de l’authentification multifacteur obligatoire pour le Centre d’administration Microsoft 365.

Question : l’authentification multifacteur est-elle obligatoire pour tous les utilisateurs ou uniquement les administrateurs ?

Réponse : tous les utilisateurs qui se connectent à l’une des applications répertoriées précédemment sont tenus de terminer l’authentification multifacteur, quels que soient les rôles d’administrateur activés ou éligibles pour eux, ou toute exclusion d’utilisateur activée pour eux.

Question : Dois-je terminer l’authentification multifacteur si je choisis l’option Rester connecté ?

Réponse : Oui, même si vous choisissez Rester connecté, vous devez terminer l’authentification multifacteur avant de pouvoir vous connecter à ces applications.

Question : la mise en œuvre des principes de protection des informations personnelles s’appliquera-t-elle aux comptes d’invités B2B ?

Réponse : oui, l’authentification multifacteur doit être appliquée soit par le client de ressources partenaire, soit par le client d’origine de l’utilisateur s’il est correctement configuré pour envoyer des demandes d’authentification multifacteur au client de ressources en utilisant l’accès inter-client.

Question : comment pouvons-nous nous mettre en conformité si nous appliquons l’authentification multifacteur en utilisant un autre fournisseur d’identité ou une solution d’authentification multifacteur, et que nous n’appliquons pas l’authentification multifacteur en utilisant l’authentification multifacteur de Microsoft Entra ?

Réponse : la solution du fournisseur d’identité doit être configurée correctement pour envoyer la revendication multipleauthn à Microsoft Entra ID. Pour plus d’informations, consultez la section Référence du fournisseur de méthodes externes d’authentification multifacteur Microsoft Entra.

Question : la phase 1 ou la phase 2 de l’authentification multifacteur obligatoire impactent-elles ma capacité à synchroniser avec Microsoft Entra Connect ou Microsoft Entra Cloud Sync ?

Réponse : Non. Le compte de service de synchronisation n’est pas affecté par l’exigence de MFA obligatoire. Seules les applications répertoriées précédemment nécessitent l’authentification multifacteur pour la connexion.

Question : est-ce que je serai en mesure de refuser ?

Il n’y a aucun moyen de refuser. Ce mouvement de sécurité est essentiel à toute sécurité et sécurité de la plateforme Azure et est répété entre les fournisseurs de cloud. Par exemple, consultez Sécurité dès la conception : AWS pour améliorer les exigences de l’authentification multifacteur en 2024.

Une option permettant de reporter la date de début de l’application est disponible pour les clients. Entre le 15/08/2024 et le 15/10/2024, les administrateurs généraux peuvent accéder au Portail Azure pour reporter la date de début de la mise en œuvre pour leur locataire au 15/03/2025. Les administrateurs généraux doivent disposer d’un accès élevé avant de reporter la date de début de l’application de l’authentification multifacteur sur cette page. Ils doivent effectuer cette action pour chaque locataire qui a besoin d’un report.

Question : puis-je tester l’authentification multifacteur avant Qu’Azure applique la stratégie pour ne rien rompre ?

Réponse : oui, vous pouvez tester son authentification multifacteur via le processus d’installation manuelle de l’authentification multifacteur. Nous vous encourageons à faire cette configuration et à la tester. Si vous utilisez l’accès conditionnel pour appliquer l’authentification multifacteur, vous pouvez utiliser des modèles d’accès conditionnel pour tester votre stratégie. Pour plus d’informations, consultez Exiger l’authentification multifacteur pour les administrateurs accédant aux portails d’administration Microsoft. Si vous exécutez une édition gratuite de Microsoft Entra ID, vous pouvez activer les paramètres de sécurité par défaut.

Question : que se passe-t-il si j’ai déjà activé l’authentification multifacteur, que se passe-t-il ensuite ?

Réponse : Les clients qui exigent déjà la MFA pour leurs utilisateurs qui accèdent aux applications énumérées ci-dessus ne verront aucun changement. Si vous avez uniquement besoin de l’authentification multifacteur pour un sous-ensemble d’utilisateurs, les utilisateurs qui n’utilisent pas encore l’authentification multifacteur devront désormais utiliser l’authentification multifacteur lorsqu’ils se connectent aux applications.

Question : comment puis-je vérifier l’activité d’authentification multifacteur dans Microsoft Entra ID ?

Réponse : Pour consulter les détails sur le moment où un utilisateur est invité à se connecter avec MFA, utilisez le rapport des connexions Microsoft Entra. Pour plus d’informations, consultez al section Détails de l’événement de connexion pour l’authentification multifacteur Microsoft Entra.

Question : que se passe-t-il si j’ai un scénario de « verre d’arrêt » ?

Réponse : nous vous recommandons de mettre à jour ces comptes afin d’utiliser la clé d’accès (FIDO2) ou de configurer l’authentification basée sur un certificat pour l’authentification multifacteur. Les deux méthodes répondent aux exigences de l’authentification multifacteur.

Question : que se passe-t-il si je ne reçois pas d’email sur l’activation de l’authentification multifacteur avant son application, puis je suis verrouillé. Comment dois-je le résoudre ?

Réponse : Les utilisateurs ne devraient pas être bloqués, mais ils peuvent recevoir un message les invitant à activer l’authentification multifacteur une fois que l’application a démarré pour leur locataire. Si l’utilisateur est verrouillé, il peut y avoir d’autres problèmes. Pour plus d’informations, consultez Compte verrouillé.

Contenu connexe

Passez en revue les rubriques suivantes pour en savoir plus sur la configuration et le déploiement de l’authentification multifacteur :

- Comment vérifier que les utilisateurs sont configurés pour l’authentification multifacteur obligatoire

- Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l’authentification multifacteur Microsoft Entra

- Sécuriser les évènements de connexion des utilisateurs avec l’authentification multifacteur Microsoft Entra

- Planifier un déploiement d’authentification multifacteur Microsoft Entra

- Méthodes d’authentification multifacteur résistantes au hameçonnage

- Authentification multi-facteur Microsoft Entra

- Méthodes d’authentification