Accès conditionnel pour les identités de charge de travail

Des stratégies d’accès conditionnel étaient à l’origine appliquées aux utilisateurs uniquement quand ceux-ci accédaient à des applications et services tels que SharePoint Online. Nous étendons à présent la prise en charge des stratégies d’accès conditionnel à appliquer aux principaux de service appartenant à l’organisation. Nous appelons cette fonctionnalité Accès conditionnel pour les identités de charge de travail.

Une identité de charge de travail est une identité qui permet à une application ou à un principal de service d’accéder à des ressources, parfois dans le contexte d’un utilisateur. Ces identités de charge de travail diffèrent des comptes d’utilisateur traditionnels car elles :

- ne peuvent pas effectuer d’authentification multifacteur ;

- N’ont souvent aucun processus de cycle de vie formel.

- Elles doivent stocker leur informations d’identification ou secrets quelque part.

Ces différences font que les identités de charge de travail sont plus difficiles à gérer et plus faciles à compromettre.

Important

Les licences Identités de charge de travail Premium sont nécessaires pour créer ou modifier des stratégies d’accès conditionnel étendues aux principaux de service. Dans les répertoires sans licences appropriées, les stratégies d’accès conditionnel existantes pour les identités de charge de travail continueront de fonctionner, mais ne peuvent pas être modifiées. Pour plus d’informations, consultez identités de charge de travail Microsoft Entra.

Remarque

Une stratégie peut être appliquée à des principaux de service de locataire unique qui ont été inscrits dans votre locataire. Les applications SaaS et mutualisées tierces ne sont pas concernées. Cette stratégie ne couvre pas les identités gérées.

L’accès conditionnel pour les identités de charge de travail permet de bloquer les principaux de service :

- En dehors des plages d’adresses IP publiques connues.

- En fonction du risque détecté par Microsoft Entra ID Protection.

- En combinaison avec les contextes d’authentification.

Implémentation

Créer une stratégie d’accès conditionnel basée sur l’emplacement

Créez une stratégie d’accès conditionnel basée sur un emplacement, qui s’applique aux principaux de service.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous À quoi cette stratégie s’applique-t-elle ?, sélectionnez Identités de charge de travail.

- Sous Inclure, choisissez Sélectionner des principaux de service, puis sélectionnez les principaux de service appropriés dans la liste.

- Sous Ressources cibles>Ressources (anciennement applications cloud)>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud »). La stratégie s’applique uniquement quand un principal de service demande un jeton.

- Sous Conditions>Emplacements, incluez N’importe quel emplacement et excluez les Emplacements sélectionnés où vous souhaitez autoriser l’accès.

- Sous Octroi, Bloquer l’accès est la seule option disponible. L’accès est bloqué quand une demande de jeton est effectuée en dehors de la plage autorisée.

- Vous pouvez enregistrer votre stratégie en mode Rapport uniquement afin de permettre aux administrateurs d’en évaluer les effets, ou appliquer la stratégie en sélectionnant l’option Activée.

- Sélectionnez Créer pour terminer votre stratégie.

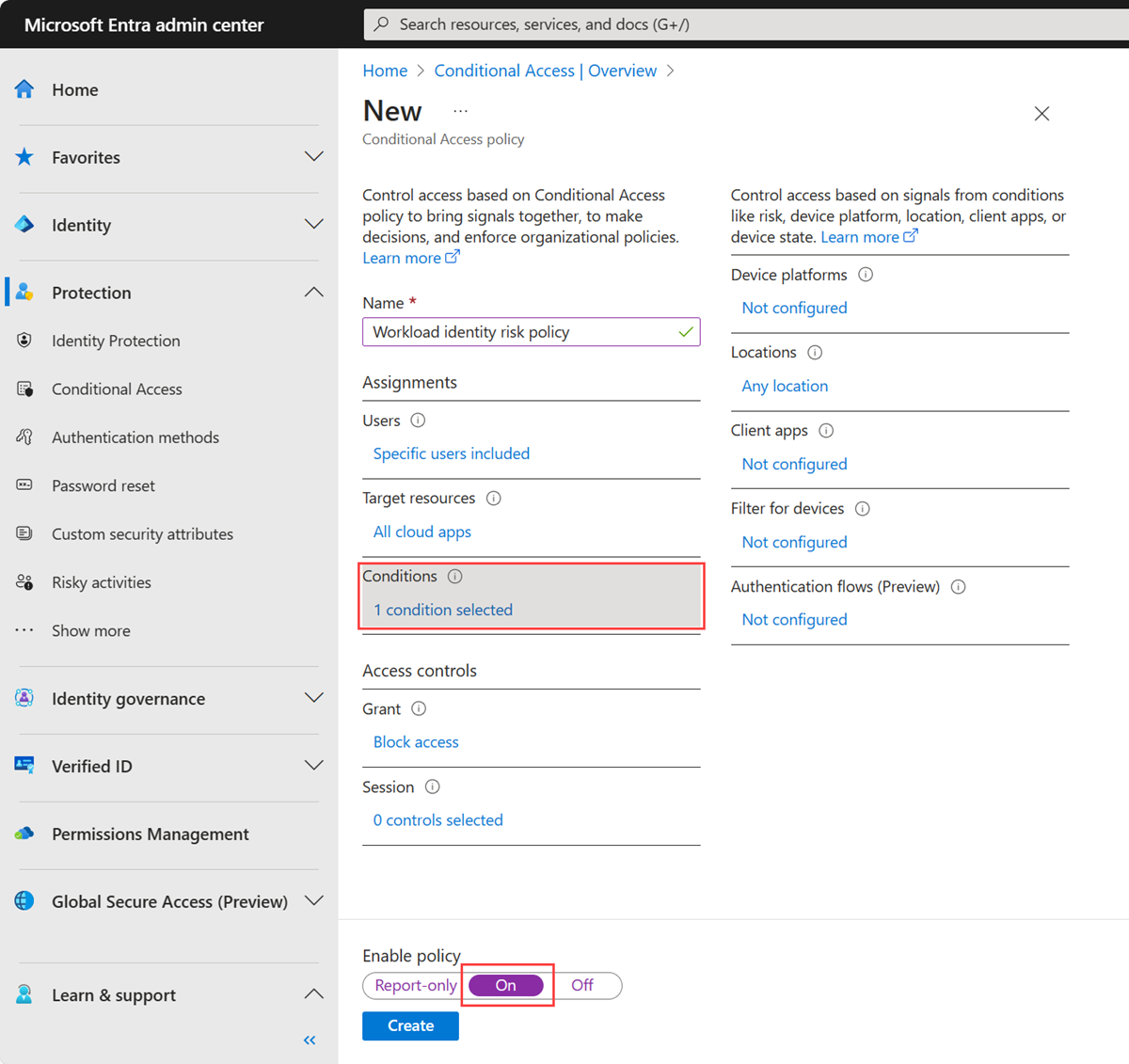

Créer une stratégie d’accès conditionnel basée sur le risque

Créez une stratégie d’accès conditionnel basée sur risque, qui s’applique aux principaux de service.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous À quoi cette stratégie s’applique-t-elle ?, sélectionnez Identités de charge de travail.

- Sous Inclure, choisissez Sélectionner des principaux de service, puis sélectionnez les principaux de service appropriés dans la liste.

- Sous Ressources cibles>Ressources (anciennement applications cloud)>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud »). La stratégie s’applique uniquement quand un principal de service demande un jeton.

- Sous Conditions>Risque du principal de service

- Définissez le bouton bascule Configurer sur Oui.

- Sélectionnez les niveaux de risque auxquels vous voulez que cette stratégie se déclenche.

- Sélectionnez Terminé.

- Sous Octroi, Bloquer l’accès est la seule option disponible. L’accès est bloqué quand les niveaux de risque spécifiés sont affichés.

- Vous pouvez enregistrer votre stratégie en mode Rapport uniquement afin de permettre aux administrateurs d’en évaluer les effets, ou appliquer la stratégie en sélectionnant l’option Activée.

- Sélectionnez Créer pour terminer votre stratégie.

Annuler l’opération

Si vous souhaitez restaurer cette fonctionnalité, vous pouvez supprimer ou désactiver toutes les stratégies créées.

Journaux d’activité de connexion

Les journaux de connexion sont utilisés pour vérifier la façon dont la stratégie est appliquée pour les principaux de service, ou les effets attendus de la stratégie lors de l’utilisation du mode Rapport uniquement.

- Accédez à Identité>Surveillance et intégrité>Journaux de connexion>Connexions du principal de service.

- Sélectionnez une entrée de journal, puis choisissez l’onglet Accès conditionnel pour afficher les informations d’évaluation.

Raison de l’échec quand l’accès conditionnel bloque un principal de service : « L’accès a été bloqué en raison des stratégies d’accès conditionnel ».

Mode Rapport uniquement

Pour visualiser les résultats d’une stratégie basée sur l’emplacement, reportez-vous à l’onglet Rapport uniquement des événements dans le Rapport de connexion ou utilisez le classeur Insights et rapports sur l’accès conditionnel.

Pour visualiser les résultats d’une stratégie basée sur les risques, reportez-vous à l’onglet Rapport uniquement des événements dans le Rapport de connexion.

Référence

Recherche de l’objectID

Vous pouvez récupérer l’ID d’objet du principal de service à partir des Applications d’entreprise Microsoft Entra. Il est impossible d’utiliser l’ID d’objet dans les inscriptions d’applications de Microsoft Entra. Cet identificateur est l’ID d’objet de l’inscription de l’application, pas du principal de service.

- Accédez à Identité>Applications>Applications d’entreprise, puis recherchez l’application que vous avez inscrite.

- À partir de l’onglet Vue d’ensemble, copiez l’ID d’objet de l’application. Cet identificateur propre au principal de service est utilisé par la stratégie d’accès conditionnel pour rechercher l’application appelante.

Microsoft Graph

Exemple de code JSON pour la configuration basée sur l’emplacement à l’aide du point de terminaison bêta Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}