Fonctionnement de la force d’authentification de l’accès conditionnel

Cette rubrique explique comment la force d’authentification de l’accès conditionnel peut restreindre les méthodes d’authentification autorisées pour accéder à une ressource.

Fonctionnement de la force de l’authentification avec la stratégie des méthodes d’authentification

Il existe deux stratégies qui déterminent les méthodes d’authentification qui peuvent être utilisées pour accéder aux ressources. Si un utilisateur est activé pour une méthode d’authentification dans l’une ou l’autre stratégie, il peut se connecter avec cette méthode.

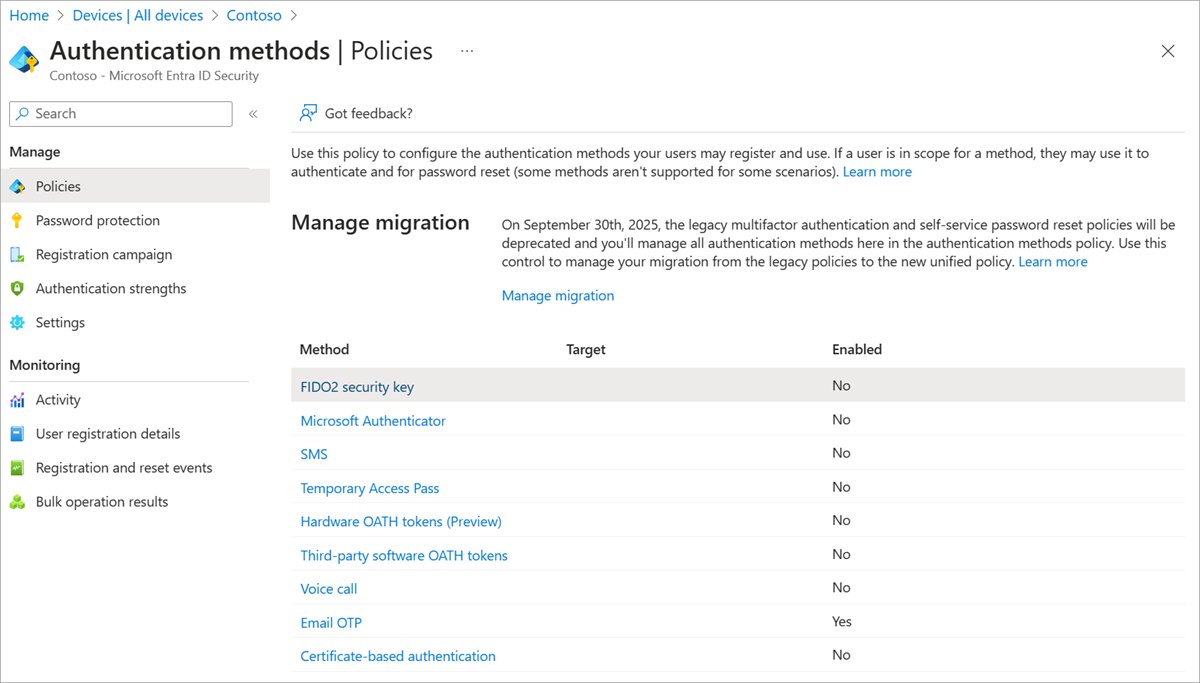

Sécurité>Méthodes d’authentification>Stratégies constitue un moyen plus moderne de gérer les méthodes d’authentification pour des utilisateurs et des groupes spécifiques. Vous pouvez spécifier des utilisateurs et des groupes pour différentes méthodes. Vous pouvez également configurer des paramètres pour contrôler l’utilisation d’une méthode.

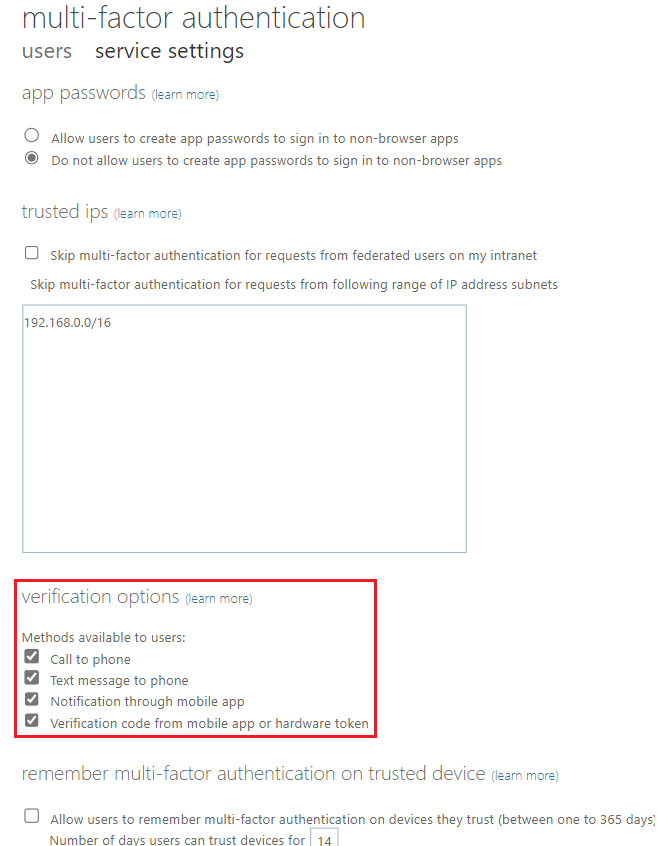

Sécurité>Authentification multi-facteur>Paramètres supplémentaires d’authentification multi-facteur basée sur le cloudconstitue un moyen hérité de contrôler les méthodes d’authentification multi-facteur pour tous les utilisateurs du locataire.

Des utilisateurs peuvent s’inscrire aux méthodes d’authentification pour lesquelles ils sont autorisés. Un administrateur peut également configurer l’appareil d’un utilisateur avec une méthode, comme l’authentification basée sur un certificat.

Comment une stratégie de force d’authentification est évaluée pendant la connexion

La stratégie d’accès conditionnel de force d’authentification définit les méthodes qui peuvent être utilisées. Microsoft Entra ID vérifie la stratégie pendant la connexion pour déterminer l’accès de l’utilisateur à la ressource. Par exemple, un administrateur configure une stratégie d’accès conditionnel avec une force d’authentification personnalisée nécessitant une clé secrète (clé de sécurité FIDO2) ou un mot de passe + message texte. L’utilisateur accède à une ressource protégée par cette stratégie.

Pendant la connexion, tous les paramètres sont vérifiés pour déterminer quelles méthodes sont autorisées, quelles méthodes sont inscrites et quelles méthodes sont requises par la stratégie d’accès conditionnel. Pour s’inscrire, la méthode doit être autorisée, inscrite par l’utilisateur (avant ou dans le cadre de la demande d’accès) et satisfaire la force d’authentification.

Comment plusieurs stratégies de force d’authentification d’accès conditionnel sont évaluées

En général, lorsque plusieurs stratégies d’accès conditionnel s’appliquent à une connexion, toutes les conditions de toutes les stratégies doivent être remplies. Dans le même ordre d’idées, lorsque plusieurs stratégies de force d’authentification d’accès conditionnel s’appliquent à une connexion, l’utilisateur doit satisfaire toutes les conditions de force d’authentification. Par exemple, si deux stratégies de force d’authentification différentes nécessitent toutes deux une clé secrète (FIDO2), l’utilisateur peut utiliser une clé de sécurité FIDO2 pour satisfaire les deux stratégies. Si les deux stratégies de force d’authentification ont des ensembles de méthodes différents, l’utilisateur doit utiliser plusieurs méthodes pour satisfaire les deux stratégies.

Comment plusieurs stratégies de force d’authentification d’accès conditionnel sont évaluées pour l’inscription des informations de sécurité

Pour le Mode d’interruption de l’inscription des informations de sécurité, l’évaluation de la force de l’authentification est traitée différemment : les forces d’authentification qui ciblent l’action utilisateur consistant à inscrire des informations de sécurité sont préférées à d’autres stratégies de force d’authentification qui ciblent Toutes les ressources (auparavant « Toutes les applications cloud »). Tous les autres contrôles d’octroi (tels que Exiger que l’appareil soit marqué comme conforme) d’autres stratégies d’accès conditionnel dans l’étendue de la connexion s’appliquent comme d’habitude.

Par exemple, supposons que Contoso souhaite exiger de ses utilisateurs qu’ils se connectent toujours à l’aide d’une méthode d’authentification multifactorielle et à partir d’un appareil conforme. Contoso souhaite également permettre aux nouveaux employés d’enregistrer ces méthodes MFA à l’aide d’un Passe d’accès temporaire (TAP). Le TAP ne peut pas être utilisé sur une autre ressource. Pour atteindre cet objectif, l’administrateur peut effectuer les étapes suivantes :

- Créez une force d’authentification personnalisée nommée Démarrage et récupération qui inclut la combinaison d’authentification Passe d’accès temporaire, elle peut également inclure n’importe quelle méthode MFA.

- Créez une force d’authentification personnalisée nommée MFA pour la qui inclut toutes les méthodes MFA autorisées, sans Passe d’accès temporaire.

- Créez une stratégie d’accès conditionnel qui cible Toutes les applications (auparavant « Toutes les applications cloud »), et qui exige la force d’authentification Authentification multifacteur pour la connexion ET les contrôles d’octroi Exiger un appareil conforme.

- Créer une stratégie d’accès conditionnel qui cible l’action utilisateur Inscrire les informations de sécurité et nécessite la force d’authentification Démarrage et récupération.

Par conséquent, les utilisateurs d’un appareil conforme pourront utiliser une Passe d’accès temporaire pour enregistrer n’importe quelle méthode MFA, puis utiliser la méthode nouvellement enregistrée pour s’authentifier auprès d’autres ressources telles qu’Outlook.

Remarque

Si plusieurs stratégies d’accès conditionnel ciblent l’action utilisateur Enregistrer les informations de sécurité et qu’elles appliquent chacune une force d’authentification, l’utilisateur doit satisfaire à toutes ces forces d’authentification pour se connecter.

Certaines méthodes sans mot de passe et résistantes au hameçonnage ne peuvent pas être inscrites à partir du mode d’interruption. Pour plus d’informations, consultez Inscrire des méthodes d’authentification passwordless.

Expérience utilisateur

Les facteurs suivants déterminent si l’utilisateur accède à la ressource :

- Quelle méthode d’authentification a été utilisée précédemment ?

- Quelles méthodes sont disponibles pour la force d’authentification ?

- Quelles méthodes sont autorisées pour la connexion utilisateur à la stratégie Méthodes d’authentification ?

- L’utilisateur est-il inscrit pour n’importe quelle méthode disponible ?

Lorsqu’un utilisateur accède à une ressource protégée par une stratégie d’accès conditionnel de force d’authentification, Microsoft Entra ID évalue si les méthodes utilisées précédemment satisfont à la force d’authentification. Si une méthode satisfaisante a été utilisée, Microsoft Entra ID octroie l’accès à la ressource. Par exemple, supposons qu’un utilisateur se connecte avec mot de passe + SMS. Il accède à une ressource protégée par la force d’authentification multifacteur. Dans ce cas, l’utilisateur peut accéder à la ressource sans autre invite d’authentification.

Supposons qu’il accède ensuite à une ressource protégée par la force d’authentification MFA résistante au hameçonnage. À ce stade, il est invité à fournir une méthode d’authentification résistante au hameçonnage, telle que Windows Hello Entreprise.

Si l’utilisateur n’a pas été inscrit pour les méthodes qui satisfont à la force d’authentification, il est redirigé vers l’inscription combinée.

Les utilisateurs doivent inscrire une seule méthode d’authentification qui satisfait l’exigence de force de l’authentification.

Si la force d’authentification n’inclut pas de méthode que l’utilisateur peut inscrire et utiliser, celui-ci n’est pas autorisé à se connecter à la ressource.

Enregistrer des méthodes d’authentification sans mot de passe

Les méthodes d’authentification suivantes ne peuvent pas être inscrites dans le cadre du mode d’interruption de l’inscription combiné. Assurez-vous que les utilisateurs sont inscrits pour ces méthodes avant d’appliquer une stratégie d’accès conditionnel pouvant nécessiter leur utilisation pour la connexion. Si un utilisateur n’est pas inscrit pour ces méthodes, il ne peut pas accéder à la ressource tant que la méthode requise n’est pas inscrite.

| Méthode | Exigences pour l’inscription |

|---|---|

| Microsoft Authenticator (connexion par téléphone) | Peut être inscrite à partir de l’application Authenticator. |

| Passkey(FIDO2) | Peut être inscrit en utilisant le mode managé d’inscription combinée et appliqué par des forces d’authentification en utilisant le mode d’Assistant d’inscription combinée |

| Authentification par certificat | Nécessite une configuration par l’administrateur ; ne peut pas être inscrite par l’utilisateur. |

| Windows Hello Entreprise | Peut être inscrite dans le menu Windows Out of Box Experience (OOBE) ou dans le menu Paramètres Windows. |

Expérience utilisateur fédérée

Pour les domaines fédérés, l’authentification MFA peut être appliquée par l’accès conditionnel Microsoft Entra ou par le fournisseur de fédération local en définissant le paramètre federatedIdpMfaBehavior. Si le paramètre federatedIdpMfaBehavior est défini sur enforceMfaByFederatedIdp, l’utilisateur doit s’authentifier sur son fournisseur d’identité fédéré et ne peut satisfaire qu’à la combinaison multifacteur fédérée de l’exigence de force d’authentification. Pour plus d’informations sur les paramètres de fédération, consultez Planifier la prise en charge de l’authentification multifacteur.

Si un utilisateur d’un domaine fédéré possède des paramètres d’authentification multifacteur dans l’étendue du déploiement intermédiaire, l’utilisateur peut effectuer l’authentification multifacteur dans le cloud et satisfaire l’une des combinaisons Facteur unique fédéré + quelque chose que vous avez. Pour plus d’informations sur le déploiement par étapes, consultez Activer le déploiement par étapes.