Sécurisation d’identités de charge de travail

La Protection des ID Microsoft Entra peut détecter, examiner et corriger les identités de charge de travail pour protéger les applications et les principaux de service en plus des identités de l’utilisateur.

Une identité de charge de travail est une identité qui permet à une application ou à un principal de service d’accéder à des ressources, parfois dans le contexte d’un utilisateur. Ces identités de charge de travail diffèrent des comptes d’utilisateur traditionnels car elles :

- ne peuvent pas effectuer d’authentification multifacteur ;

- N’ont souvent aucun processus de cycle de vie formel.

- Elles doivent stocker leur informations d’identification ou secrets quelque part.

Ces différences font que les identités de charge de travail sont plus difficiles à gérer et plus faciles à compromettre.

Important

Les détails complets sur les risques et les contrôles d’accès basés sur les risques sont disponibles pour les clients Premium des identités de charge de travail. Toutefois, les clients sans licences Premium d’identités de charge de travail reçoivent toujours toutes les détections avec des détails de création de rapports limités.

Remarque

La protection des ID détecte les risques sur les applications à client unique, SaaS tierces et à clients multiples. Les identités managées ne sont actuellement pas dans l’étendue.

Prérequis

Pour utiliser les rapports sur les risques liés aux identités de charges de travail, notamment le nouveau panneau Identités de charges de travail à risque et l’onglet Détections d’identités de charges de travail dans le panneau Détections de risques du portail, vous devez disposer des éléments suivants.

- Un des rôles d’administrateur suivants attribués

- Administrateur de sécurité

- Opérateur de sécurité

- Les utilisateurs du Lecteur de sécurité affectés au rôle d’administrateur d’accès conditionnel peuvent créer des stratégies qui utilisent les risques comme condition.

Pour prendre des mesures sur les identités de charge de travail à risque, nous vous recommandons de configurer des stratégies d’accès conditionnel basées sur les risques, qui nécessitent une gestion des licences Premium d’identités de charge de travail : vous pouvez l’afficher, démarrer une version d’évaluation et acquérir des licences dans le panneau Identités de charge de travail.

Remarque

Avec Microsoft Security Copilot, vous pouvez utiliser des invites en langage naturel pour obtenir des insights sur les identités de charge de travail à risque. Découvrez comment Évaluer les risques liés aux applications à l’aide de Microsoft Security Copilot dans Microsoft Entra.

Détections des risques liés à l’identité de charge de travail

Nous détectons les risques sur les identités de charge de travail entre le comportement de connexion et les indicateurs hors connexion de compromission.

| Nom de la détection | Type de détection | Description | riskEventType |

|---|---|---|---|

| Veille des menaces Microsoft Entra | Hors connexion | Cette détection de risque indique une activité qui est cohérente avec les modèles d’attaque connus basés sur les sources d’informations sur les menaces internes et externes de Microsoft. | investigationsThreatIntelligence |

| Connexions suspectes | Hors connexion | Cette détection de risque indique des propriétés de connexion ou des modèles inhabituels pour ce principal du service. La détection apprend le comportement de connexion des bases de référence pour les identités de charge de travail dans votre client. Cette détection dure entre 2 et 60 jours, et se déclenche si une ou plusieurs des propriétés non familières suivantes apparaissent lors d’une connexion ultérieure : adresse IP/ASN, ressource cible, agent utilisateur, modification d’adresse IP d’hébergement/non-hébergement, pays IP, type d’identifiants. En raison de la nature par programmation des connexions d’identité de charge de travail, nous fournissons un horodateur pour l’activité suspecte au lieu de marquer un événement de connexion spécifique. Les connexions lancées après une modification de configuration autorisée peuvent déclencher cette détection. |

suspiciousSignins |

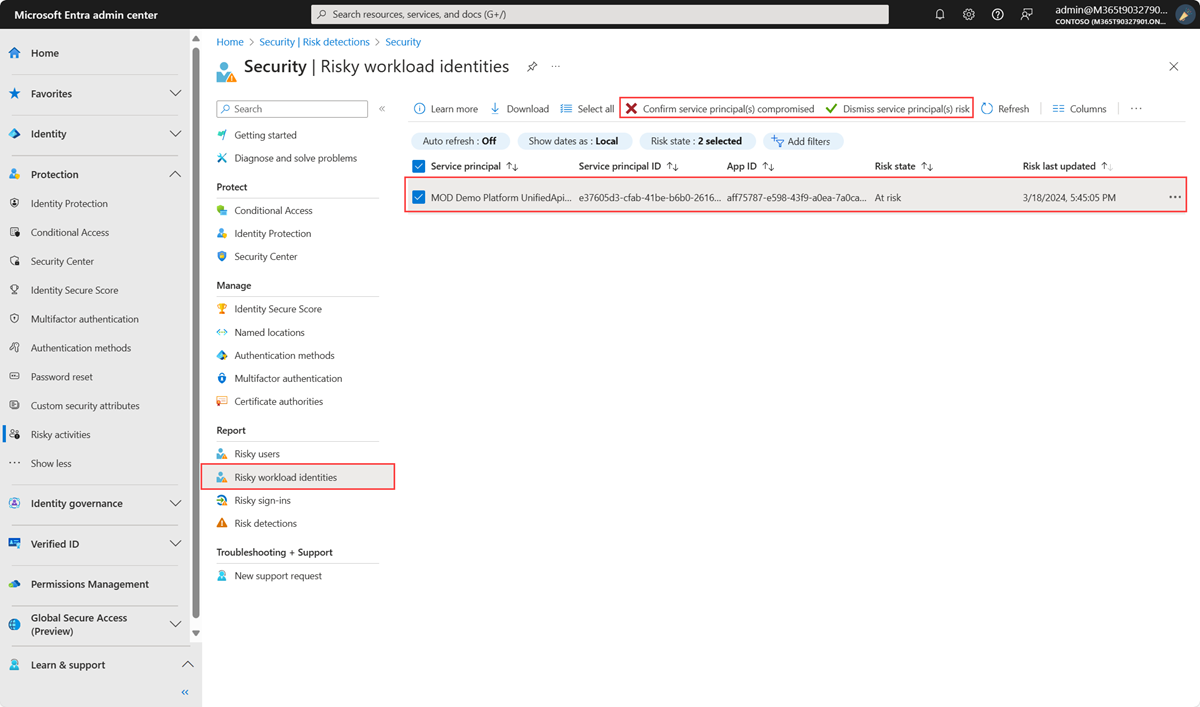

| Principal de service confirmé par l’administrateur compromis | Hors connexion | Cette détection indique qu’un administrateur a sélectionné « Confirmer la compromission » dans l’interface utilisateur des identités de charge de travail à risque ou à l’aide de l’API riskyServicePrincipals. Pour voir quel administrateur a confirmé que ce compte est compromis, consultez l’historique des risques du compte (par le biais de l’interface utilisateur ou de l’API). | adminConfirmedServicePrincipalCompromised |

| Informations d'identification fuitées | Hors connexion | Cette détection des risques indique que les identifiants valides du compte ont fuité. Cette fuite peut se produire lorsque quelqu’un archive les informations d’identification dans l’artefact de code public sur GitHub, ou lorsque les informations d’identification sont divulguées via une violation de données. Lorsque le service d'informations d'identification fuitées de Microsoft reçoit des informations d'identification provenant de GitHub, du dark web, de sites de collage ou d'autres sources, ces informations sont comparées aux identifiants valides de Microsoft Entra ID afin de trouver des correspondances. |

leakedCredentials |

| Application malveillante | Hors connexion | Cette détection combine les alertes de la protection des ID et de Microsoft Defender for Cloud Apps pour indiquer quand Microsoft a désactivé une application pour violation de nos conditions d’utilisation du service. Nous vous recommandons d’effectuer une enquête sur l’application. Remarque : Ces applications affichent DisabledDueToViolationOfServicesAgreement sur la propriété disabledByMicrosoftStatus sur les types de ressources application et principal de service associés dans Microsoft Graph. Pour empêcher leur instanciation ultérieure dans votre organisation, vous ne pouvez pas supprimer ces objets. |

maliciousApplication |

| Application suspecte | Hors connexion | Cette détection indique que la protection des ID ou Microsoft Defender for Cloud Apps a identifié une application qui pourrait violer nos conditions d’utilisation du service, mais qui n’a pas été désactivée. Nous vous recommandons d’effectuer une enquête sur l’application. | suspiciousApplication |

| Activité anormale du principal de service | Hors connexion | Cette détection des risques s'appuie sur le comportement normal du principal de service d'administration dans Microsoft Entra ID et détecte les comportements anormaux tels que les modifications suspectes du répertoire. La détection est déclenchée sur le principal de service administrateur qui fait le changement ou sur l’objet qui a été modifié. | anomalousServicePrincipalActivity |

| Trafic d’API suspect | Hors connexion | Cette détection de risque est signalée lorsqu’un trafic GraphAPI anormal ou une énumération de répertoire d’un principal du service sont observés. La détection suspecte du trafic d’API peut indiquer une reconnaissance anormale ou une exfiltration de données par un principal du service. | suspiciousAPITraffic |

Identifier les identités de charge de travail à risque

Les organisations peuvent trouver des identités de charge de travail marquées comme présentant un risque dans l’un des deux emplacements suivants :

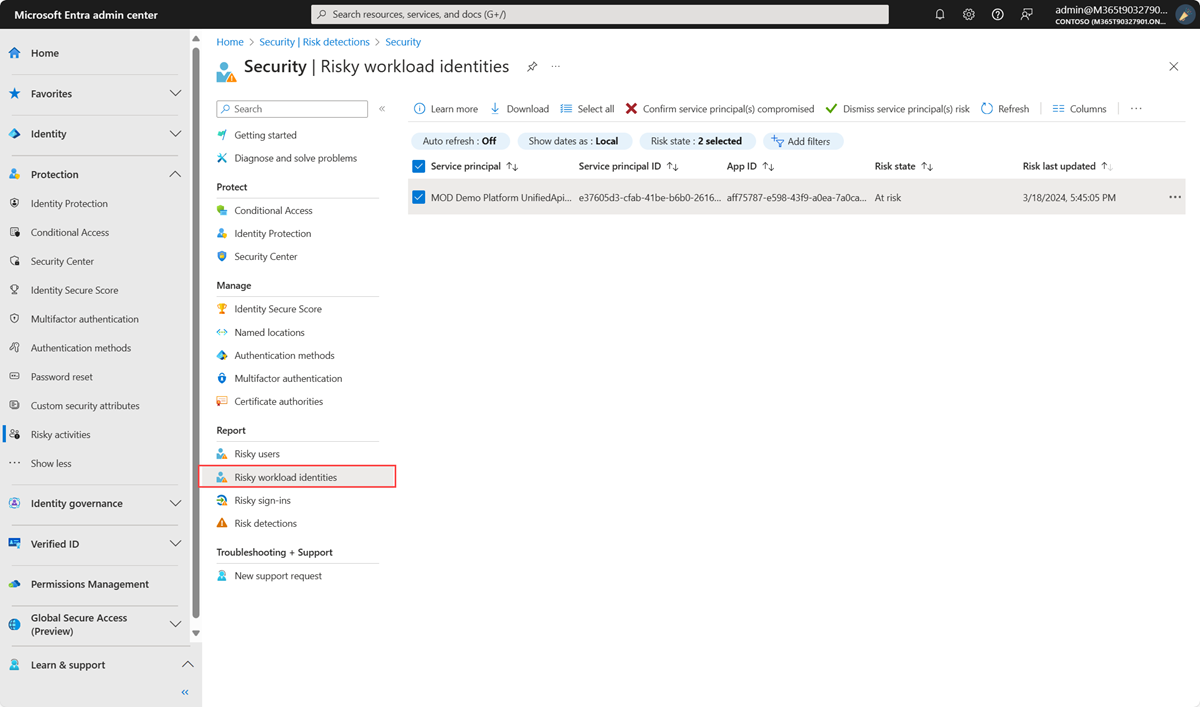

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant que Lecteur de sécurité.

- Accédez à Protection>Parcourir d’identité>Identités de charge de travail à risque.

API Microsoft Graph

Vous pouvez également interroger les identités de charge de travail à risque à l’aide de l’API Microsoft Graph. Il existe deux nouvelles collections dans les API de la protection des ID.

riskyServicePrincipalsservicePrincipalRiskDetections

Exporter les données liées aux risques

Les organisations peuvent exporter des données en configurant des paramètres de diagnostic dans Microsoft Entra ID pour transmettre les données relatives aux risques à un espace de travail Log Analytics, les archiver sur un compte de stockage, les transmettre en continu à un Event Hub ou les envoyer à une solution SIEM.

Appliquer des contrôles d’accès avec l’accès conditionnel basé sur les risques

À l’aide de l’accès conditionnel pour les identités de charge de travail, vous pouvez bloquer l’accès à des comptes spécifiques que vous choisissez lorsque la protection des ID les marque « à risque ». La stratégie peut être appliquée à des principaux de service à client unique qui ont été enregistrés dans votre client. Les applications SaaS tierces, les applications multilocataires et les identités managées sont hors de portée.

Pour améliorer la sécurité et la résilience de vos identités de charge de travail, l’évaluation continue de l’accès (CAE) pour les identités de charge de travail est un outil puissant qui offre une application instantanée de vos stratégies d’accès conditionnel et de tous les signaux de risque détectés. Les identités de charge de travail tierces dotées de la fonctionnalité CAE qui accèdent aux ressources internes compatibles avec cette fonctionnalité sont équipées de jetons de longue durée de 24 heures qui font l’objet de contrôles de sécurité continus. Pour plus d’informations sur la configuration des clients d’identité de charge de travail pour la CAE et la portée mise à jour de cette fonctionnalité, reportez-vous à la documentation CAE pour les identités de charge de travail.

Examiner les identités de charge de travail à risque

La protection des ID fournit aux organisations deux rapports qu’elles peuvent utiliser pour examiner les risques liés à l’identité de leur charge de travail. Ces rapports sont les identités de charge de travail à risque et les détections de risque pour les identités de charge de travail. Tous les rapports permettent de télécharger des événements au format .CSV en vue d’analyses plus poussées.

Voici quelques-unes des questions clés à vous poser lors de votre investigation :

- Les comptes affichent-ils une activité de connexion suspecte ?

- Des modifications non autorisées ont-elles été apportées aux informations d’identification ?

- Des modifications de configuration suspectes ont-elles été apportées aux comptes ?

- Le compte a-t-il acquis des rôles d’application non autorisés ?

Le guide des opérations de sécurité Microsoft Entra pour les applications fournit des indications détaillées quant aux domaines d'investigation susmentionnés.

Une fois que vous avez déterminé si l’identité de la charge de travail a été compromise, ignorez le risque du compte ou confirmez que le compte a été compromis dans le rapport Identités de charge de travail à risque. Vous pouvez également sélectionner « Désactiver le principal du service » si vous souhaitez bloquer le compte pour empêcher des connexions ultérieures.

Corriger les identités de charge de travail à risque

- Informations d’identification d’inventaire affectées à l’identité de charge de travail à risque, que ce soit pour le principal de service ou les objets d’application.

- Ajoutez d’autres informations d’identification. Microsoft recommande l’utilisation de certificats x509.

- Supprimez les informations d’identification compromises. Si vous pensez que le compte est menacé, nous vous recommandons de supprimer toutes les informations d’identification existantes.

- Corrigez les secrets Azure Key Vault auxquels le principal du service a accès en effectuant leur rotation.

Microsoft Entra Toolkit est un module PowerShell qui peut vous aider à effectuer certaines de ces actions.