Attribuer des rôles Microsoft Entra (Préversion)

La gestion des droits d’utilisation prend en charge le cycle de vie de l’accès pour divers types de ressources comme Applications, sites SharePoint, Groupes et Teams. Certains utilisateurs doivent avoir des autorisations supplémentaires pour utiliser ces ressources par des moyens spécifiques. Par exemple, il est possible qu’un utilisateur doive accéder aux tableaux de bord Power BI de votre organisation, mais qu’il ait besoin du rôle Administrateur pour voir des métriques à l’échelle de l’organisation. Bien que d’autres fonctionnalités Microsoft Entra ID, comme les groupes assignables à un rôle, puissent prendre en charge ces attributions de rôle Microsoft Entra, l’accès octroyé via ces méthodes est moins explicite. Par exemple, vous géreriez une appartenance à un groupe plutôt qu’une gestion directe des attributions de rôle des utilisateurs.

L’attribution de rôles Microsoft Entra aux employés et aux invités en utilisant la gestion des droits d’utilisation vous permet de consulter les droits d’un utilisateur pour déterminer rapidement les rôles qui lui sont attribués. Lorsque vous incluez un rôle Microsoft Entra comme ressource dans un package d’accès, vous pouvez également spécifier si cette attribution de rôle est « éligible » ou « active ».

L’attribution de rôles Microsoft Entra via des packages d’accès permet de gérer efficacement des attributions de rôle à grande échelle et améliore le cycle de vie d’attribution de rôle.

Scénarios pour une attribution de rôle Microsoft Entra en tirant parti de packages d’accès

Imaginons que votre organisation a récemment embauché 50 employés pour l’Équipe du support technique et que vous êtes chargé d’octroyer à ces nouveaux employés l’accès aux ressources dont ils ont besoin. Ces employés doivent accéder au Groupe du support et à certaines applications liées au support. Ils ont également besoin de trois rôles Microsoft Entra, notamment le rôle Administrateur du support technique pour accomplir leur travail. Au lieu d’attribuer individuellement tous les rôles et ressources à chacun des 50 employés, vous pouvez configurer un package d’accès contenant le site SharePoint, Groupe et les rôles Microsoft Entra spécifiques. Vous pouvez ensuite configurer le package d’accès pour définir les responsables en tant qu’approbateurs et partager le lien avec l’équipe du support technique.

Les nouveaux membres rejoignant l’Équipe du support technique peuvent maintenant demander l’accès à ce package d’accès dans Mon Accès et obtenir l’accès à tout ce dont ils ont besoin une fois la demande approuvée par leur responsable. Cela vous fait gagner du temps et des efforts, car il est prévu que l’Équipe du support technique se développe au niveau mondial, via l’embauche de 1 000 employés environ, et vous n’êtes plus obligé d’attribuer manuellement chaque personne à un package d’accès.

Note d’accès PIM :

Remarque

Nous vous recommandons d’utiliser Privileged Identity Management afin de fournir un accès juste-à-temps à un utilisateur pour qu’il effectue une tâche qui nécessite des autorisations élevées. Ces autorisations sont fournies via les rôles Microsoft Entra, qui sont marqués comme « privilégiés », dans notre documentation se trouvant ici : Rôles intégrés Microsoft Entra. La gestion des droits d’utilisation convient mieux pour l’attribution à des utilisateurs d’un pack de ressources qui peut inclure un rôle Microsoft Entra dont chacun a besoin pour accomplir son travail. Les utilisateurs qui se voient attribuer des packages d’accès ont tendance à avoir un accès de longue durée aux ressources. Bien que nous vous recommandions de gérer les rôles à privilèges élevés via Privileged Identity Management, vous pouvez configurer l’éligibilité pour ces rôles via des packages d’accès dans la gestion des droits d’utilisation.

Prérequis

L’utilisation de cette fonctionnalité nécessite des licences Gouvernance Microsoft Entra ID ou Suite Microsoft Entra. Pour trouver la licence adaptée à vos besoins, consultez Notions de base sur les licences Gouvernances des ID Microsoft Entra.

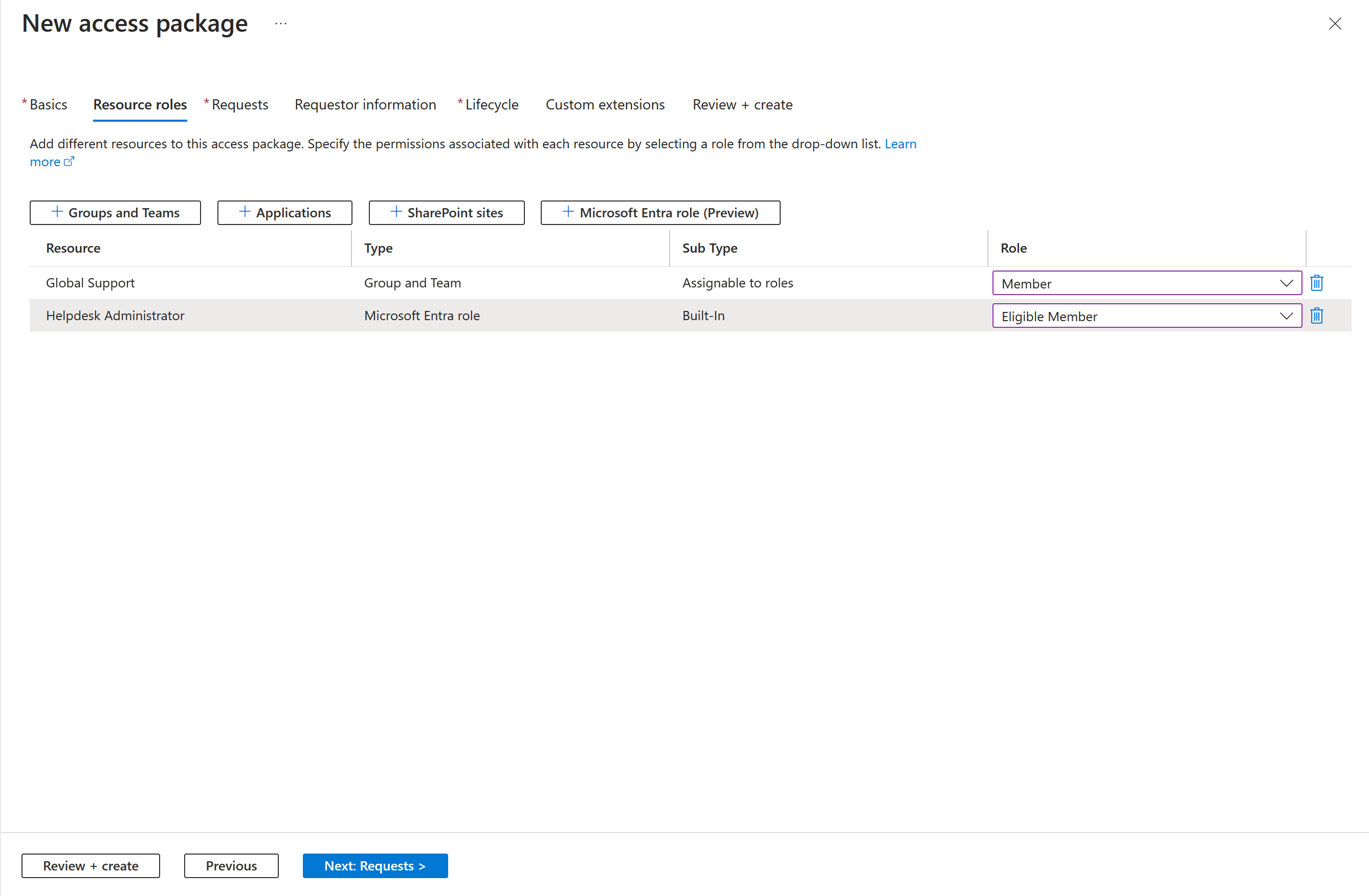

Ajouter un rôle Microsoft Entra comme ressource dans un package d’accès

Procédez comme suit pour modifier la liste des groupes incompatibles ou d’autres packages d’accès pour un package d’accès existant :

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez le package d’accès auquel vous voulez ajouter des rôles de ressources, puis sélectionnez Rôles de ressource.

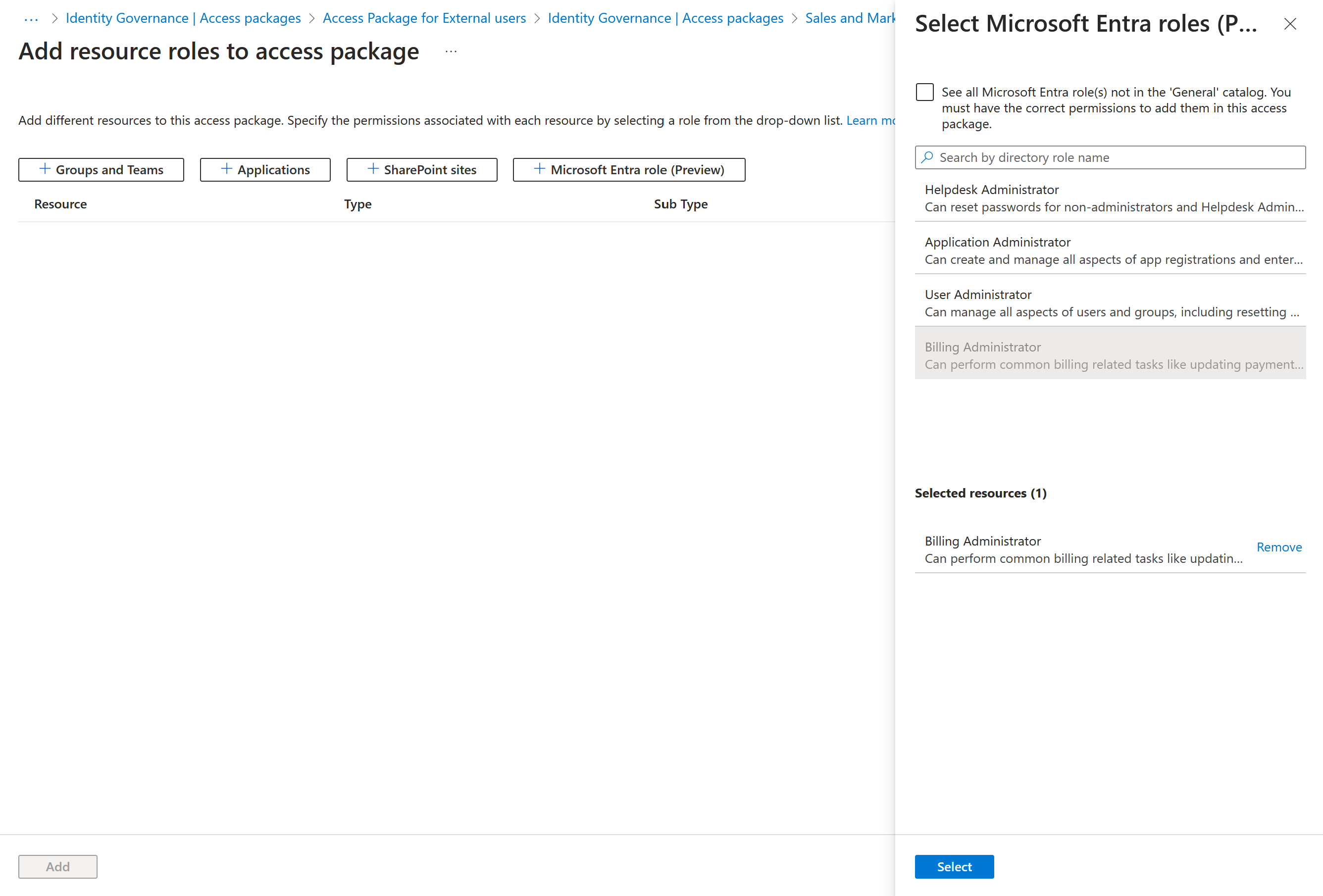

Dans la page Ajouter des rôles de ressource à un package d’accès, sélectionnez Rôles Microsoft Entra (Préversion) pour ouvrir le volet Sélectionner des rôles Microsoft Entra.

Sélectionnez les rôles Microsoft Entra que vous voulez inclure dans le package d’accès.

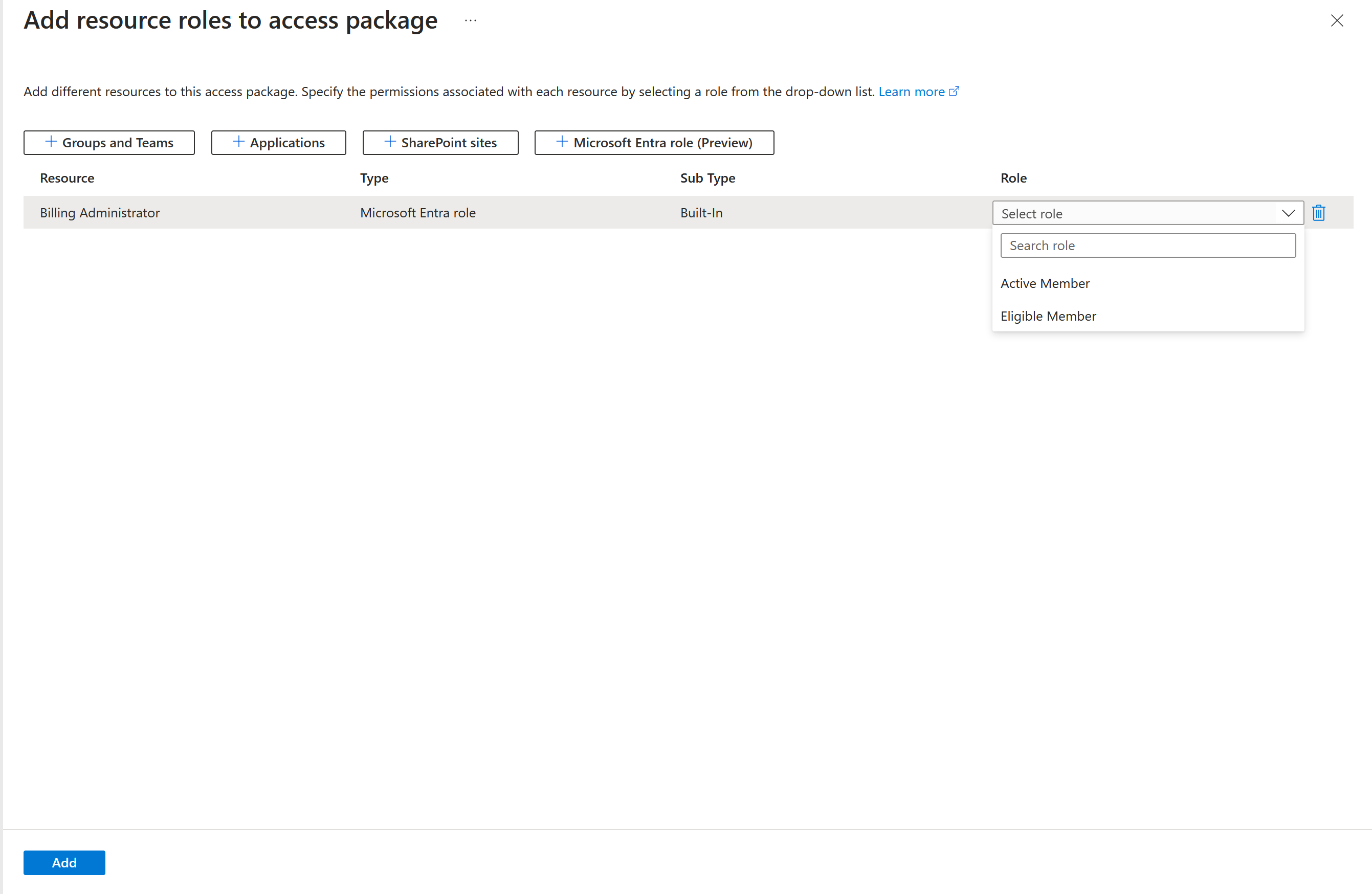

Dans la liste Rôle, sélectionnez Membre éligible ou Membre actif.

Sélectionnez Ajouter.

Remarque

Si vous sélectionnez Éligible, les utilisateurs deviennent éligibles pour ce rôle et peuvent activer cette attribution en utilisant Privileged Identity Management dans le centre d’administration Microsoft Entra. Si vous sélectionnez Actif, les utilisateurs disposent d’une attribution de rôle jusqu’à ce qu’ils n’aient plus accès au package d’accès. Pour les rôles Entra marqués comme « privilégiés », vous pouvez uniquement sélectionner Éligible. Vous trouverez la liste des rôles privilégiés ici : Rôles intégrés Microsoft Entra.

Ajouter un rôle Microsoft Entra comme ressource dans un package d’accès de manière programmatique

Pour ajouter un rôle Microsoft Entra de manière programmatique, vous utiliserez le code suivant :

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Ajouter un rôle Microsoft Entra comme ressource dans un package d’accès en utilisant Graph

Vous pouvez ajouter des rôles comme ressources dans un package d’accès en utilisant Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All permission, ou une application disposant de l’autorisation d’application EntitlementManagement.ReadWrite.All, peut appeler l’API pour créer un package d’accès contenant des rôles Microsoft Entra et y attribuer des utilisateurs.

Ajouter un rôle Microsoft Entra comme ressource dans un package d’accès en utilisant PowerShell

Vous pouvez également ajouter des rôles Microsoft Entra comme ressources dans des packages d’accès de PowerShell avec les cmdlets issues du module cmdlets Microsoft Graph PowerShell pour Identity Governance version 1.16.0 ou ultérieure.

Le script suivant illustre l’ajout d’un rôle Microsoft Entra comme ressource dans un package d’accès :

Tout d’abord, récupérez l’ID du catalogue (ainsi que des ressources et leurs étendues et rôles dans ce catalogue) que vous souhaitez inclure dans le package d’accès. Utilisez un script similaire à l’exemple ci-dessous. Cela suppose qu’il existe une ressource de rôle Microsoft Entra dans le catalogue.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Attribuez ensuite le rôle Microsoft Entra de cette ressource au package d’accès. Par exemple, si vous souhaitez inclure le premier rôle de ressource de la ressource retournée précédemment en tant que rôle de ressource d’un package d’accès, vous devez utiliser un script similaire à ce qui suit.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams