Utilisez Microsoft Entra ID Governance pour examiner et supprimer les utilisateurs externes qui n'ont plus accès aux ressources

Cet article décrit les fonctionnalités et les méthodes qui vous permettent d'identifier et de sélectionner des identités externes afin que vous puissiez les examiner et les supprimer de Microsoft Entra ID si elles ne sont plus nécessaires. Le cloud facilite plus que jamais la collaboration avec des utilisateurs internes ou externes. Lors de l’adoption d’Office 365, les organisations commencent à constater la prolifération des identités externes (notamment les invités), car les utilisateurs collaborent sur des données, des documents ou des espaces de travail numériques comme Teams. Les organisations doivent trouver un équilibre, en permettant la collaboration et en répondant aux exigences en matière de sécurité et de gouvernance. Une partie de ces efforts devrait inclure l'évaluation et le nettoyage des utilisateurs externes, qui ont été invités à collaborer dans votre locataire, qui proviennent d'organisations partenaires, et leur suppression de votre identifiant Microsoft Entra lorsqu'ils ne sont plus nécessaires.

Remarque

Une licence valide Microsoft Entra ID P2 ou Microsoft Entra ID Governance, Enterprise Mobility + Security E5 payante ou d'essai est requise pour utiliser les révisions d'accès Microsoft Entra. Pour plus d'informations, consultez les éditions Microsoft Entra.

Pourquoi examiner les utilisateurs d’organisations externes dans votre locataire ?

Dans la plupart des organisations, les utilisateurs finaux invitent des partenaires commerciaux et des fournisseurs en vue d’une collaboration. La nécessité de collaborer pousse les organisations à fournir aux propriétaires de ressources et aux utilisateurs finaux un moyen d’évaluer et d’attester régulièrement les utilisateurs externes. Souvent, le processus d’intégration de nouveaux partenaires de collaboration est planifié et pris en compte, mais comme de nombreuses collaborations n’ont pas de date de fin précise, il n’est pas toujours évident de savoir quand un utilisateur n’a plus besoin d’accès. En outre, la gestion du cycle de vie des identités incite les entreprises à maintenir Microsoft Entra ID propre et à supprimer les utilisateurs qui n’ont plus besoin d’accéder aux ressources de l’organisation. Le fait de ne conserver dans le répertoire que les références d’identité pertinentes des partenaires et des fournisseurs permet de réduire le risque que vos employés sélectionnent et accordent par inadvertance l’accès à des utilisateurs externes qui auraient dû être supprimés. Ce document vous guide à travers plusieurs options allant des suggestions proactives recommandées aux activités de réactivité et de nettoyage pour régir les identités externes.

Utiliser la gestion des droits d’utilisation pour accorder et révoquer l’accès

Les fonctionnalités de la gestion des droits d’utilisation permettent au cycle de vie automatisé des identités externes d’accéder aux ressources. En établissant des processus et des procédures pour gérer l’accès via la gestion des droits d’utilisation et en publiant des ressources via des packages d’accès, le suivi de l’accès des utilisateurs externes aux ressources devient un problème beaucoup moins compliqué à résoudre. Lors de la gestion de l'accès via les packages d'accès de gestion des droits dans Microsoft Entra ID, votre organisation peut définir et gérer de manière centralisée l'accès de vos utilisateurs et des utilisateurs d'organisations partenaires. La gestion des droits d’utilisation utilise des approbations et des attributions de packages d’accès pour effectuer le suivi des demandes d’accès des utilisateurs externes. Si un utilisateur externe perd toutes ses attributions, la gestion des droits d’utilisation peut supprimer automatiquement ces utilisateurs externes du locataire.

Rechercher des invités non autorisés via la gestion des droits d’utilisation

Lorsque les employés sont autorisés à collaborer avec des utilisateurs externes, ils peuvent inviter un nombre quelconque d’utilisateurs extérieurs à votre organisation. Il n’est pas possible de rechercher et de regrouper des partenaires externes dans des groupes d’appartenance dynamique alignés sur l’entreprise et de les examiner, car il peut y avoir trop d’entreprises différentes à examiner, ou il peut ne pas y avoir de propriétaire ou de commanditaire pour l’organisation. Microsoft fournit un exemple de script PowerShell qui peut vous aider à analyser l’utilisation des identités externes dans un locataire. Le script énumère les identités externes et les catégorise. Le script peut vous aider à identifier et à nettoyer les identités externes qui ne sont peut-être plus nécessaires. Dans le cadre de la sortie du script, l'exemple de script prend en charge la création automatisée de groupes de sécurité contenant les partenaires externes sans groupe identifiés – pour une analyse plus approfondie et une utilisation avec les révisions d'accès Microsoft Entra. Le script est accessible sur le site de GitHub. Une fois l’exécution du script terminée, il génère un fichier de sortie HTML qui présente les identités externes qui :

- n’appartiennent plus à un groupe du locataire ;

- ont un rôle privilégié attribué dans le locataire ;

- ont une application attribuée dans le locataire.

La sortie comprend également les différents domaines de chacune de ces identités externes.

Remarque

Le script référencé précédemment est un exemple de script qui vérifie l’appartenance à un groupe, les attributions de rôles et les attributions d’applications dans Microsoft Entra ID. Il peut y avoir d'autres attributions dans des applications que les utilisateurs externes ont reçues en dehors de Microsoft Entra ID, telles que SharePoint (attribution d'adhésion directe) ou Azure RBAC ou Azure DevOps.

Examiner les ressources utilisées par les identités externes

Si vous avez des identités externes utilisant des ressources telles que Teams ou d’autres applications qui ne sont pas encore régies par la gestion des droits d’utilisation, nous vous conseillons également de réviser régulièrement l’accès à ces ressources. La Révision d’accès de Microsoft Entra vous donne la possibilité d’examiner l’accès des identités externes en laissant le propriétaire de la ressource, les identités externes elles-mêmes ou une autre personne déléguée en qui vous avez confiance attester si un accès continu est nécessaire. Les révisions d’accès ciblent une ressource et créent une activité de vérification qui s’adresse soit à toute personne ayant accès à la ressource, soit aux utilisateurs invités uniquement. Le réviseur voit alors la liste des utilisateurs qu’il doit vérifier : tous les utilisateurs, y compris les employés de votre organisation, ou uniquement les identités externes.

L’établissement d’une culture de révision axée sur le propriétaire de la ressource contribue à régir l’accès des identités externes. Dans la plupart des cas, les propriétaires de ressources, qui sont responsables de l’accès, de la disponibilité et de la sécurité des informations qu’ils possèdent, sont votre meilleur public pour prendre des décisions concernant l’accès à leurs ressources et sont plus proches des utilisateurs qui y accèdent que l’équipe informatique centrale ou un sponsor qui gère de nombreux externes.

Créer des révisions d’accès pour les identités externes

Les utilisateurs qui n’ont plus accès à aucune ressource de votre locataire peuvent être supprimés s’ils ne travaillent plus avec votre organisation. Avant de bloquer et de supprimer ces identités externes, vous souhaiterez peut-être contacter ces utilisateurs externes et vérifier que vous n’avez pas négligé un projet ou un accès permanent dont ils ont encore besoin. Lorsque vous créez un groupe qui contient toutes les identités externes, car vous avez constaté que les membres n’ont accès à aucune ressource de votre locataire, vous pouvez utiliser les révisions d’accès afin que tous les externes attestent eux-mêmes s’ils ont ou non encore besoin de l’accès. Dans le cadre du processus, le créateur de la vérification dans les révisions d’accès peut utiliser la fonction Exiger la raison lors de l’approbation pour obliger les utilisateurs externes à fournir une justification de l’accès continu, grâce à laquelle vous pouvez savoir où et comment ils ont encore besoin d’accéder à votre locataire. Vous pouvez également activer le paramètre Contenu supplémentaire pour l’e-mail du réviseur afin d’informer les utilisateurs qu’ils perdent leur accès s’ils ne répondent pas et, s’ils ont toujours besoin d’un accès, qu’une justification est nécessaire. Si vous souhaitez continuer et laisser les révisions d’accès désactiver et supprimer des identités externes dans le cas où les utilisateurs ne répondent pas ou ne fournissent pas de raison valable pour conserver l’accès, vous pouvez utiliser l’option Désactiver et supprimer, comme décrit dans la section suivante.

Pour créer une révision d’accès pour les identités externes, procédez comme suit :

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Identité>Groupes>Tous les groupes.

Recherchez le groupe qui contient des membres qui sont des identités externes n’ayant pas accès aux ressources de votre tenant et notez ce groupe. Pour automatiser la création d’un groupe avec des membres qui répondent à ces critères, consultez : Collecte d’informations sur la prolifération des identités externes.

Accédez à Gouvernance des identités>Révisions d’accès.

Sélectionnez + Nouvelle révision d’accès.

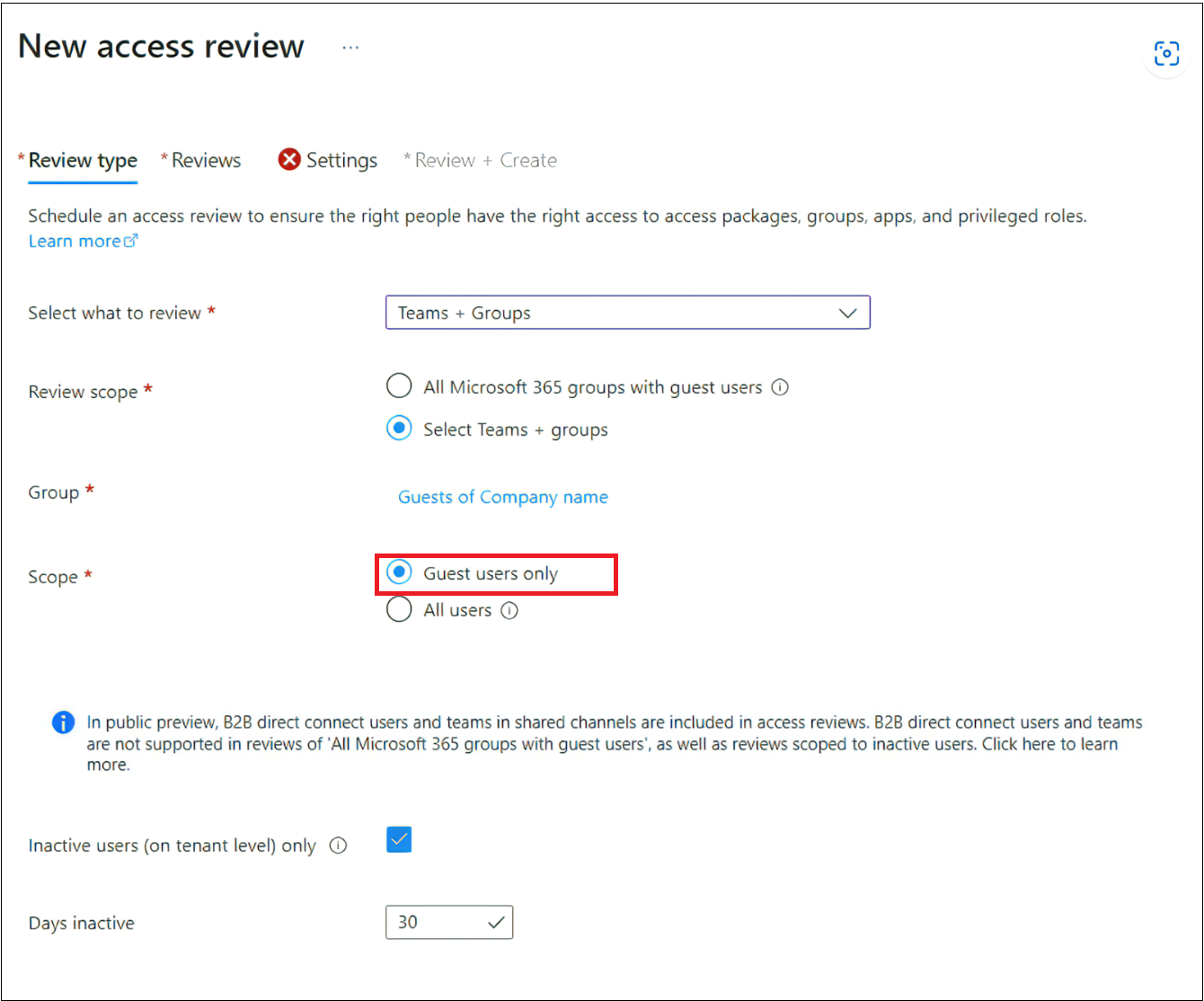

Sélectionnez Équipes + Groupes, puis sélectionnez le groupe qui contient les identités externes que vous avez notées précédemment pour définir l’Étendue de la révision.

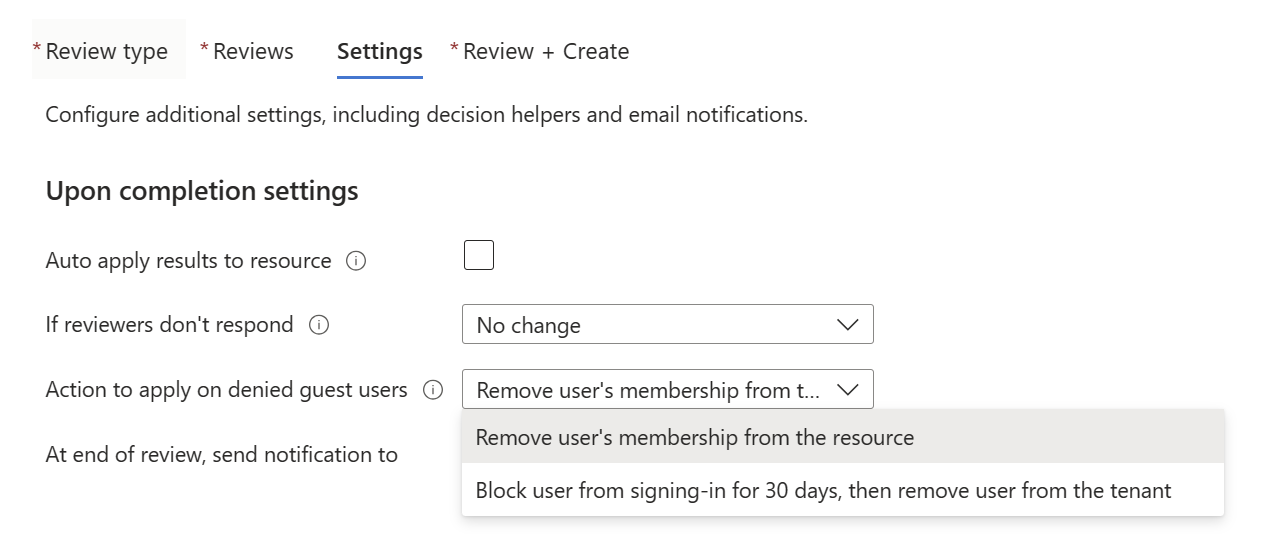

Dans la section Paramètres Une fois l’opération terminée, vous pouvez sélectionner Empêcher les utilisateurs de se connecter pendant 30 jours, puis supprimer l’utilisateur du locataire sous l’option Action à appliquer aux utilisateurs refusés. Pour plus d’informations, consultez : Désactiver et supprimer des identités externes avec les révisions d’accès Microsoft Entra.

Une fois la révision d’accès créée, l’utilisateur invité doit certifier son accès avant la fin de la révision. Pour ce faire, l’invité approuve ou n’approuve pas son accès dans le portail Mon accès. Pour obtenir un guide pas-à-pas complet, consultez : Réviser l’accès aux groupes et aux applications dans les révisions d’accès.

Une fois la révision terminée, la page Résultats affiche une vue d’ensemble de la réponse fournie par chaque identité externe. Vous pouvez choisir d’appliquer les résultats automatiquement et de laisser les révisions d’accès les désactiver et les supprimer. Vous pouvez également examiner les réponses fournies et décider si vous souhaitez supprimer l’accès d’un utilisateur ou le recontacter et obtenir des informations supplémentaires avant de prendre une décision. Si certains utilisateurs ont toujours accès à des ressources que vous n’avez pas encore examinées, vous pouvez utiliser la révision dans le cadre de votre découverte et enrichir votre prochain cycle de révision et d’attestation.

Pour obtenir un guide pas-à-pas détaillé, consultez : Créer une révision d’accès des groupes et des applications dans Microsoft Entra ID.

Désactivez et supprimez les identités externes avec les examens d'accès Microsoft Entra

Outre la possibilité de supprimer les identités externes indésirables des ressources telles que des groupes ou des applications, les révisions d'accès Microsoft Entra peuvent empêcher les identités externes de se connecter à votre locataire et supprimer les identités externes de votre locataire après 30 jours. Une fois que vous avez sélectionné Empêcher l’utilisateur de se connecter pendant 30 jours, puis supprimer l’utilisateur du locataire, la révision reste à l’état « application en cours » pendant 30 jours. Durant cette période, les paramètres, les résultats, les réviseurs ou les journaux d’audit dans le cadre de la révision actuelle ne seront pas visibles ou configurables.

Ce paramètre vous permet d'identifier, de bloquer et de supprimer les identités externes de votre locataire Microsoft Entra. Les identités externes qui sont révisées et dont l’accès continu est refusé par le réviseur seront bloquées et supprimées, quel que soit l’accès aux ressources ou l’appartenance au groupe dont elles disposent. Il est préférable d’utiliser ce paramètre en dernière lieu, après avoir vérifié que les utilisateurs externes en cours de vérification n’ont plus accès aux ressources et peuvent être supprimés de votre tenant en toute sécurité ou si vous souhaitez vous assurer qu’ils sont supprimés, indépendamment de leur accès permanent. La fonctionnalité « Désactiver et supprimer » bloque d’abord l’utilisateur externe, ce qui l’empêche de se connecter à votre locataire et d’accéder aux ressources. L’accès aux ressources n’est pas révoqué à ce stade et, au cas où vous souhaiteriez réintégrer l’utilisateur externe, sa capacité à se connecter peut être reconfigurée. Si aucune autre action n’est effectuée, une identité externe bloquée est retirée de l’annuaire au bout de 30 jours, ce qui supprime le compte et l’accès associé.