Domaines d’URL personnalisés dans des locataires externes

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Un domaine d’URL personnalisé vous permet de personnaliser les points de terminaison de connexion de votre application avec votre propre domaine d’URL personnalisé au lieu du nom de domaine par défaut de Microsoft.

L’utilisation d’un domaine d’URL personnalisé vérifié présente plusieurs avantages :

- Il offre une expérience utilisateur plus cohérente. Du point de vue de l’utilisateur, les URL restent dans votre domaine au cours du processus de connexion au lieu de rediriger vers le domaine par défaut <tenant-name>.ciamlogin.com.

- En restant dans le même domaine pour votre application lors de la connexion, vous réduisez l’impact de blocage des cookies tiers.

Conseil

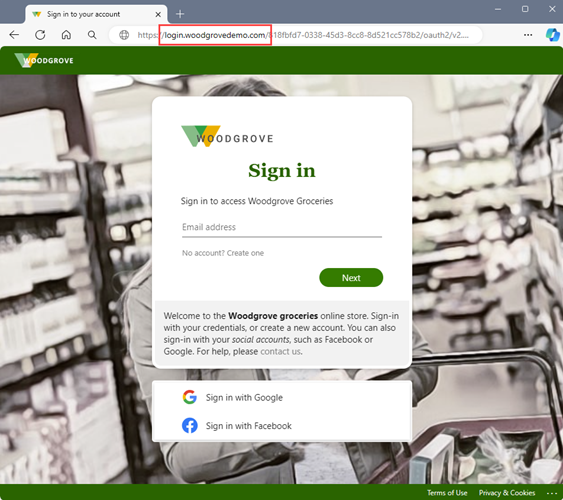

Pour essayer cette fonctionnalité, accédez à la démonstration Woodgrove Groceries et démarrez le cas d’usage « nom de domaine d’URL personnalisé ».

Fonctionnement d’un domaine d’URL personnalisé

Un domaine d’URL personnalisé vous permet d’utiliser les noms de domaine d’URL personnalisés vérifiés comme points de terminaison d’authentification de connexion de vos applications. Lorsque vous ajoutez un nouveau nom de domaine d’URL personnalisé, vous pouvez l’associer à un domaine d’URL personnalisé. Ensuite, un service de proxy inverse, tel qu’Azure Front Door, peut utiliser le domaine d’URL personnalisé pour diriger les connexions vers votre application.

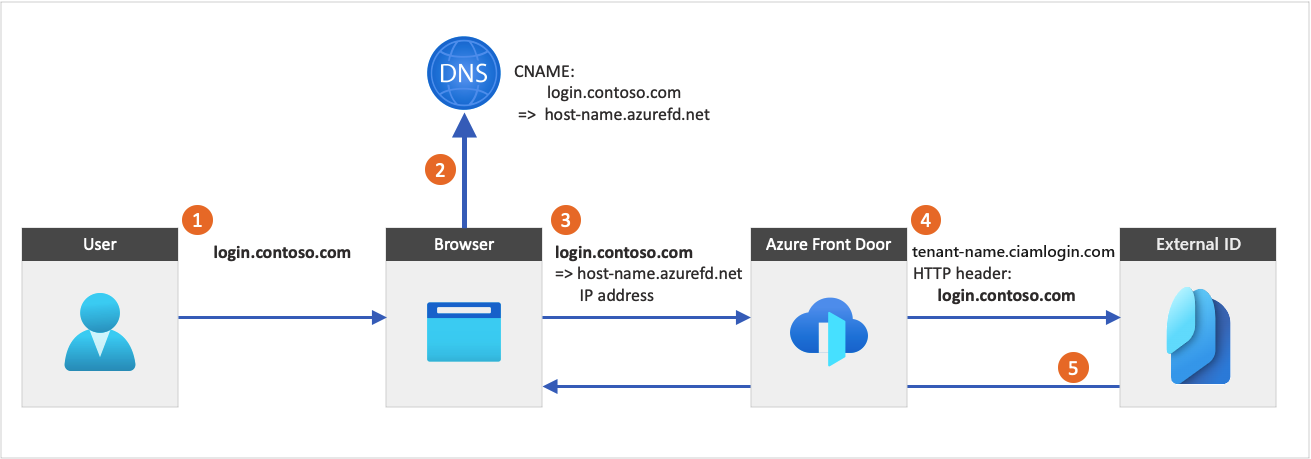

Le diagramme suivant illustre l’intégration d’Azure Front Door :

- À partir d’une application, un utilisateur sélectionne le bouton de connexion qui l’amène à la page de connexion. Cette page spécifie un domaine d’URL personnalisé.

- Le navigateur web résout le domaine d’URL personnalisé en adresse IP Azure Front Door. Pendant la résolution DNS (Domain Name System), un enregistrement de nom canonique (CNAME) avec un domaine d’URL personnalisé pointe vers l’hôte frontal par défaut de Front Door (par exemple,

contoso-frontend.azurefd.net). - Le trafic adressé au domaine d’URL personnalisé (par exemple,

login.contoso.com) est acheminé vers l’hôte frontal par défaut de Front Door spécifié (contoso-frontend.azurefd.net). - Azure Front Door appelle du contenu à l’aide du domaine par défaut

<tenant-name>.ciamlogin.com. La demande adressée au point de terminaison inclut le domaine d’URL personnalisé d’origine. - L’ID externe répond à la demande de domaine d’URL personnalisée en affichant le contenu approprié et le domaine d’URL personnalisé d’origine.

Azure Front Door transmet l’adresse IP d’origine de l’utilisateur, qui est l’adresse IP que vous voyez dans le rapport d’audit.

Important

Si le client envoie un en-tête x-forwarded-for à Azure Front Door, l’ID externe utilise le x-forwarded-for de l’initiateur comme adresse IP de l’utilisateur pour l’évaluation de l’accès conditionnel et le programme de résolution des revendications {Context:IPAddress}.

Observations et limitations

Lorsque vous utilisez des domaines d’URL personnalisés :

- Vous pouvez configurer plusieurs domaines d’URL personnalisés. Pour connaître le nombre maximal de domaines d’URL personnalisés pris en charge, consultez limites et restrictions du service Microsoft Entra pour Microsoft Entra, et les limites, quotas et contraintes de service Azure pour Azure Front Door.

- Vous pouvez utiliser Azure Front Door, un service Azure distinct qui entraîne des frais supplémentaires. Pour plus d’informations, consultez Tarification de Front Door. Votre instance Azure Front Door peut être hébergée dans un abonnement différent de celui de votre locataire externe.

- Si vous avez plusieurs applications, migrez-les toutes vers le domaine d’URL personnalisé, car le navigateur stocke la session sous le nom de domaine en cours d’utilisation.

Important

- Azure Front Door : La connexion du navigateur à Azure Front Door doit toujours utiliser IPv4 au lieu d’IPv6.

- Fournisseurs d'identité sociale : Apple prend en charge les domaines d’URL personnalisés. Toutefois, Google et Facebook ne sont actuellement pas pris en charge. Les utilisateurs qui souhaitent s’inscrire ou se connecter à l’aide de Google ou Facebook doivent utiliser le point de terminaison par défaut, <nom-locataire>.ciamlogin.com, au lieu du point de terminaison de domaine d’URL personnalisé.

Blocage du domaine par défaut

Pour renforcer la sécurité, nous vous recommandons de bloquer le domaine par défaut. Après avoir configuré des domaines d’URL personnalisés, les utilisateurs pourront toujours accéder au nom de domaine par défaut <tenant-name>.ciamlogin.com. Vous devez bloquer l’accès au domaine par défaut afin que les attaquants ne puissent pas l’utiliser pour accéder à vos applications ou exécuter des attaques par déni de service distribué (DDoS). Pour bloquer l’accès au domaine par défaut, ouvrir un ticket de support et envoyer une demande.

Attention

Vérifiez que votre domaine d’URL personnalisé fonctionne correctement avant d’envoyer une demande pour bloquer le domaine par défaut.

Impact des fonctionnalités et solutions de contournement

Le blocage du domaine par défaut désactive certaines fonctionnalités qui en dépendent. Toutefois, vous pouvez gérer les fonctionnalités des fonctionnalités décrites dans le tableau suivant en les configurant avec votre domaine d’URL personnalisé.

| Caractéristique | Solution de contournement |

|---|---|

| Courez maintenant | Dans le Centre d’administration Microsoft Entra, mettez à jour l’URL utilisée par la fonctionnalité « Exécuter maintenant » dans le guide de prise en main et le volet flux utilisateur avec votre domaine d’URL personnalisé. Dans l’URL du navigateur, remplacez {your_domain}.ciamlogin.com par votre domaine d’URL personnalisé {your_custom_URL_domain}/{your_tenant_ID}. |

| Exemples de prise en main | Configurez les exemples dans le guide de prise en main avec votre domaine d’URL personnalisé. Pour obtenir des instructions détaillées, reportez-vous à la documentation de chaque exemple. Par exemple, consultez la section « Utiliser un domaine d’URL personnalisé » dans le tutoriel Application JavaScript à page unique. |

| Power Pages avec ID externe | Lorsque vous utilisez ID externe avec votre site Power Pages, mettez à jour les paramètres du site avec votre domaine d’URL personnalisé. Dans la page de configuration du fournisseur d’identité Power Pages, remplacez le champ URL de l’autorité, qui contient {your_domain}.ciamlogin.com, par votre domaine d’URL personnalisé {your_custom_URL_domain}/{your_tenant_ID}. |

| Azure App Service avec ID externe | Lorsque vous utilisez ID externe avec Azure App Service, modifiez le fournisseur d’identité et remplacez le champ URL de l’émetteur de {your_domain}.ciamlogin.com par votre domaine d’URL personnalisé {your_custom_URL_domain}/{your_tenant_ID}. |

| Extension de code de Visual Studio | Dans la extension Visual Studio Code, ajoutez votre domaine d’URL personnalisé à la configuration MSAL de l’application afin que l’application et la fonctionnalité « Exécuter maintenant » fonctionnent correctement. Modifiez l’autorité dans le fichier d’authentification de {your_domain}.ciamlogin.com en {your_custom_URL_domain}/{your_tenant_ID}, puis ajoutez les autorités connues avec votre domaine d’URL personnalisé. |

| Visual Studio avec ID externe | Dans le fichier appsettings.json, ajoutez votre domaine d’URL personnalisé suivi de l’ID de locataire et ajoutez les autorités connues avec votre domaine d’URL personnalisé. |

| Exemples GitHub | Certains exemples, tels que 'application OpenAI Chat avec Microsoft Entra Authentication (Python), ont besoin de votre domaine d’URL personnalisé. Lors de la configuration de l’exemple, définissez l’AZURE_AUTH_LOGIN_ENDPOINT sur votre domaine d’URL personnalisé. |

Étapes suivantes

Activer des domaines d’URL personnalisés pour l’ID externe Microsoft Entra.