Guide de référence sur les opérations de Microsoft Entra ID Governance

Cette section du guide de référence des opérations Microsoft Entra décrit les vérifications et les mesures à prendre pour évaluer et approuver l’accès accordé aux identités privilégiées et non privilégiées, ainsi que pour auditer et contrôler les modifications apportées à l’environnement.

Remarque

Ces suggestions sont valables à la date de publication mais peuvent évoluer. Les organisations doivent évaluer en continu leurs pratiques de gouvernance, au fil de l’évolution des produits et des services Microsoft.

Processus opérationnels clés

Affecter les propriétaires à des tâches clés

La gestion de Microsoft Entra ID nécessite l’exécution continue de tâches et de processus opérationnels clés qui peuvent ne pas faire partie d’un projet de lancement. Il est cependant important de configurer ces tâches pour optimiser votre environnement. Les tâches clés et leurs propriétaires recommandés sont listés ci-après :

| Tâche | Propriétaire |

|---|---|

| Archiver les journaux d'audit de Microsoft Entra dans un système SIEM | Équipe des opérations InfoSec |

| Détection des applications qui sont gérées de façon non conforme | Équipe des opérations IAM |

| Passer régulièrement en revue l’accès aux applications | Équipe d’architecture InfoSec |

| Passer régulièrement en revue l’accès aux identités externes | Équipe d’architecture InfoSec |

| Passer régulièrement en revue qui a accès aux rôles privilégiés | Équipe d’architecture InfoSec |

| Définir des barrières de sécurité pour activer les rôles privilégiés | Équipe d’architecture InfoSec |

| Passer régulièrement en revue les octrois de consentement | Équipe d’architecture InfoSec |

| Concevoir des catalogues et des packages d’accès pour les applications et les ressources pour les employés de l’organisation | Propriétaires d’application |

| Définir des stratégies de sécurité pour affecter des utilisateurs aux packages d’accès | Équipe InfoSec + Propriétaires d’application |

| Si les stratégies incluent des workflows d’approbation, passer régulièrement en revue les approbations des workflows | Propriétaires d’application |

| Examiner les exceptions dans les stratégies de sécurité, comme les stratégies d’accès conditionnel, via révision de l’accès | Équipe des opérations InfoSec |

Lorsque vous passez en revue votre liste, il est possible que vous ayez besoin d’affecter un propriétaire à des tâches qui en sont dépourvues, ou modifier la propriété des tâches avec des propriétaires qui ne s’alignent pas sur les suggestions fournies.

Lectures recommandées pour les propriétaires

Test des modifications de configuration

Le test de certaines modifications appelle des considérations spéciales, qui vont de techniques simples, comme le déploiement d’un sous-ensemble cible d’utilisateurs, au déploiement d’une modification dans un locataire de test parallèle. Si vous navez pas encore implémenté de stratégie de test, vous devez définir une approche des test basée sur les recommandations du tableau :

| Scénario | Recommandation |

|---|---|

| Modifier le type d’authentification, de l’authentification fédérée en PHS/PTA, ou vice versa | Utilisez un déploiement par étapes pour tester l’effet de la modification du type d’authentification. |

| Déploiement d’une nouvelle stratégie d’accès conditionnel | Créez une stratégie d’accès conditionnel et attribuez-la à des utilisateurs de test. |

| Intégrer un environnement de test d’une application | Ajoutez l’application à un environnement de production, masquez-la dans le panneau MyApps et affectez-la à utilisateurs de test pendant la phase d’assurance qualité. |

| Modifier les règles de synchronisation | Effectuez les modifications dans un environnement Microsoft Entra Connect de test avec la même configuration que celle qui est actuellement en production (ceci est connu sous le nom de « mode de préproduction ») et analysez les résultats d’export. Si vous êtes satisfait, passez en production quand vous êtes prêt. |

| Modifier la personnalisation | Testez dans un locataire de test distinct. |

| Déploiement d’une nouvelle fonctionnalité | Si la fonctionnalité prend en charge le déploiement sur un ensemble d’utilisateurs cible, identifiez les utilisateurs pilotes et commencez par ceux-ci. Par exemple, la réinitialisation de mot de passe en libre-service et l’authentification multifacteur peuvent cibler des utilisateurs ou des groupes spécifiques. |

| Basculer vers une application depuis un fournisseur d’identité (IdP) local, par exemple Active Directory, vers Microsoft Entra ID | Si l’application prend en charge plusieurs configurations IdP local, par exemple Salesforce, configurez les deux et testez Microsoft Entra ID pendant une fenêtre de modification (au cas où l’application introduit une page). Si l’application ne prend pas en charge plusieurs fournisseurs d’identité locaux, planifiez les tests pendant une fenêtre de contrôle des modifications et un temps d’arrêt du programme. |

| Mettre à jour des règles pour les groupes d’appartenance dynamique | Créez un groupe dynamique parallèle avec la nouvelle règle. Comparez aux résultats prévus, par exemple exécutez PowerShell avec la même condition. Si le test réussit, échangez les emplacements où l’ancien groupe était utilisé (si possible). |

| Migrer des licences de produits | Reportez-vous à Modifier la licence pour un seul utilisateur au sein d’un groupe sous licence dans Microsoft Entra ID. |

| Modifier des règles AD FS, comme l’autorisation, l’émission, l’authentification MFA | Utilisez la revendication de groupe pour cibler un sous-ensemble d’utilisateurs. |

| Modifier l’expérience d’authentification AD FS ou des modifications similaires à l’échelle d’une batterie de serveurs | Créez une batterie de serveurs parallèle avec le même nom d’hôte, implémentez les modifications de configuration, testez à partir de clients en utilisant un fichier HOSTS, des règles de routage NLB ou un routage similaire. Si la plateforme cible ne prend pas en charge les fichiers HOSTS (par exemple, des appareils mobiles), contrôlez la modification. |

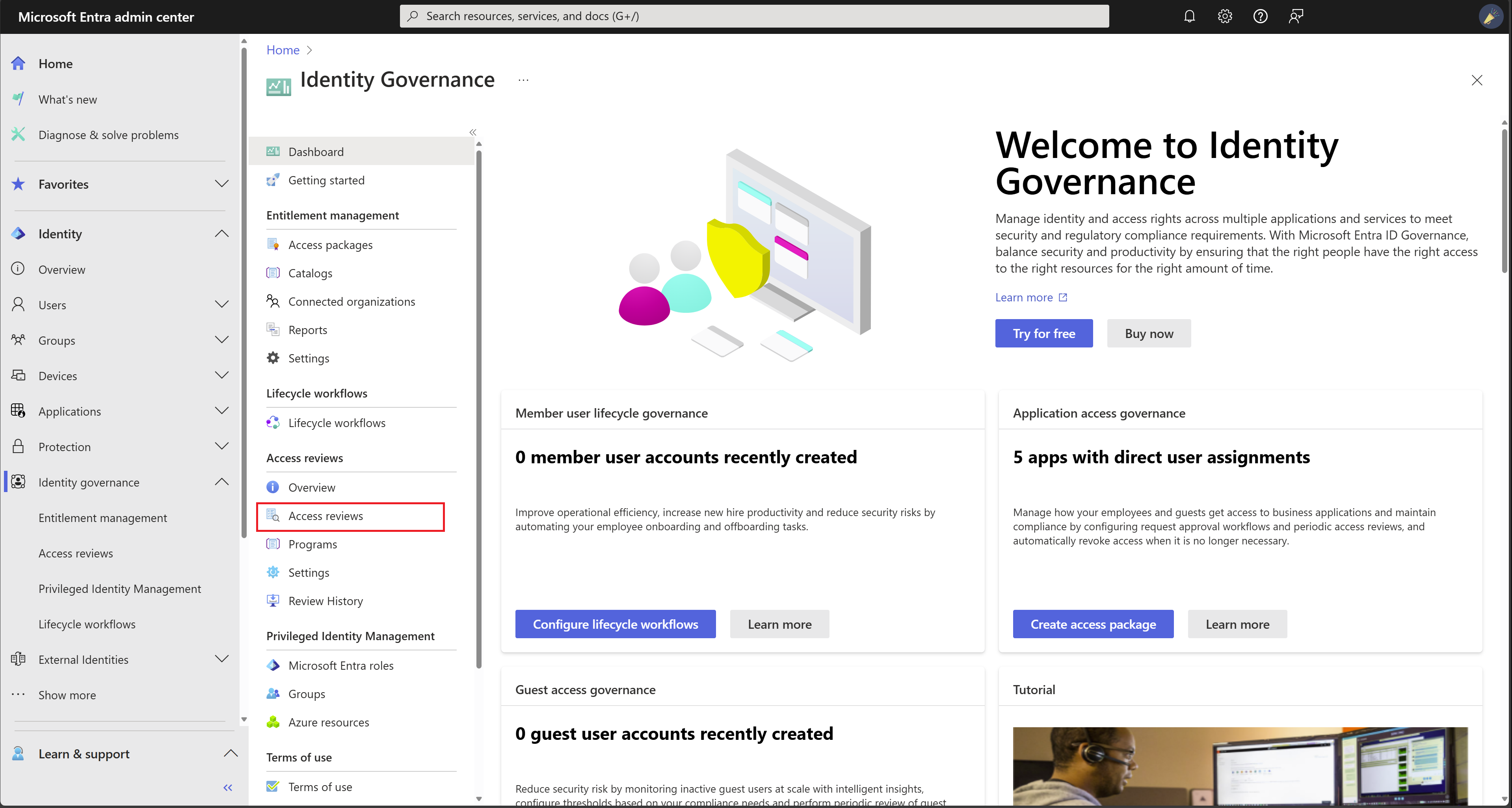

Révisions d’accès

Révisions de l’accès aux applications

Au fil du temps, les utilisateurs peuvent accumuler des accès à des ressources lorsqu’ils changent d’équipe et de fonction. Il est important que les propriétaires de ressources examinent régulièrement l’accès aux applications. Ce processus de révision peut impliquer la suppression de privilèges qui ne sont plus nécessaires tout au long du cycle de vie des utilisateurs. Les révisions d’accès de Microsoft Entra permettent aux organisations de gérer efficacement les appartenances aux groupes, les accès aux applications d’entreprise et les attributions de rôles. Les propriétaires de ressources doivent passer régulièrement en revue les accès des utilisateurs pour vérifier que seules les personnes autorisées continuent de bénéficier d’un accès. Dans l’idéal, vous devez envisager d’utiliser des révisions d’accès Microsoft Entra pour cette tâche.

Remarque

Chaque utilisateur qui interagit avec les révisions d’accès doit posséder une licence Microsoft Entra ID P2 payante.

Révisions des accès aux identités externes

Il est crucial que l’accès aux identités externes reste limité aux seules ressources nécessaires et seulement pour la période de temps nécessaire. Établissez un processus de révision d’accès automatisé standard pour toutes les identités externes et l’accès aux applications en utilisant des révisions d’accès Microsoft Entra. Si un processus existe déjà en local, envisagez d’utiliser des révisions d’accès Microsoft Entra. Une fois qu’une application a été mise hors service ou qu’elle n’est plus utilisée, supprimez toutes les identités externes qui avaient accès à cette application.

Remarque

Chaque utilisateur qui interagit avec les révisions d’accès doit posséder une licence Microsoft Entra ID P2 payante.

Gestion des comptes privilégiés

Utilisation des comptes privilégiés

Les pirates informatiques ciblent souvent des comptes administrateur et d’autres éléments avec des accès privilégiés pour obtenir rapidement un accès à des données et à des systèmes sensibles. Comme les utilisateurs disposant de rôles privilégiés ont tendance à s’accumuler au fil du temps, il est important de vérifier et de gérer régulièrement les accès administrateur et de fournir un accès privilégié juste-à-temps à Microsoft Entra ID et aux ressources Azure.

Si aucun processus n’existe dans votre organisation pour gérer les comptes privilégiés, ou si vous avez actuellement des administrateurs qui utilisent leurs comptes d’utilisateur standard pour gérer des services et des ressources, vous devez commencer immédiatement à utiliser des comptes distincts. Par exemple un pour les activités quotidiennes normales, et l’autre, configuré avec l’authentification multifacteur, pour les accès privilégiés. Mieux encore, si votre organisation dispose d’un abonnement Microsoft Entra ID P2, vous devez déployer immédiatement Microsoft Entra Privileged Identity Management (PIM). De même, vous devez aussi examiner ces comptes privilégiés et attribuer des rôles moins privilégiés quand c’est applicable.

Un autre aspect de la gestion des comptes privilégiés à implémenter consiste à définir des révisions d’accès pour ces comptes, manuellement ou de façon automatisée via Privileged Identity Management.

Lectures recommandées pour la gestion des comptes privilégiés

Comptes d’accès d’urgence

Microsoft recommande aux organisations de disposer de deux comptes d’accès d’urgence, en mode cloud uniquement, attribué indéfiniment au rôle Administrateur général. Ces comptes hautement privilégiés ne sont pas attribués à des personnes spécifiques. Les comptes sont limités à des scénarios d’urgence ou « de secours » dans lesquels il est impossible d’utiliser des comptes normaux ou tous les administrateurs sont accidentellement verrouillés. Ces comptes doivent être créés, conformément aux recommandations relatives aux comptes d’accès d’urgence.

Accès privilégié au portail Azure Contrat Entreprise

Le portail Azure Contrat Entreprise (Azure EA) vous permet de créer des abonnements Azure sur un Contrat Entreprise principal, qui est un rôle puissant au sein de l’entreprise. Il est courant de démarrer la création de ce portail avant même d’avoir Microsoft Entra ID en place. Dans ce cas, il est nécessaire d’utiliser des identités Microsoft Entra pour le verrouiller, de supprimer les comptes personnels du portail, de vérifier que la délégation appropriée est en place et de limiter le risque de blocage.

Pour être clair, si le niveau d’autorisation du portail Contrat Entreprise est actuellement défini sur « mode mixte », vous devez supprimer les comptes Microsoft de tous les accès privilégiés dans ce portail et le configurer pour qu’il utilise seulement des comptes Microsoft Entra. Si les rôles délégués du portail Contrat Entreprise ne sont pas configurés, vous devez également rechercher et implémenter des rôles délégués pour les départements et les comptes.

Lecture recommandée pour l’accès privilégié

Gestion des droits d’utilisation

La gestion des droits d’utilisation permet aux propriétaires d’application de regrouper les ressources et de les affecter à des personnes spécifiques de l’organisation (internes et externes). La gestion des droits d’utilisation autorise l’inscription et la délégation en libre-service aux propriétaires d’entreprise, tout en conservant les stratégies de gouvernance pour accorder l’accès, définir les durées d’accès et autoriser les workflows d’approbation.

Remarque

Gestion des droits d'utilisation Microsoft Entra nécessite Microsoft Entra licences ID P2.

Résumé

Une gouvernance des identités sécurisée comprend huit aspects. Cette liste vous aide à identifier les actions à entreprendre pour évaluer et approuver l’accès accordé aux identités privilégiées et non privilégiées, ainsi que pour auditer et contrôler les modifications apportées à l’environnement.

- Affectez des propriétaires aux tâches clés.

- Implémentez une stratégie de test.

- Utilisez les révisions d’accès des identités Microsoft Entra pour gérer efficacement les appartenances aux groupes, les accès aux applications d’entreprise et les attributions de rôles.

- Établissez un processus de révision d’accès automatisé standard pour tous les types d’identités externes et l’accès aux applications.

- Établissez un processus de révision d’accès de façon à vérifier et à gérer régulièrement les accès administrateur, et fournissez un accès privilégié juste-à-temps à Microsoft Entra ID et aux ressources Azure.

- Provisionnez des comptes d’urgence pour être prêt à gérer les pannes inattendues de Microsoft Entra ID.

- Verrouillez l’accès au portail Azure Contrat Entreprise.

- Implémentez la gestion des droits d’utilisation pour fournir un accès contrôlé à une collection de ressources.

Étapes suivantes

Bien démarrer avec les Vérifications et actions opérationnelles de Microsoft Entra.