Stratégie d’accès à la sécurité et à la séparation de l’environnement

Note

Azure Active Directory est désormais Microsoft Entra ID. En savoir plus.

L’accès aux environnements et au contenu doit être restreint et doit généralement suivre le principe du moindre privilège (PoLP). Dans Microsoft Power Platform, cet accès peut être géré à différents niveaux.

Comme cela a été mentionné dans les guides de gouvernance à travers Microsoft Power Platform environnements et Power Apps, vous pouvez utiliser différents Microsoft Power Platform environnements et rôles d’utilisateur dont l’accès est limité. pour favoriser la conformité tout au long du cycle de vie d’un guide. Pour mettre en œuvre cette approche, accordez aux utilisateurs l’accès uniquement aux environnements requis et attribuez uniquement les rôles de sécurité pertinents dans ces environnements. Pour en savoir plus sur les rôles de sécurité, accédez à Rôles et privilèges de sécurité.

Lorsque vous planifiez la configuration, décidez de l’étendue de l’accès automatiquement attribué. Déterminez comment le processus doit s’intégrer aux pratiques existantes de l’entreprise pour contrôler l’attribution des droits d’accès et, par exemple, l’intégration avec le système de gestion des identités et des accès (IAM).

Nous vous recommandons de créer des Microsoft Entra groupes de sécurité pour chaque environnement et de les affecter à l’environnement approprié. L’avantage de cette approche est que vous pouvez limiter l’accès à un environnement en fonction de l’appartenance à un groupe de sécurité spécifique. Cet accès basé sur l’adhésion est configuré dans le Power Platform centre d’administration. Pour plus d’informations, consultez Restreindre l’accès à un environnement dans Dynamics 365 Guides à l’aide de groupes de sécurité.

Après affectation, seuls les utilisateurs membres des Microsoft Entra groupes de sécurité peuvent être créés dans les Microsoft Power Platform environnements correspondants. Pour plus d’informations sur la manière d’attribuer des Microsoft Entra groupes de sécurité, accédez à Contrôler l’accès des utilisateurs aux environnements. Assurez-vous de séparer les environnements de test et de production et de créer des groupes de sécurité distincts pour tous les environnements afin de contrôler spécifiquement l’accès.

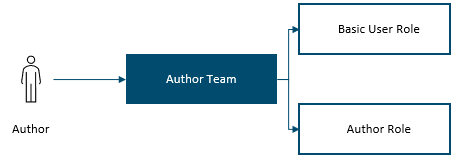

Pour gérer efficacement l’attribution des rôles de sécurité, nous vous recommandons de créer des équipes de propriétaires qui correspondent aux personnages/rôles pertinents pour le système. Pour plus d’informations sur la gestion des équipes, accédez à Microsoft Dataverse gestion des équipes.

Le recours aux équipes propriétaires présente deux avantages majeurs :

- Il attribue des rôles de sécurité en tirant parti des Microsoft Entra groupes de sécurité et en établissant des liens avec les processus I am existants.

- Cela simplifie le processus d’affectation. Par exemple, pour accéder aux fonctionnalités requises, un auteur a besoin à la fois du rôle d’auteur et du rôle d’utilisateur de base. En attribuant les rôles de sécurité à une équipe d’auteurs, vous pouvez attribuer aux nouveaux auteurs les rôles nécessaires simplement en les ajoutant à l’équipe propriétaire.

Si votre organisation utilise la plate-forme qui possède des unités commerciales, une équipe propriétaire est automatiquement créée pour chaque unité commerciale. Si une unité commerciale contient des utilisateurs pour un seul rôle (par exemple, auteurs), l’équipe propriétaire peut être utilisée pour attribuer les rôles de sécurité appropriés. Cependant, dans de nombreux cas, une seule unité commerciale contient des utilisateurs pour plusieurs rôles. Par conséquent, des équipes de propriétaires supplémentaires doivent être créées et affectées aux rôles de sécurité appropriés. Par défaut, chaque utilisateur est affecté à une unité commerciale lors du processus de création d’utilisateur. Cependant, l’accès à d’autres unités commerciales peut être accordé par le biais d’une affectation à une équipe propriétaire spécifique.

Pour une gestion efficace, vous avez besoin d’une configuration évolutive. Nous vous recommandons d’automatiser au maximum la gestion des autorisations. Le processus doit de préférence être lié au système Je suis. Voici un exemple de processus de haut niveau pour créer un nouvel auteur (où l’utilisateur dispose d’un compte utilisateur existant) :

Une requête est lancée pour créer un auteur via le système I am.

La demande est acheminée via une chaîne d’approbation.

L’utilisateur se voit attribuer des Microsoft Entra groupes pertinents :

- Un groupe qui donne à l’utilisateur les licences appropriées (par exemple, une Dynamics 365 Guides licence)

- Groupes qui permettent à l’utilisateur d’accéder à des Microsoft Power Platform environnements pertinents

- Groupes qui permettent à l’utilisateur d’appartenir à des Microsoft Power Platform équipes pertinentes qui lui confèrent les rôles de sécurité nécessaires

L’utilisateur est affecté à la bonne unité commerciale. L’attribution est généralement un processus manuel, mais elle peut être automatisée via Power Apps ou Power Automate pour garantir une attribution cohérente et lier IAM.

Pour les configurations comportant plusieurs unités commerciales, vous devez créer des Microsoft Entra groupes de sécurité pour chaque rôle dans chaque unité commerciale afin d’ajouter l’utilisateur aux équipes appropriées. Vous pouvez également affecter des équipes directement Microsoft Power Platform.

Si les étapes sont effectuées directement dans Microsoft Power Platform, nous vous recommandons de créer un processus de support pour faciliter et éliminer les erreurs. Par exemple, implémentez une application canevas qui aide le Administrateur à attribuer des membres aux équipes et à affecter l’utilisateur à la bonne unité commerciale.