Configurer Microsoft Edge à l’aide de Gestion des périphériques mobiles

Cet article explique comment configurer Microsoft Edge sur Windows 10/11 à l’aide de Mobile Gestion des appareils (MDM) avec l’ingestion ADMX. Cet article présente également :

- Procédure de création d’un identifiant OMA-URI (Open Mobile Alliance Uniform Resource Identifier) pour les stratégies Microsoft Edge.

- Procédure de configuration de Microsoft Edge dans Intune à l’aide de l’ingestion ADMX et d’un OMA-URI personnalisé.

Conditions préalables

Windows 10/11, avec la configuration système minimale suivante :

- Windows 10, version 1903 avec les mises à jour KB4512941 et KB4517211 installées

- Windows 10, version 1809 avec les mises à jour KB4512534 et KB4520062 installées

- Windows 10, version 1803 avec les mises à jour KB4512509 et KB4519978 installées

- Windows 10, version 1709 avec les mises à jour KB4516071 et KB4520006 installées

Présentation

Vous pouvez configurer Microsoft Edge sur Windows 10/11 à l’aide de GPM avec votre fournisseur Enterprise Mobility Management (EMM) ou GPM préféré qui prend en charge l’ingestion ADMX.

La configuration de Microsoft Edge avec GPM est un processus en deux parties :

Intégration du fichier ADMX Microsoft Edge dans votre fournisseur EMM ou GPM. Pour obtenir des instructions sur l’ingestion d’un fichier ADMX, consultez votre fournisseur.

Remarque

Pour Microsoft Intune, consultez Configurer Microsoft Edge dans Intune à l’aide de l’ingestion ADMX.

Créer un OMA-URI pour les stratégies Microsoft Edge

Les sections suivantes décrivent comment créer le chemin d’accès OMA-URI et rechercher et définir la valeur au format XML pour les stratégies de navigateur obligatoires et recommandées.

Avant de commencer, téléchargez le fichier de modèles de stratégie Microsoft Edge (MicrosoftEdgePolicyTemplates.cab) à partir de la page d’accueil de Microsoft Edge Enterprise et extrayez le contenu.

Il existe trois étapes pour définir l’OMA-URI :

Créer le chemin d’accès OMA-URI

Utilisez la formule suivante comme guide pour la création des chemins d’accès OMA-URI.

./Device/Vendor/MSFT/Policy/Config/<ADMXIngestName>~Policy~<ADMXNamespace>~<ADMXCategory>/<PolicyName>

| Paramètre | Description |

|---|---|

| <ADMXIngestName> | Utilisez « Edge » ou ce que vous avez défini lors de l’ingestion du modèle d’administration. Par exemple, si vous avez utilisé « ./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/MicrosoftEdge/Policy/EdgeAdmx », utilisez « MicrosoftEdge ». Le <ADMXIngestionName> doit correspondre à celui utilisé lors de l’ingestion du fichier ADMX. |

| <ADMXNamespace> | « microsoft_edge » ou « microsoft_edge_recommended », selon que vous définissez une stratégie obligatoire ou recommandée. |

| <ADMXCategory> | La catégorie « parentCategory » de la stratégie est définie dans le fichier ADMX. Omettez <ADMXCategory> si la stratégie n’est pas groupée (aucune « parentCategory » définie). |

| <PolicyName> | Le nom de la stratégie est indiqué dans l’article Référence de la stratégie du navigateur. |

Exemple de chemin d’URI :

Pour cet exemple, supposons que le <ADMXIngestName> nœud a été nommé « Edge » et que vous définissez une stratégie obligatoire. Le chemin d’URI serait :

./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~<ADMXCategory>/<PolicyName>

Si la stratégie n’est pas dans un groupe (par exemple, DiskCacheSize), supprimez « ~<ADMXCategory> ». Remplacez <PolicyName> par le nom de la stratégie, DiskCacheSize. Le chemin d’URI serait :

./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/DiskCacheSize

Si la stratégie se trouve dans un groupe, procédez comme suit :

- Ouvrez msedge.admx avec n’importe quel éditeur xml.

- Recherchez le nom de la stratégie que vous souhaitez définir. Par exemple, « ExtensionInstallForceList ».

- Utilisez la valeur de l’attribut ref de l’élément parentCategory. Par exemple, « Extensions » de <parentCategory ref= » Extensions"/>.

- Remplacez

<ADMXCategory>par la valeur ref de l’attribut pour construire le chemin d’accès de l’URI. Le chemin d’URI serait :

/Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Extensions/ExtensionInstallForcelist

Spécifier le type de données

Le type de données OMA-URI est toujours « String ».

Définir la valeur d’une stratégie de navigateur

Cette section décrit comment définir la valeur, au format XML, pour chaque type de données. Accédez à la Référence de stratégie du navigateur pour rechercher le type de données de la stratégie.

Remarque

Pour les données de type non booléen, la valeur commence toujours par <enabled/>.

Données de type booléen

Pour les stratégies qui sont des types booléens, utilisez <enabled/> ou <disabled/>.

Données de type entier

La valeur doit toujours commencer par l’élément <enabled/> suivi de <data id="[valueName]" value="[decimal value]"/>.

Pour rechercher le nom de la valeur et la valeur décimale d’une nouvelle page d’onglets, procédez comme suit :

- Ouvrez msedge.admx avec n’importe quel éditeur xml.

- Recherchez l’élément

<policy>dans lequel l’attribut Name correspond au nom de la stratégie que vous souhaitez définir. Pour « RestoreOnStartup », recherchezname="RestoreOnStartup". - Dans le nœud

<elements>, recherchez la valeur que vous souhaitez définir. - Utilisez la valeur de l’attribut « valueName » dans le nœud

<elements>. Pour « RestoreOnStartup », « valueName » est « RestoreOnStartup ». - Utilisez la valeur de l’attribut « value » dans le nœud

<decimal>. Pour « RestoreOnStartup » pour ouvrir la page de nouvel onglet, la valeur est « 5 ».

Pour ouvrir la page de nouvel onglet au démarrage, utilisez :

<enabled/> <data id="RestoreOnStartup" value="5"/>

Données de type liste de chaînes

La valeur doit toujours commencer par l’élément <enabled/> suivi de <data id="[listID]" value="[string 1];[string 2];[string 3]"/>.

Remarque

Le nom d’attribut « id » n’est pas le nom de la stratégie, même si, dans la plupart des cas, il correspond au nom de la stratégie. Il s’agit de la valeur de l’attribut <id de nœud de liste> , qui se trouve dans le fichier ADMX.

Pour rechercher le listID et définir la valeur pour bloquer une URL, procédez comme suit :

- Ouvrez msedge.admx avec n’importe quel éditeur xml.

- Recherchez l’élément

<policy>dans lequel l’attribut Name correspond au nom de la stratégie que vous souhaitez définir. Pour « URLBlocklist », recherchezname="URLBlocklist". - Utilisez la valeur de l’attribut « id » du nœud

<list> node for [listID]. - La « valeur » est une liste d’URL séparées par un point-virgule (;)

Par exemple, pour bloquer l’accès à contoso.com et à https://ssl.server.com :

<enabled/> <data id=" URLBlocklistDesc" value="contoso.com;https://ssl.server.com"/>

Type de données dictionnaire ou chaîne

La valeur doit toujours commencer par l’élément <enabled/> suivi de <data id="[textID]" value="[string]"/>.

Pour rechercher le textID et définir la valeur définie par les paramètres régionaux, procédez comme suit :

- Ouvrez msedge.admx avec n’importe quel éditeur xml.

- Recherchez l’élément

<policy>dans lequel l’attribut Name correspond au nom de la stratégie que vous souhaitez définir. Pour « ApplicationLocaleValue », recherchezname="ApplicationLocaleValue". - Utilisez la valeur de l’attribut « id » du nœud

<text>pour[textID]. - Définissez la « valeur » sur le code de culture.

Pour définir les paramètres régionaux sur « es-US » avec la stratégie « ApplicationLocaleValue » :

<enabled/> <data id="ApplicationLocaleValue" value="es-US"/>

Les types de données de dictionnaire sont traités comme des chaînes volumineuses, mais ont normalement besoin d’une échappement de chaîne pour obtenir la valeur dans la forme correcte.

Par exemple, pour définir la stratégie ManagedFavorites, la valeur serait :

<enabled/> <data id="ManagedFavorites" value="[{"toplevel_name": "My managed favorites folder"}, {"name": "Microsoft", "url": "microsoft.com"}, {"name": "Bing", "url": "bing.com"}, {"children": [{"name": "Microsoft Edge Insiders", "url": "www.microsoftedgeinsider.com"}, {"name": "Microsoft Edge", "url": "www.microsoft.com/windows/microsoft-edge"}], "name": "Microsoft Edge links"}]"/>

Créer l’OMA-URI pour les stratégies recommandées

La définition du chemin d’URI pour les stratégies recommandées dépend de la stratégie que vous souhaitez configurer.

Pour définir le chemin d’URI d’une stratégie recommandée

Utilisez la formule de chemin d’URI (./Device/Vendor/MSFT/Policy/Config/<ADMXIngestName>~Policy~<ADMXNamespace>~<ADMXCategory>/<PolicyName>) et les étapes suivantes pour définir le chemin d’accès de l’URI :

Ouvrez msedge.admx avec n’importe quel éditeur xml.

Si la stratégie que vous souhaitez configurer ne figure pas dans un groupe, passez à l’étape 4 et supprimez

~<ADMXCategory>du chemin d’accès.Si la stratégie que vous souhaitez configurer se trouve dans un groupe :

Pour consulter la catégorie

<ADMXCategory>, recherchez la stratégie que vous souhaitez définir. Lors de la recherche, ajoutez « _recommended » au nom de la stratégie. Par exemple, une recherche pour « RegisteredProtocolHandlers_recommended » a le résultat suivant :<policy class="Both" displayName="$(string.RegisteredProtocolHandlers)" explainText="$(string.RegisteredProtocolHandlers_Explain)" key="Software\Policies\Microsoft\Edge\Recommended" name="RegisteredProtocolHandlers_recommended" presentation="$(presentation.RegisteredProtocolHandlers)"> <parentCategory ref="ContentSettings_recommended"/> <supportedOn ref="SUPPORTED_WIN7_V77"/> <elements> <text id="RegisteredProtocolHandlers" maxLength="1000000" valueName="RegisteredProtocolHandlers"/> </elements> </policy>Copiez la valeur de l’attribut ref de l’élément

<parentCategory>. Pour « ContentSettings », copiez « ContentSettings_recommended » à partir de<parentCategory ref=" ContentSettings_recommended"/>.Remplacez

<ADMXCategory>par la valeur de l’attribut ref pour construire le chemin d’accès de l’URI dans la formule de chemin d’URI.

<PolicyName>est le nom de la stratégie, auquel est ajouté « _recommended ».

Exemples de chemin d’accès OMA-URI pour les stratégies recommandées

Le tableau suivant présente des exemples de chemins d’accès OMA-URI pour les stratégies recommandées.

| Stratégie | OMA-URI |

|---|---|

| RegisteredProtocolHandlers | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~ContentSettings_recommended/RegisteredProtocolHandlers_recommended |

| PasswordManagerEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~PasswordManager_recommended/PasswordManagerEnabled_recommended |

| PrintHeaderFooter | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Printing_recommended/PrintHeaderFooter_recommended |

| SmartScreenEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~SmartScreen_recommended/SmartScreenEnabled_recommended |

| HomePageLocation | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Startup_recommended/HomepageLocation_recommended |

| ShowHomeButton | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~Startup_recommended/ShowHomeButton_recommended |

| FavoritesBarEnabled | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge_recommended~/FavoritesBarEnabled_recommended |

Exemples d’OMA-URI

Exemples d’OMA-URI avec leur chemin d’URI, le type et un exemple de valeur.

Exemples de données de type booléen

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: ShowHomeButton |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/ShowHomeButton |

| Type | Chaîne |

| Valeur | <enabled/> |

DefaultSearchProviderEnabled :

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: DefaultSearchProviderEnabled |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~DefaultSearchProvider/DefaultSearchProviderEnabled |

| Type | Chaîne |

| Valeur | <disable/> |

Exemples de données de type entier

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: AutoImportAtFirstRun |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/AutoImportAtFirstRun |

| Type | Chaîne |

| Valeur | <enabled/><data id="AutoImportAtFirstRun" value="1"/> |

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: DefaultImagesSetting |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~ContentSettings/DefaultImagesSetting |

| Type | Chaîne |

| Valeur | <enabled/><data id="DefaultImagesSetting" value="2"/> |

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: DiskCacheSize |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/DiskCacheSize |

| Type | Chaîne |

| Valeur | <enabled/><data id="DiskCacheSize" value="1000000"/> |

Exemples de données de type liste de chaînes

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: RestoreOnStartupURLS |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/RestoreOnStartupURLs |

| Type | Chaîne |

| Valeur | <enabled/><data id="RestoreOnStartupURLsDesc" value="1http://www.bing.com"/>Pour plusieurs éléments de liste : <enabled/><data id="RestoreOnStartupURLsDesc" value="1http://www.bing.com2http://www.microsoft.com"/> |

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: ExtensionInstallForcelist |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Extensions/ExtensionInstallForcelist |

| Type | Chaîne |

| Valeur | <enabled/><data id="ExtensionInstallForcelistDesc" value="1gbchcmhmhahfdphkhkmpfmihenigjmpp;https://extensionwebstorebase.edgesv.net/v1/crx"/> |

Exemples de dictionnaire et de type de données String

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge: ProxyMode |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~ProxyMode/ProxyMode |

| Type | Chaîne |

| Valeur | <enabled/><data id="ProxyMode" value="auto_detect"/> |

| Champ | Valeur |

|---|---|

| Nom | Microsoft Edge : ManagedFavorites |

| OMA-URI | ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge/ManagedFavorites |

| Type | Chaîne |

| Valeur | <enabled/> <data id="ManagedFavorites" value="[{"toplevel_name": "My managed favorites folder"}, {"name": "Microsoft", "url": "microsoft.com"}, {"name": "Bing", "url": "bing.com"}, {"children": [{"name": "Microsoft Edge Insiders", "url": "www.microsoftedgeinsider.com"}, {"name": "Microsoft Edge", "url": "www.microsoft.com/windows/microsoft-edge"}], "name": "Microsoft Edge links"}]"/> |

Configurer Microsoft Edge dans Intune à l’aide de l’ingestion ADMX

La méthode recommandée pour configurer Microsoft Edge avec Microsoft Intune consiste à utiliser le profil Modèles d’administration. Ce profil est décrit dans Configurer les paramètres de stratégie Microsoft Edge avec Microsoft Intune. Si vous souhaitez évaluer une stratégie qui n’est actuellement pas disponible dans les modèles d’administration Microsoft Edge dans Intune, vous pouvez configurer Microsoft Edge à l’aide de paramètres personnalisés pour Windows 10 appareils dans Intune.

Cette section décrit comment fournir des ressources de multiplexage aux pilotes clients.

- Ingérer le fichier ADMX Microsoft Edge dans Intune

- Définir une stratégie à l’aide d’un OMA-URI personnalisé dans Intune

Important

En guise de bonne pratique, n’utilisez pas de profil OMA-URI personnalisé et de profil de modèles d’administration pour configurer le même paramètre Microsoft Edge dans Intune. Si vous déployez la même stratégie à l’aide d’un OMA-URI personnalisé et d’un profil de modèle d’administration, mais avec des valeurs différentes, les utilisateurs obtiendront des résultats imprévisibles. Nous vous recommandons vivement de supprimer votre profil OMA-URI avant d’utiliser un profil de modèles d’administration.

Ingérer le fichier ADMX Microsoft Edge dans Intune

Cette section décrit la procédure d’ingestion du modèle d’administration Microsoft Edge (fichier msedge.admx) dans Intune.

Warning

Ne modifiez pas le fichier ADMX avant d’ingérer le fichier.

Pour ingérer le fichier ADMX, procédez comme suit :

Téléchargez le fichier de modèles de stratégie Microsoft Edge (MicrosoftEdgePolicyTemplates.cab) à partir de la page d’accueil de Microsoft Edge Entreprise et extrayez le contenu. Le fichier que vous souhaitez ingérer est msedge.admx.

Connectez-vous au portail Microsoft Azure.

Sélectionnez Intune dans Tous les services ou recherchez Intune dans la zone de recherche du portail.

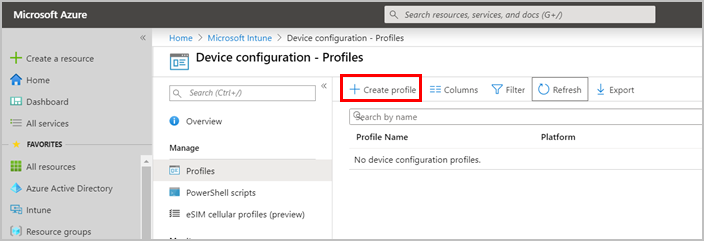

Dans Microsoft Intune - Vue d’ensemble, sélectionnez Configuration du périphérique | Profils.

Dans la barre de commandes supérieure, sélectionnez + Créer profil.

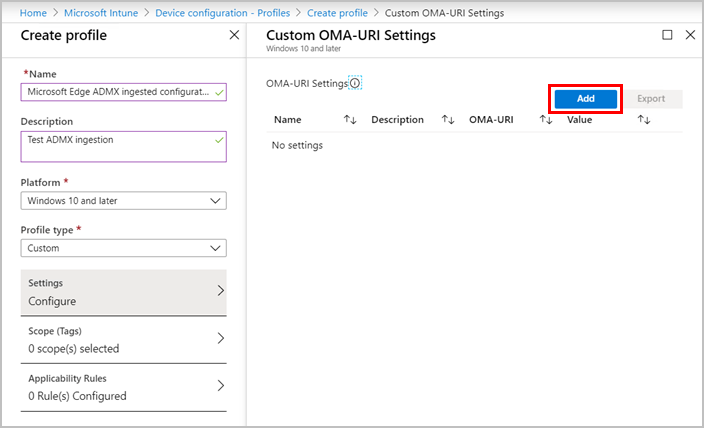

Fournissez les informations de profil suivantes :

- Nom : entrez un nom descriptif. Pour cet exemple, « Configuration ingérée Microsoft Edge ».

- Description : entrez une description facultative du profil.

- Plateforme : sélectionnez « Windows 10 et versions ultérieures »

- Type de profil : sélectionnez « Personnalisé »

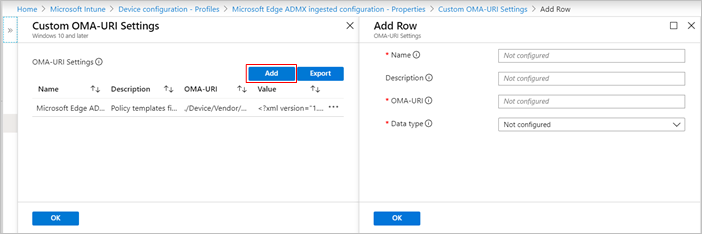

Sur Paramètres OMA-URI personnalisés, cliquez sur Ajouter pour ajouter une ingestion ADMX.

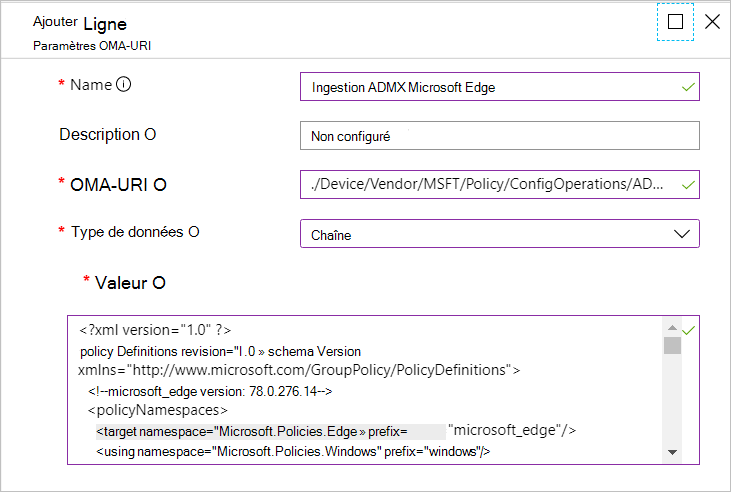

Sur Ajouter une ligne, indiquez les informations suivantes :

Nom : entrez un nom descriptif. Pour cet exemple, utilisez « Ingestion ADMX Microsoft Edge ».

Description : entrez une description facultative du paramètre.

OMA-URI : entrez « ./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/Edge/Policy/EdgeAdmx »

Type de données : sélectionnez « chaîne ».

Valeur : cette zone d’entrée s’affiche une fois que vous avez sélectionné le Type de données. Ouvrez le fichier msedge.admx à partir du fichier de modèles de stratégie Microsoft Edge que vous avez extrait à l’étape 1. Copiez TOUT le texte du fichier msedge.admx et collez-le dans la zone de texte Valeur illustrée dans la capture d’écran suivante.

Cliquez sur OK.

Sous Paramètres OMA-URI personnalisés, cliquez sur OK.

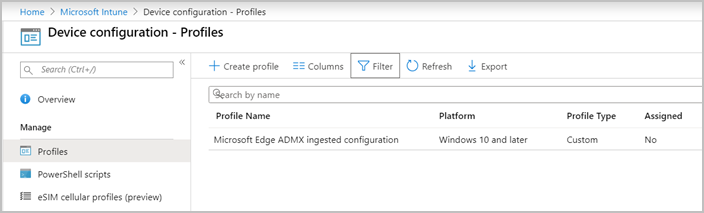

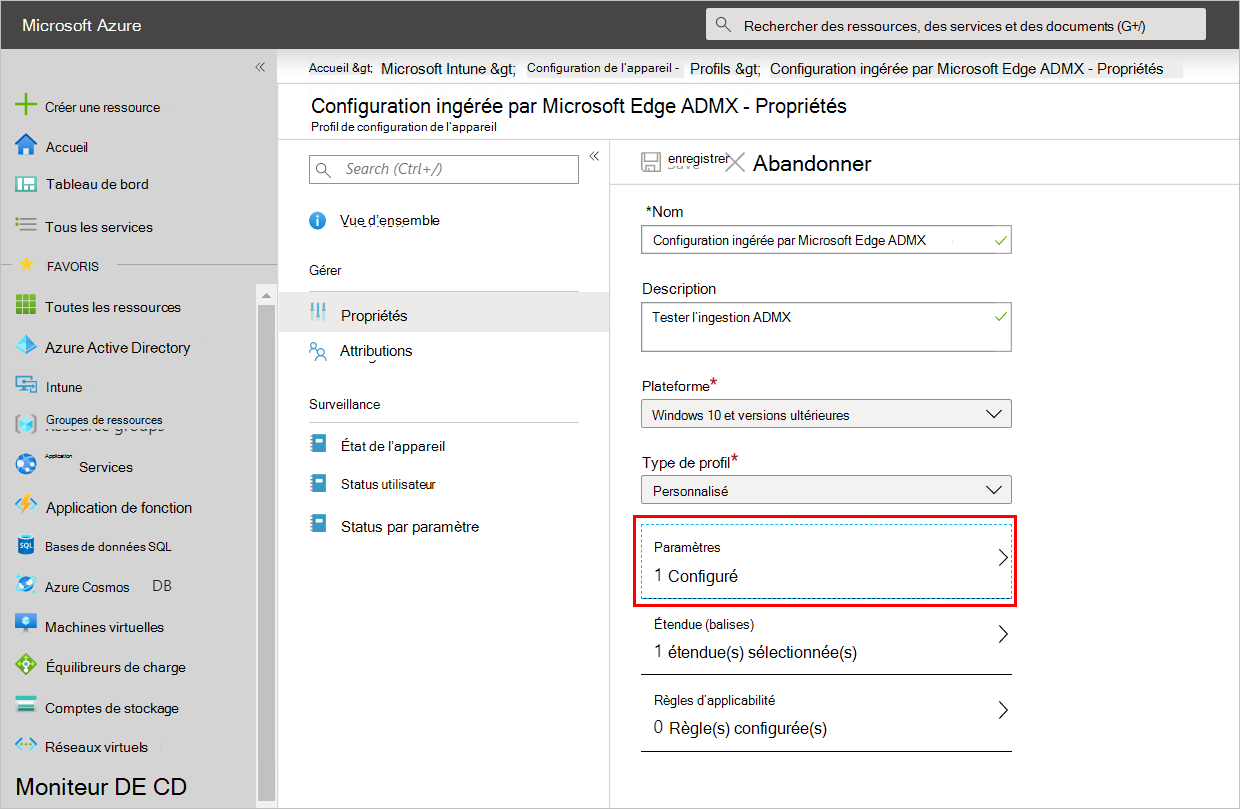

Sur Créer un profil, cliquez sur Créer. La capture d’écran suivante présente des informations sur le profil nouvellement créé.

Définir une stratégie à l’aide d’un OMA-URI personnalisé dans Intune

Remarque

Avant d’utiliser les étapes de cette section, vous devez appliquer les étapes présentées dans Ingérer le fichier ADMX Microsoft Edge dans Intune.

Connectez-vous au portail Microsoft Azure.

Sélectionnez Intune dans Tous les services ou recherchez Intune dans la zone de recherche du portail.

Accédez à Intune>Configuration du périphérique>Profils.

Sélectionnez le profil « Configuration ingérée de Microsoft Edge ADMX » ou le nom que vous avez utilisé pour le profil.

Pour ajouter des paramètres de stratégie Microsoft Edge, vous devez ouvrir Paramètres OMA-URI personnalisés. Sous Gérer, cliquez sur Propriétés, puis sur Paramètres.

Sur Paramètres OMA-URI personnalisés, cliquez sur Ajouter.

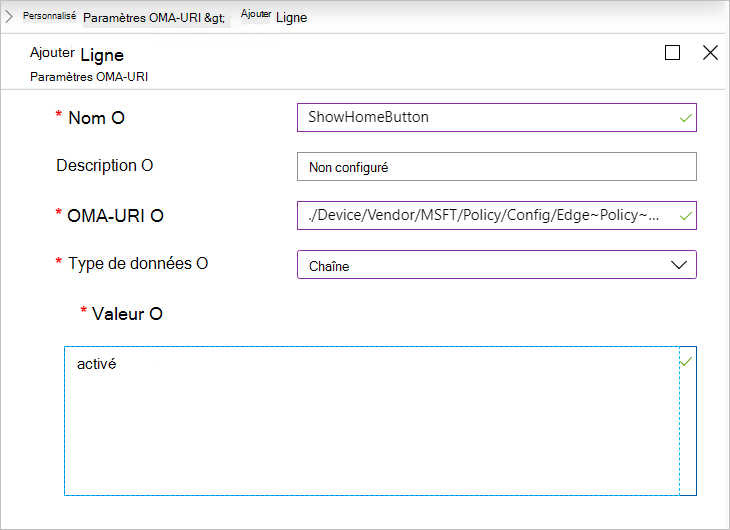

Sur Ajouter une ligne, indiquez les informations suivantes :

Nom : entrez un nom descriptif. Nous vous suggérons d’utiliser le nom de stratégie que vous souhaitez configurer. Pour cet exemple, utilisez « ShowHomeButton ».

Description (facultatif) : entrez une description du paramètre.

OMA-URI : entrez l’OMA-URI pour la stratégie. En prenant la stratégie « ShowHomeButton » comme exemple, utilisez la chaîne suivante : « ./Device/Vendor/MSFT/Policy/Config/Edge~Policy~microsoft_edge~Startup/ShowHomeButton »

Type de données : sélectionnez le type de données des paramètres de stratégie. Pour la stratégie « ShowHomeButton », utilisez « chaîne ».

Valeur : entrez le paramètre que vous souhaitez configurer pour la stratégie. Pour l’exemple « ShowHomeButton », entrez «< enabled/> ». La capture d’écran suivante présente les paramètres de configuration d’une stratégie.

Cliquez sur OK.

Sous Paramètres OMA-URI personnalisés, cliquez sur OK.

Dans le profil « Configuration ingérée de Microsoft Edge ADMX - Propriétés » (ou le nom que vous avez utilisé), cliquez sur Enregistrer.

Une fois le profil créé et les propriétés définies, vous devez attribuer le profil dans Microsoft Intune.

Vérifiez que la stratégie a été créée.

Procédez comme suit pour confirmer que la stratégie Microsoft Edge utilise le profil que vous avez créé. (Laissez à Microsoft Intune le temps de propager la stratégie sur un périphérique que vous avez attribué dans l’exemple de profil « Configuration ingérée de Microsoft Edge ADMX ».)

- Ouvrez Microsoft Edge et accédez à edge://policy.

- Sur la page Stratégies, vérifiez si la stratégie que vous avez définie dans le profil est répertoriée.

- Si ce n’est pas le cas, consultez Diagnostiquer les échecs GPM dans Windows 10 ou Résoudre les problèmes liés à un paramètre de stratégie.

Résoudre les problèmes liés à un paramètre de stratégie

Si une stratégie Microsoft Edge n’est pas appliquée, essayez les étapes suivantes :

Ouvrez la page edge://policy sur le périphérique cible (un périphérique auquel vous avez affecté le profil dans Microsoft Intune) et recherchez la stratégie. Si la stratégie n’est pas sur la page edge://policy , essayez ce qui suit :

- Vérifiez que la stratégie est bien dans le registre et qu’elle est correcte. Sur l’appareil cible, ouvrez le registre Windows 10 Rédacteur (touche Windows + r, entrez « regedit », puis appuyez sur Entrée.) Vérifiez que la stratégie est correctement définie dans le chemin \Software\Policies\ Microsoft\Edge. Si vous ne trouvez pas la stratégie dans le chemin attendu, la stratégie n’a pas été envoyée à l’appareil correctement.

- Vérifiez que le chemin d’accès OMA-URI est correct et que la valeur est une chaîne XML valide. Si l’un de ces éléments est incorrect, la stratégie ne sera pas envoyée à l’appareil cible.

Pour plus de conseils sur la résolution de problèmes, consultez Installer Microsoft Intune et Synchroniser les périphériques.

Voir également

- Page d’accueil Microsoft Edge Entreprise

- Configurer les paramètres de stratégie Microsoft Edge avec Microsoft Intune

- Gestion des périphériques mobiles

- Utiliser les paramètres personnalisés pour les appareils Windows 10 dans Intune

- Configuration de stratégie d'applications Win32 et Pont du bureau

- Fonctionnement des stratégies ADMX