Utilisation de balises

les balises Microsoft Defender Threat Intelligence (Defender TI) fournissent des informations rapides sur un artefact, qu’il soit dérivé du système ou généré par d’autres utilisateurs. Les balises aident les analystes à connecter les points entre les incidents et investigations actuels et leur contexte historique pour une analyse améliorée.

Defender TI propose deux types de balises : les balises système et les étiquettes personnalisées.

Configuration requise

Un ID Microsoft Ainsi que des compte Microsoft personnelles. Connectez-vous ou créez un compte

Une licence Defender TI Premium.

Notes

Les utilisateurs sans licence Defender TI Premium peuvent toujours accéder à notre offre Defender TI gratuite.

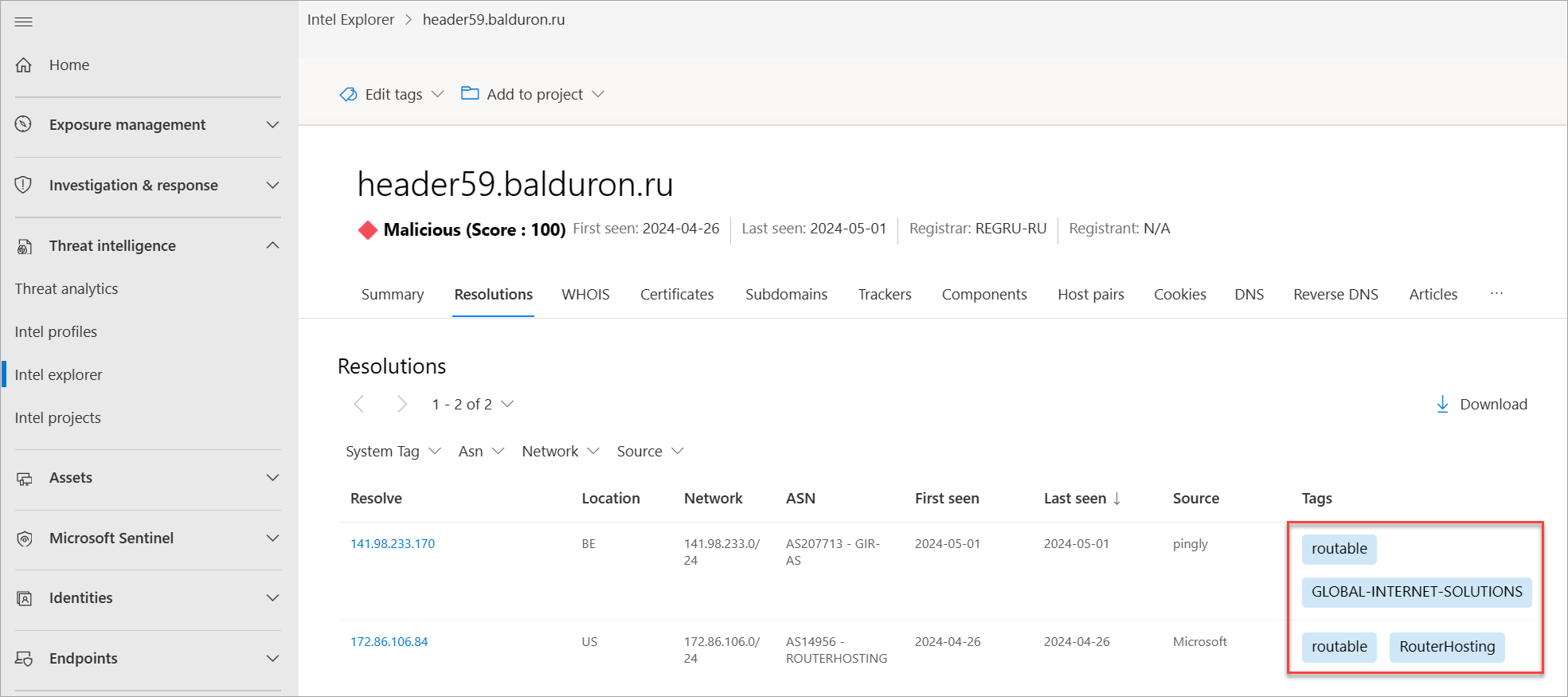

Balises système

Defender TI génère automatiquement des étiquettes système pour vous permettre de guider votre analyse. Ces balises ne nécessitent aucune entrée ou effort de votre part.

Les balises système peuvent inclure :

- Routable : Indique que l’artefact est accessible.

- ASN: Extrait une partie abrégée d’une description ASN (Numéro système autonome) d’adresse IP dans une balise pour fournir aux analystes un contexte sur la personne à laquelle appartient l’adresse IP.

- Dynamique: Indique si un service DNS (Dynamic Domain Name System), tel que No-IP ou Change IP, est propriétaire du domaine.

- Doline: Indique qu’une adresse IP est un puits de recherche utilisé par les organisations de sécurité pour examiner les campagnes d’attaque. Par conséquent, les domaines associés ne sont pas directement connectés les uns aux autres.

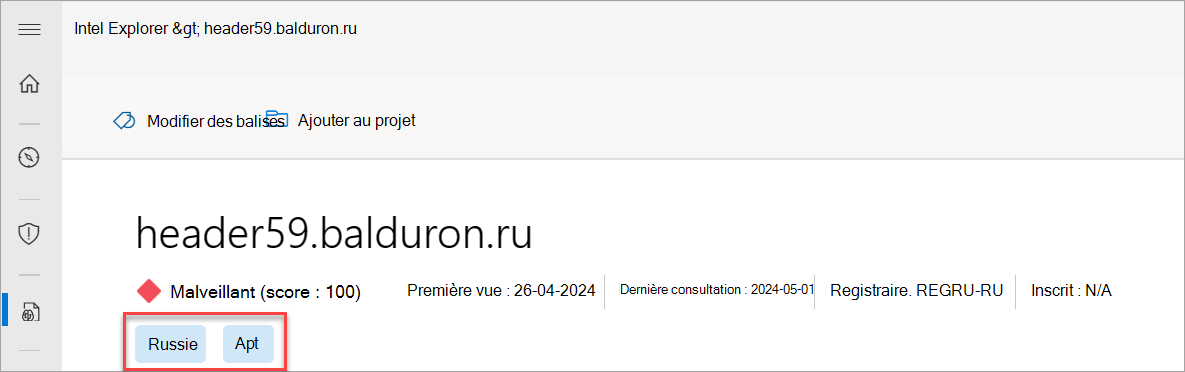

Indicateurs personnalisés

Les balises personnalisées apportent du contexte aux indicateurs de compromission (ICS) et simplifient encore l’analyse en identifiant les domaines qui sont connus comme défectueux dans les rapports publics ou que vous avez classés comme tels. Vous créez ces balises manuellement en fonction de vos propres investigations, et ces étiquettes vous permettent de partager des insights clés sur un artefact avec d’autres utilisateurs de licence Defender TI Premium au sein de votre locataire.

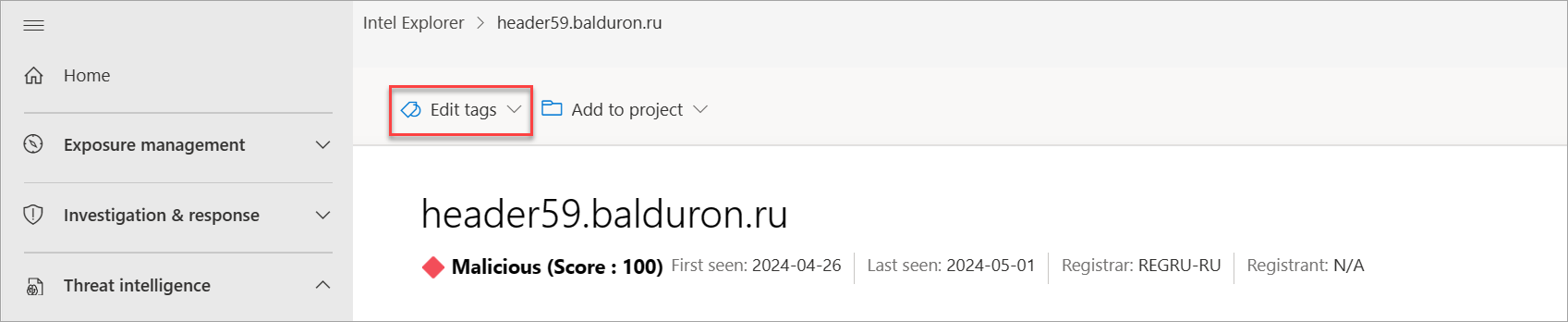

Ajout, modification et suppression de balises personnalisées

Vous pouvez ajouter vos propres balises personnalisées au cluster d’étiquettes en les entrant dans la barre d’étiquettes. Vous et les membres de votre équipe, si votre organization est un client Defender TI, pouvez afficher ces étiquettes. Les étiquettes entrées dans le système sont privées et ne sont pas partagées avec l’ensemble de la communauté.

Vous pouvez également modifier ou supprimer des balises. Une fois que vous avez ajouté une étiquette, vous ou un autre utilisateur de licence payante au sein de votre organization pouvez la modifier ou la supprimer, ce qui facilite la collaboration entre l’équipe de sécurité.

Accédez au portail Defender et terminez le processus d’authentification Microsoft. En savoir plus sur le portail Defender

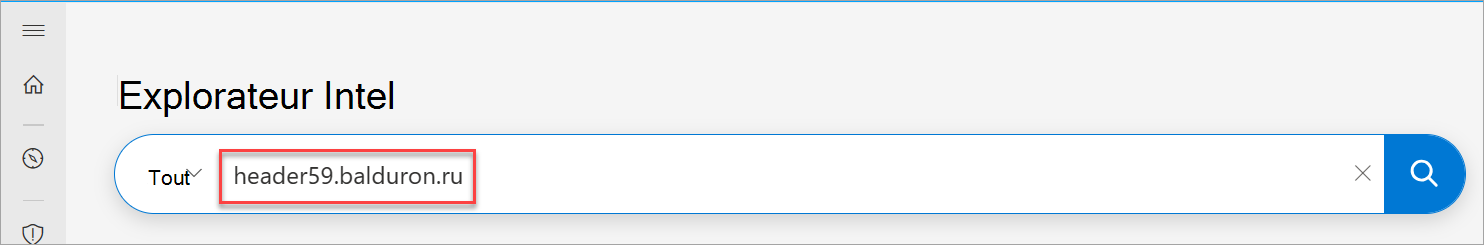

Accédez à Threat Intelligence>Intel Explorer.

Recherchez un indicateur pour lequel vous souhaitez ajouter des balises dans la barre de recherche de l’Explorateur Intel.

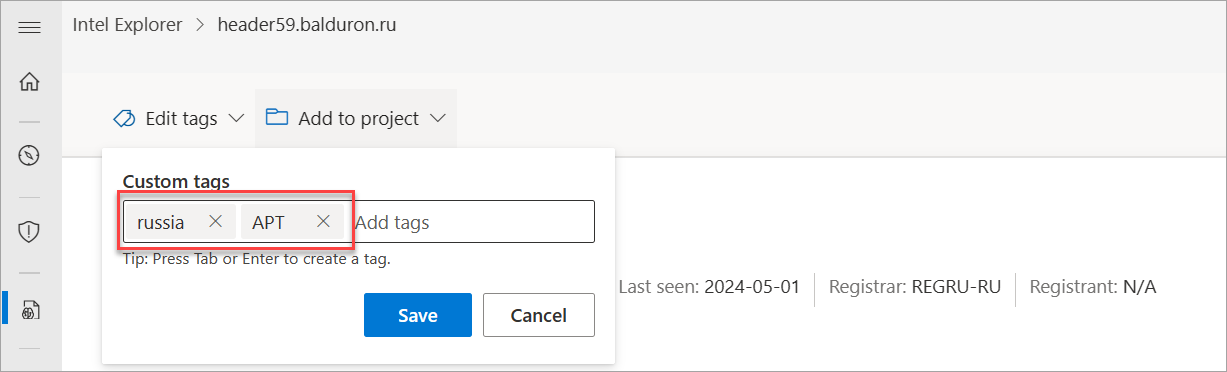

Sélectionnez Modifier les balises dans le coin supérieur gauche de la page.

Ajoutez les étiquettes que vous souhaitez associer à cet indicateur dans la fenêtre contextuelle Étiquettes personnalisées qui s’affiche. Pour ajouter un nouvel indicateur, appuyez sur Tab pour ajouter un nouvel indicateur.

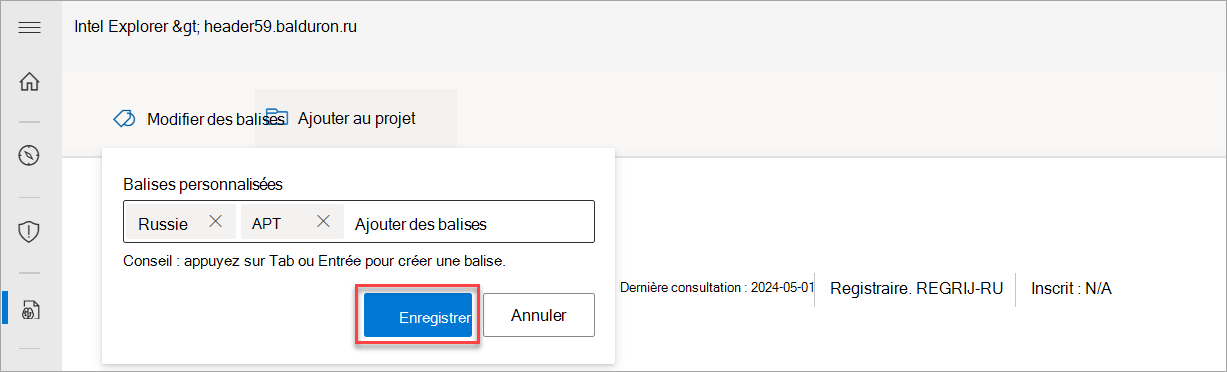

Sélectionnez Enregistrer une fois que vous avez terminé d’ajouter toutes vos balises pour enregistrer vos modifications.

Répétez l’étape 3 pour modifier les balises. Supprimez une balise en sélectionnant X à la fin de celle-ci, puis ajoutez-en de nouvelles en répétant les étapes 4 à 6.

Enregistrez vos modifications.

Affichage et recherche de balises personnalisées

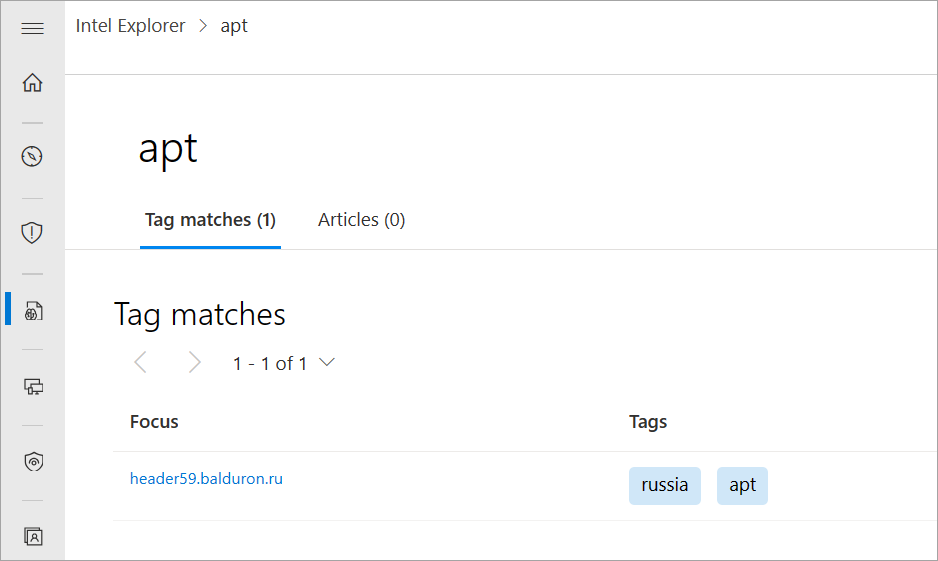

Vous pouvez afficher les balises que vous ou d’autres personnes avez ajoutées dans votre locataire après avoir recherché une adresse IP, un domaine ou un artefact d’hôte.

Accédez au portail Defender et terminez le processus d’authentification Microsoft.

Accédez à Threat Intelligence>Intel Explorer.

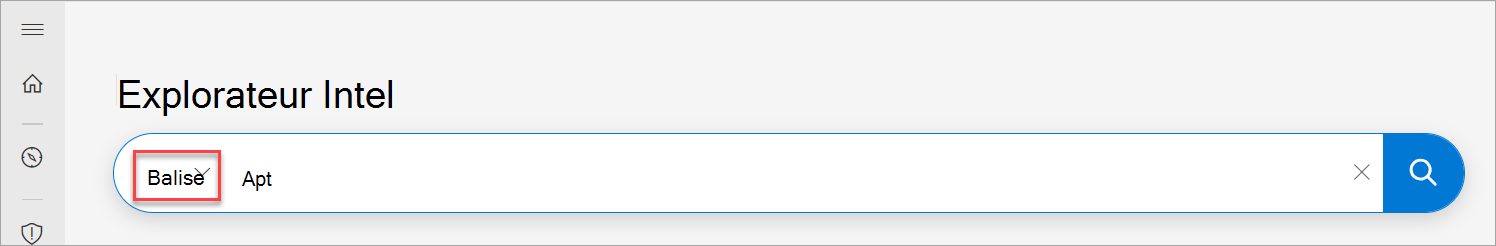

Sélectionnez le type de recherche de balise dans la liste déroulante de la barre de recherche de l’Explorateur Intel, puis recherchez la valeur de la balise pour identifier tous les autres indicateurs qui partagent cette même valeur de balise.

Flux de travail de cas d’utilisation d’étiquettes courantes

Supposons que vous enquêtiez sur un incident et que vous trouviez qu’il est lié à l’hameçonnage. Vous pouvez ajouter phish en tant que balise aux ICS liées à cet incident. Plus tard, votre équipe de réponse aux incidents et de repérage des menaces peut analyser plus en détail ces E/S et travailler avec leurs équivalents de renseignement sur les menaces pour identifier le groupe d’acteurs responsable de l’incident de hameçonnage. Ils peuvent ensuite ajouter une autre [actor name] balise à ces ICS ou à l’infrastructure utilisée qui les a connectés à d’autres ICS connexes, comme une [SHA-1 hash] étiquette personnalisée.