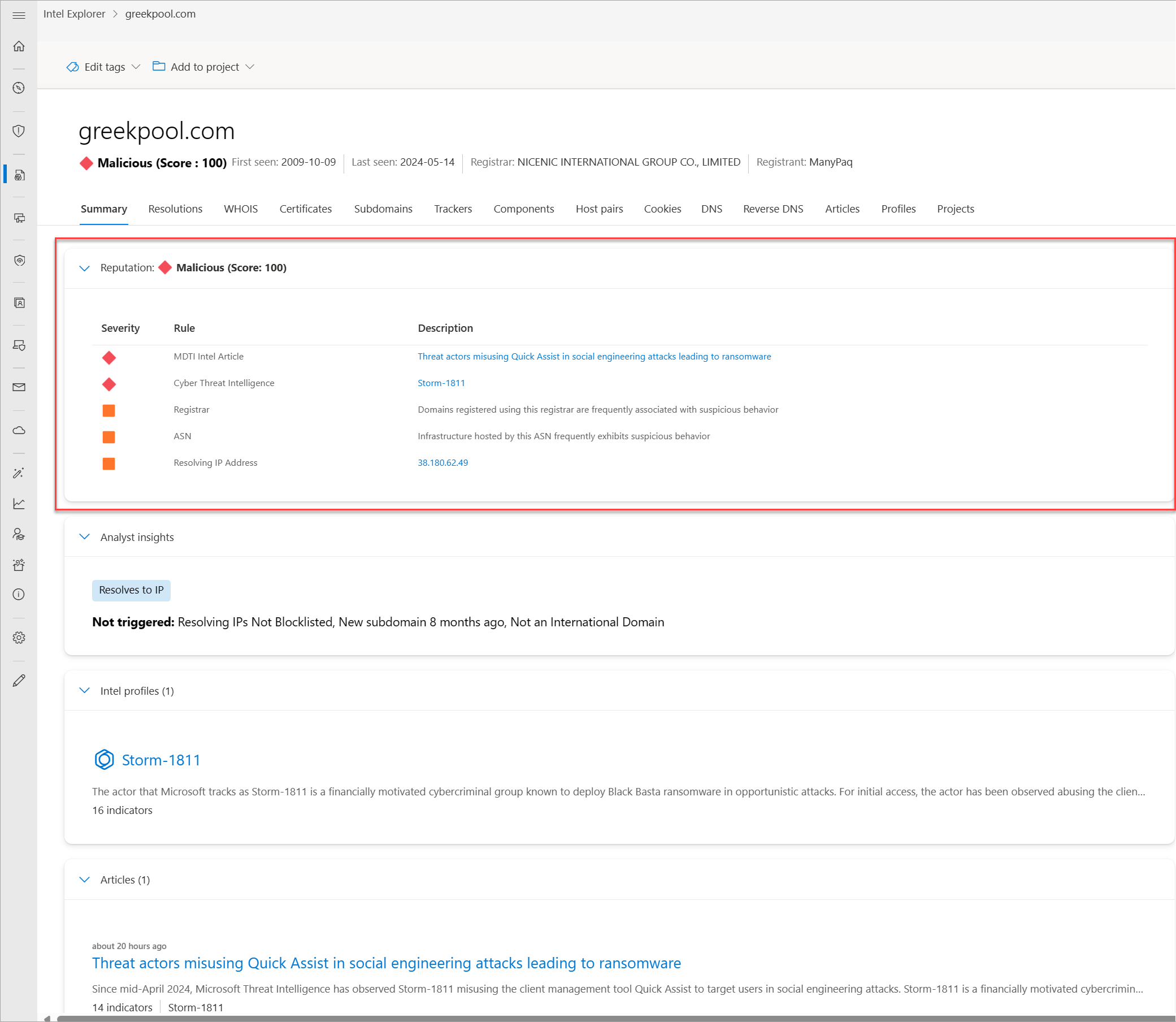

Score de réputation

Microsoft Defender Threat Intelligence (Defender TI) fournit des scores de réputation propriétaires pour n’importe quel hôte, domaine ou adresse IP. Qu’il s’agisse de valider la réputation d’une entité connue ou inconnue, ce score vous aide à comprendre rapidement les liens détectés avec une infrastructure malveillante ou suspecte. Defender TI fournit des informations rapides sur l’activité de ces entités (par exemple, les horodatages du premier et du dernier aperçu, les numéros de système autonome et l’infrastructure associée) et une liste de règles qui affectent le score de réputation, le cas échéant.

Les données de réputation sont importantes pour comprendre la fiabilité de votre propre surface d’attaque et sont également utiles lors de l’évaluation d’hôtes, de domaines ou d’adresses IP inconnus qui apparaissent dans les enquêtes. Ces scores révèlent toute activité malveillante ou suspecte antérieure qui affectait l’entité, ou d’autres indicateurs connus de compromission (ICS) qui doivent être pris en compte.

Comprendre les scores de réputation

Les scores de réputation sont déterminés par une série d’algorithmes conçus pour quantifier rapidement le risque associé à une entité. Nous développons des scores de réputation basés sur nos données propriétaires en utilisant notre infrastructure d’analyse et sur les informations IP collectées à partir de sources externes.

Méthodes de détection

Une série de facteurs déterminent les scores de réputation, notamment les associations connues avec les entités de liste de blocage et une série de règles d’apprentissage automatique utilisées pour évaluer les risques.

Crochets de notation

Les scores de réputation sont affichés sous la forme d’un score numérique avec une plage comprise entre zéro et 100. Une entité avec un score de n’a pas d’associations 0 à une activité suspecte ou à des E/S connus ; un score de 100 indique que l’entité est malveillante. Les hôtes, les domaines et les adresses IP sont regroupés dans les catégories suivantes en fonction de leur score numérique :

| Niveau | Catégorie | Description |

|---|---|---|

| 75+ | Malveillant | L’entité a confirmé des associations avec une infrastructure malveillante connue qui apparaît dans notre liste de blocage et correspond aux règles d’apprentissage automatique qui détectent les activités suspectes. |

| 50 – 74 | Suspect | L’entité est probablement associée à une infrastructure suspecte en fonction de correspondances avec au moins trois règles d’apprentissage automatique. |

| 25 – 49 | Neutre | L’entité correspond à au moins deux règles de Machine Learning. |

| 0 – 24 | Inconnu (vert) | L’entité a retourné au moins une règle correspondante. |

| 0 – 24 | Inconnu (gris) | L’entité n’a retourné aucune correspondance de règle. |

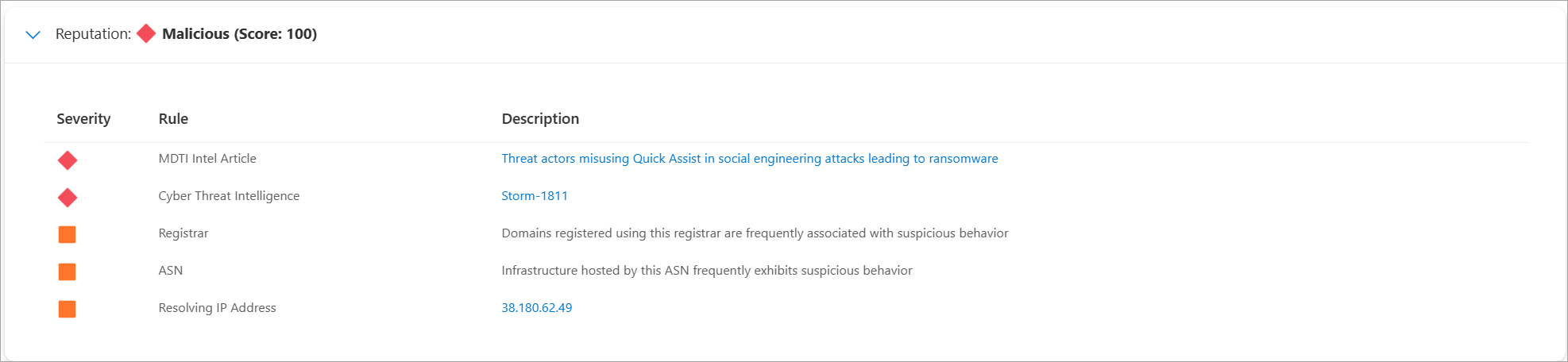

Règles de détection

Les scores de réputation sont basés sur de nombreux facteurs que vous pouvez référencer pour déterminer la qualité relative d’un domaine ou d’une adresse. Ces facteurs sont reflétés dans les règles d’apprentissage automatique qui composent les scores de réputation. Par exemple, .xyz ou .cc les domaines de niveau supérieur (TLD) sont plus suspects que .com ou .org les TLD. Un numéro de système autonome (ASN) hébergé par un fournisseur d’hébergement gratuit ou à faible coût est plus susceptible d’être associé à une activité malveillante, tout comme un certificat TLS auto-signé. Ce modèle de réputation a été développé en examinant les occurrences relatives de ces fonctionnalités parmi les indicateurs malveillants et bénins pour évaluer la réputation globale d’une entité.

Reportez-vous au tableau suivant pour obtenir des exemples de règles utilisées pour déterminer si un hôte, un domaine ou une adresse IP est suspect.

Importante

Cette liste n’est pas complète et change constamment ; notre logique de détection et les fonctionnalités qui en découlent sont dynamiques, car elles reflètent l’évolution du paysage des menaces. Pour cette raison, nous ne publions pas de liste complète des règles d’apprentissage automatique utilisées pour évaluer la réputation d’une entité.

| Nom de la règle | Description |

|---|---|

| Certificat TLS auto-signé | Les certificats auto-signés peuvent indiquer un comportement malveillant |

| Étiqueté comme malveillant | Étiqueté comme malveillant par un membre de votre organization |

| Composants web observés | Le nombre de composants web observés peut indiquer une malveillance |

| Serveur de noms | Le domaine utilise un serveur de noms qui est plus susceptible d’être utilisé par une infrastructure malveillante |

| Registraire | Les domaines inscrits auprès de ce bureau d’enregistrement sont plus susceptibles d’être malveillants |

| Fournisseur de messagerie inscrit | Le domaine est inscrit auprès d’un fournisseur de messagerie qui est plus susceptible d’inscrire des domaines malveillants |

Il est important de se rappeler que ces facteurs doivent être évalués de manière holistique pour effectuer une évaluation précise de la réputation d’une entité. La combinaison spécifique d’indicateurs, plutôt qu’un indicateur individuel, peut prédire si une entité est susceptible d’être malveillante ou suspecte.

Severity

Une évaluation de gravité est appliquée aux règles créées pour le système de détection machine learning. Une gravité élevée, moyenne ou faible est attribuée à chaque règle en fonction du niveau de risque associé à la règle.

Cas d'utilisation

Triage des incidents, réponse et repérage des menaces

Le score de réputation, la classification, les règles et la description des règles de Defender TI peuvent être utilisés pour évaluer rapidement si une adresse IP ou un indicateur de domaine est bon, suspect ou malveillant. Dans d’autres cas, nous pouvons ne pas observer suffisamment d’infrastructure associée à une adresse IP ou à un domaine pour déduire si l’indicateur est bon ou mauvais. Si un indicateur a une classification inconnue ou neutre, vous êtes encouragé à effectuer une investigation plus approfondie en examinant nos jeux de données pour déduire si l’indicateur est bon ou mauvais. Si la réputation d’un indicateur inclut une association d’articles, vous êtes invité à consulter ces articles répertoriés pour en savoir plus sur la façon dont l’indicateur est lié à la campagne d’un acteur de menace potentiel . les industries ou les pays qu’ils pourraient cibler ; et les techniques, tactiques et procédures associées qu’ils peuvent avoir ; et identifiez d’autres E/S connexes afin d’élargir la portée des efforts de réponse et de repérage de votre incident.

Collecte de renseignements

Vous pouvez partager tous les articles associés avec votre équipe de renseignement sur les menaces, afin qu’elle ait une meilleure compréhension des personnes susceptibles de cibler leurs organization.