Tutoriel : Collecte de renseignements sur les vulnérabilités

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) ahttps://ti.defender.microsoft.com été mis hors service et n’est plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Security Copilot.

En savoir plus

Ce tutoriel vous guide tout au long de la procédure à suivre pour effectuer plusieurs types de recherche d’indicateurs pour collecter des informations sur les vulnérabilités à l’aide de Microsoft Defender Threat Intelligence (Defender TI) dans le portail Microsoft Defender.

Configuration requise

Un ID Microsoft Ainsi que des compte Microsoft personnelles. Connectez-vous ou créez un compte

Une licence Defender TI Premium.

Remarque

Les utilisateurs sans licence Defender TI Premium peuvent toujours accéder à notre offre gratuite Defender TI.

Clause d’exclusion de responsabilité

Defender TI peut inclure des observations en temps réel et des indicateurs de menace, y compris une infrastructure malveillante et des outils contre les menaces adverses. Toute recherche d’adresse IP et de domaine dans Defender TI est sécurisée. Microsoft partage des ressources en ligne (par exemple, adresses IP, noms de domaine) qui sont considérées comme des menaces réelles qui posent un danger clair et actuel. Nous vous demandons d’utiliser leur meilleur jugement et de réduire les risques inutiles lors de l’interaction avec des systèmes malveillants lors de l’exécution du didacticiel suivant. Microsoft réduit les risques en dénonçant les adresses IP, les hôtes et les domaines malveillants.

Avant de commencer

Comme l’indique la clause d’exclusion de responsabilité précédemment, les indicateurs suspects et malveillants sont démêlé pour votre sécurité. Supprimez les crochets des adresses IP, des domaines et des hôtes lors de la recherche dans Defender TI. Ne recherchez pas ces indicateurs directement dans votre navigateur.

Ouvrir Defender TI dans le portail Microsoft Defender

- Accédez au portail Defender et terminez le processus d’authentification Microsoft. En savoir plus sur le portail Defender

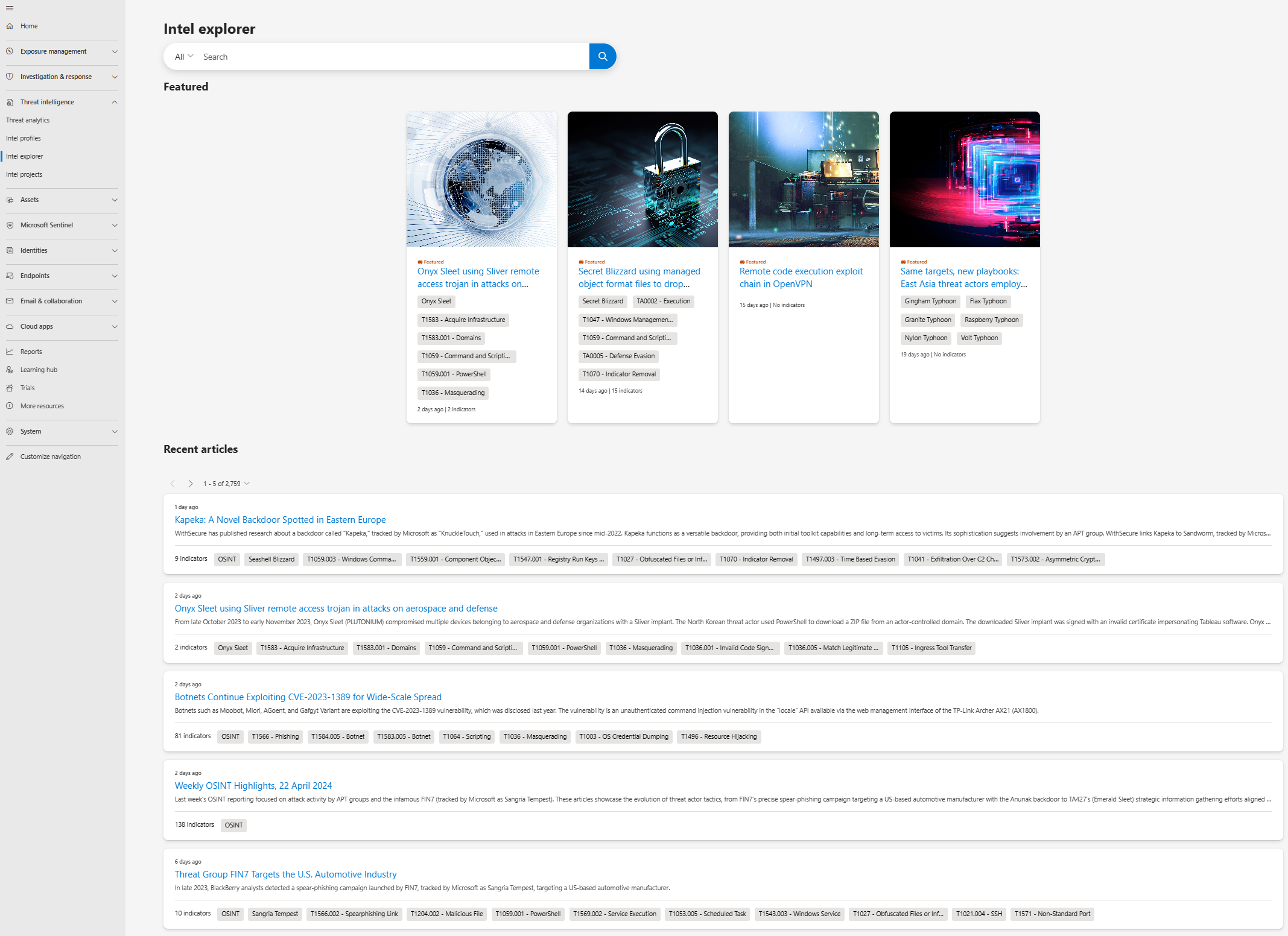

- Accédez à Threat Intelligence>Intel Explorer.

En savoir plus sur les fonctionnalités de la page d’accueil d’Intel Explorer

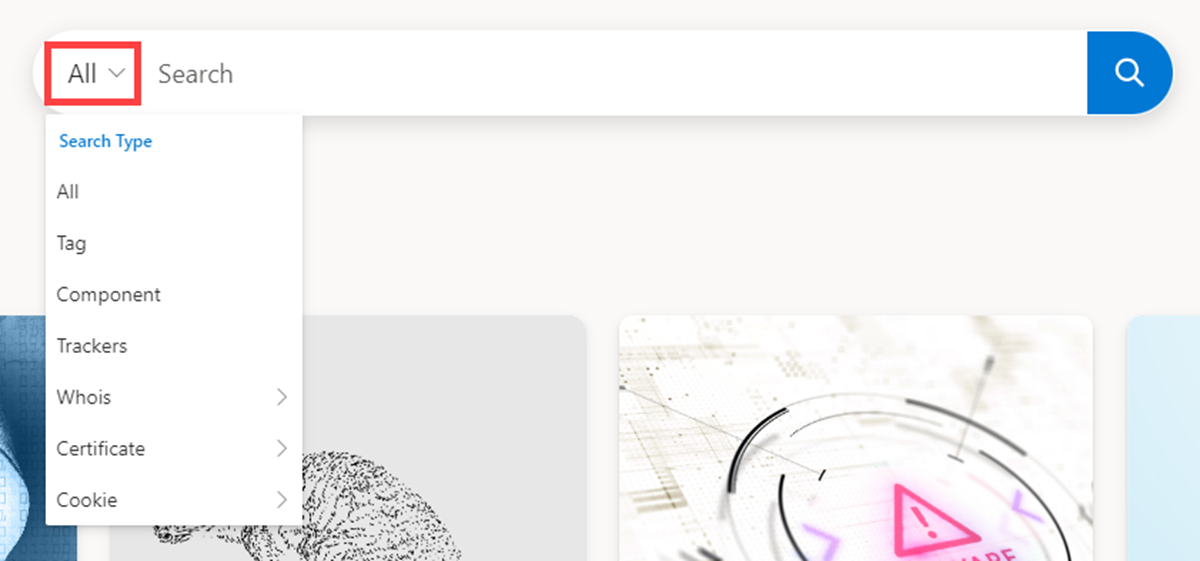

Passez en revue les options de la barre de recherche Intel Explorer en sélectionnant son menu déroulant.

Faites défiler vers le bas et passez en revue les articles proposés et récents dans leurs sections respectives. En savoir plus sur les articles defender TI

Effectuer des recherches sur les indicateurs et collecter des informations sur les vulnérabilités

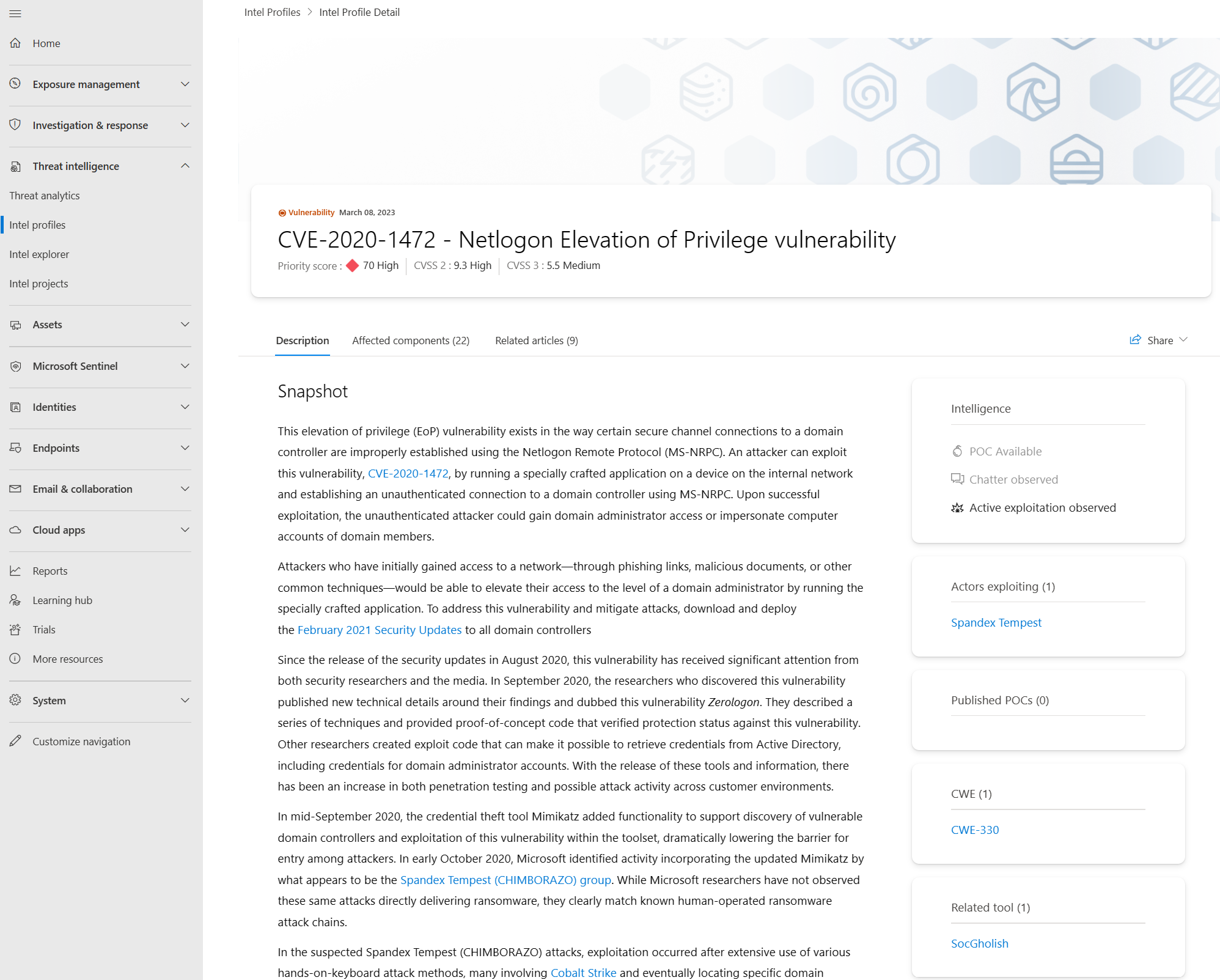

Recherchez CVE-2020-1472 dans la barre de recherche de l’Explorateur Intel , puis sélectionnez et examinez la vulnérabilité associée au profil Intel CVE-2020-1472 - Netlogon Élévation de privilège.

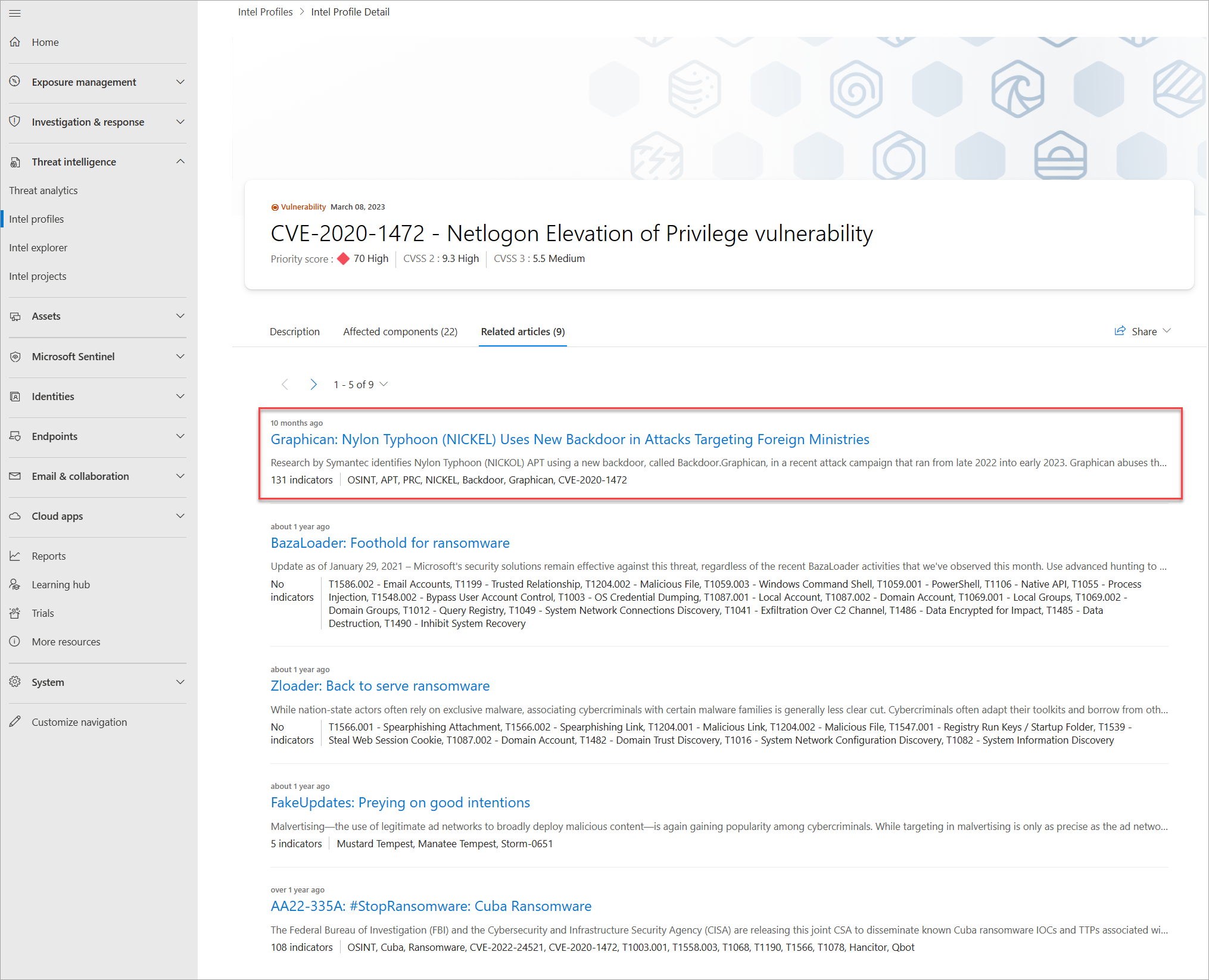

Sélectionnez l’onglet Articles connexes du profil, puis sélectionnez l’article Graphican : Nylon Typhoon (NICKEL) Utilise une nouvelle porte dérobée dans les attaques ciblant les ministères étrangers.

Sélectionnez indicateurs publics de cet article qui vient d’être ouvert. Vous devez voir l’adresse IP 50.116.3[.]164 parmi les indicateurs répertoriés.

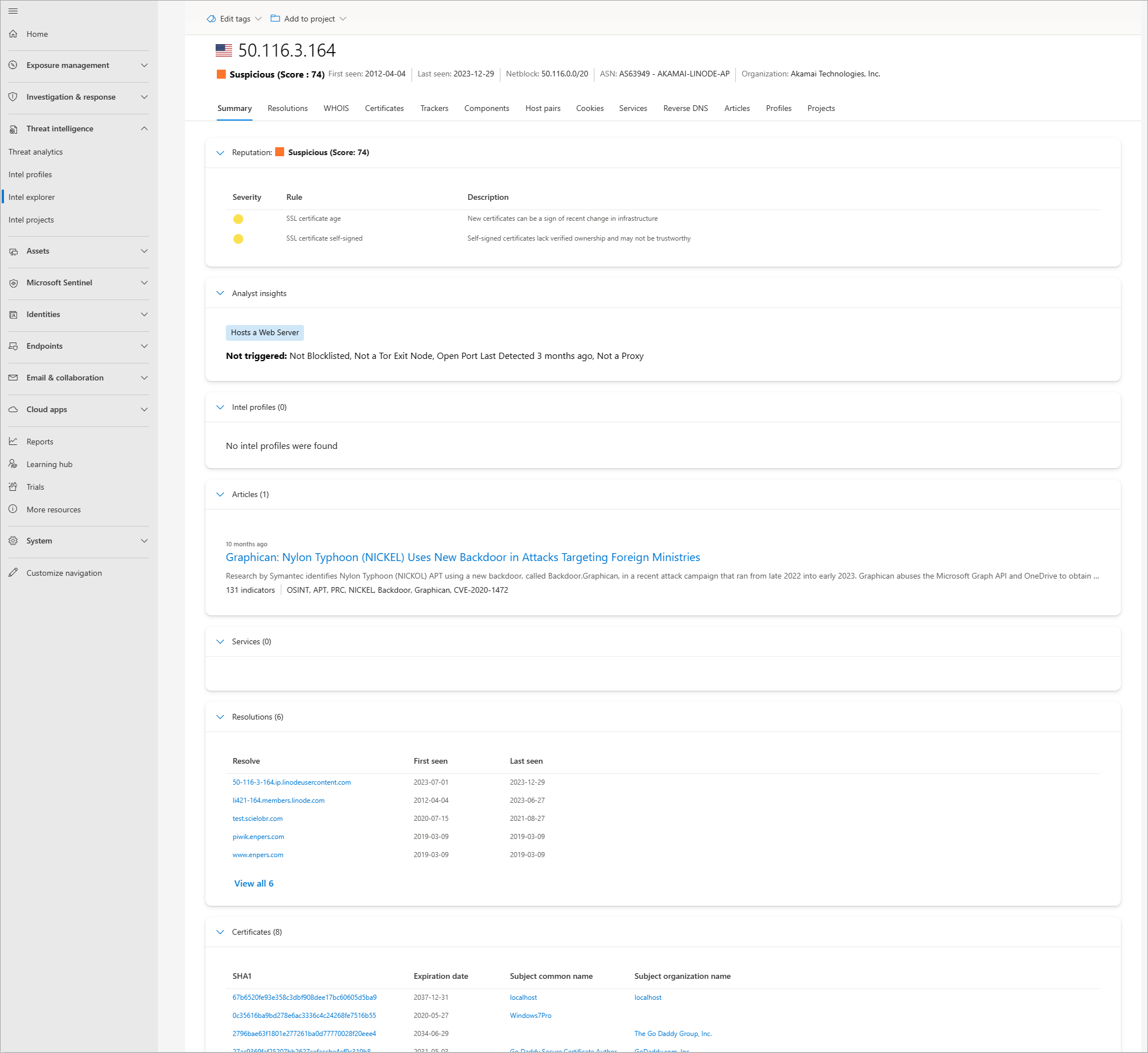

Revenez à la barre de recherche de l’Explorateur Intel et recherchez 50.116.3[.]164.

Passez en revue les résultats suivants sous l’onglet Résumé :

- Réputation

- Insights des analystes

- Articles

- Services

- Résolutions

- Certificats

- Projets

Vous pouvez également sélectionner et consulter les informations dans leurs onglets respectifs.

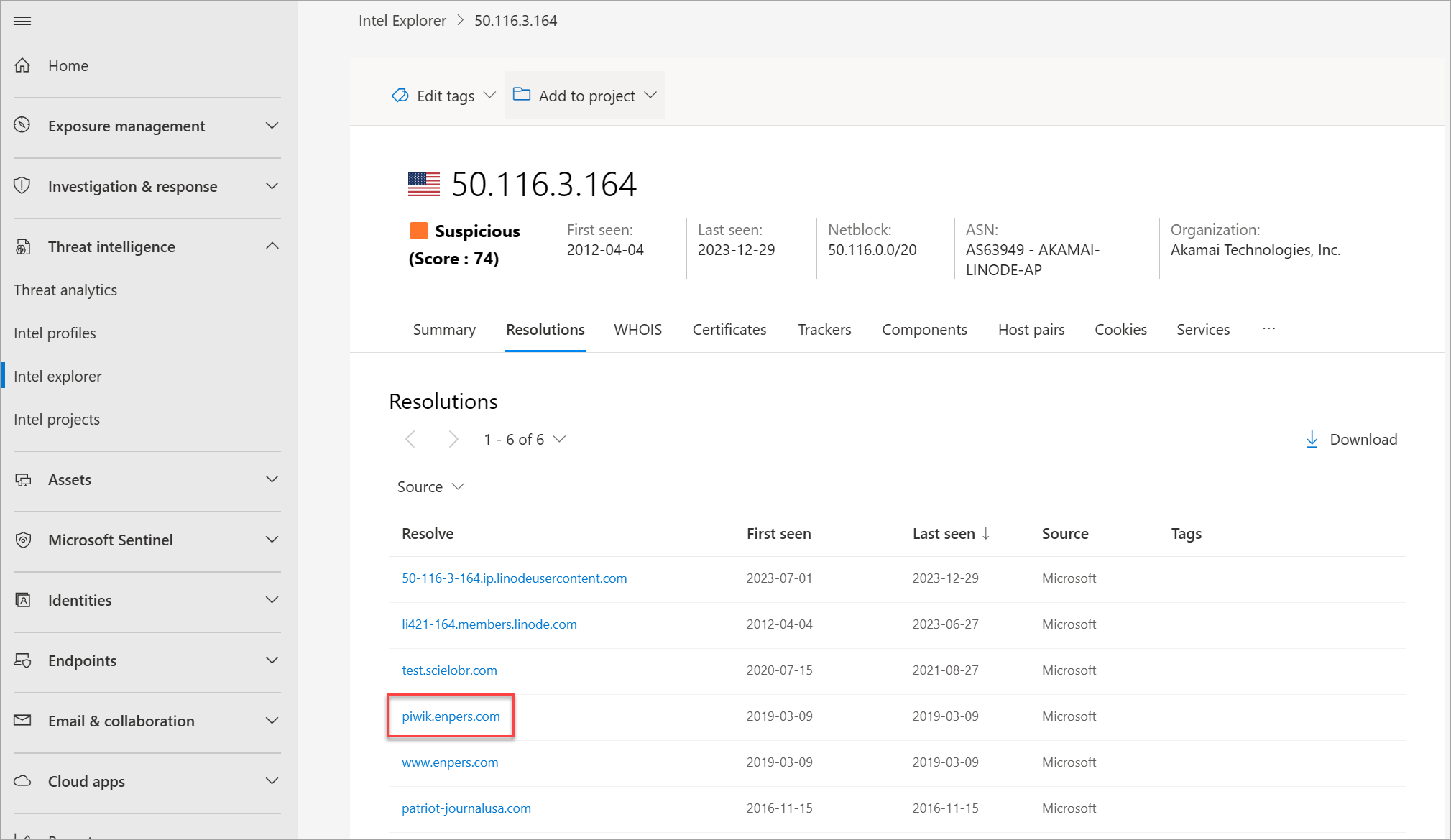

Sélectionnez l’onglet Résolutions , puis piwik.enpers[.]com.

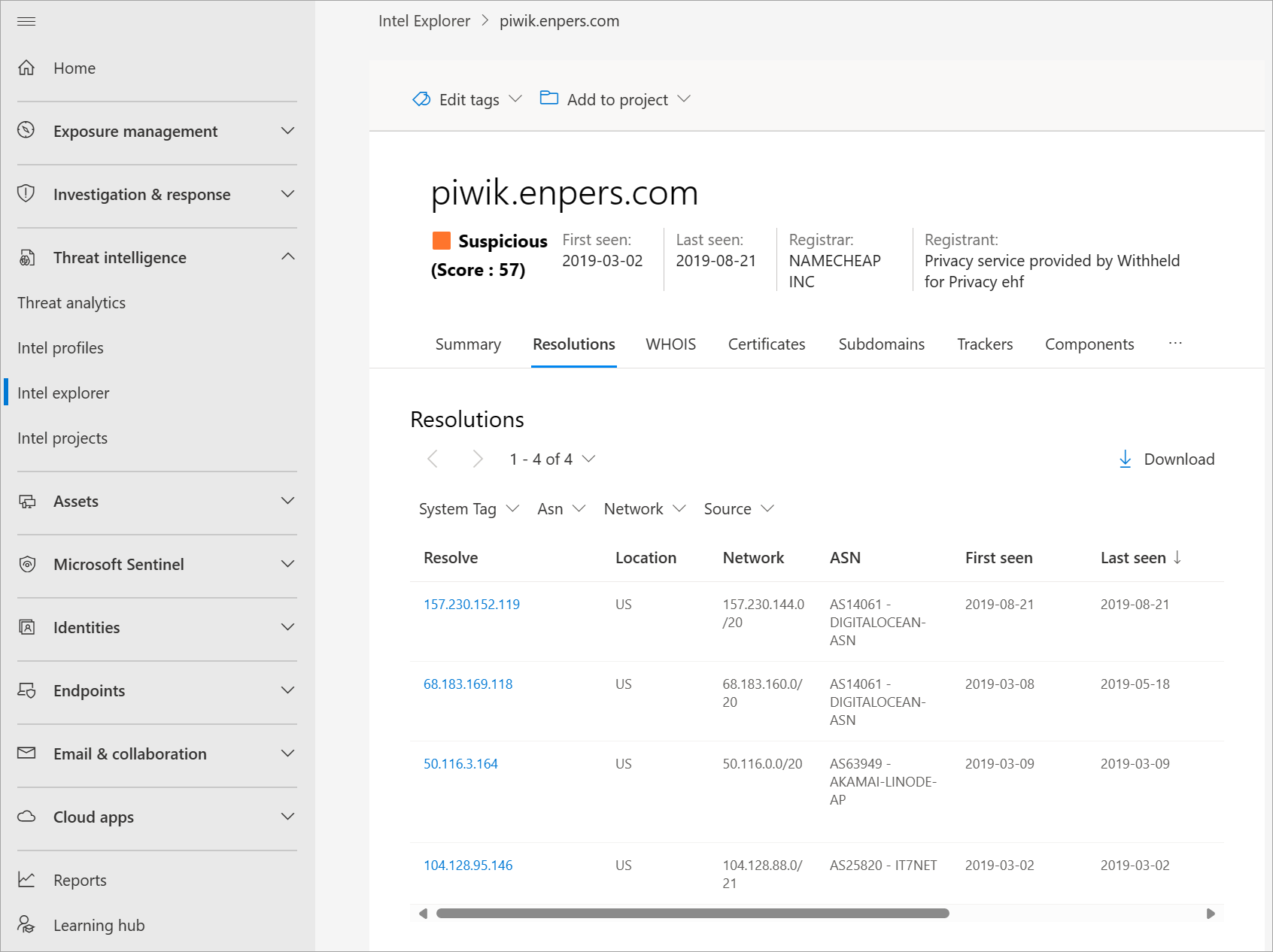

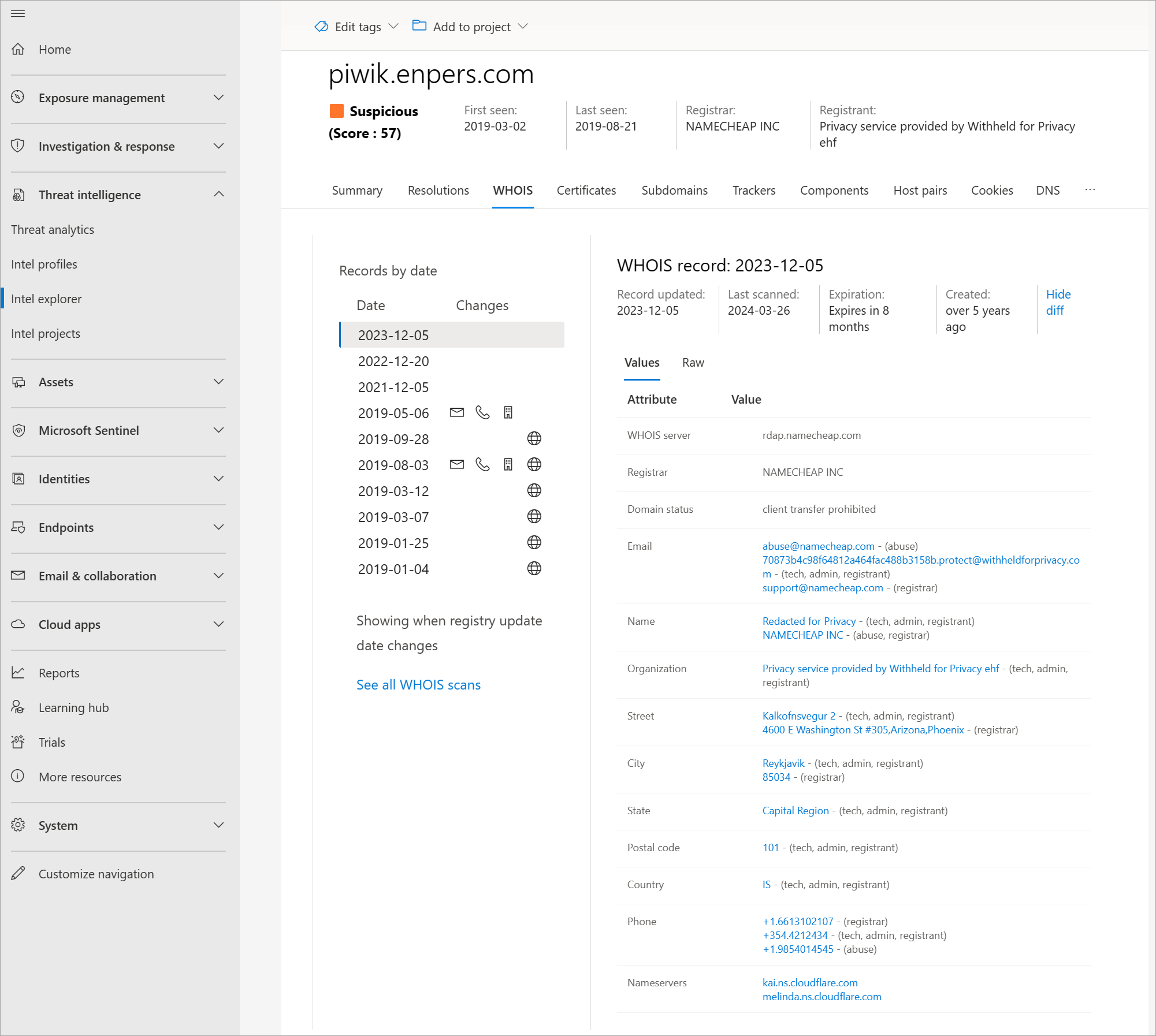

Passez en revue les résolutions de ce domaine, WHOIS, certificats, sous-domaines, suivis, composants, cookies, DNS et jeux de données DNS inversés.

Effectuez les recherches d’artefact respectives des étapes précédentes. Vous pouvez référencer et utiliser les différentes options de recherche dans le menu déroulant de la barre de recherche d’Intel Explorer .

Nettoyer les ressources

Il n’y a aucune ressource à nettoyer dans cette section.