Microsoft Security Copilot dans Microsoft Defender Threat Intelligence

Microsoft Security Copilot est une plateforme d’IA basée sur le cloud qui fournit une expérience de copilote en langage naturel. Il peut aider les professionnels de la sécurité dans différents scénarios, tels que la réponse aux incidents, la chasse aux menaces et la collecte de renseignements. Pour plus d’informations sur ce qu’il peut faire, consultez Qu’est-ce que Microsoft Security Copilot ?.

Security Copilot clients obtiennent pour chacun de leurs utilisateurs Copilot authentifiés l’accès à Microsoft Defender Threat Intelligence (Defender TI). Pour vous assurer que vous avez accès à Copilot, consultez les informations d’achat et de licence Security Copilot.

Une fois que vous avez accès à Security Copilot, les fonctionnalités clés décrites dans cet article deviennent accessibles dans le portail Security Copilot ou dans le portail Microsoft Defender.

Bon à savoir avant de commencer

Si vous débutez avec Security Copilot, vous devez vous y familiariser en lisant les articles suivants :

- Qu’est-ce que Sécurité Microsoft Copilot ?

- Microsoft Security Copilot expériences

- Bien démarrer avec Microsoft Security Copilot

- Comprendre l’authentification dans Microsoft Security Copilot

- Invite dans Microsoft Security Copilot

intégration Security Copilot dans Defender TI

Security Copilot fournit des informations sur les acteurs des menaces, les indicateurs de compromission ,les outils et les vulnérabilités, ainsi que des informations contextuelles sur les menaces de Defender TI. Vous pouvez utiliser les requêtes et les séquences de requêtes pour examiner les incidents, enrichir vos flux de chasse avec des informations sur les renseignements sur les menaces ou obtenir plus de connaissances sur le paysage des menaces de votre organisation ou du monde entier.

Soyez clair et précis avec vos requêtes. Vous pouvez obtenir de meilleurs résultats si vous incluez des noms d’acteur de la menace ou des IOC spécifiques dans vos requêtes. Cela peut également vous aider si vous ajoutez des veilles des cybermenaces à votre requête, par exemple :

- Montrez-moi les données de renseignement sur les veilles des cybermenaces pour Aqua Blizzard.

- Résumer les données de renseignement sur les menaces pour « malicious.com ».

Soyez spécifique lors du référencement d’un incident (par exemple, « ID d’incident 15324 »).

Faites des essais avec différentes requêtes et variantes pour voir ce qui convient le mieux à votre cas d’usage. Les modèles Chat AI varient, afin d’itérer et d’affiner vos requêtes en fonction des résultats que vous recevez.

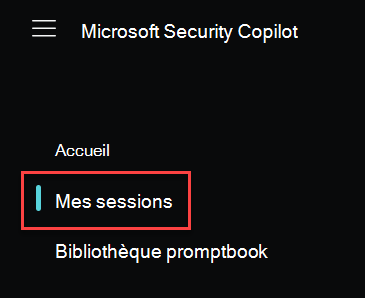

Copilot enregistre vos sessions d’invite. Pour afficher les sessions précédentes, dans le menu Accueil Security Copilot, accédez à Mes sessions.

Remarque

Pour obtenir une procédure pas à pas sur Copilot, y compris la fonctionnalité épingler et partager, consultez Naviguer Microsoft Security Copilot.

En savoir plus sur la création de requêtes efficaces

Principales fonctionnalités

Security Copilot permet aux équipes de sécurité de comprendre, de hiérarchiser et d’agir immédiatement sur les informations de renseignement sur les menaces.

Vous pouvez poser des questions sur un acteur de menace, une campagne d’attaque ou tout autre veille des cybermenaces sur lequel vous souhaitez en savoir plus, et Copilot génère des réponses basées sur des rapports de veille des cybermenaces, des profils et des articles Intel et d’autres contenus Defender TI.

Vous pouvez également sélectionner l’une des invites intégrées disponibles dans le portail Defender pour effectuer les actions suivantes :

- Résumer les dernières menaces liées à votre organisation

- Hiérarchiser les menaces sur lesquelles se concentrer en fonction du niveau d’exposition le plus élevé de votre environnement à ces menaces

- Renseignez-vous sur les acteurs des menaces ciblant le secteur de l’infrastructure de communication

En savoir plus sur l’utilisation de Copilot dans Defender pour la veille des cybermenaces

Activer l’intégration Security Copilot dans Defender TI

Accédez à Sécurité Microsoft Copilot et connectez-vous avec vos identifiants.

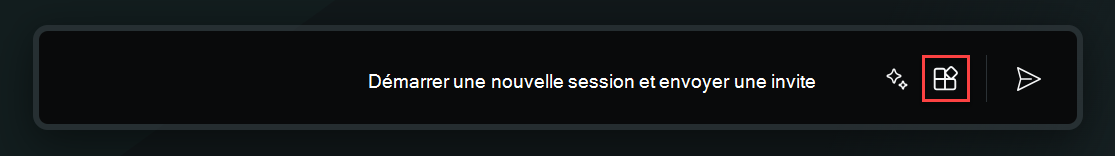

Assurez-vous que le plug-in Microsoft Threat Intelligence est activé. Dans la barre de requête, sélectionnez l’icône Sources

.

.

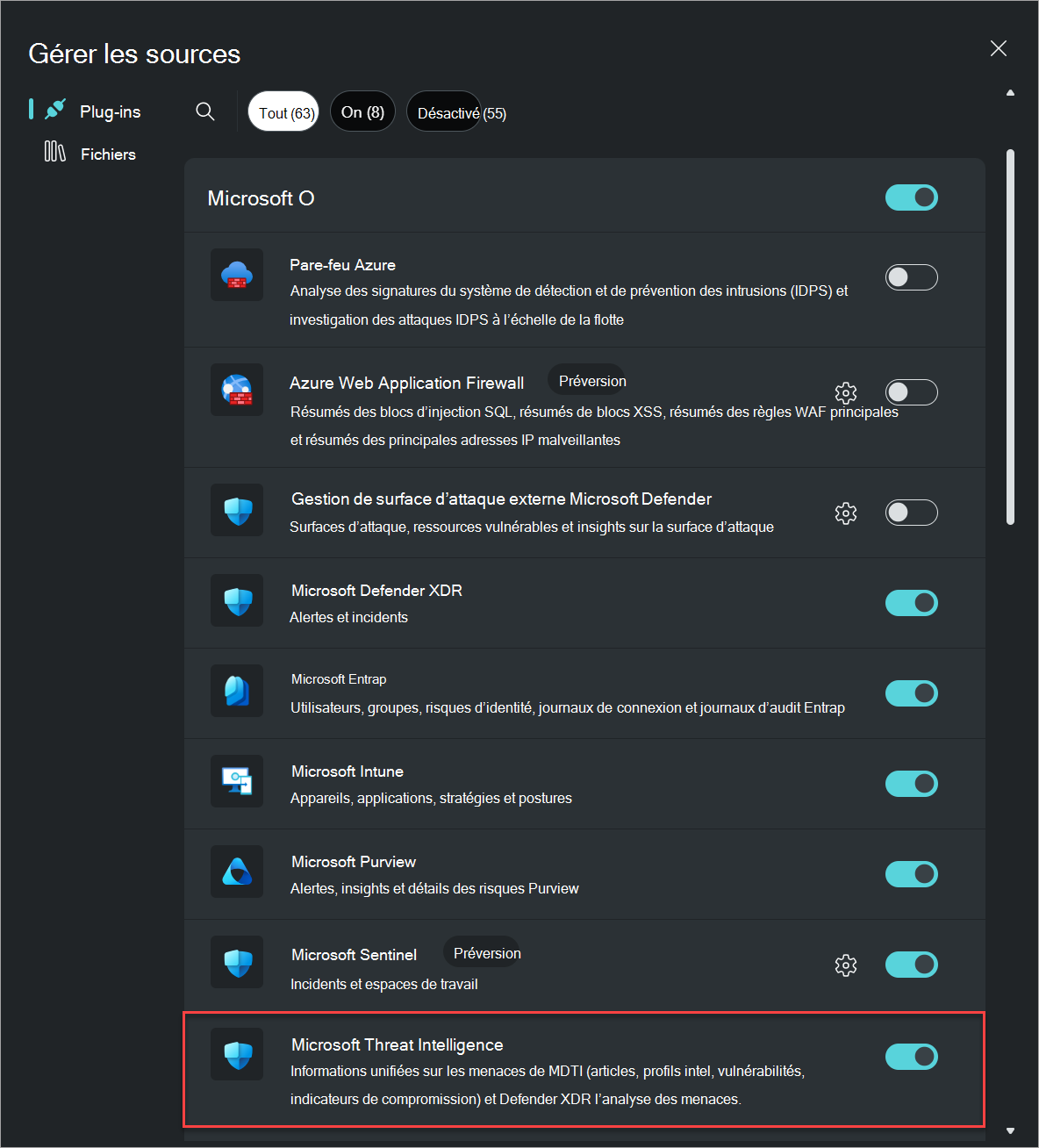

Dans la fenêtre contextuelle Gérer les sources qui s’affiche, sous Plug-ins, vérifiez que le bouton bascule Microsoft Threat Intelligence est activé, puis fermez la fenêtre.

Remarque

Certains rôles peuvent activer ou désactiver le bouton bascule pour les plug-ins comme Microsoft Threat Intelligence. Pour plus d’informations, consultez Gérer les plug-ins dans Microsoft Security Copilot.

Entrez votre requête dans la barre de requête.

Fonctionnalités système intégrées

Security Copilot dispose de fonctionnalités système intégrées qui peuvent obtenir des données à partir des différents plug-ins activés.

Pour afficher la liste des fonctionnalités système intégrées pour Defender TI :

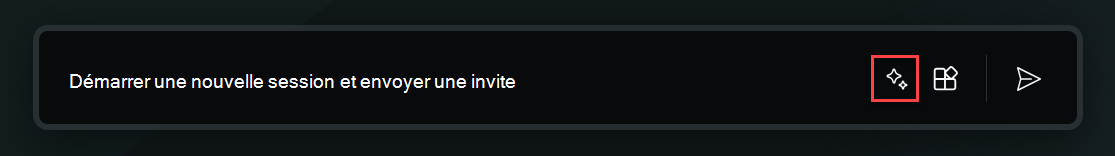

Dans la barre de requête, sélectionnez l’icône Requêtes

.

.

Sélectionnez Afficher toutes les fonctionnalités système. La section Microsoft Threat Intelligence répertorie toutes les fonctionnalités disponibles pour Defender TI que vous pouvez utiliser.

Copilot dispose également des séquences de requêtes suivantes qui fournissent également des informations à partir de Defender TI :

- Vérifier l’impact d’une menace externe : analyse un article externe ou tiers (c’est-à-dire, non publié dans Defender TI) pour extraire des E/S connexes, résumer les informations et générer des requêtes de chasse afin de pouvoir évaluer l’impact potentiel de la menace signalée dans l’article à votre organization.

- Profil d’acteur de menace : génère un rapport profilage d’un acteur de menace connu, y compris des suggestions pour se défendre contre ses outils et tactiques courants.

- Rapport Threat Intelligence 360 basé sur l’article MDTI : analyse un article Defender TI pour extraire des E/S connexes, résumer les informations et générer des requêtes de chasse afin que vous puissiez évaluer l’impact potentiel de la menace signalée dans l’article à votre organization.

- Évaluation de l’impact sur les vulnérabilités : génère un rapport résumant l’intelligence d’une vulnérabilité connue, y compris les étapes à suivre pour y remédier.

Pour afficher ces séquences de requêtes, dans la barre de requête, sélectionnez l’icône Requêtes, puis sélectionnez Afficher toutes les séquences de requêtes.

Exemples d’invites Defender TI

Vous pouvez utiliser de nombreuses requêtes pour obtenir des informations à partir de Defender TI. Cette section répertorie quelques idées et exemples.

Informations générales sur les tendances en matière de veille des cybermenaces

Obtenez des veilles des cybermenaces à partir d'articles et d'acteurs liés aux menaces.

Exemples de requêtes :

- Résumez les veilles des cybermenaces récentes.

- Montrez-moi les derniers articles sur les menaces.

- Obtenez des articles sur les menaces liés aux rançongiciels au cours des six derniers mois.

Mappage et infrastructure des acteurs de menace

Obtenez des informations sur les acteurs des menaces et les tactiques, techniques et procédures (TTC), les états sponsorisés, les secteurs d’activité et les IOC qui leur sont associés.

Exemples de requêtes :

- En savoir plus sur Silk Typhoon.

- Partagez les IOC associées à Silk Typhoon.

- Partagez les TTP associés à Silk Typhoon.

- Partagez les acteurs de menace associés à la Russie.

Données de vulnérabilité par CVE

Obtenir des informations contextuelles et des informations sur les menaces sur les vulnérabilités et les expositions courantes (CVE), qui sont dérivées des articles Defender TI, des rapports d’analyse des menaces et des données de Gestion des vulnérabilités Microsoft Defender et Gestion de surface d’attaque externe Microsoft Defender.

Exemples de requêtes :

- Partagez les technologies exposées à la vulnérabilité CVE-2021-44228.

- Résumer la vulnérabilité CVE-2021-44228.

- Affichez-moi les dernières CVE.

- Afficher les acteurs de menace associés à CVE-2021-44228.

- Afficher les articles sur les menaces associés à CVE-2021-44228.

Données d’indicateur relatives au renseignement sur les menaces

Obtenez des informations détaillées sur un indicateur (par exemple, adresses IP, domaines et hachages de fichiers) en fonction des nombreux jeux de données disponibles dans Defender TI, notamment les scores de réputation, les informations WHOIS, le système de noms de domaine (DNS), les paires d’hôtes et les certificats.

Exemples de requêtes :

- Que pouvez-vous me dire sur le nom> de< domaine ?

- Afficher les indicateurs liés au nom> de< domaine.

- Affichez-moi toutes les résolutions pour le nom> de< domaine.

- Afficher les paires d’hôtes associées au nom> de< domaine.

- Montrez-moi la réputation de l’hôte <nom d’hôte>.

- Affichez-moi toutes les résolutions pour l’adresse<> IP.

- Affichez-moi les services ouverts dans l’adresse<> IP.

Envoyer des commentaires

Vos commentaires sur l’intégration de Defender TI dans Security Copilot facilitent le développement. Pour fournir des commentaires, dans Copilot, sélectionnez Comment se présente cette réponse ? En bas de chaque invite terminée, choisissez l’une des options suivantes :

- Semble correct – sélectionnez ce bouton si les résultats sont exacts, en fonction de votre évaluation.

- Nécessite une amélioration – sélectionnez ce bouton si les détails des résultats sont incorrects ou incomplets, en fonction de votre évaluation.

- Inapproprié – sélectionnez ce bouton si les résultats contiennent des informations suspectes, ambiguës ou potentiellement dangereuses.

Pour chaque bouton de commentaires, vous pouvez fournir plus d’informations dans la boîte de dialogue suivante qui s’affiche. Dans la mesure du possible et lorsque le résultat est Nécessite une amélioration, écrivez quelques mots expliquant ce qui peut être fait pour améliorer le résultat. Si vous avez entré des requêtes spécifiques à Defender TI et que les résultats ne sont pas liés, incluez ces informations.

Confidentialité et sécurité des données dans Securité Copilot

Lorsque vous interagissez avec Security Copilot pour obtenir des données Defender TI, Copilot extrait ces données de Defender TI. Les requêtes, les données récupérées et le résultat affiché dans les résultats de la requête sont traitées et stockées dans le service Copilot. En savoir plus sur la confidentialité et la sécurité des données dans Microsoft Security Copilot