Repérage avancé avec Microsoft Sentinel données dans Microsoft Defender portail

La chasse avancée vous permet d’afficher et d’interroger toutes les sources de données disponibles dans le portail Microsoft Defender unifié. Les sources de données peuvent inclure Microsoft Defender XDR et divers services de sécurité Microsoft. Si vous intégrez Microsoft Sentinel au portail Defender, accédez à et utilisez tout le contenu de votre espace de travail Microsoft Sentinel existant, y compris les requêtes et les fonctions.

L’interrogation à partir d’un portail unique sur différents jeux de données rend la chasse plus efficace et supprime la nécessité de changer de contexte.

Importante

Microsoft Sentinel est généralement disponible dans la plateforme unifiée d’opérations de sécurité de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ni licence E5. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Comment accéder à

Rôles et des autorisations requis

Vous pouvez interroger des données dans n’importe quelle charge de travail à laquelle vous pouvez actuellement accéder en fonction de vos rôles et autorisations.

Pour interroger des données Microsoft Sentinel et Microsoft Defender XDR dans la page de chasse avancée unifiée, vous avez également besoin au moins du rôle Lecteur Microsoft Sentinel. Pour plus d’informations, consultez rôles spécifiques à Microsoft Sentinel.

Connecter un espace de travail

Dans Microsoft Defender, vous pouvez connecter des espaces de travail en sélectionnant Connecter un espace de travail dans la bannière supérieure. Ce bouton s’affiche si vous pouvez intégrer un espace de travail Microsoft Sentinel au portail Microsoft Defender unifié. Suivez les étapes décrites dans : Intégration d’un espace de travail.

Après avoir connecté votre espace de travail Microsoft Sentinel et Microsoft Defender XDR données de chasse avancées, vous pouvez commencer à interroger Microsoft Sentinel données à partir de la page de repérage avancé. Pour obtenir une vue d’ensemble des fonctionnalités de chasse avancées, consultez La chasse proactive aux menaces avec la chasse avancée.

À quoi s’attendre pour Defender XDR tables diffusées en continu vers Microsoft Sentinel

- Utiliser des tables avec une période de conservation des données plus longue dans les requêtes : la chasse avancée suit la période de rétention maximale des données configurée pour les tables Defender XDR (voir Comprendre les quotas). Si vous diffusez Defender XDR tables vers Microsoft Sentinel et que vous disposez d’une période de conservation des données supérieure à 30 jours pour ces tables, vous pouvez effectuer une requête sur la période plus longue dans le cas de la chasse avancée.

-

Utiliser des opérateurs Kusto que vous avez utilisés dans Microsoft Sentinel : en général, les requêtes de Microsoft Sentinel fonctionnent dans la chasse avancée, y compris les requêtes qui utilisent l’opérateur

adx(). Dans certains cas, IntelliSense peut vous avertir que les opérateurs de votre requête ne correspondent pas au schéma. Toutefois, vous pouvez toujours exécuter la requête et elle doit toujours être exécutée avec succès. - Utilisez la liste déroulante de filtre de temps au lieu de définir l’intervalle de temps dans la requête : si vous filtrez l’ingestion de Defender XDR tables sur Sentinel au lieu de diffuser en continu les tables en l’état, ne filtrez pas l’heure dans la requête, car cela peut générer des résultats incomplets. Si vous définissez l’heure dans la requête, les données filtrées et diffusées en continu à partir de Sentinel sont utilisées, car la période de conservation des données est généralement plus longue. Si vous souhaitez vérifier que vous interrogez toutes les données Defender XDR pendant jusqu’à 30 jours, utilisez plutôt la liste déroulante de filtre de temps fournie dans l’éditeur de requête.

-

Afficher

SourceSystemetMachineGroupcolonnes pour Defender XDR données qui ont été diffusées en continu à partir de Microsoft Sentinel : étant donné que les colonnesSourceSystemetMachineGroupsont ajoutées à Defender XDR tables une fois qu’elles sont diffusées vers Microsoft Sentinel, elles apparaissent également dans les résultats dans la chasse avancée dans Defender. Toutefois, elles restent vides pour les tables Defender XDR qui n’ont pas été diffusées en continu (tables qui suivent la période de conservation des données de 30 jours par défaut).

Remarque

L’utilisation du portail unifié, où vous pouvez interroger Microsoft Sentinel données après la connexion d’un espace de travail Microsoft Sentinel, ne signifie pas automatiquement que vous pouvez également interroger Defender XDR données dans Microsoft Sentinel. L’ingestion de données brutes de Defender XDR doit toujours être configurée dans Microsoft Sentinel pour que cela se produise.

Où trouver vos données Microsoft Sentinel

Vous pouvez utiliser des requêtes KQL (Langage de requête Kusto) de chasse avancées pour rechercher des données Microsoft Defender XDR et Microsoft Sentinel.

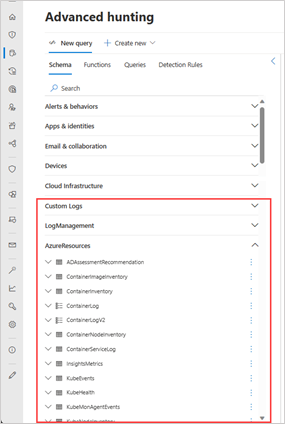

Lorsque vous ouvrez la page de repérage avancé pour la première fois après la connexion d’un espace de travail, vous pouvez trouver de nombreuses tables de cet espace de travail organisées par solution après l’Microsoft Defender XDR tables sous l’onglet Schéma.

De même, vous pouvez trouver les fonctions à partir de Microsoft Sentinel dans l’onglet Fonctions, et vos requêtes partagées et exemples de Microsoft Sentinel se trouvent dans l’onglet Requêtes dans les dossiers marqués Sentinel.

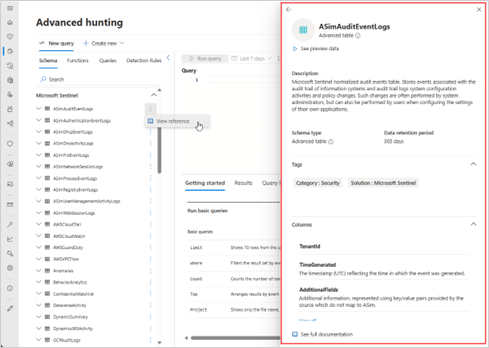

Afficher les informations de schéma

Pour en savoir plus sur une table de schéma, sélectionnez les points de suspension verticaux (  ) à droite de n’importe quel nom de table de schéma sous l’onglet Schéma , puis sélectionnez Afficher le schéma.

) à droite de n’importe quel nom de table de schéma sous l’onglet Schéma , puis sélectionnez Afficher le schéma.

Dans le portail unifié, en plus d’afficher les noms et les descriptions des colonnes de schéma, vous pouvez également afficher :

- Exemples de données : sélectionnez Afficher les données d’aperçu, ce qui charge une requête simple comme

TableName | take 5 - Type de schéma : si la table prend en charge les fonctionnalités de requête complètes (table avancée) ou non (table des journaux de base)

- Période de conservation des données : durée pendant laquelle les données sont définies pour être conservées

- Balises : disponibles pour les tables de données Sentinel

Problèmes connus

- Le

IdentityInfo tablede Microsoft Sentinel n’est pas disponible, car laIdentityInfotable reste telle qu’elle est dans Defender XDR. Microsoft Sentinel fonctionnalités telles que les règles d’analyse qui interrogent cette table ne sont pas affectées, car elles interrogent directement l’espace de travail Log Analytics. - La table Microsoft Sentinel

SecurityAlertest remplacée parAlertInfoles tables etAlertEvidence, qui contiennent toutes les deux toutes les données sur les alertes. Bien que SecurityAlert ne soit pas disponible dans l’onglet schéma, vous pouvez toujours l’utiliser dans les requêtes à l’aide de l’éditeur de repérage avancé. Cette configuration est effectuée de manière à ne pas interrompre les requêtes existantes des Microsoft Sentinel qui utilisent cette table. - Les fonctionnalités de repérage guidé et d’action sont prises en charge pour les données Defender XDR uniquement.

- Les détections personnalisées présentent les limitations suivantes :

- Les détections personnalisées ne sont pas disponibles pour les requêtes KQL qui n’incluent pas de données Defender XDR.

- La fréquence de détection en quasi-temps réel n’est pas disponible pour les détections qui incluent des données Microsoft Sentinel.

- Les fonctions personnalisées créées et enregistrées dans Microsoft Sentinel ne sont pas prises en charge.

- La définition d’entités à partir de données Sentinel n’est pas encore prise en charge dans les détections personnalisées.

- Les signets ne sont pas pris en charge dans l’expérience de chasse avancée. Ils sont pris en charge dans la fonctionnalité de chasse de gestion des > menaces Microsoft Sentinel>. Vous pouvez également utiliser la fonctionnalité Lien vers un incident pour lier les résultats de la requête à des incidents nouveaux ou existants.

- Si vous diffusez en continu des tables Defender XDR vers Log Analytics, il peut y avoir une différence entre les

Timestampcolonnes etTimeGenerated. Si les données arrivent dans Log Analytics après 48 heures, elles sont remplacées lors de l’ingestion ànow(). Par conséquent, pour obtenir l’heure réelle à laquelle l’événement s’est produit, nous vous recommandons de vous appuyer sur laTimestampcolonne . - Lorsque vous invitez Security Copilot à rechercher des requêtes de repérage avancées, vous constaterez peut-être que toutes les tables Microsoft Sentinel ne sont pas actuellement prises en charge. Toutefois, la prise en charge de ces tables peut être attendue à l’avenir.