Utiliser des fonctions Microsoft Sentinel, des requêtes enregistrées et des règles personnalisées

Utiliser des fonctions

Pour utiliser une fonction de Microsoft Sentinel, accédez à l’onglet Fonctions et faites défiler jusqu’à ce que vous trouviez la fonction souhaitée. Double-cliquez sur le nom de la fonction pour insérer la fonction dans l’éditeur de requête.

Vous pouvez également sélectionner les points de suspension verticaux (  ) à droite de la fonction et sélectionner Insérer pour la requête pour insérer la fonction dans une requête dans l’éditeur de requête.

) à droite de la fonction et sélectionner Insérer pour la requête pour insérer la fonction dans une requête dans l’éditeur de requête.

Les autres options incluent notamment :

- Afficher les détails : ouvre le volet côté fonction contenant ses détails.

- Charger le code de la fonction : ouvre un nouvel onglet contenant le code de la fonction.

Pour les fonctions modifiables, d’autres options sont disponibles lorsque vous sélectionnez les points de suspension verticaux :

- Modifier les détails : ouvre le volet latéral de la fonction pour vous permettre de modifier les détails de la fonction (à l’exception des noms de dossiers pour les fonctions Sentinel).

- Delete : supprime la fonction.

Utiliser l’opérateur adx() pour les requêtes Azure Data Explorer (préversion)

Utilisez l’opérateur adx() pour interroger les tables stockées dans Azure Data Explorer. Pour plus d’informations, consultez Qu’est-ce qu’Azure Data Explorer ?

Cette fonctionnalité était auparavant disponible uniquement dans Log Analytics dans Microsoft Sentinel. Les utilisateurs peuvent désormais utiliser l’opérateur dans la chasse avancée dans le portail Microsoft Defender unifié sans avoir à ouvrir manuellement une fenêtre Microsoft Sentinel.

Dans l’éditeur de requête, entrez la requête au format suivant :

adx('<Cluster URI>/<Database Name>').<Table Name>

Par exemple, pour obtenir les 10 premières lignes de données de la StormEvents table stockée dans un CERTAIN URI :

Remarque

L’opérateur adx() n’est pas pris en charge pour les détections personnalisées.

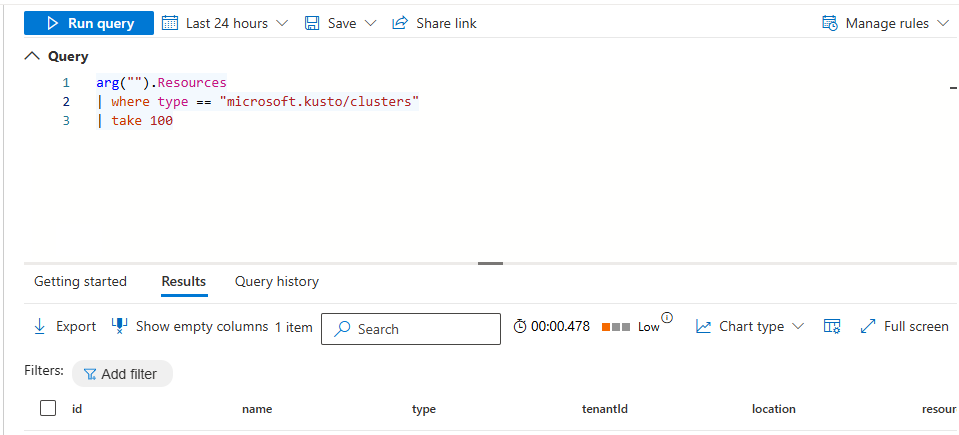

Utiliser l’opérateur arg() pour les requêtes Azure Resource Graph

L’opérateur arg() peut être utilisé pour interroger les ressources Azure déployées, telles que les abonnements, les machines virtuelles, le processeur, le stockage, etc.

Cette fonctionnalité était auparavant disponible uniquement dans Log Analytics dans Microsoft Sentinel. Dans le portail Microsoft Defender, l’opérateur arg() fonctionne sur Microsoft Sentinel données (autrement dit, les tables Defender XDR ne sont pas prises en charge). Cela permet aux utilisateurs d’utiliser l’opérateur dans la chasse avancée sans avoir à ouvrir manuellement une fenêtre Microsoft Sentinel.

Notez que les requêtes utilisant l’opérateur arg() retournent uniquement les 1 000 premiers enregistrements. Pour plus d’informations, consultez Interroger des données dans Azure Resource Graph à l’aide de arg().

Dans l’éditeur de requête, entrez arg(« »). suivi du nom de la table Azure Resource Graph.

Par exemple :

Vous pouvez également, par instance, filtrer une requête qui effectue une recherche sur Microsoft Sentinel données en fonction des résultats d’une requête Azure Resource Graph :

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

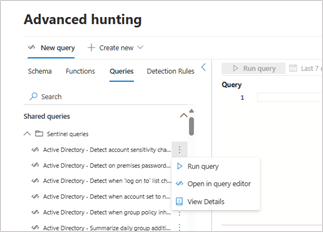

Utiliser des requêtes enregistrées

Pour utiliser une requête enregistrée à partir de Microsoft Sentinel, accédez à l’onglet Requêtes et faites défiler jusqu’à ce que vous trouviez la requête souhaitée. Double-cliquez sur le nom de la requête pour charger la requête dans l’éditeur de requête. Pour plus d’options, sélectionnez les points de suspension verticaux (  ) à droite de la requête. À partir de là, vous pouvez effectuer les actions suivantes :

) à droite de la requête. À partir de là, vous pouvez effectuer les actions suivantes :

Exécuter la requête : charge la requête dans l’éditeur de requête et l’exécute automatiquement.

Ouvrir dans l’éditeur de requête : charge la requête dans l’éditeur de requête.

Afficher les détails : ouvre le volet latéral des détails de la requête dans lequel vous pouvez inspecter la requête, exécuter la requête ou ouvrir la requête dans l’éditeur.

Pour les requêtes modifiables, d’autres options sont disponibles :

- Modifier les détails : ouvre le volet latéral détails de la requête avec la possibilité de modifier les détails tels que la description (le cas échéant) et la requête elle-même. seuls les noms de dossiers (emplacement) des requêtes Microsoft Sentinel ne peuvent pas être modifiés.

- Supprimer : supprime la requête.

- Renommer : vous permet de modifier le nom de la requête.

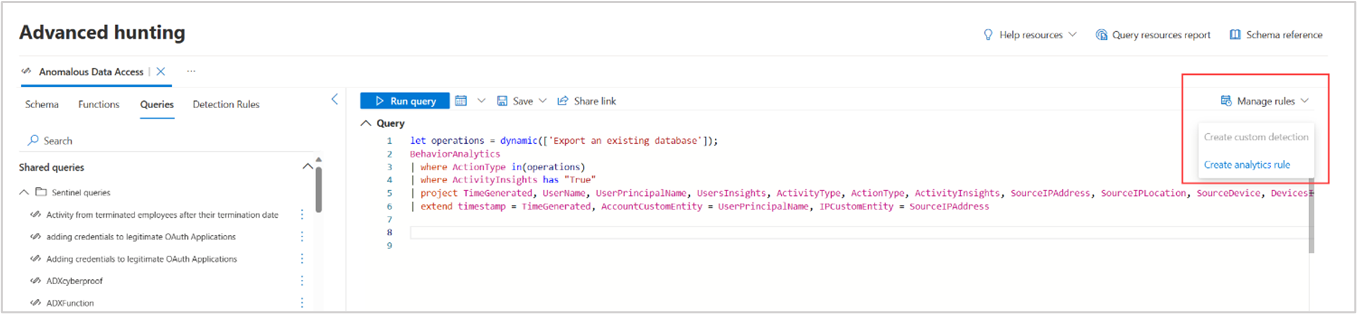

Créer des règles d’analyse et de détection personnalisées

Pour vous aider à découvrir les menaces et les comportements anormaux dans votre environnement, vous pouvez créer des règles de détection personnalisées.

Pour les règles d’analyse qui s’appliquent aux données ingérées via l’espace de travail Microsoft Sentinel connecté, sélectionnez Gérer les règles > Créer une règle d’analyse.

L’Assistant Règle d’analyse s’affiche. Renseignez les informations requises, comme décrit dans Assistant Règle d’analyse — Onglet Général.

Vous pouvez également créer des règles de détection personnalisées qui interrogent les données des tables Microsoft Sentinel et Defender XDR. Sélectionnez Gérer les règles > Créer une détection personnalisée. Pour plus d’informations, consultez Créer et gérer des règles de détection personnalisées .

Dans la création de règles de détection personnalisée, vous pouvez uniquement interroger les données ingérées en tant que journaux d’analyse (c’est-à-dire, pas comme journaux de base ou journaux auxiliaires, consultez plans de gestion des journaux pour case activée les différents niveaux), sinon la création de la règle ne se poursuit pas.

Si vos données Defender XDR sont ingérées dans Microsoft Sentinel, vous avez la possibilité de choisir entre Créer une détection personnalisée et Créer une règle d’analyse.