Les vulnérabilités dans mon organisation

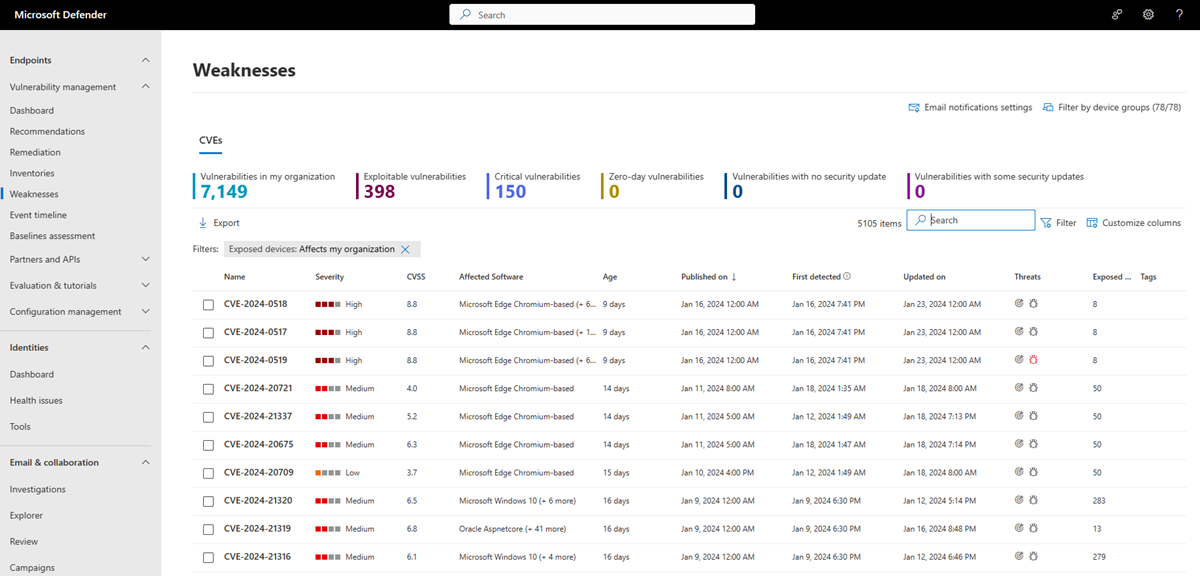

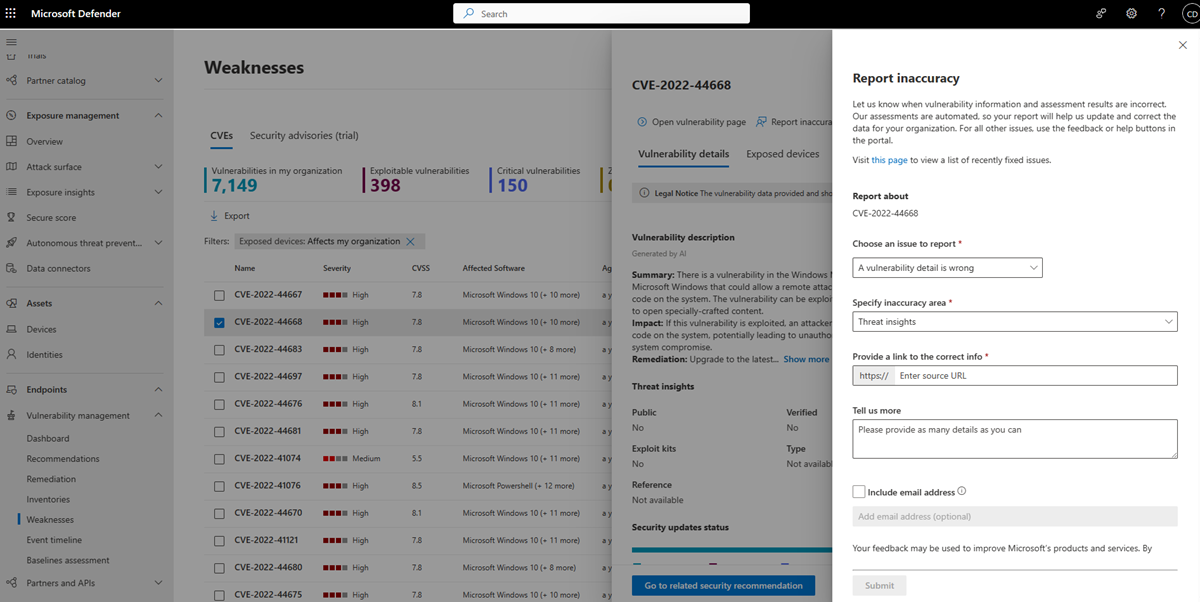

La page Faiblesses de Gestion des vulnérabilités Microsoft Defender répertorie les vulnérabilités et expositions courantes (CVE) connues par leur ID CVE.

Les ID CVE sont des ID uniques attribués aux vulnérabilités de cybersécurité divulguées publiquement qui affectent les logiciels, le matériel et les microprogrammes. Ils fournissent aux organisations un moyen standard d’identifier et de suivre les vulnérabilités, et les aident à comprendre, hiérarchiser et résoudre ces vulnérabilités dans leur organization. Les cve sont suivis dans un registre public accessible à partir de https://www.cve.org/.

Defender Vulnerability Management utilise des capteurs de point de terminaison pour analyser et détecter ces vulnérabilités et d’autres dans un organization.

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 1 & 2

Importante

Defender Vulnerability Management peuvent aider à identifier les vulnérabilités log4j dans les applications et les composants. En savoir plus.

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

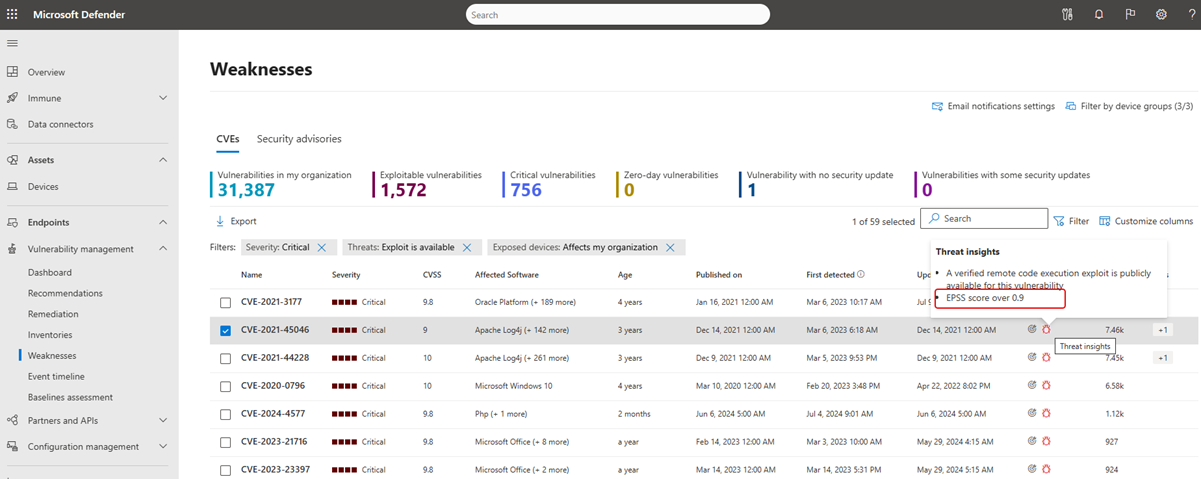

Page vue d’ensemble des faiblesses

Pour accéder à la page Faiblesses, sélectionnez Faiblesses dans le menu de navigation Gestion des vulnérabilités du portail Microsoft Defender

La page Faiblesses s’ouvre avec une liste des CVE auxquels vos appareils sont exposés. Vous pouvez afficher la gravité, l’évaluation CVSS (Common Vulnerability Scoring System), les informations correspondantes sur les violations et les menaces, et bien plus encore.

Remarque

Si aucun CVE-ID officiel n’est affecté à une vulnérabilité, le nom de la vulnérabilité est attribué par Gestion des vulnérabilités Microsoft Defender et sera au format TVM-2020-002.

Remarque

Le nombre maximal d’enregistrements que vous pouvez exporter de la page des faiblesses vers un fichier CSV est de 8 000 et l’exportation ne doit pas dépasser 64 Ko. Si vous recevez un message indiquant que les résultats sont trop volumineux pour être exportés, affinez votre requête pour inclure moins d’enregistrements.

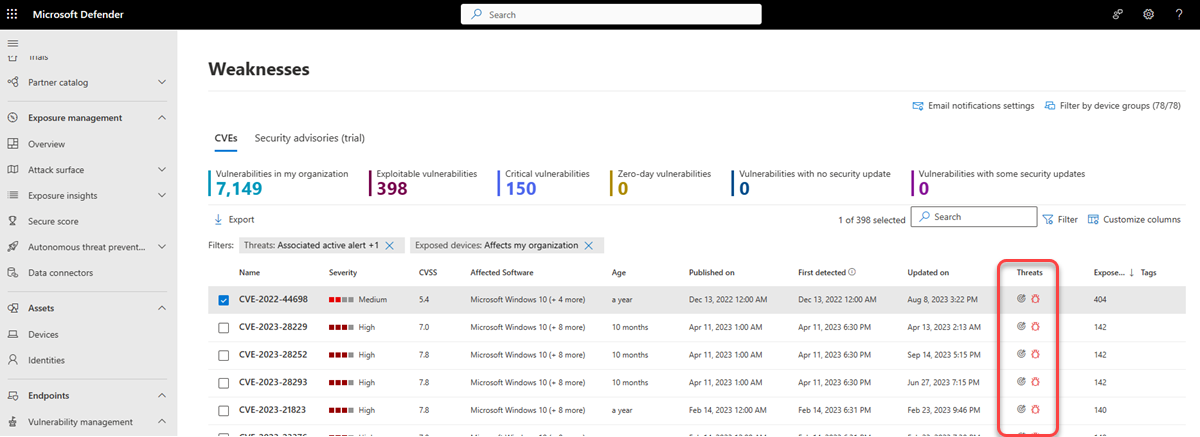

Insights sur les violations et les menaces

Il est important de hiérarchiser les recommandations associées aux menaces en cours. Vous pouvez utiliser les informations disponibles dans la colonne Menaces pour vous aider à hiérarchiser les vulnérabilités. Pour voir les vulnérabilités avec des menaces en cours, filtrez la colonne Menaces par :

- Alerte active associée

- Exploit est disponible

- Exploit est vérifié

- Cet exploit fait partie d’un kit d’exploitation

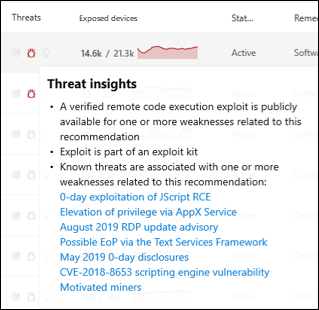

Icône Insights sur les menaces ![]() Est mis en surbrillance dans la colonne Menaces si des attaques sont associées à une vulnérabilité.

Est mis en surbrillance dans la colonne Menaces si des attaques sont associées à une vulnérabilité.

Le pointage sur l’icône indique si la menace fait partie d’un kit d’exploitation ou est connectée à des campagnes ou groupes d’activités persistants avancés spécifiques. Le cas échéant, il existe un lien vers un rapport Threat Analytics avec des informations sur l’exploitation zero-day, des divulgations ou des avis de sécurité connexes.

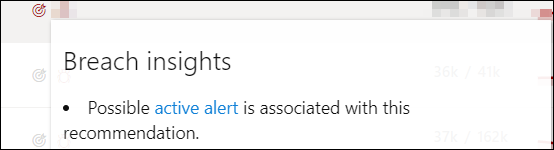

L’icône Insights sur les violations est mise en surbrillance si une vulnérabilité est détectée dans votre organization.

![]()

La colonne Appareils exposés indique le nombre d’appareils actuellement exposés à une vulnérabilité. Si la colonne affiche 0, cela signifie que vous n’êtes pas à risque.

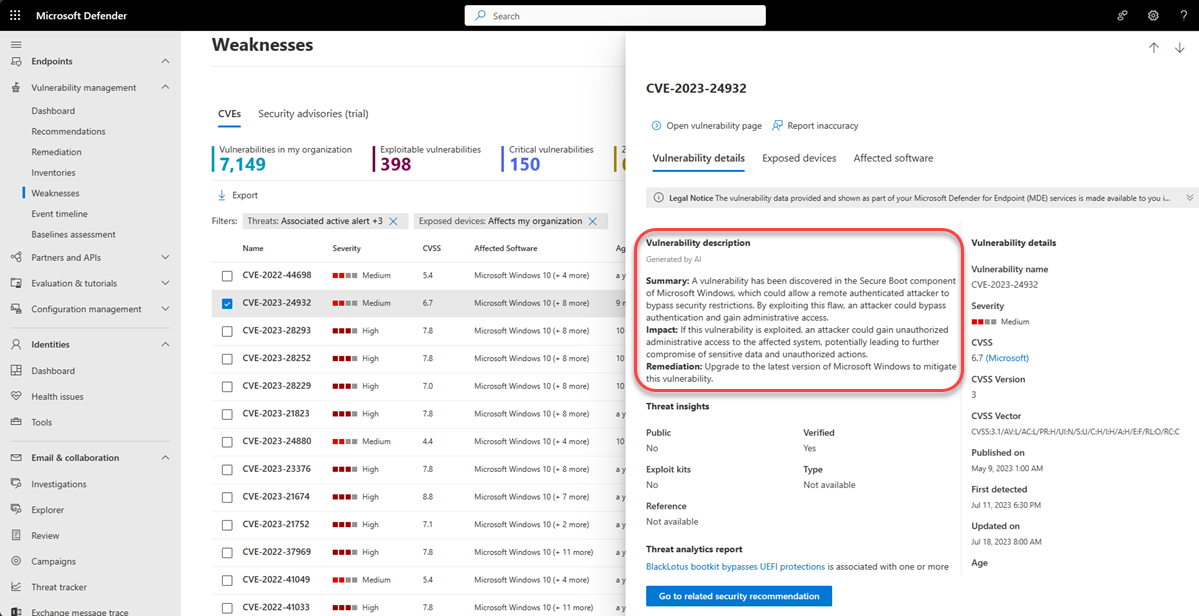

Obtenir des insights sur les vulnérabilités

Si vous sélectionnez un CVE dans la page des faiblesses, un panneau volant s’ouvre avec plus d’informations, telles que la description des vulnérabilités, les détails et les insights sur les menaces. La description de la vulnérabilité générée par l’IA fournit des informations détaillées sur la vulnérabilité, son effet, les étapes de correction recommandées et toutes les informations supplémentaires, le cas échéant.

Pour chaque CVE, vous pouvez voir une liste des appareils exposés et des logiciels affectés.

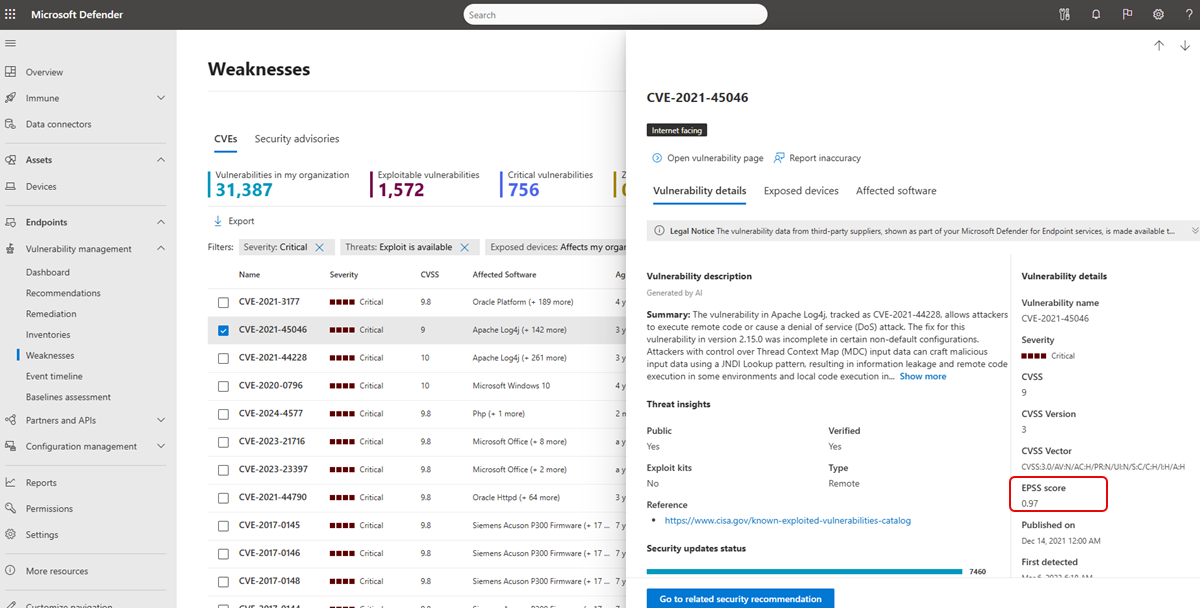

Exploit Prediction Scoring System (EPSS)

Exploit Prediction Scoring System (EPSS) génère un score piloté par les données pour la probabilité qu’une vulnérabilité logicielle connue soit exploitée dans la nature. EPSS utilise les informations actuelles sur les menaces provenant de cve et de données d’exploitation réelles. Pour chaque CVE, le modèle EPSS produit un score de probabilité compris entre 0 et 1 (0 % et 100 %). Plus le score est élevé, plus la probabilité qu’une vulnérabilité soit exploitée est élevée. En savoir plus sur EPSS.

EPSS est conçu pour vous aider à enrichir vos connaissances sur les faiblesses et leur probabilité d’exploitation, et vous permettre de hiérarchiser en conséquence.

Pour afficher le score EPSS, sélectionnez un CVE dans la page Faiblesses du portail Microsoft Defender :

Lorsque la valeur EPSS est supérieure à 0,9, l’info-bulle de la colonne Menaces est mise à jour avec la valeur pour indiquer l’urgence de l’atténuation :

Remarque

Notez que si le score EPSS est inférieur à 0,001, il est considéré comme 0.

Vous pouvez utiliser l’API de vulnérabilité pour voir le score EPSS.

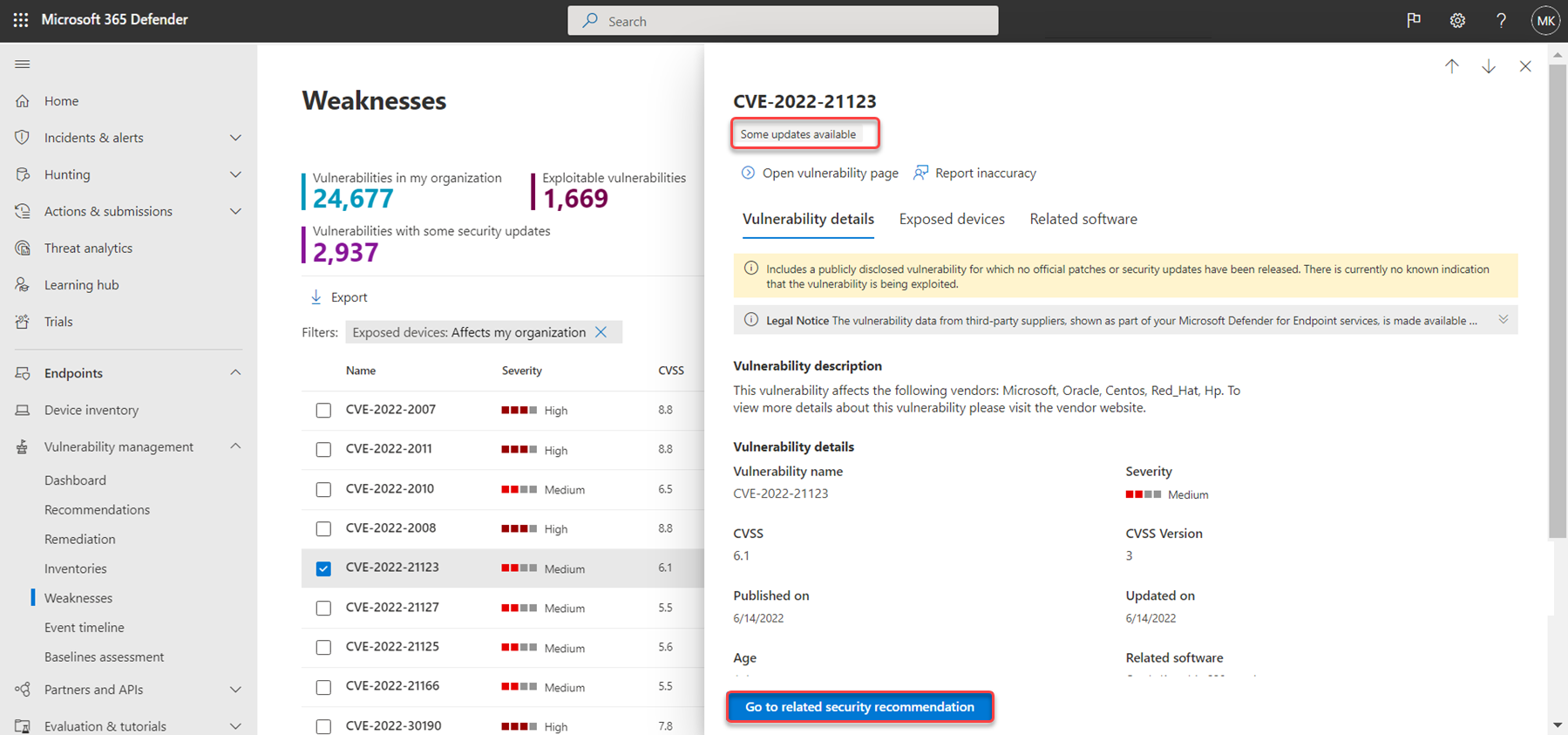

Recommandations de sécurité associées

Utilisez les recommandations de sécurité pour corriger les vulnérabilités des appareils exposés et réduire les risques pour vos ressources et organization. Lorsqu’une recommandation de sécurité est disponible, vous pouvez sélectionner Accéder à la recommandation de sécurité associée pour plus d’informations sur la façon de corriger la vulnérabilité.

Les recommandations pour un CVE sont souvent de corriger la vulnérabilité par le biais d’une mise à jour de sécurité pour le logiciel associé. Toutefois, certaines CTE n’auront pas de mise à jour de sécurité disponible. Cela peut s’appliquer à tous les logiciels associés pour un CVE ou simplement à un sous-ensemble, par exemple, un fournisseur de logiciels peut décider de ne pas résoudre le problème sur une version vulnérable particulière.

Lorsqu’une mise à jour de sécurité n’est disponible que pour certains logiciels associés, le CVE a la balise « Certaines mises à jour disponibles » sous le nom CVE. Une fois qu’au moins une mise à jour est disponible, vous avez la possibilité d’accéder à la recommandation de sécurité associée.

Si aucune mise à jour de sécurité n’est disponible, le CVE aura la balise « Aucune mise à jour de sécurité » sous le nom CVE. Il n’y aura aucune option pour accéder à la recommandation de sécurité associée, car les logiciels qui n’ont pas de mise à jour de sécurité disponible sont exclus de la page Recommandations de sécurité.

Remarque

Les recommandations de sécurité incluent uniquement les appareils et les packages logiciels qui ont des mises à jour de sécurité disponibles.

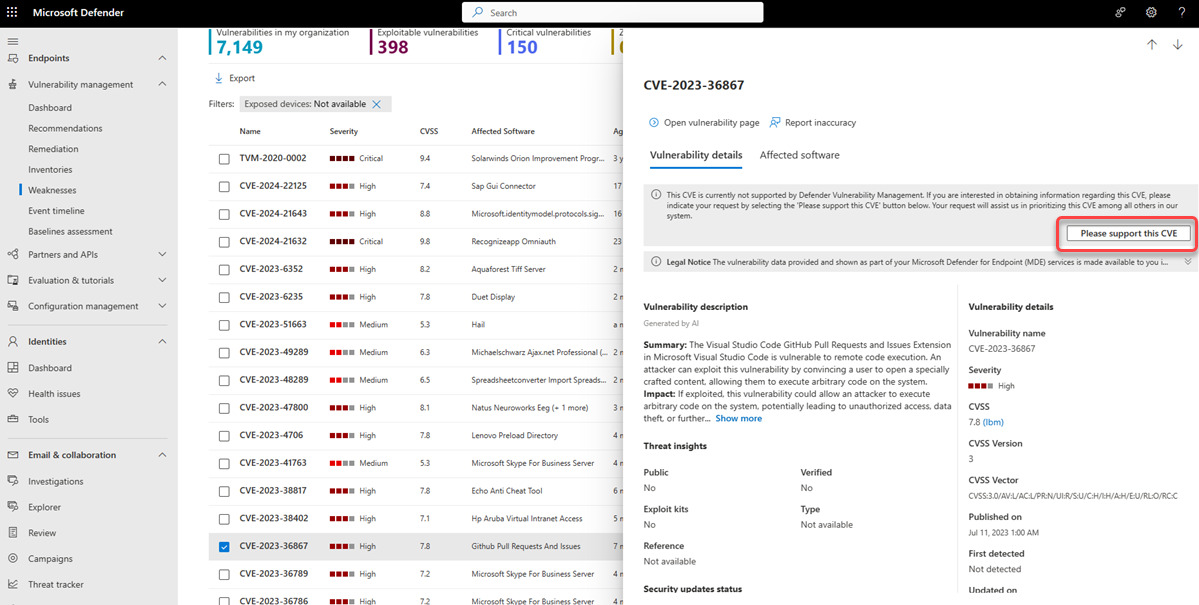

Demander une prise en charge CVE

Un CVE pour les logiciels qui n’est actuellement pas pris en charge par la gestion des vulnérabilités apparaît toujours dans la page Faiblesses. Étant donné que le logiciel n’est pas pris en charge, seules des données limitées sont disponibles. Les informations sur les appareils exposés ne seront pas disponibles pour les CVC avec des logiciels non pris en charge.

Pour afficher la liste des logiciels non pris en charge, filtrez la page des faiblesses par l’option « Non disponible » dans la section « Appareils exposés ».

Vous pouvez demander l’ajout d’un support à Defender Vulnerability Management pour un CVE particulier. Pour demander de l’aide :

Sélectionnez le CVE dans la page Faiblesses du portail Microsoft Defender

Sélectionnez Veuillez prendre en charge ce CVE sous l’onglet Détails de la vulnérabilité.

La demande est envoyée à Microsoft et nous aidera à hiérarchiser ce CVE parmi d’autres dans notre système.

Remarque

La fonctionnalité de demande de support CVE n’est pas disponible pour les clients GCC, GCC High et DoD.

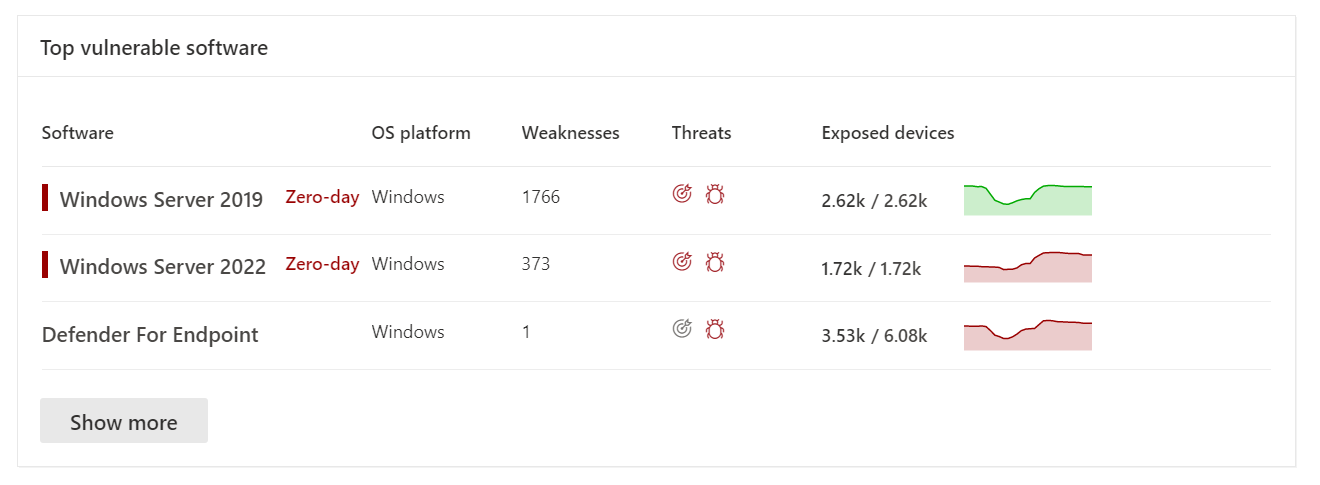

Afficher les entrées CVE (Common Vulnerabilities and Exposures) dans d’autres emplacements

Principaux logiciels vulnérables dans le tableau de bord

Accédez au tableau de bord Defender Vulnerability Management et faites défiler vers le bas jusqu’au widget Logiciel le plus vulnérable. Vous verrez le nombre de vulnérabilités détectées dans chaque logiciel, ainsi que des informations sur les menaces et une vue d’ensemble de l’exposition des appareils au fil du temps.

Sélectionnez le logiciel que vous souhaitez examiner.

Sélectionnez l’onglet Vulnérabilités découvertes .

Sélectionnez la vulnérabilité que vous souhaitez examiner pour ouvrir un panneau volant avec les détails CVE.

Découvrir les vulnérabilités dans la page de l’appareil

Affichez les informations relatives aux faiblesses dans la page de l’appareil.

- Sélectionnez Appareils dans le menu de navigation Ressources du portail Microsoft Defender.

- Dans la page Inventaire des appareils, sélectionnez le nom de l’appareil que vous souhaitez examiner.

- Sélectionnez Ouvrir la page de l’appareil , puis sélectionnez Vulnérabilités découvertes dans la page de l’appareil.

- Sélectionnez la vulnérabilité que vous souhaitez examiner pour ouvrir un panneau volant avec les détails CVE.

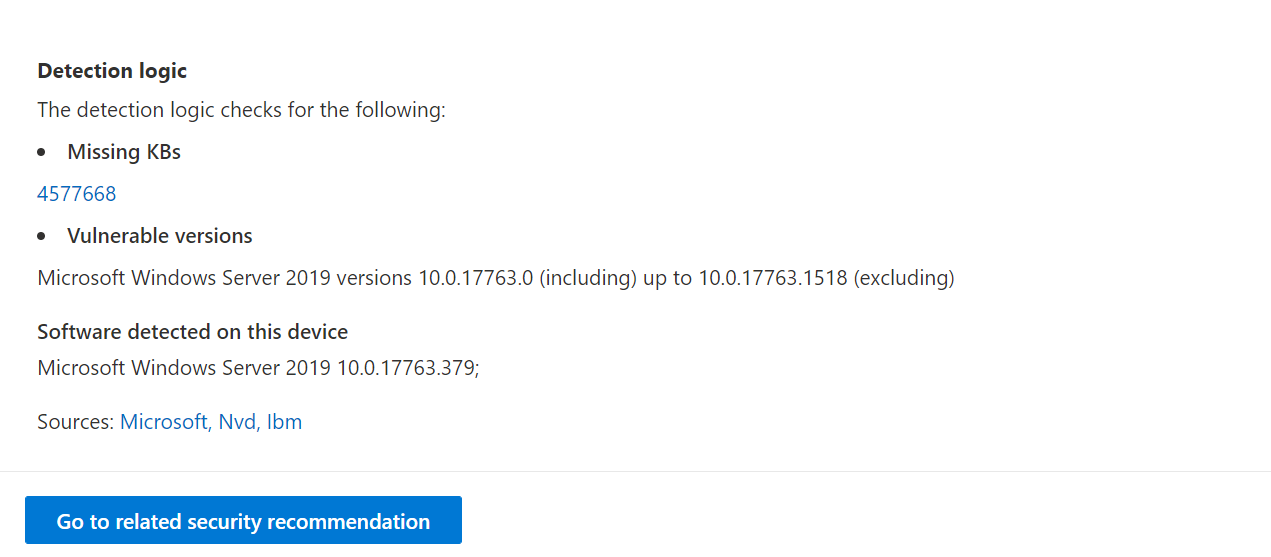

Logique de détection CVE

À l’instar de la preuve logicielle, nous montrons la logique de détection que nous avons appliquée sur un appareil afin d’indiquer qu’il est vulnérable.

Pour voir la logique de détection :

Sélectionnez un appareil dans la page Inventaire des appareils.

Sélectionnez Ouvrir la page de l’appareil , puis sélectionnez Vulnérabilités découvertes dans la page de l’appareil.

Sélectionnez la vulnérabilité que vous souhaitez examiner.

Un menu volant s’ouvre et la section Logique de détection affiche la logique de détection et la source.

La catégorie « Fonctionnalité du système d’exploitation » est également indiquée dans les scénarios pertinents. C’est à ce moment qu’un CVE affecte les appareils qui exécutent un système d’exploitation vulnérable si un composant de système d’exploitation spécifique est activé. Par exemple, si Windows Server 2019 ou Windows Server 2022 présente une vulnérabilité dans son composant DNS, nous attachons uniquement ce CVE aux appareils Windows Server 2019 et Windows Server 2022 avec la fonctionnalité DNS activée dans leur système d’exploitation.

Imprécision du rapport

Signalez un faux positif lorsque vous voyez des informations vagues, inexactes ou incomplètes. Vous pouvez également créer des rapports sur les recommandations de sécurité qui ont déjà été corrigées.

Ouvrez le CVE dans la page Faiblesses.

Sélectionnez Signaler une inexactitude.

Dans le volet volant, choisissez un problème à signaler.

Renseignez les détails demandés concernant l’inexactitude. Cela varie en fonction du problème que vous signalez.

Sélectionnez Envoyer. Vos commentaires sont immédiatement envoyés aux experts Gestion des vulnérabilités Microsoft Defender.