Bloquer les applications vulnérables avec Gestion des vulnérabilités Microsoft Defender

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 2

Remarque

Pour utiliser cette fonctionnalité, vous aurez besoin Gestion des vulnérabilités Microsoft Defender autonome ou si vous êtes déjà un client Microsoft Defender pour point de terminaison Plan 2, le Defender Vulnerability Management module complémentaire.

La correction des vulnérabilités prend du temps et peut dépendre des responsabilités et des ressources de l’équipe informatique. Les administrateurs de sécurité peuvent temporairement réduire le risque d’une vulnérabilité en prenant des mesures immédiates pour bloquer toutes les versions vulnérables connues d’une application jusqu’à ce que la demande de correction soit terminée. L’option bloquer donne à vos équipes informatiques le temps de corriger une application sans inquiéter vos administrateurs de sécurité concernant les vulnérabilités.

Tout en effectuant les étapes de correction suggérées par une recommandation de sécurité, les administrateurs de sécurité peuvent effectuer une action d’atténuation et bloquer les versions vulnérables d’une application. Les indicateurs de compromission (IOC) de fichier sont créés pour chacun des fichiers exécutables qui appartiennent à des versions vulnérables de cette application. Microsoft Defender Antivirus applique ensuite des blocs sur les appareils qui se trouvent dans l’étendue spécifiée.

Bloquer ou avertir l’action d’atténuation

L’action bloquer est destinée à empêcher l’exécution de toutes les versions vulnérables installées de l’application dans votre organization. Par exemple, s’il existe une vulnérabilité zero-day active, vous pouvez empêcher vos utilisateurs d’exécuter le logiciel affecté pendant que vous déterminez les options de contournement.

L’action d’avertissement est destinée à envoyer un avertissement à vos utilisateurs lorsqu’ils ouvrent des versions vulnérables de l’application. Les utilisateurs peuvent choisir de contourner l’avertissement et d’accéder à l’application pour les lancements suivants.

Pour les deux actions, vous pouvez personnaliser le message que les utilisateurs voient. Par exemple, vous pouvez les encourager à installer la dernière version. En outre, vous pouvez fournir une URL personnalisée à laquelle les utilisateurs accèdent lorsqu’ils sélectionnent la notification. L’utilisateur doit sélectionner le corps de la notification toast pour accéder à l’URL personnalisée. La notification peut être utilisée pour fournir plus de détails spécifiques à la gestion des applications dans votre organization.

Remarque

Les actions de blocage et d’avertissement sont généralement appliquées en quelques minutes, mais peuvent prendre jusqu’à trois heures.

Configuration minimale requise

- antivirus Microsoft Defender (mode actif) : la détection des événements d’exécution de fichier et du blocage nécessite Microsoft Defender’activation de l’antivirus en mode actif. Par conception, le mode passif et EDR en mode bloc ne peuvent pas détecter et bloquer en fonction de l’exécution de fichier. Pour plus d’informations, consultez Déployer Microsoft Defender Antivirus.

- Protection fournie par le cloud (activée) : pour plus d’informations, consultez Gérer la protection basée sur le cloud.

- Autoriser ou bloquer le fichier (activé) : accédez à Paramètres Points> de terminaisonFonctionnalités>avancées>Autoriser ou bloquer le fichier. Pour en savoir plus, consultez Fonctionnalités avancées.

Configuration requise pour la version

- La version du client anti-programme malveillant doit être

4.18.1901.xou ultérieure. - La version du moteur doit être

1.1.16200.xou ultérieure. - Les appareils clients Windows doivent être en cours d’exécution Windows 11 ou Windows 10, version 1809 ou version ultérieure, avec les dernières mises à jour Windows installées.

- Les serveurs doivent exécuter Windows Server 2022, 2019, 2016, 2012 R2 et 2008 R2 SP1. La prise en charge de Windows Server 2025 est en cours, à compter de février 2025 et au cours des prochaines semaines.

Comment bloquer les applications vulnérables

Connectez-vous au portail Microsoft Defender, puis accédez àRecommandations degestion des vulnérabilités>des points> de terminaison.

Sélectionnez une recommandation de sécurité pour afficher un menu volant contenant plus d’informations.

Sélectionnez Demander une correction.

Remplissez le formulaire. Dans la liste déroulante Options de correction , sélectionnez les options que vous souhaitez demander. Les options sont la mise à jour logicielle, la désinstallation des logiciels et l’attention requise.

Sous Outils de gestion des tâches, cochez la case Ouvrir un ticket dans Intune (pour les appareils joints ÀAD) si vous souhaitez créer un ticket dans Microsoft Intune pour la demande de correction.

Choisissez une date d’échéance de correction.

Sous Priorité, sélectionnez Haut, Moyen ou Faible.

Sous Ajouter des notes, vous pouvez ajouter des informations supplémentaires. Sélectionnez Suivant.

Passez en revue les sélections que vous avez effectuées, puis sélectionnez Envoyer. Dans la dernière page, vous pouvez choisir de modifier les sélections et d’exporter toutes les demandes de correction vers un fichier .CSV.

Remarque

À compter du 3 décembre 2024, prévoyez une réduction du nombre d’indicateurs de fichier créés par de nouvelles stratégies de bloc d’application. Pour réduire votre utilisation actuelle de l’indicateur, débloquez toutes les applications bloquées et créez de nouvelles stratégies de bloc.

En fonction des données disponibles, les actions de blocage prennent effet sur les points de terminaison qui ont Microsoft Defender Antivirus. Microsoft Defender pour point de terminaison s’efforce de bloquer l’exécution d’applications ou de versions vulnérables applicables.

Si d’autres vulnérabilités sont détectées sur une autre version d’une application, vous obtenez une nouvelle recommandation de sécurité, vous demandant de mettre à jour l’application, et vous pouvez également choisir de bloquer cette autre version.

Quand le blocage n’est pas pris en charge

Si vous ne voyez pas l’option d’atténuation lors de la demande de correction, c’est que la possibilité de bloquer l’application n’est actuellement pas prise en charge. Les recommandations qui n’incluent pas d’actions d’atténuation sont les suivantes :

- Applications Microsoft

- Recommandations relatives aux systèmes d’exploitation

- Recommandations relatives aux applications pour macOS et Linux

- Applications pour lesquelles Microsoft ne dispose pas d’informations suffisantes ou d’un niveau de confiance élevé pour bloquer

- Applications du Microsoft Store, qui ne peuvent pas être bloquées parce qu’elles sont signées par Microsoft

Si vous essayez de bloquer une application et qu’elle ne fonctionne pas, vous avez peut-être atteint la capacité maximale de l’indicateur. Si c’est le cas, vous pouvez supprimer les anciens indicateurs En savoir plus sur les indicateurs.

Afficher les activités de correction

Une fois que vous avez envoyé une demande de blocage des applications vulnérables, vous pouvez afficher les activités de correction en procédant comme suit :

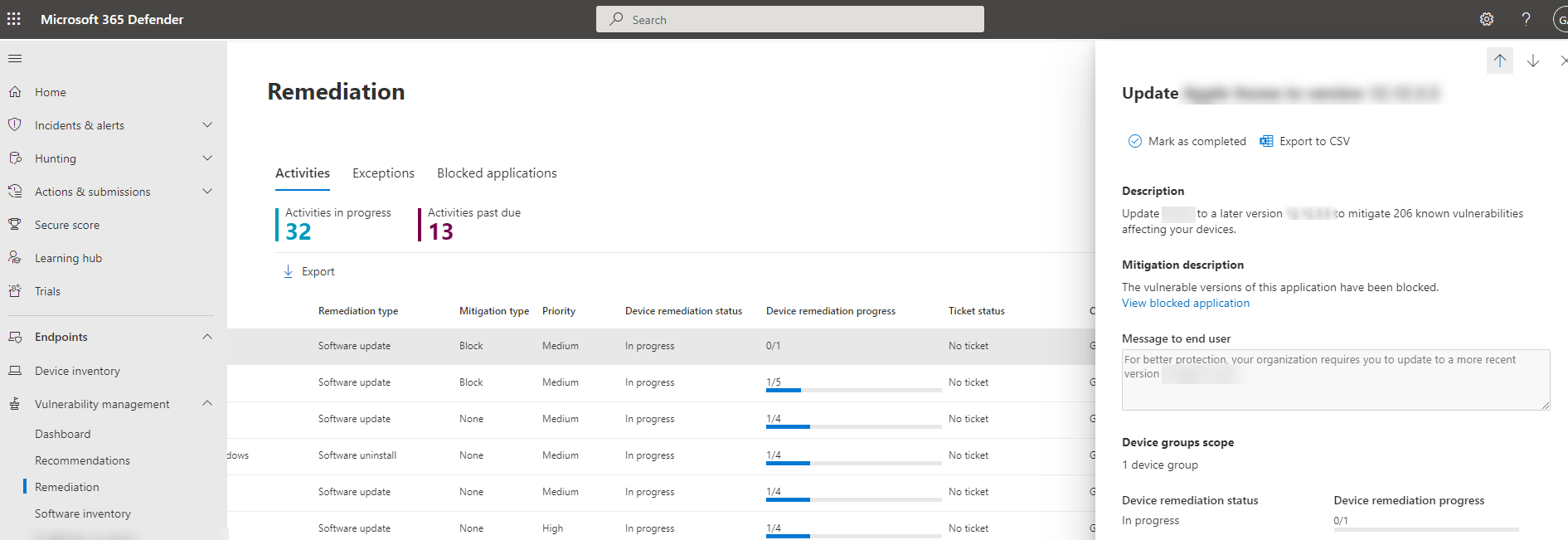

Accédez à EndpointsVulnerability ManagementRemediation( Correctionde la gestion des vulnérabilités> des points > de terminaison).

Sous l’onglet Activités , vous pouvez choisir de filtrer les résultats par type d’atténuation. Les options sont Bloquer, Avertir, Aucun et Solution de contournement.

Sélectionnez l’activité appropriée pour afficher un volet volant avec des détails, notamment la description de la correction, la description de l’atténuation et la correction de l’appareil status :

Afficher les applications bloquées

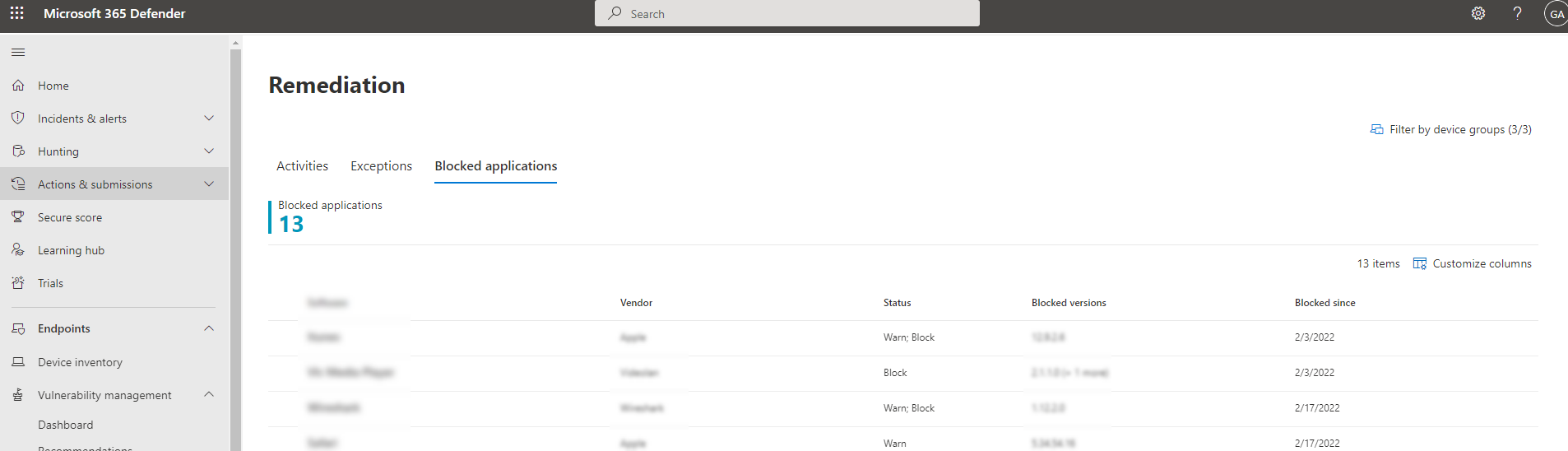

Pour afficher la liste des applications bloquées, procédez comme suit :

Accédez à Endpoints>Vulnerability Management>Remediation , puis sélectionnez l’onglet Applications bloquées :

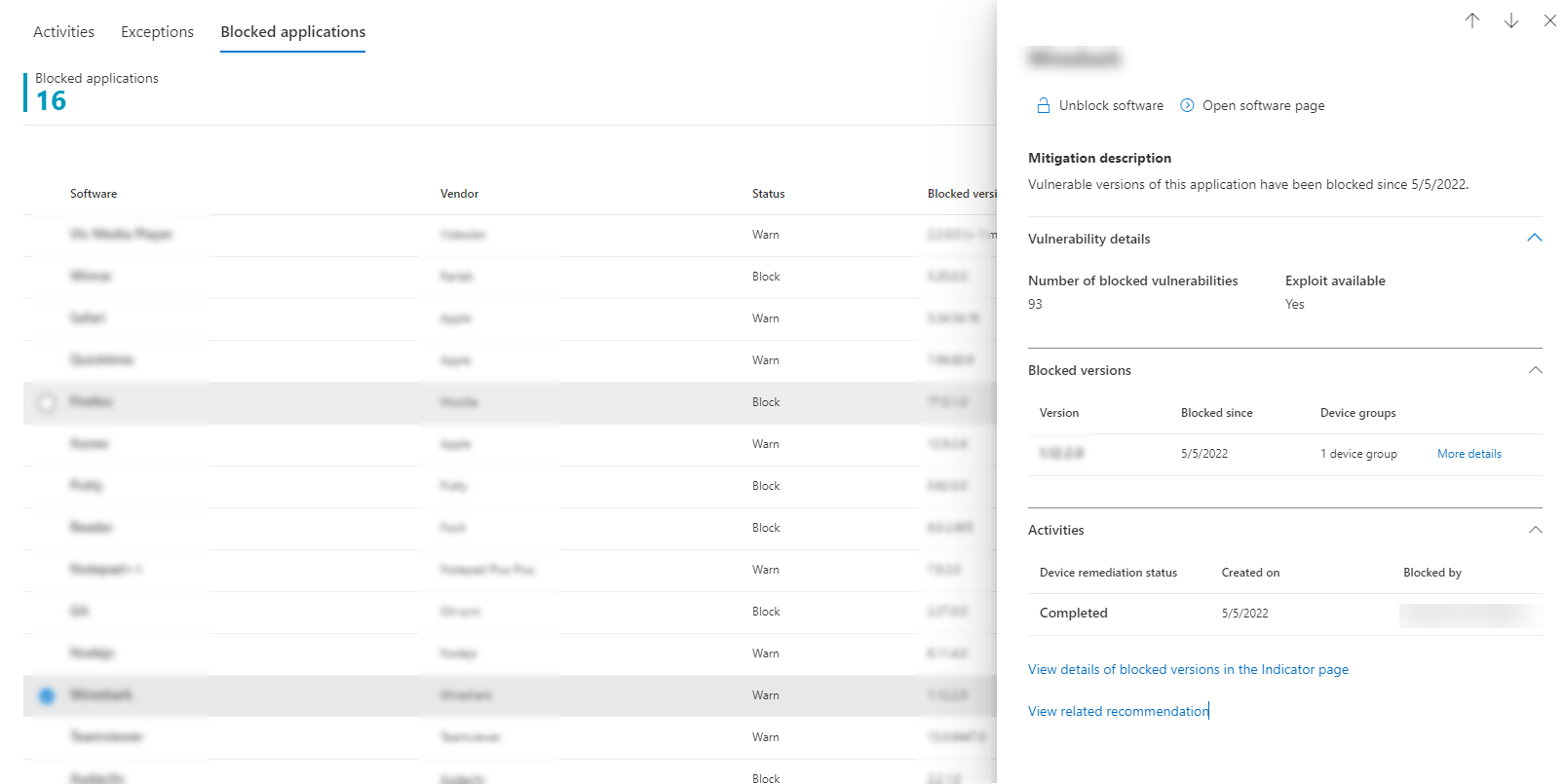

Sélectionnez une application bloquée pour afficher un menu volant avec des détails sur le nombre de vulnérabilités, si les attaques sont disponibles, les versions bloquées et les activités de correction.

Sélectionnez Afficher les détails des versions bloquées dans la page Indicateur, ce qui vous amène à la page Indicateurs , où vous pouvez afficher les hachages de fichiers et les actions de réponse.

Remarque

Si vous utilisez l’API Indicateurs avec des requêtes d’indicateur programmatiques dans le cadre de vos flux de travail, l’action de blocage génère davantage de résultats.

Pour débloquer une application, sélectionnez Débloquer le logiciel ou Ouvrir la page du logiciel :

Débloquer des applications

Sélectionnez une application bloquée pour afficher l’option Débloquer le logiciel dans le menu volant.

Une fois que vous avez débloqué une application, actualisez la page pour la voir supprimée de la liste. Jusqu’à 3 heures peuvent être nécessaires pour qu’une application soit débloquée et redevient accessible à vos utilisateurs.

Expérience des utilisateurs pour les applications bloquées

Lorsque les utilisateurs tentent d’accéder à une application bloquée, ils reçoivent un message les informant que l’application a été effectuée par leur organization. Ce message est personnalisable.

Pour les applications où l’option d’atténuation des avertissements a été appliquée, les utilisateurs reçoivent un message les informant que l’application a été bloquée par leur organization. L’utilisateur peut contourner le bloc pour les lancements suivants, en choisissant « Autoriser ». Cette action d’autorisation n’est que temporaire et l’application est à nouveau bloquée après un certain temps.

Remarque

Si votre organization a déployé la stratégie DisableLocalAdminMerge de groupe, vous pouvez rencontrer des instances où l’autorisation d’une application ne prend pas effet.

Mise à jour des applications bloquées par l’utilisateur final

Une question fréquemment posée est la suivante : « Comment un utilisateur final met-il à jour une application bloquée ? » Le bloc est appliqué en bloquant le fichier exécutable. Certaines applications, telles que Firefox, s’appuient sur un exécutable de mise à jour distinct, qui n’est pas bloqué par cette fonctionnalité. Dans d’autres cas, lorsque l’application nécessite la mise à jour du fichier exécutable main, il est recommandé d’implémenter le bloc en mode avertissement (afin que l’utilisateur final puisse contourner le blocage) ou de demander à l’utilisateur final de supprimer l’application (si aucune information vitale n’est stockée sur le client), puis de la réinstaller.