Gérer les incidents et les alertes de Microsoft Defender pour Office 365 dans Microsoft Defender XDR

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Un incident dans Microsoft Defender XDR est une collection d’alertes corrélées et de données associées qui définissent l’histoire complète d’une attaque. Defender for Office 365 alertes, l’investigation et la réponse automatisées (AIR) et le résultat des investigations sont intégrés et corrélés en mode natif sur la page Incidents dans Microsoft Defender XDR à l’adresse https://security.microsoft.com/incidents. Nous faisons référence à cette page sous le nom de file d’attente Incidents .

Des alertes sont créées lorsque des activités malveillantes ou suspectes affectent une entité (par exemple, un e-mail, des utilisateurs ou des boîtes aux lettres). Les alertes fournissent des informations précieuses sur les attaques en cours ou terminées. Toutefois, une attaque en cours peut affecter plusieurs entités, ce qui entraîne plusieurs alertes provenant de différentes sources. Certaines alertes intégrées déclenchent automatiquement des playbooks AIR. Ces playbooks effectuent une série d’étapes d’investigation pour rechercher d’autres entités impactées ou des activités suspectes.

Regardez cette courte vidéo sur la gestion des alertes Microsoft Defender pour Office 365 dans Microsoft Defender XDR.

Defender for Office 365 les alertes, les enquêtes et leurs données sont automatiquement corrélées. Lorsqu’une relation est déterminée, le système crée un incident pour donner aux équipes de sécurité une visibilité sur l’ensemble de l’attaque.

Nous recommandons vivement aux équipes SecOps de gérer les incidents et les alertes de Defender for Office 365 dans la file d’attente Incidents sur https://security.microsoft.com/incidents. Cette approche présente les avantages suivants :

Plusieurs options de gestion :

- Hiérarchisation

- Filtrage

- Classification

- Gestion des étiquettes

Vous pouvez prendre des incidents directement à partir de la file d’attente ou les affecter à quelqu’un. Les commentaires et l’historique des commentaires peuvent aider à suivre la progression.

Si l’attaque affecte d’autres charges de travail protégées par Microsoft Defender*, les alertes, les enquêtes et leurs données associées sont également corrélées au même incident.

*Microsoft Defender pour point de terminaison, Microsoft Defender pour Identity et Microsoft Defender for Cloud Apps.

La logique de corrélation complexe n’est pas nécessaire, car elle est fournie par le système.

Si la logique de corrélation ne répond pas entièrement à vos besoins, vous pouvez ajouter des alertes aux incidents existants ou en créer de nouveaux.

Les alertes Defender for Office 365 associées, les enquêtes AIR et les actions en attente d’enquêtes sont automatiquement ajoutées aux incidents.

Si l’enquête AIR ne détecte aucune menace, le système résout automatiquement les alertes associées Si toutes les alertes au sein d’un incident sont résolues, l’incident status également passe à Résolu.

Les actions de preuve et de réponse associées sont automatiquement agrégées sous l’onglet Preuves et réponse de l’incident.

Les membres de l’équipe de sécurité peuvent effectuer des actions de réponse directement à partir des incidents. Par exemple, ils peuvent supprimer de manière réversible des e-mails dans des boîtes aux lettres ou supprimer des règles de boîte de réception suspectes des boîtes aux lettres.

Les actions d’e-mail recommandées sont créées uniquement lorsque le dernier emplacement de remise d’un e-mail malveillant est une boîte aux lettres cloud.

Les actions d’e-mail en attente sont mises à jour en fonction de l’emplacement de remise le plus récent. Si l’e-mail a déjà été corrigé par une action manuelle, le status reflète cela.

Les actions recommandées sont créées uniquement pour les clusters de messagerie et de messagerie qui sont déterminés comme étant les menaces les plus critiques :

- Programme malveillant

- Hameçonnage à haute fiabilité

- URL malveillantes

- Fichiers malveillants

Remarque

Les incidents ne représentent pas seulement des événements statiques. Ils représentent également des histoires d’attaque qui se produisent au fil du temps. À mesure que l’attaque progresse, de nouvelles alertes Defender for Office 365, les enquêtes AIR et leurs données sont continuellement ajoutées à l’incident existant.

Gérer les incidents sur la page Incidents du portail Microsoft Defender à l’adresse https://security.microsoft.com/incidents:

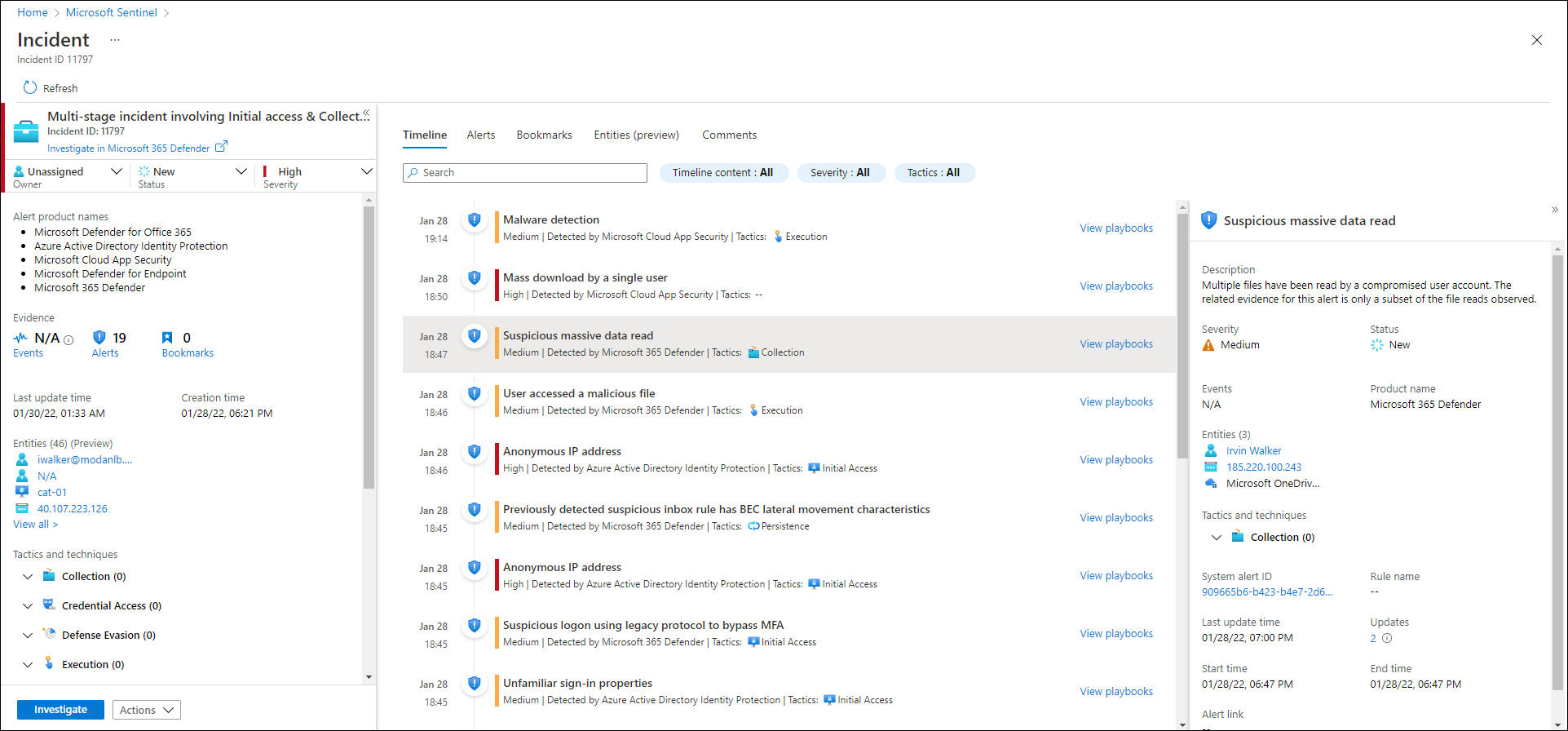

Gérer les incidents sur la page Incidents de Microsoft Sentinel à l’adresse https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Actions de réponse à effectuer

Les équipes de sécurité peuvent effectuer un large éventail d’actions de réponse sur les e-mails à l’aide d’outils Defender for Office 365 :

Vous pouvez supprimer des messages, mais vous pouvez également effectuer les actions suivantes sur les e-mails :

- Accéder à la boîte de réception

- Passer au courrier indésirable

- Déplacer vers les éléments supprimés

- Supprimer (récupération possible)

- Suppression définitive.

Vous pouvez effectuer ces actions à partir des emplacements suivants :

- L’onglet Preuve et réponse à partir des détails de l’incident sur la page Incidents à https://security.microsoft.com/incidents (recommandé).

- Explorer de menaces à l’adresse https://security.microsoft.com/threatexplorer.

- Centre de notifications unifié sur https://security.microsoft.com/action-center/pending.

Vous pouvez démarrer un playbook AIR manuellement sur n’importe quel e-mail à l’aide de l’action Déclencher l’investigation dans Explorer menaces.

Vous pouvez signaler des détections de faux positifs ou de faux négatifs directement à Microsoft à l’aide des Explorer de menaces ou des soumissions d’administrateur.

Vous pouvez bloquer les fichiers, URL ou expéditeurs malveillants non détectés à l’aide de la liste verte/bloquée des locataires.

Les actions dans Defender for Office 365 sont intégrées de manière transparente dans les expériences de chasse et l’historique des actions est visible sous l’onglet Historique dans le centre de notifications unifié à l’adresse https://security.microsoft.com/action-center/history.

Le moyen le plus efficace d’agir consiste à utiliser l’intégration intégrée aux incidents dans Microsoft Defender XDR. Vous pouvez approuver les actions recommandées par AIR dans Defender for Office 365 sous l’onglet Preuves et réponse d’un incident dans Microsoft Defender XDR. Cette méthode d’action de tact est recommandée pour les raisons suivantes :

- Vous examinez l’histoire complète de l’attaque.

- Vous bénéficiez de la corrélation intégrée avec d’autres charges de travail : Microsoft Defender pour point de terminaison, Microsoft Defender pour Identity et Microsoft Defender for Cloud Apps.

- Vous effectuez des actions sur les e-mails à partir d’un emplacement unique.

Vous prenez des mesures sur les e-mails en fonction du résultat d’une enquête manuelle ou d’une activité de chasse. Threat Explorer permet aux membres de l’équipe de sécurité de prendre des mesures sur tous les messages électroniques qui peuvent encore exister dans les boîtes aux lettres cloud. Ils peuvent prendre des mesures sur les messages intra-organisation qui ont été envoyés entre les utilisateurs de votre organization. Les données de Explorer des menaces sont disponibles pour les 30 derniers jours.

Regardez cette courte vidéo pour découvrir comment Microsoft Defender XDR combine des alertes provenant de différentes sources de détection, telles que Defender for Office 365, dans des incidents.