Gérer la sécurité IoT d’entreprise

La sécurité IoT d’entreprise améliore la surveillance et la protection des appareils IoT de votre réseau, tels que les imprimantes, les téléviseurs intelligents, les appareils VoIP (Voice over Internet Protocol), les systèmes de conférence et les appareils propriétaires spécialement conçus.

Lorsque l’IoT d’entreprise est activé, les données relatives aux recommandations et aux vulnérabilités sont affichées dans le portail Microsoft Defender.

Afficher les données IoT d’entreprise dans le portail Defender

Pour afficher les données de sécurité IoT d’entreprise :

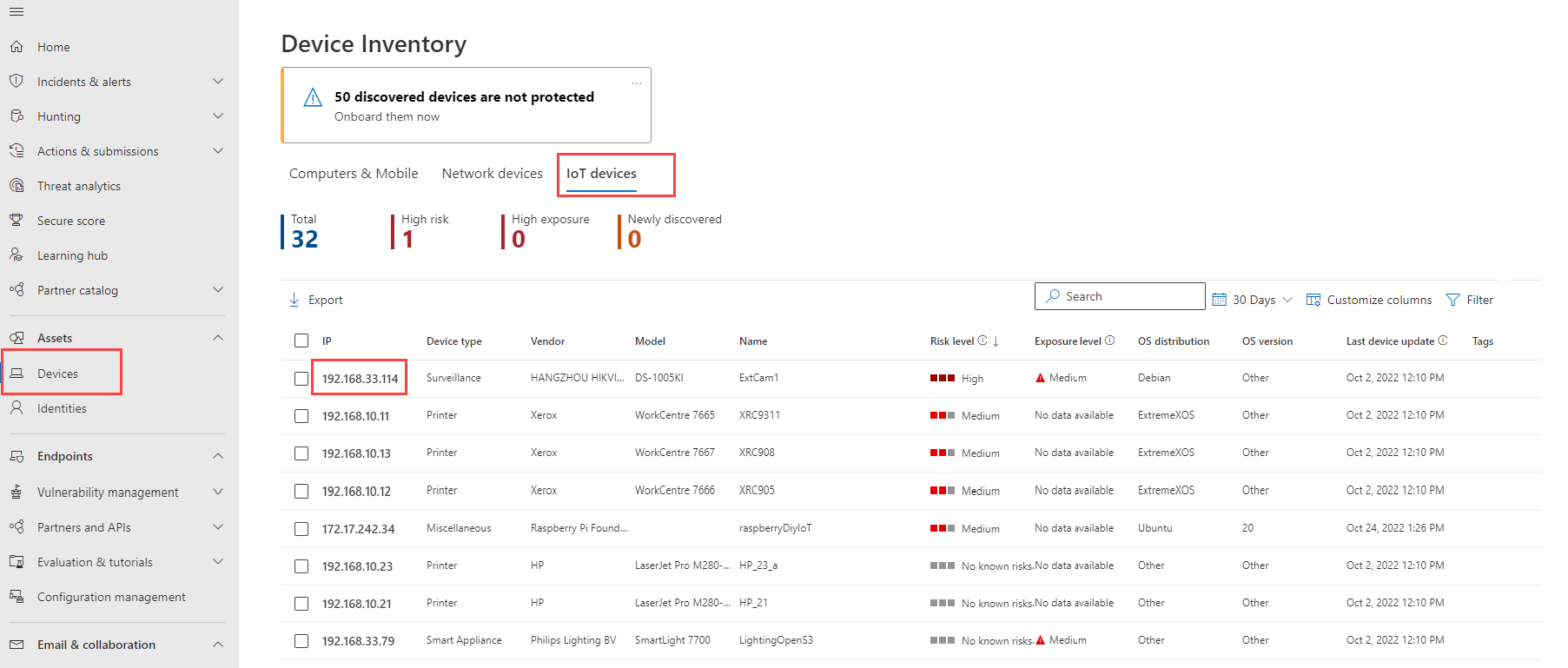

Dans Microsoft Defender portail, sélectionnez Ressources>Appareils pour ouvrir la page Inventaire des appareils.

Sélectionnez l’onglet Appareils IoT et sélectionnez une adresse IP d’appareil spécifique pour explorer plus en détail. Par exemple :

Lorsque vous sélectionnez un appareil spécifique, la page des détails de l’appareil s’ouvre. Explorez les onglets suivants pour afficher les données ajoutées par la sécurité IoT d’entreprise pour votre appareil :

Sous l’onglet Alertes, case activée pour toutes les alertes déclenchées par l’appareil. Simuler des alertes dans Microsoft 365 Defender pour l’IoT d’entreprise à l’aide du scénario Raspberry Pi disponible dans la page Didacticiels sur l’évaluation de Microsoft 365 Defender &.

Vous pouvez également configurer des requêtes de chasse avancées pour créer des règles d’alerte personnalisées. Pour plus d’informations, consultez Requêtes de repérage avancées pour la sécurité IoT d’entreprise.

Sous l’onglet Recommandations de sécurité, case activée de toutes les recommandations disponibles pour l’appareil afin de réduire les risques et de conserver une surface d’attaque plus petite.

Sous l’onglet Vulnérabilités découvertes, case activée pour tous les CVE connus associés à l’appareil. Les cve connus peuvent vous aider à décider s’il faut corriger, supprimer ou contenir l’appareil et atténuer les risques pour votre réseau. Vous pouvez également utiliser des requêtes de repérage avancées pour collecter les vulnérabilités sur tous vos appareils.

Rechercher les menaces sur la page Inventaire des appareils

Dans la page Inventaire des appareils, sélectionnez Rechercher pour interroger les appareils à l’aide de tables telles que la table DeviceInfo . Dans la page Repérage avancé , interrogez les données à l’aide d’autres schémas.

Requêtes de repérage avancées pour l’IoT d’entreprise

Cette section répertorie des exemples de requêtes de repérage avancées que vous pouvez utiliser dans Microsoft 365 Defender pour vous aider à surveiller et à sécuriser vos appareils IoT avec la sécurité IoT d’entreprise.

Rechercher des appareils par type ou sous-type spécifique

Utilisez la requête suivante pour identifier les appareils qui existent dans votre réseau d’entreprise par type d’appareil, tels que les routeurs :

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId

| where DeviceType == "NetworkDevice" and DeviceSubtype == "Router"

Rechercher et exporter des vulnérabilités pour vos appareils IoT

Utilisez la requête suivante pour répertorier toutes les vulnérabilités sur vos appareils IoT :

DeviceInfo

| where DeviceCategory =~ "iot"

| join kind=inner DeviceTvmSoftwareVulnerabilities on DeviceId

Pour plus d’informations, consultez Repérage avancé et Comprendre le schéma de chasse avancée.

Désactiver la sécurité IoT d’entreprise

Les clients disposant de plans de sécurité ME5/E5 qui n’ont plus besoin du service de sécurité IoT d’entreprise peuvent désactiver la fonctionnalité.

Pour désactiver la sécurité IoT d’entreprise :

Dans Microsoft Defender portail, sélectionnez Paramètres Découverte>d’appareil>Entreprise IoT.

Basculez l’option sur Désactivé.

Vous ne obtenez plus de valeur de sécurité dans le portail Defender, y compris les alertes, les vulnérabilités et les recommandations spécialement conçues.

Les clients disposant d’une licence Microsoft Defender pour point de terminaison P2 qui n’ajoutent pas de licence autonome au moment de la fin de la version d’évaluation, ont automatiquement annulé la version d’évaluation et perdent l’accès aux fonctionnalités de sécurité IoT d’entreprise. Pour plus d’informations, consultez Acheter une licence autonome.