Configurer les paramètres du capteur Microsoft Defender pour Identity

Dans cet article, vous allez apprendre à configurer correctement Microsoft Defender pour Identity paramètres du capteur pour commencer à voir les données. Vous devez effectuer une configuration et une intégration supplémentaires pour tirer parti des fonctionnalités complètes de Defender pour Identity.

Afficher et configurer les paramètres du capteur

Une fois le capteur Defender pour Identity installé, procédez comme suit pour afficher et configurer les paramètres du capteur Defender pour Identity :

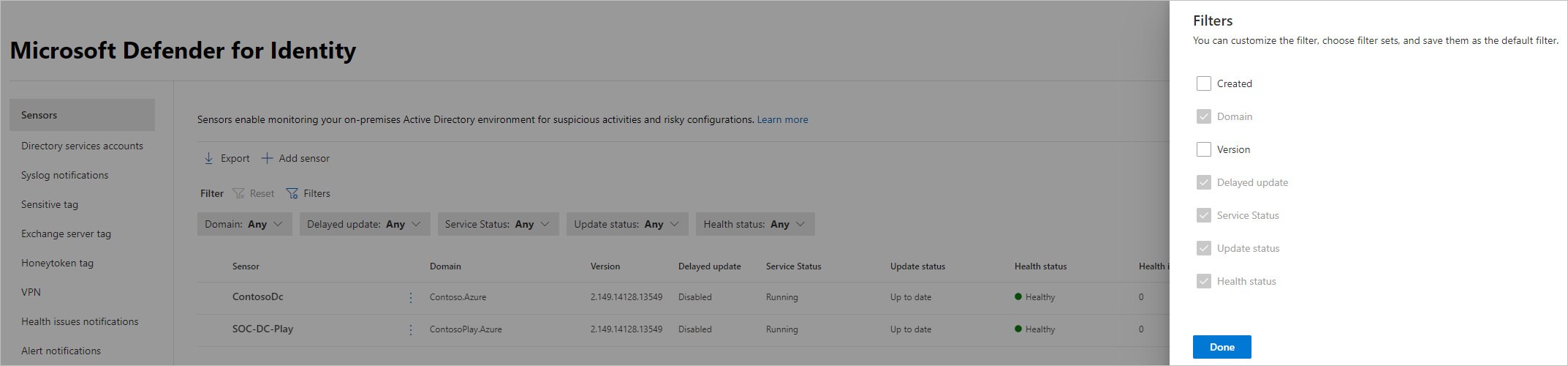

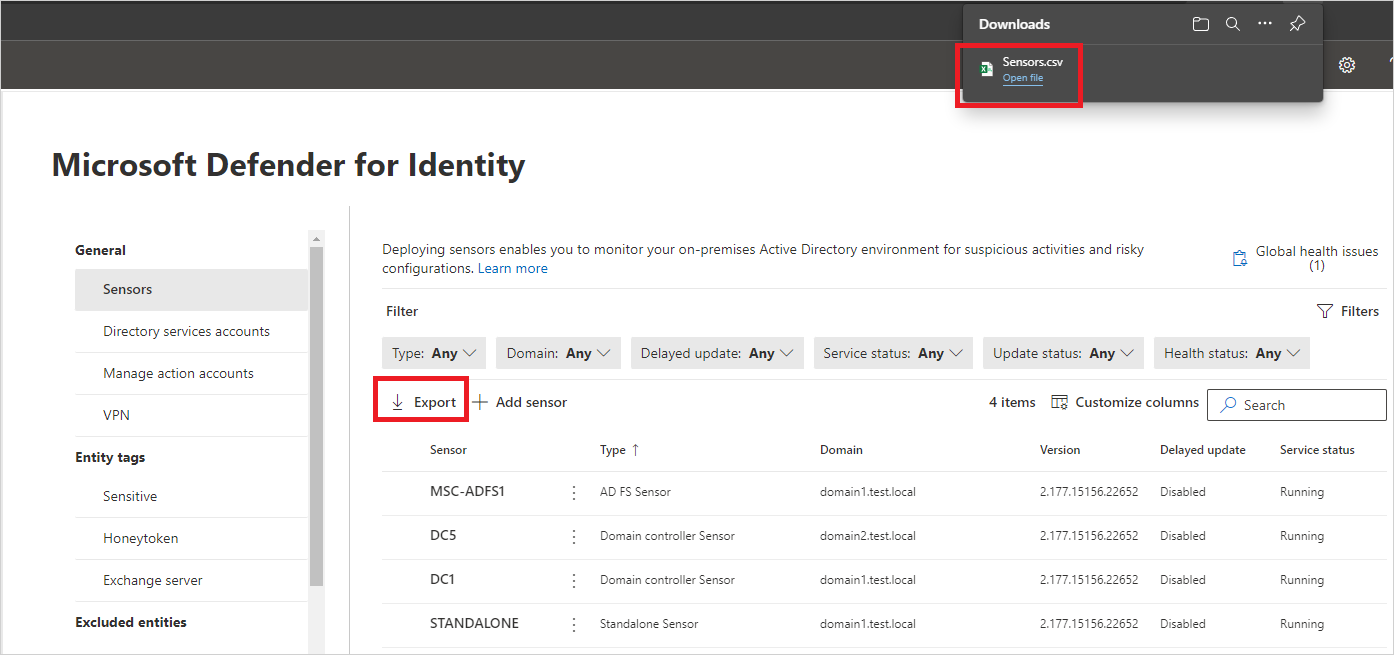

Dans Microsoft Defender XDR, accédez à Paramètres>Capteurs d’identités>. Par exemple :

La page Capteurs affiche tous vos capteurs Defender pour Identity, en répertoriant les détails suivants par capteur :

- Nom du capteur

- Appartenance au domaine du capteur

- Numéro de version du capteur

- Si les mises à jour doivent être retardées

- Status du service de capteur

- Status du capteur

- Status d’intégrité du capteur

- Nombre de problèmes d’intégrité

- Quand le capteur a été créé

Pour plus d’informations, consultez Détails du capteur.

Sélectionnez Filtres pour sélectionner les filtres que vous souhaitez afficher. Par exemple :

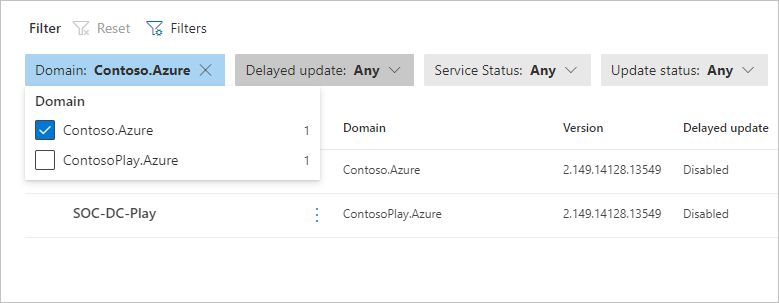

Utilisez les filtres affichés pour déterminer les capteurs à afficher. Par exemple :

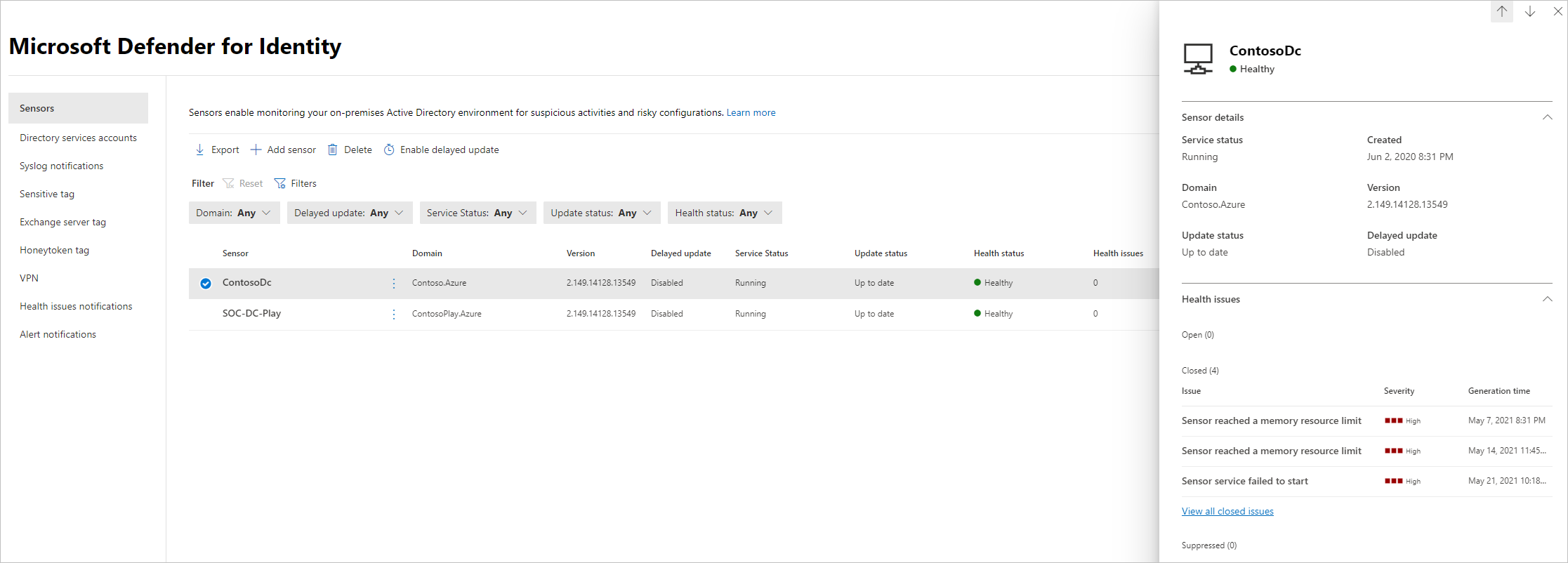

Sélectionnez un capteur pour afficher un volet d’informations avec plus d’informations sur le capteur et son status d’intégrité. Par exemple :

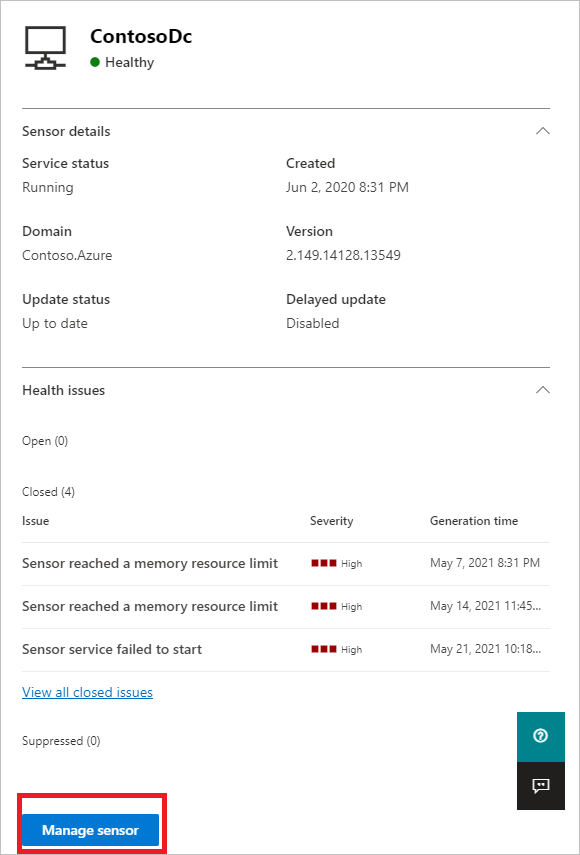

Faites défiler vers le bas et sélectionnez Gérer le capteur pour afficher un volet dans lequel vous pouvez configurer les détails du capteur. Par exemple :

Configurez les détails du capteur suivants :

Nom Description Description Optional. Entrez une description pour le capteur Defender pour Identity. Contrôleurs de domaine (FQDN) Requis pour les capteurs et capteurs autonomes Defender pour Identity installés sur les serveurs AD FS/AD CS, et ne peuvent pas être modifiés pour le capteur Defender pour Identity.

Entrez le nom de domaine complet de votre contrôleur de domaine et sélectionnez le signe plus pour l’ajouter à la liste. Par exemple, DC1.domain1.test.local.

Pour tous les serveurs que vous définissez dans la liste Contrôleurs de domaine :

- Tous les contrôleurs de domaine dont le trafic est surveillé via la mise en miroir de ports par le capteur autonome Defender pour Identity doivent être répertoriés dans la liste Contrôleurs de domaine . Si un contrôleur de domaine n’est pas répertorié dans la liste Contrôleurs de domaine , la détection des activités suspectes peut ne pas fonctionner comme prévu.

- Au moins un contrôleur de domaine dans la liste doit être un catalogue global. Cela permet à Defender pour Identity de résoudre les objets ordinateur et utilisateur dans d’autres domaines de la forêt.Capturer les cartes réseau Obligatoire.

- Pour les capteurs Defender pour Identity, toutes les cartes réseau utilisées pour la communication avec d’autres ordinateurs de votre organization.

- Pour le capteur autonome Defender pour Identity sur un serveur dédié, sélectionnez les cartes réseau configurées comme port de destination miroir. Ces cartes réseau reçoivent le trafic du contrôleur de domaine en miroir.Dans la page Capteurs , sélectionnez Exporter pour exporter la liste de vos capteurs vers un fichier .csv . Par exemple :

Valider les installations

Utilisez les procédures suivantes pour valider l’installation de votre capteur Defender pour Identity.

Remarque

Si vous installez sur un serveur AD FS ou AD CS, vous utiliserez un autre ensemble de validations. Pour plus d’informations, consultez Valider un déploiement réussi sur des serveurs AD FS/AD CS.

Valider le déploiement réussi

Pour vérifier que le capteur Defender pour Identity a été correctement déployé :

Vérifiez que le service de capteur Azure Advanced Threat Protection est en cours d’exécution sur votre machine de capteur. Une fois que vous avez enregistré les paramètres du capteur Defender pour Identity, le démarrage du service peut prendre quelques secondes.

Si le service ne démarre pas, passez en revue le fichier Microsoft.Tri.sensor-Errors.log , situé par défaut sur

%programfiles%\Azure Advanced Threat Protection sensor\<sensor version>\Logs, où<sensor version>est la version que vous avez déployée.

Vérifier la fonctionnalité d’alerte de sécurité

Cette section explique comment vérifier que les alertes de sécurité sont déclenchées comme prévu.

Lorsque vous utilisez les exemples des étapes suivantes, veillez à remplacer contosodc.contoso.azure et contoso.azure par le nom de domaine complet de votre capteur Defender pour Identity et le nom de domaine respectivement.

Sur un appareil membre, ouvrez une invite de commandes et entrez

nslookupEntrez

serveret le nom de domaine complet ou l’adresse IP du contrôleur de domaine sur lequel le capteur Defender pour Identity est installé. Par exemple :server contosodc.contoso.azureEntrez

ls -d contoso.azureRépétez les deux étapes précédentes pour chaque capteur que vous souhaitez tester.

Accédez à la page des détails de l’appareil de l’ordinateur à partir duquel vous avez exécuté le test de connectivité, par exemple à partir de la page Appareils , en recherchant le nom de l’appareil ou à partir d’un autre emplacement dans le portail Defender.

Sous l’onglet Détails de l’appareil, sélectionnez l’onglet Chronologie pour afficher l’activité suivante :

- Événements : requêtes DNS effectuées sur un nom de domaine spécifié

- Type d’action MdiDnsQuery

Si le contrôleur de domaine ou AD FS/AD CS que vous testez est le premier capteur que vous avez déployé, attendez au moins 15 minutes avant de vérifier toute activité logique pour ce contrôleur de domaine, ce qui permet au back-end de base de données d’effectuer les déploiements initiaux du microservice.

Vérifier la dernière version disponible du capteur

La version de Defender pour Identity est fréquemment mise à jour. Recherchez la dernière version dans la page Microsoft Defender XDR Paramètres>Identités>à propos de.

Contenu connexe

Maintenant que vous avez configuré les étapes de configuration initiales, vous pouvez configurer d’autres paramètres. Pour plus d’informations, accédez à l’une des pages ci-dessous :

- Définir des balises d’entité : sensible, honeytoken et serveur Exchange

- Configurer les exclusions de détection

- Configurer les notifications : problèmes d’intégrité, alertes et Syslog