Tutoriel : Protéger des fichiers grâce à la quarantaine d’administration

Les stratégies de fichier sont un excellent outil pour rechercher les menaces qui pèsent sur vos stratégies de protection des informations. Par instance, créez des stratégies de fichiers qui recherchent les emplacements où les utilisateurs stockent des informations sensibles, des numéros de carte de crédit et des fichiers ICAP tiers dans votre cloud.

Dans ce tutoriel, vous allez apprendre à utiliser Microsoft Defender for Cloud Apps pour détecter les fichiers indésirables stockés dans votre cloud qui vous rendent vulnérables, et prendre des mesures immédiates pour les arrêter et verrouiller les fichiers qui constituent une menace à l’aide de Administration quarantaine pour protéger vos fichiers dans le cloud, corriger les problèmes et empêcher les fuites futures.

Comprendre le fonctionnement de la quarantaine

Remarque

- Pour obtenir la liste des applications qui prennent en charge la mise en quarantaine des administrateurs, consultez la liste des actions de gouvernance.

- Les fichiers étiquetés par Defender for Cloud Apps ne peuvent pas être mis en quarantaine.

- Defender for Cloud Apps actions de mise en quarantaine de l’administrateur sont limitées à 100 actions par jour.

- Les sites Sharepoint qui sont renommés directement ou dans le cadre du changement de domaine ne peuvent pas être utilisés comme emplacement de dossier pour la mise en quarantaine de l’administrateur.

Lorsqu’un fichier correspond à une stratégie, l’option de mise en quarantaine Administration est disponible pour le fichier.

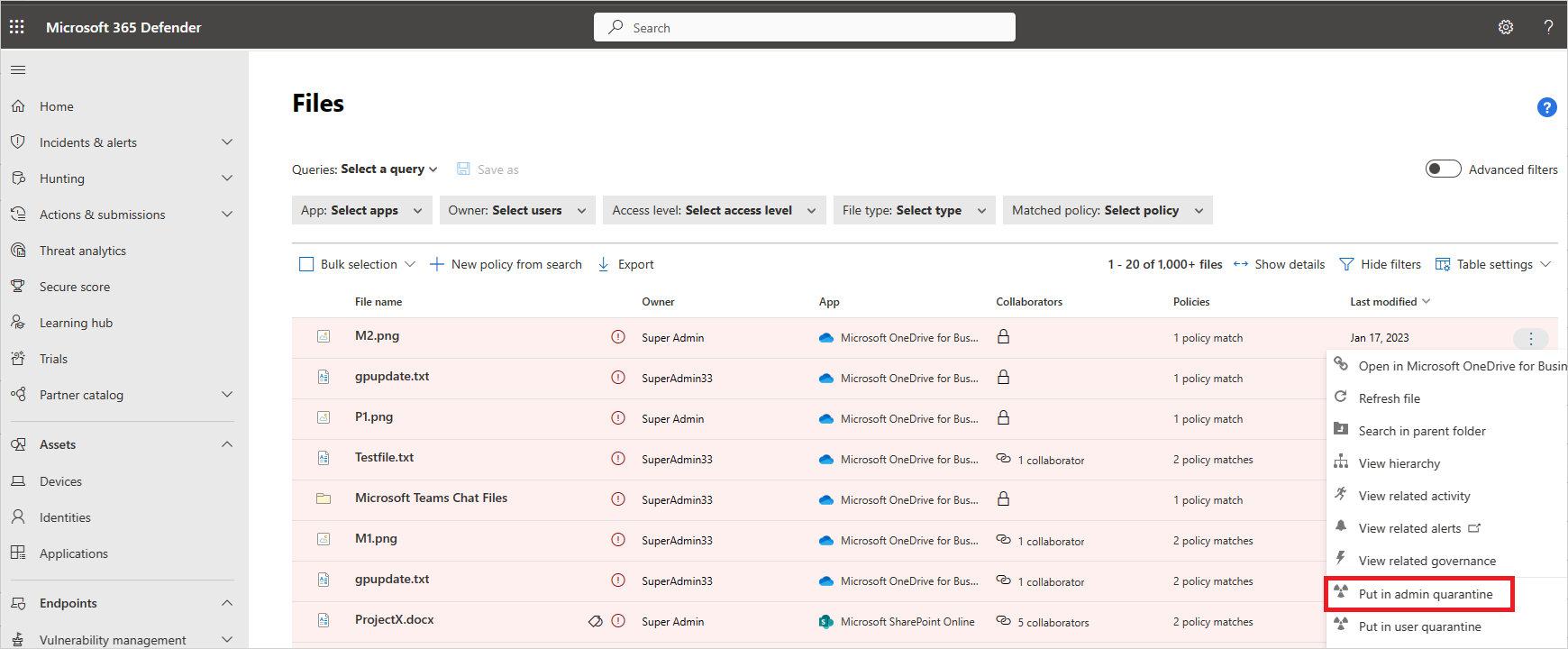

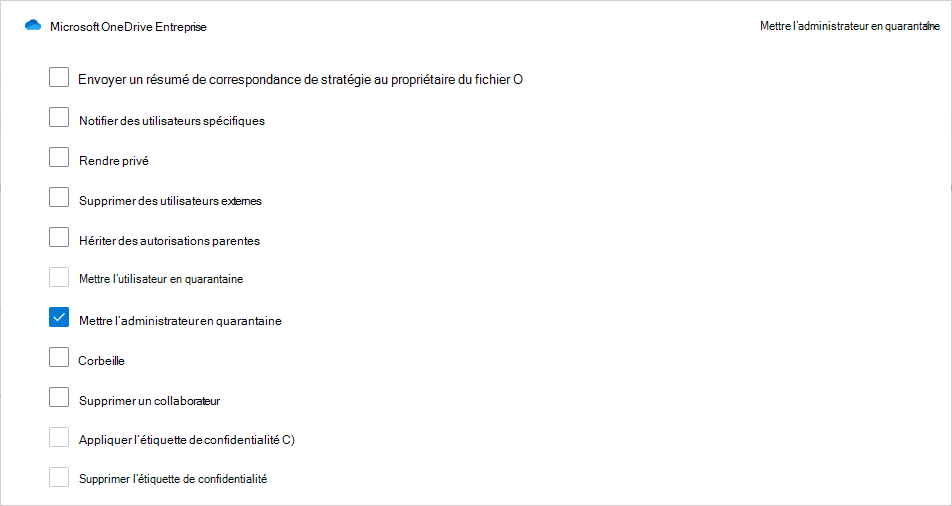

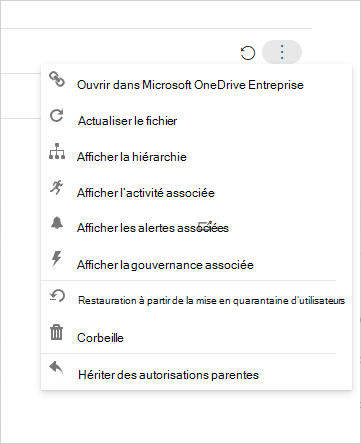

Effectuez l’une des actions suivantes pour mettre le fichier en quarantaine :

Lorsque Administration mise en quarantaine est appliquée, les éléments suivants se produisent en arrière-plan :

Le fichier d’origine est déplacé vers le dossier de mise en quarantaine administrateur que vous avez défini.

Le fichier d’origine est supprimé.

Un fichier tombstone est chargé vers l’emplacement du fichier d’origine.

L’utilisateur peut uniquement accéder au fichier tombstone. Dans le fichier, ils peuvent lire les instructions personnalisées fournies par le service informatique et l’ID de corrélation pour permettre au service informatique de libérer le fichier.

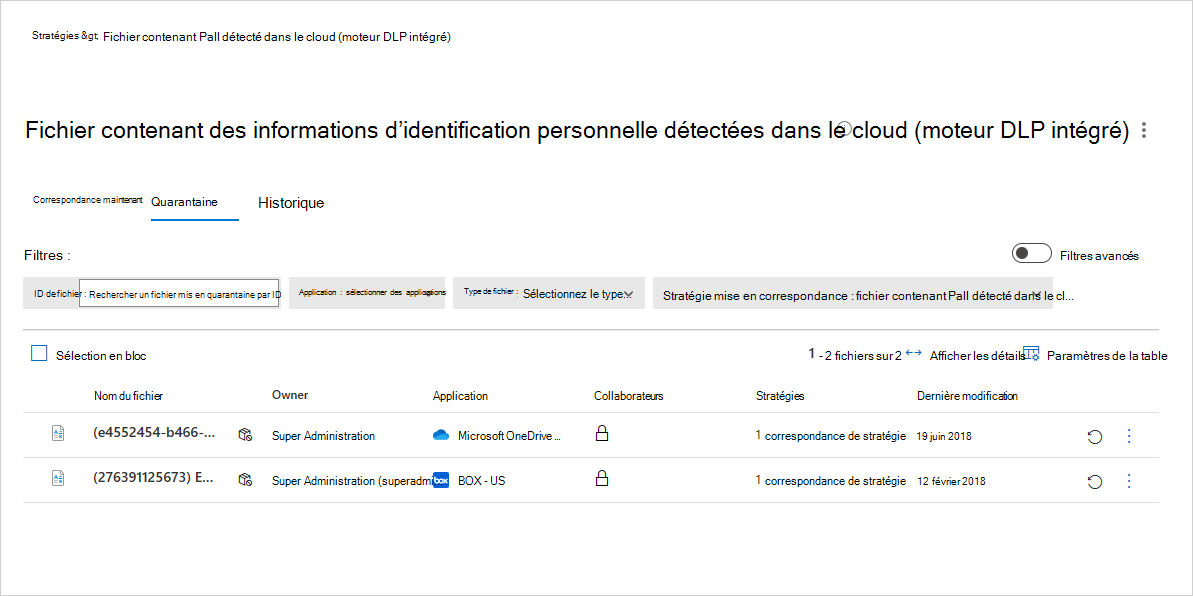

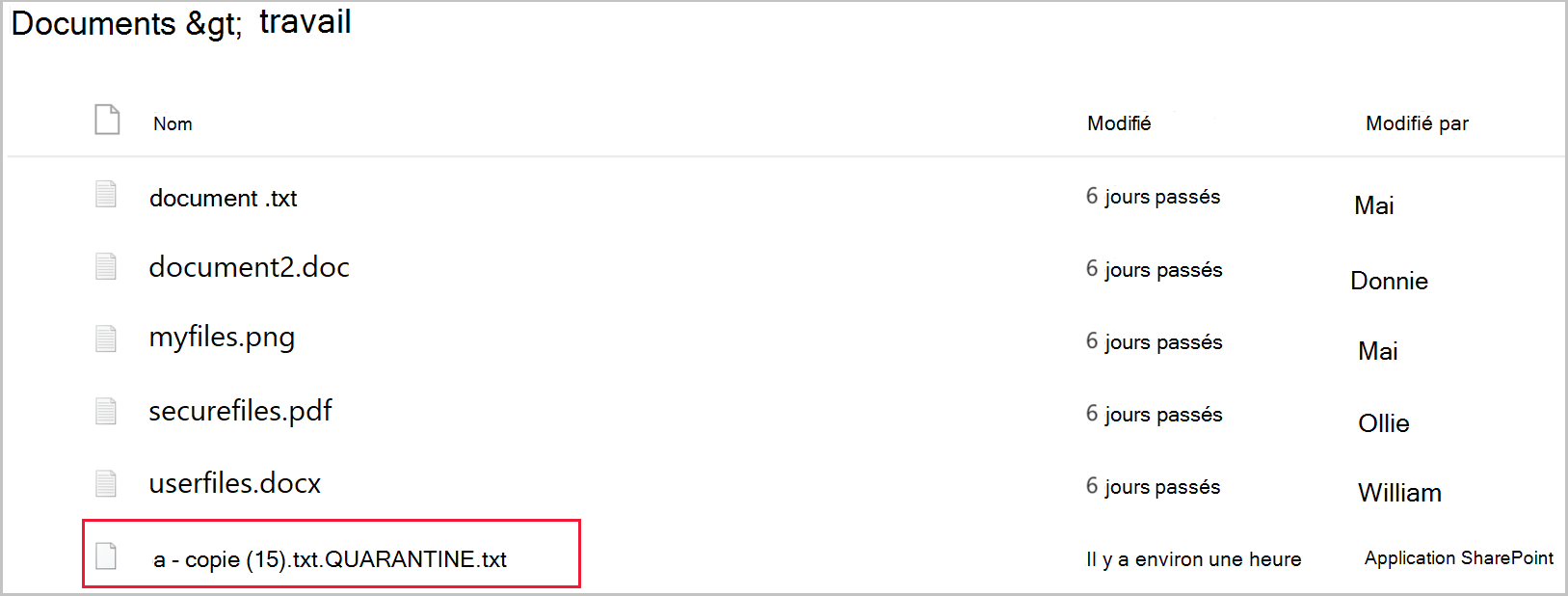

Lorsque vous recevez l’alerte indiquant qu’un fichier a été mis en quarantaine, accédez à Stratégies ->Gestion des stratégies. Sélectionnez ensuite l’onglet Information Protection. Dans la ligne avec votre stratégie de fichier, choisissez les trois points à la fin de la ligne, puis sélectionnez Afficher toutes les correspondances. Cela vous permet d’obtenir le rapport des correspondances, où vous pouvez voir les fichiers correspondants et mis en quarantaine :

Une fois qu’un fichier est mis en quarantaine, utilisez le processus suivant pour corriger la situation de menace :

Inspectez le fichier dans le dossier mis en quarantaine sur SharePoint Online.

Vous pouvez également examiner les journaux d’audit pour approfondir les propriétés du fichier.

Si vous constatez que le fichier est contraire à la stratégie d’entreprise, exécutez le processus de réponse aux incidents (IR) du organization.

Si vous constatez que le fichier est inoffensif, vous pouvez le restaurer à partir de la mise en quarantaine. À ce stade, le fichier d’origine est libéré, ce qui signifie qu’il est copié à l’emplacement d’origine, que la pierre tombale est supprimée et que l’utilisateur peut accéder au fichier.

Vérifiez que la stratégie s’exécute correctement. Ensuite, vous pouvez utiliser les actions de gouvernance automatique dans la stratégie pour éviter d’autres fuites et appliquer automatiquement une mise en quarantaine Administration lorsque la stratégie est mise en correspondance.

Remarque

Lorsque vous restaurez un fichier :

- Les partages d’origine ne sont pas restaurés, l’héritage de dossier par défaut appliqué.

- Le fichier restauré contient uniquement la version la plus récente.

- La gestion de l’accès au site de dossier de quarantaine est la responsabilité du client.

Configurer la mise en quarantaine de l’administrateur

Définissez des stratégies de fichier qui détectent les violations. Voici quelques exemples de ces types de stratégies :

- Stratégie de métadonnées uniquement, telle qu’une étiquette de confidentialité dans SharePoint Online

- Une stratégie DLP native telle qu’une stratégie qui recherche des numéros de carte de crédit

- Une stratégie tierce ICAP telle qu’une stratégie qui recherche Vontu

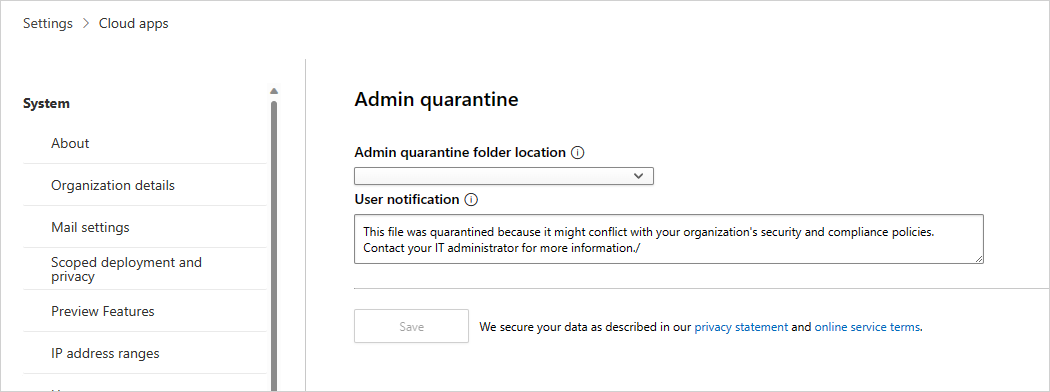

Définir un emplacement de mise en quarantaine :

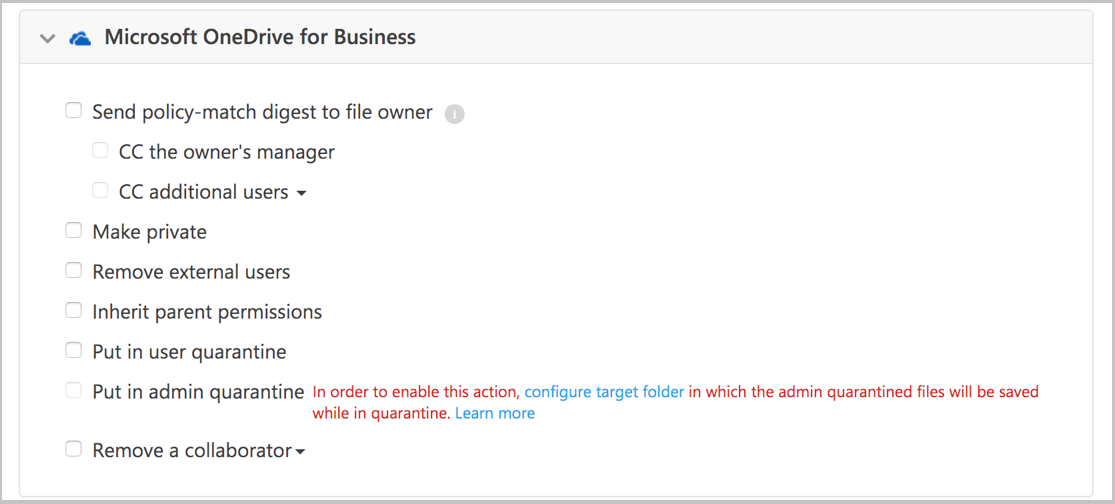

Pour Microsoft 365 SharePoint ou OneDrive Entreprise, vous ne pouvez pas mettre des fichiers en quarantaine administrateur dans le cadre d’une stratégie tant que vous ne l’avez pas configurée :

Pour définir les paramètres de mise en quarantaine administrateur, dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Information Protection, choisissez Administration quarantaine. Fournissez un site pour l’emplacement du dossier de mise en quarantaine et une notification utilisateur que votre utilisateur recevra lorsque son fichier est mis en quarantaine.

Remarque

Defender for Cloud Apps créez un dossier de mise en quarantaine sur le site sélectionné.

Pour Box, l’emplacement du dossier de quarantaine et le message utilisateur ne peuvent pas être personnalisés. L’emplacement du dossier est le lecteur de l’administrateur qui a connecté Box à Defender for Cloud Apps et le message utilisateur est : Ce fichier a été mis en quarantaine sur le lecteur de votre administrateur, car il peut violer les stratégies de sécurité et de conformité de votre entreprise. Demandez de l’aide à votre administrateur informatique.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.