Comment Defender for Cloud Apps permet de protéger votre environnement Salesforce

En tant que principal fournisseur de cloud CRM, Salesforce intègre de grandes quantités d’informations sensibles sur les clients, les playbooks de tarification et les principales transactions à l’intérieur de votre organization. En tant qu’application critique pour l’entreprise, Salesforce est accessible et utilisé par des personnes à l’intérieur de votre organization et par d’autres personnes en dehors de celle-ci (comme des partenaires et des sous-traitants) à diverses fins. Dans de nombreux cas, une grande partie de vos utilisateurs qui accèdent à Salesforce ont une faible connaissance de la sécurité et peuvent mettre vos informations sensibles en danger en les partageant involontairement. Dans d’autres cas, des acteurs malveillants peuvent accéder à vos ressources client les plus sensibles.

La connexion de Salesforce à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs, fournit une détection des menaces à l’aide de détections d’anomalies basées sur le Machine Learning et de détections de protection des informations (telles que la détection du partage d’informations externes), active des contrôles de correction automatisés et détecte les menaces provenant d’applications tierces activées dans votre organization.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Privilèges élevés

- Sensibilisation à la sécurité insuffisante

- Applications tierces malveillantes et modules complémentaires Google

- Rançongiciel

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud

- Découvrir et gérer les applications OAuth qui ont accès à votre environnement

- Appliquer la protection contre la perte de données et les stratégies de conformité pour les données stockées dans le cloud

- Limiter l’exposition des données partagées et appliquer les stratégies de collaboration

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Gestion de la posture de sécurité SaaS

Connectez Salesforce pour obtenir automatiquement des recommandations de sécurité pour Salesforce dans microsoft Secure Score.

Dans Degré de sécurisation, sélectionnez Actions recommandées et filtrez par Product = Salesforce. Par exemple, les recommandations pour Salesforce sont les suivantes :

- Exiger la vérification de l’identité lors de l’inscription de l’authentification multifacteur (MFA)

- Appliquer des plages d’adresses IP de connexion à chaque requête

- Nombre maximal de tentatives de connexion non valides

- Exigence de complexité du mot de passe

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Contrôler Salesforce avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles Activités de suppression de fichier inhabituelles Activités de partage de fichiers inhabituelles Activités d’emprunt d’identité inhabituelles Activités de téléchargement de fichiers multiples inhabituelles |

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque Téléchargement en masse par un seul utilisateur |

| Modèle de stratégie de fichier | Détecter un fichier partagé avec un domaine non autorisé Détecter un fichier partagé avec des adresses e-mail personnelles |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

En plus de surveiller les menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance Salesforce suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | - Avertir les utilisateurs des alertes en attente - Envoyer le digest de violation DLP aux propriétaires de fichiers - Suspendre l’utilisateur - Avertir l’utilisateur d’une alerte (via Microsoft Entra ID) - Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

| Gouvernance des applications OAuth | - Révoquer l’application OAuth pour les utilisateurs |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Salesforce en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Salesforce à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Salesforce existant à l’aide de l’API du connecteur d’application. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de Salesforce.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Comment connecter Salesforce à Defender for Cloud Apps

Remarque

Salesforce Shield doit être disponible pour votre instance Salesforce comme condition préalable à cette intégration dans toutes les fonctionnalités prises en charge, à l’exception de SSPM

Il est recommandé d’avoir un compte d’administrateur de service dédié pour Defender for Cloud Apps.

Vérifiez que l’API REST est activée dans Salesforce.

Votre compte Salesforce doit être l’une des éditions suivantes qui incluent la prise en charge de l’API REST :

Performance, Enterprise, Unlimited ou Developer.

L’édition Professional n’a pas d’API REST par défaut, mais elle peut être ajoutée à la demande.

Vérifiez que l’API REST de votre édition est disponible et activée comme suit :

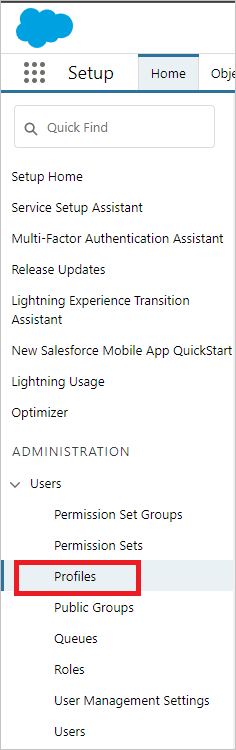

Connectez-vous à votre compte Salesforce et accédez à la page d’accueil de l’installation .

Sous Administration ->Utilisateurs, accédez à la page Profils .

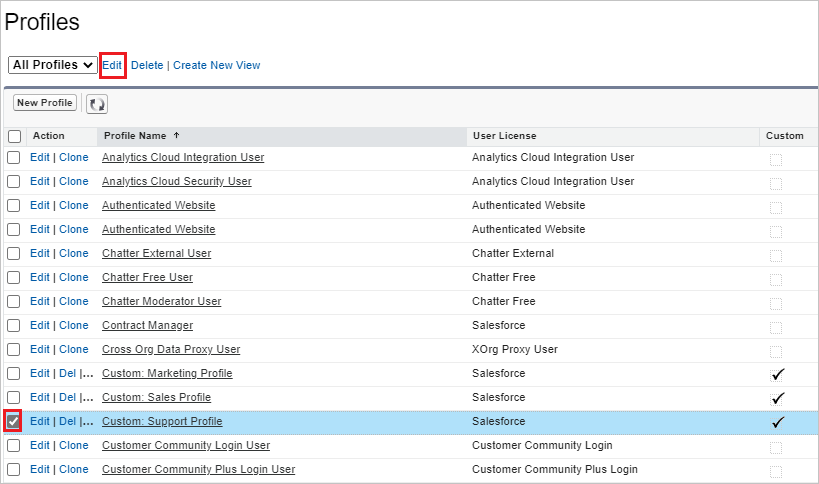

Créez un profil en sélectionnant Nouveau profil.

Choisissez le profil que vous venez de créer pour déployer Defender for Cloud Apps, puis sélectionnez Modifier. Ce profil sera utilisé pour le compte de service Defender for Cloud Apps afin de configurer le connecteur d’application.

Vérifiez que les cases à cocher suivantes sont activées :

- API activée

- Afficher toutes les données

- Gérer le contenu Salesforce CRM

- Gérer les utilisateurs

- Interroger tous les fichiers

- Modifier les métadonnées par le biais de fonctions d’API de métadonnées

Si ces cases à cocher ne sont pas cochées, vous devrez peut-être contacter Salesforce pour les ajouter à votre compte.

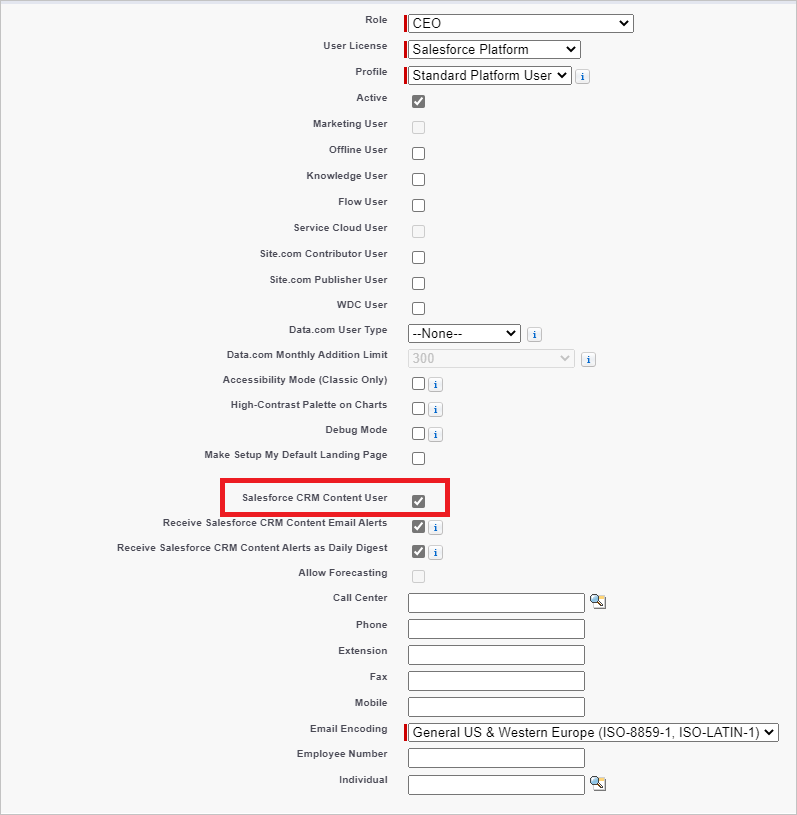

Si le contenu Salesforce CRM est activé pour votre organization, assurez-vous que le compte d’administration actuel l’a également activé.

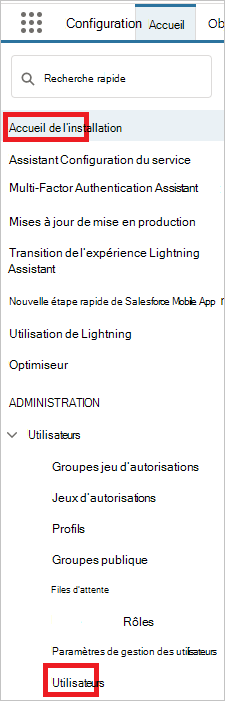

Accédez à la page d’accueil du programme d’installation de Salesforce.

Sous Administration ->Utilisateurs, accédez à la page Utilisateurs .

Sélectionnez l’utilisateur administratif actuel pour votre utilisateur Defender for Cloud Apps dédié.

Assurez-vous que la zone d’case activée utilisateur de contenu Salesforce CRM est cochée.

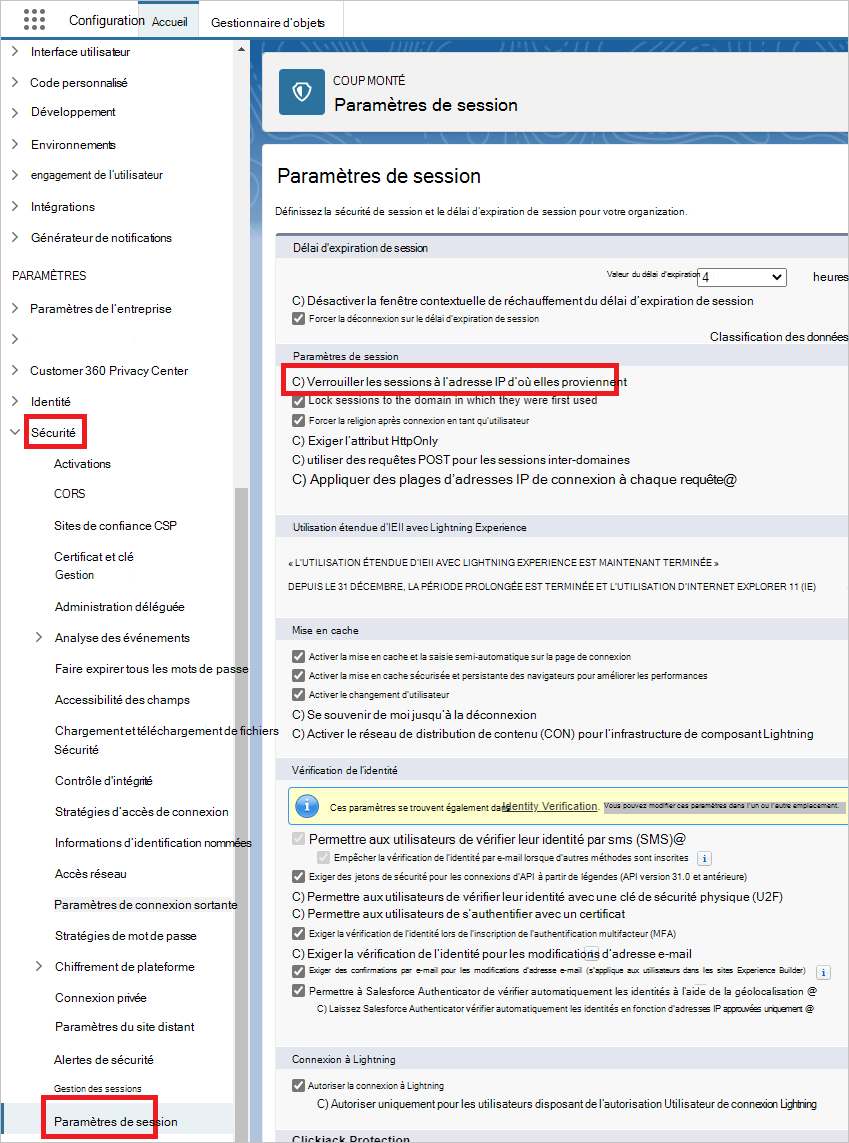

Accédez à Accueil de l’installation ->Sécurité ->Paramètres de session. Sous Paramètres de session, assurez-vous que la case Verrouiller les sessions sur l’adresse IP d’où elles proviennent n’est pas sélectionnée case activée zone.

Sélectionnez Enregistrer.

Accédez à Applications ->Paramètres des fonctionnalités ->Fichiers Salesforce ->Distributions de contenu et liens publics.

Sélectionnez Modifier , puis sélectionnez La fonctionnalité Remises de contenu vérifiée peut être activée pour les utilisateurs

Sélectionnez Enregistrer.

Remarque

La fonctionnalité Distributions de contenu doit être activée pour Defender for Cloud Apps d’interroger les données de partage de fichiers. Pour plus d’informations, consultez ContentDistribution.

Comment se connecter Defender for Cloud Apps à Salesforce

Dans la console Defender for Cloud Apps, sélectionnez Examiner, puis Applications connectées.

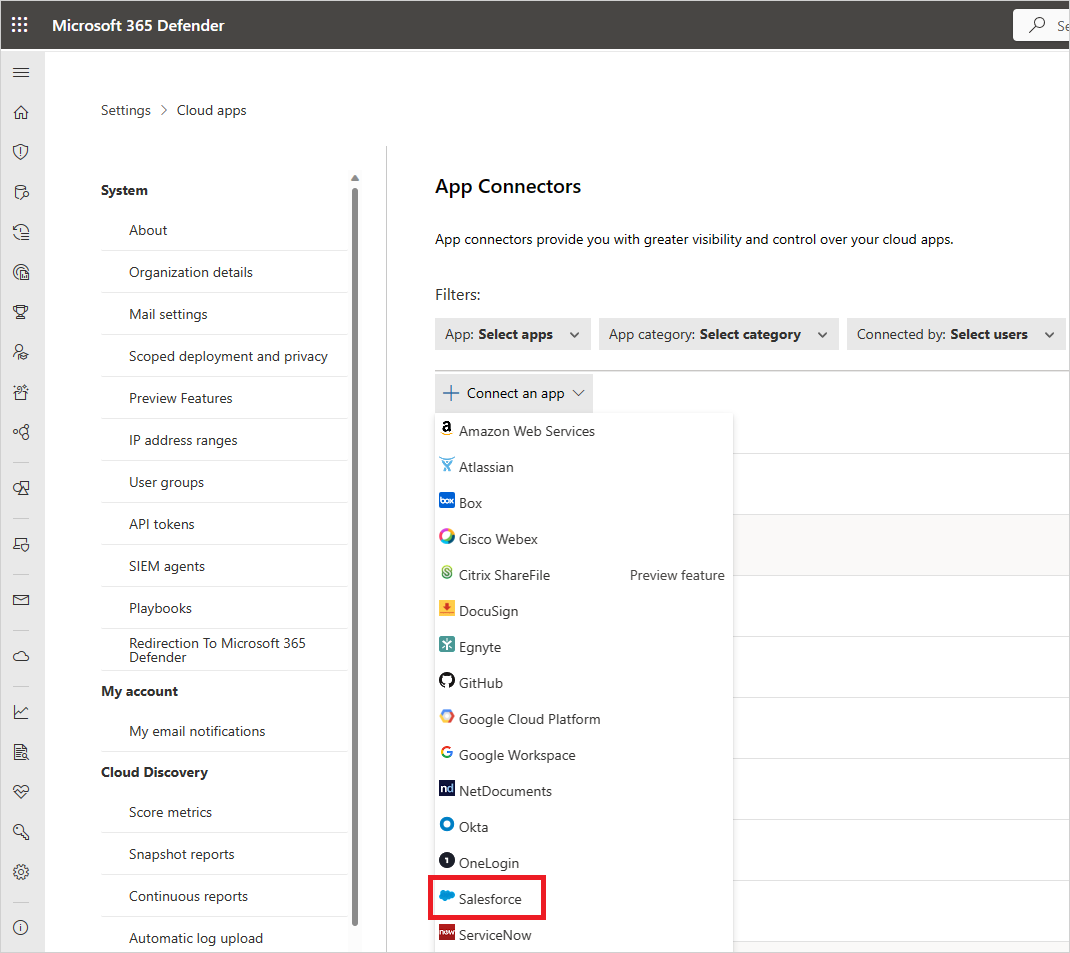

Dans la page Connecteurs d’application, sélectionnez +Connecter une application , puis Salesforce.

Dans la fenêtre suivante, donnez un nom à la connexion et sélectionnez Suivant.

Dans la page Suivre le lien , sélectionnez Connecter Salesforce.

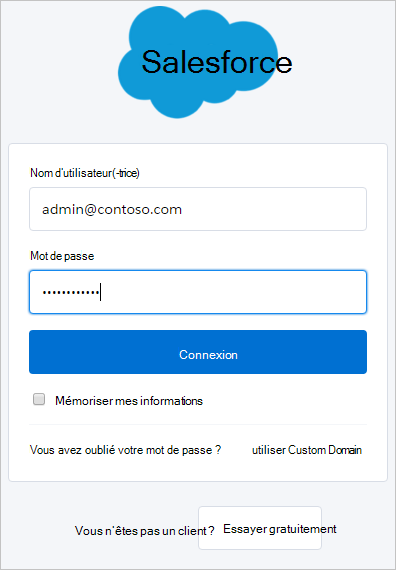

La page de connexion Salesforce s’ouvre. Entrez vos informations d’identification pour permettre à Defender for Cloud Apps d’accéder à l’application Salesforce de votre équipe.

Salesforce vous demande si vous souhaitez autoriser Defender for Cloud Apps accès aux informations et au journal d’activité de votre équipe et effectuer n’importe quelle activité en tant que membre de l’équipe. Pour continuer, sélectionnez Autoriser.

À ce stade, vous recevrez une notification de réussite ou d’échec pour le déploiement. Defender for Cloud Apps est désormais autorisé dans Salesforce.com.

De retour dans la console Defender for Cloud Apps, le message Salesforce a été correctement connecté doit s’afficher.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté Salesforce, vous recevez les événements comme suit : Événements de connexion et Piste d’audit de configuration pendant sept jours avant la connexion, EventMonitoring 30 jours ou un jour en arrière, en fonction de votre licence Salesforce EventMonitoring. L’API Defender for Cloud Apps communique directement avec les API disponibles à partir de Salesforce. Étant donné que Salesforce limite le nombre d’appels d’API qu’il peut recevoir, Defender for Cloud Apps en tient compte et respecte la limitation. Les API Salesforce envoient chaque réponse avec un champ pour les compteurs d’API, y compris le total disponible et le reste. Defender for Cloud Apps calcule cela en pourcentage et veille à toujours laisser 10 % des appels d’API disponibles.

Remarque

Defender for Cloud Apps limitation est calculée uniquement sur ses propres appels d’API avec Salesforce, et non sur ceux d’autres applications effectuant des appels d’API avec Salesforce. La limitation des appels d’API en raison de cette limitation peut ralentir la vitesse à laquelle les données sont ingérées dans Defender for Cloud Apps, mais elle rattrape généralement la nuit.

Remarque

Si votre instance Salesforce n’est pas en anglais, veillez à sélectionner la valeur d’attribut de langue appropriée pour le compte d’administrateur du service d’intégration.

Pour modifier l’attribut de langue, accédez à Administration ->Utilisateurs ->Utilisateur et ouvrez le compte d’administrateur système d’intégration. Accédez maintenant à Paramètres régionaux ->Langue et sélectionnez la langue souhaitée.

Les événements Salesforce sont traités par Defender for Cloud Apps comme suit :

- Événements de connexion toutes les 15 minutes

- Configurer les pistes d’audit toutes les 15 minutes

- Journaux des événements toutes les 1 heure. Pour plus d’informations sur les événements Salesforce, consultez Utilisation de la surveillance des événements.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.