Examiner les applications découvertes par Microsoft Defender pour point de terminaison

L’intégration Microsoft Defender for Cloud Apps à Microsoft Defender pour point de terminaison fournit une solution de contrôle et de visibilité Shadow IT transparente. Notre intégration permet aux administrateurs Defender for Cloud Apps d’examiner les appareils découverts, les événements réseau et l’utilisation des applications.

Configuration requise

Avant d’effectuer les procédures décrites dans cet article, vérifiez que vous avez intégré Microsoft Defender pour point de terminaison à Microsoft Defender for Cloud Apps.

Examiner les appareils découverts dans Defender for Cloud Apps

Après avoir intégré Defender pour point de terminaison à Defender for Cloud Apps, examinez les données d’appareil découvertes dans le tableau de bord de découverte du cloud.

Dans le portail Microsoft Defender, sous Cloud Apps, sélectionnezTableau de bordCloud Discovery>.

En haut de la page, sélectionnez Points de terminaison gérés par Defender. Ce flux contient des données provenant de tous les systèmes d’exploitation mentionnés dans Defender for Cloud Apps prérequis.

En haut, vous verrez le nombre d’appareils découverts ajoutés après l’intégration.

Sélectionnez l’onglet Appareils .

Explorez chaque appareil répertorié et utilisez les onglets pour afficher les données d’examen. Recherchez les corrélations entre les appareils, les utilisateurs, les adresses IP et les applications impliquées dans les incidents :

Vue d’ensemble :

- Niveau de risque de l’appareil : indique à quel point le profil de l’appareil est risqué par rapport aux autres appareils de votre organization, comme indiqué par la gravité (élevée, moyenne, faible, informationnelle). Defender pour Cloud Apps utilise les profils d’appareil de Defender pour point de terminaison pour chaque appareil en fonction d’analyses avancées. L'activité qui est anormale par rapport à la ligne de base d'un appareil est évaluée et détermine le niveau de risque de l'appareil. Utilisez le niveau de risque de l’appareil pour déterminer les appareils à examiner en premier.

- Transactions : informations sur le nombre de transactions qui ont eu lieu sur l’appareil au cours de la période sélectionnée.

- Trafic total : informations sur la quantité totale de trafic (en Mo) sur la période sélectionnée.

- Chargements : informations sur la quantité totale de trafic (en Mo) chargée par l’appareil sur la période sélectionnée.

- Téléchargements : informations sur la quantité totale de trafic (en Mo) téléchargée par l’appareil sur la période sélectionnée.

Applications découvertes : Listes toutes les applications découvertes auxquelles l’appareil a accédé.

Historique utilisateur : Listes tous les utilisateurs qui se sont connectés à l’appareil.

Historique des adresses IP : Listes toutes les adresses IP qui ont été affectées à l’appareil.

Comme pour toute autre source de découverte cloud, vous pouvez exporter les données à partir du rapport des points de terminaison gérés par Defender pour une investigation plus approfondie.

Remarque

- Defender pour point de terminaison transfère les données à Defender for Cloud Apps en blocs d’environ 4 Mo (environ 4 000 transactions de point de terminaison)

- Si la limite de 4 Mo n’est pas atteinte dans un délai d’une heure, Defender pour point de terminaison signale toutes les transactions effectuées au cours de la dernière heure.

Découvrir des applications via Defender pour point de terminaison lorsque le point de terminaison se trouve derrière un proxy réseau

Defender for Cloud Apps pouvez découvrir les événements de réseau Shadow IT détectés à partir d’appareils Defender pour point de terminaison qui fonctionnent dans le même environnement qu’un proxy réseau. Par exemple, si votre appareil de point de terminaison Windows 10 se trouve dans le même environnement que ZScalar, Defender for Cloud Apps pouvez découvrir des applications Shadow IT via le flux Utilisateurs de point de terminaison Win10.

Examiner les événements réseau d’appareils dans Microsoft Defender XDR

Remarque

Les événements réseau doivent être utilisés pour examiner les applications découvertes et non pas pour déboguer les données manquantes.

Procédez comme suit pour obtenir une visibilité plus précise sur l’activité réseau de l’appareil dans Microsoft Defender pour point de terminaison :

- Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Cloud Discovery. Sélectionnez ensuite l’onglet Appareils .

- Sélectionnez l’ordinateur à examiner, puis, en haut à gauche, sélectionnez Afficher dans Microsoft Defender pour point de terminaison.

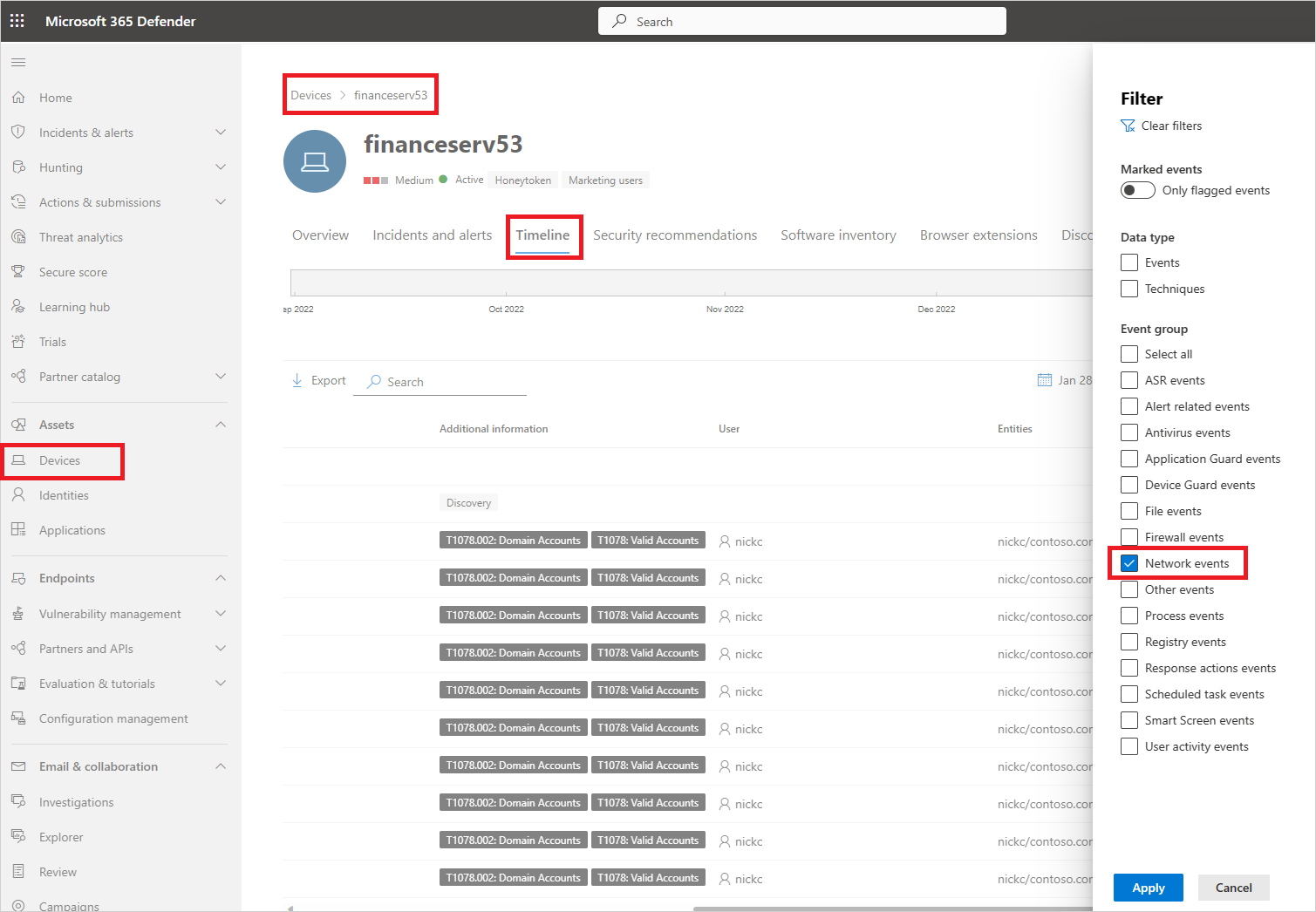

- Dans Microsoft Defender XDR, sous Ressources ->Appareils> {appareil sélectionné}, sélectionnez Chronologie.

- Sous Filtres, sélectionnez Événements réseau.

- Examinez les événements réseau de l’appareil en fonction des besoins.

Examiner l’utilisation des applications dans Microsoft Defender XDR avec la chasse avancée

Procédez comme suit pour obtenir une visibilité plus précise sur les événements réseau liés aux applications dans Defender pour point de terminaison :

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Cloud Discovery. Sélectionnez ensuite l’onglet Applications découvertes .

Sélectionnez l’application que vous souhaitez examiner pour ouvrir son tiroir.

Sélectionnez la liste Des domaines de l’application, puis copiez la liste des domaines.

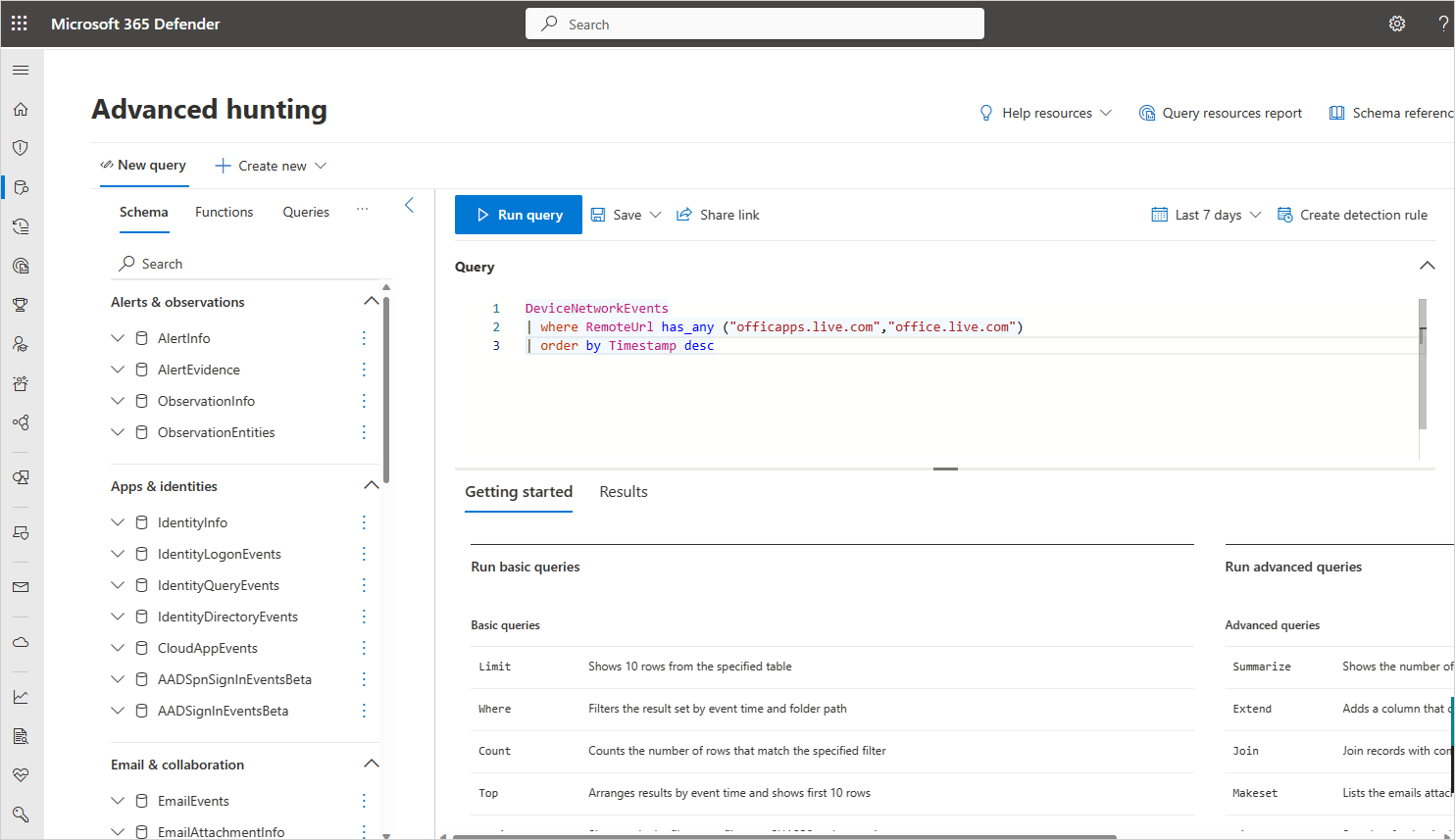

Dans Microsoft Defender XDR, sous Chasse, sélectionnez Chasse avancée.

Collez la requête suivante et remplacez par

<DOMAIN_LIST>la liste des domaines que vous avez copiées précédemment.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descExécutez la requête et examinez les événements réseau pour cette application.

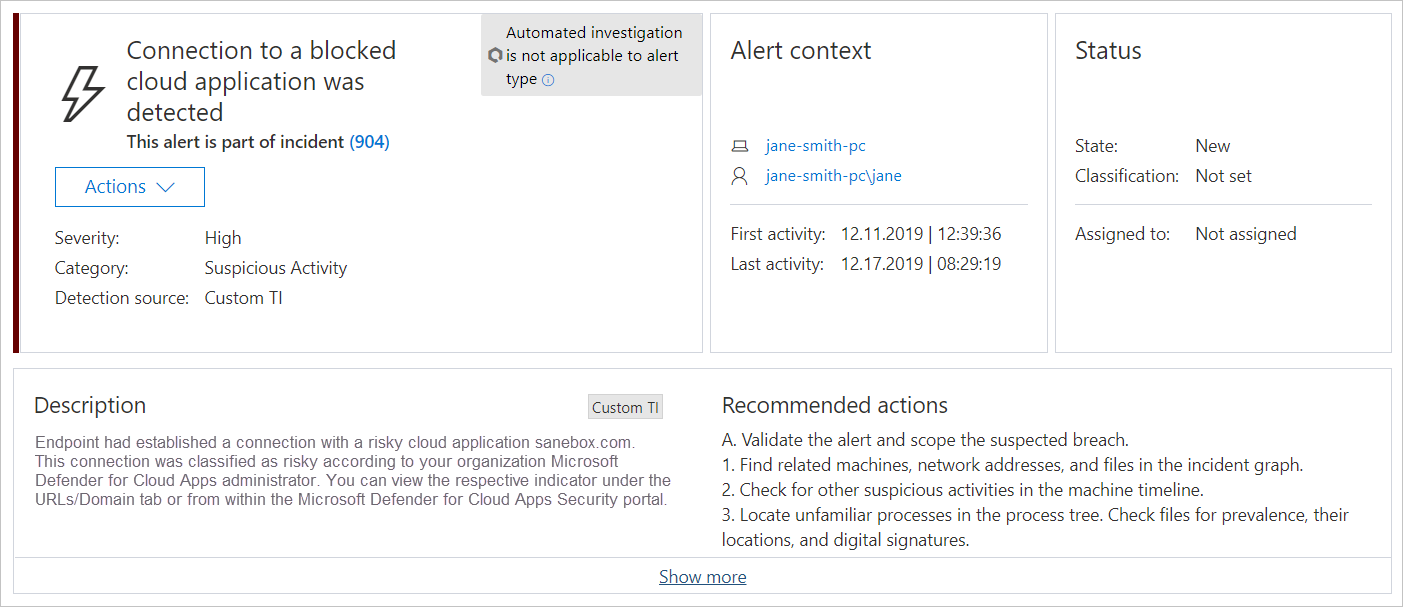

Examiner les applications non approuvées dans Microsoft Defender XDR

Chaque tentative d’accès à une application non approuvée déclenche une alerte dans Microsoft Defender XDR avec des détails détaillés sur l’ensemble de la session. Cela vous permet d’effectuer des investigations plus approfondies sur les tentatives d’accès aux applications non approuvées, ainsi que de fournir des informations pertinentes supplémentaires à utiliser dans l’investigation des appareils de point de terminaison.

Parfois, l’accès à une application non approuvée n’est pas bloqué, soit parce que l’appareil de point de terminaison n’est pas configuré correctement ou que la stratégie d’application n’a pas encore été propagée au point de terminaison. Dans cette instance, les administrateurs Defender pour point de terminaison reçoivent une alerte dans Microsoft Defender XDR indiquant que l’application non approuvée n’a pas été bloquée.

Remarque

- Il faut jusqu’à deux heures après que vous étiquetez une application comme non approuvée pour que les domaines d’application se propagent aux appareils de point de terminaison.

- Par défaut, les applications et les domaines marqués comme non approuvés dans Defender for Cloud Apps sont bloqués pour tous les appareils de point de terminaison dans le organization.

- Actuellement, les URL complètes ne sont pas prises en charge pour les applications non approuvées. Par conséquent, lorsque vous annulez l’approbation d’applications configurées avec des URL complètes, elles ne sont pas propagées à Defender pour point de terminaison et ne sont pas bloquées. Par exemple,

google.com/driven’est pas pris en charge, tandis quedrive.google.comest pris en charge. - Les notifications dans le navigateur peuvent varier d’un navigateur à l’autre.

Étapes suivantes

Vidéos connexes

Repérage avec les données Sécurité des applications cloud Microsoft

Découvrir et bloquer Shadow IT à l’aide de Defender pour point de terminaison

Détection de l’informatique fantôme au-delà du réseau d’entreprise

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.