Comment Defender for Cloud Apps contribue à protéger votre environnement Workday

En tant que solution HCM majeure, Workday contient certaines des informations les plus sensibles dans votre organization telles que les données personnelles des employés, les contrats, les détails du fournisseur, etc. Pour empêcher l’exposition de ces données, une surveillance continue est nécessaire pour empêcher les acteurs malveillants ou les initiés ignorant la sécurité d’exfiltrer les informations sensibles.

La connexion de Workday à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs et permet de détecter les menaces pour les comportements anormaux.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Contrôler Workday avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible |

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Actuellement, aucun contrôle de gouvernance n’est disponible pour Workday. Si vous souhaitez avoir des actions de gouvernance pour ce connecteur, vous pouvez ouvrir un ticket de support avec les détails des actions souhaitées.

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Workday en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Workday à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Workday existant à l’aide de l’API du connecteur d’application. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de Workday. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège Workday, consultez Protéger Workday.

Démarrage rapide

Regardez notre vidéo de démarrage rapide montrant comment configurer les prérequis et effectuer les étapes décrites dans Workday. Une fois que vous avez terminé les étapes de la vidéo, vous pouvez continuer à ajouter le connecteur Workday.

Remarque

La vidéo n’affiche pas l’étape requise pour configurer le groupe de sécurité Configurer : Configuration du locataire – Autorisation système . Veillez également à le configurer.

Configuration requise

Le compte Workday utilisé pour la connexion à Defender for Cloud Apps doit être membre d’un groupe de sécurité (nouveau ou existant). Nous vous recommandons d’utiliser un utilisateur du système d’intégration Workday. Le groupe de sécurité doit disposer des autorisations suivantes sélectionnées pour les stratégies de sécurité de domaine suivantes :

| Zone fonctionnelle | Stratégie de sécurité du domaine | Stratégie de sécurité de sous-domaine | Autorisations de rapport/de tâche | Autorisations d’intégration |

|---|---|---|---|---|

| Système | Configuration : Configuration du locataire – Général | Configuration : Configuration du locataire – Sécurité | Afficher, modifier | Get, Put |

| Système | Configuration : Configuration du locataire – Général | Configurer : Configuration du locataire – Système | Modifier | Aucun |

| Système | Administration de la sécurité | Afficher, modifier | Get, Put | |

| Système | Audit système | View | Obtenir | |

| Dotation | Données sur les travailleurs : Dotation en personnel | Données de worker : rapports de travail publics | View | Obtenir |

Remarque

- Le compte utilisé pour configurer des autorisations pour le groupe de sécurité doit être un administrateur Workday.

- Pour définir des autorisations, recherchez « Stratégies de sécurité du domaine pour la zone fonctionnelle », puis recherchez chaque zone fonctionnelle (« Système »/« Dotation ») et accordez les autorisations répertoriées dans le tableau.

- Une fois toutes les autorisations définies, recherchez « Activer les modifications de stratégie de sécurité en attente » et approuvez les modifications.

Pour plus d’informations sur la configuration des utilisateurs, des groupes de sécurité et des autorisations d’intégration Workday, consultez les étapes 1 à 4 du guide Accorder l’accès au point de terminaison externe ou à l’intégration à Workday (accessible avec la documentation Workday/informations d’identification de la communauté).

Comment connecter Workday à Defender for Cloud Apps à l’aide d’OAuth

Connectez-vous à Workday avec un compte membre du groupe de sécurité mentionné dans les prérequis.

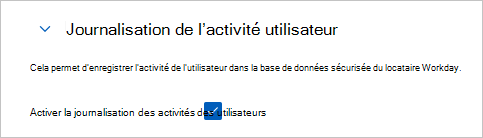

Recherchez « Modifier la configuration du locataire – système », puis sous Journalisation de l’activité utilisateur, sélectionnez Activer la journalisation de l’activité utilisateur.

Recherchez « Modifier la configuration du locataire – sécurité », puis sous OAuth 2.0 Paramètres, sélectionnez Clients OAuth 2.0 activés.

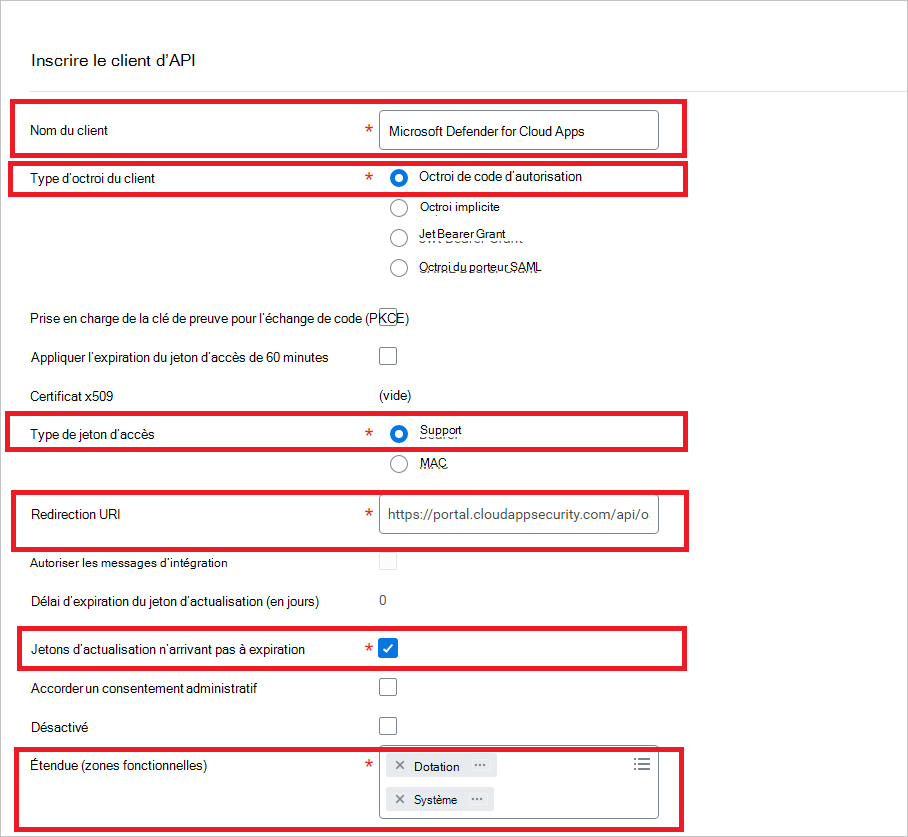

Recherchez « Inscrire le client API », puis sélectionnez Inscrire le client d’API – Tâche.

Dans la page Inscrire le client d’API , renseignez les informations suivantes, puis sélectionnez OK.

Nom du champ Valeur Nom du client Microsoft Defender for Cloud Apps Type d’octroi du client Octroi de code d’autorisation Type de jeton d’accès Porteur Redirection URI https://portal.cloudappsecurity.com/api/oauth/connect

Remarque : Pour les clients US Government GCC High, entrez la valeur suivante :https://portal.cloudappsecurity.us/api/oauth/connectJetons d’actualisation n’arrivant pas à expiration Oui Étendue (zones fonctionnelles) Dotation en personnel et système

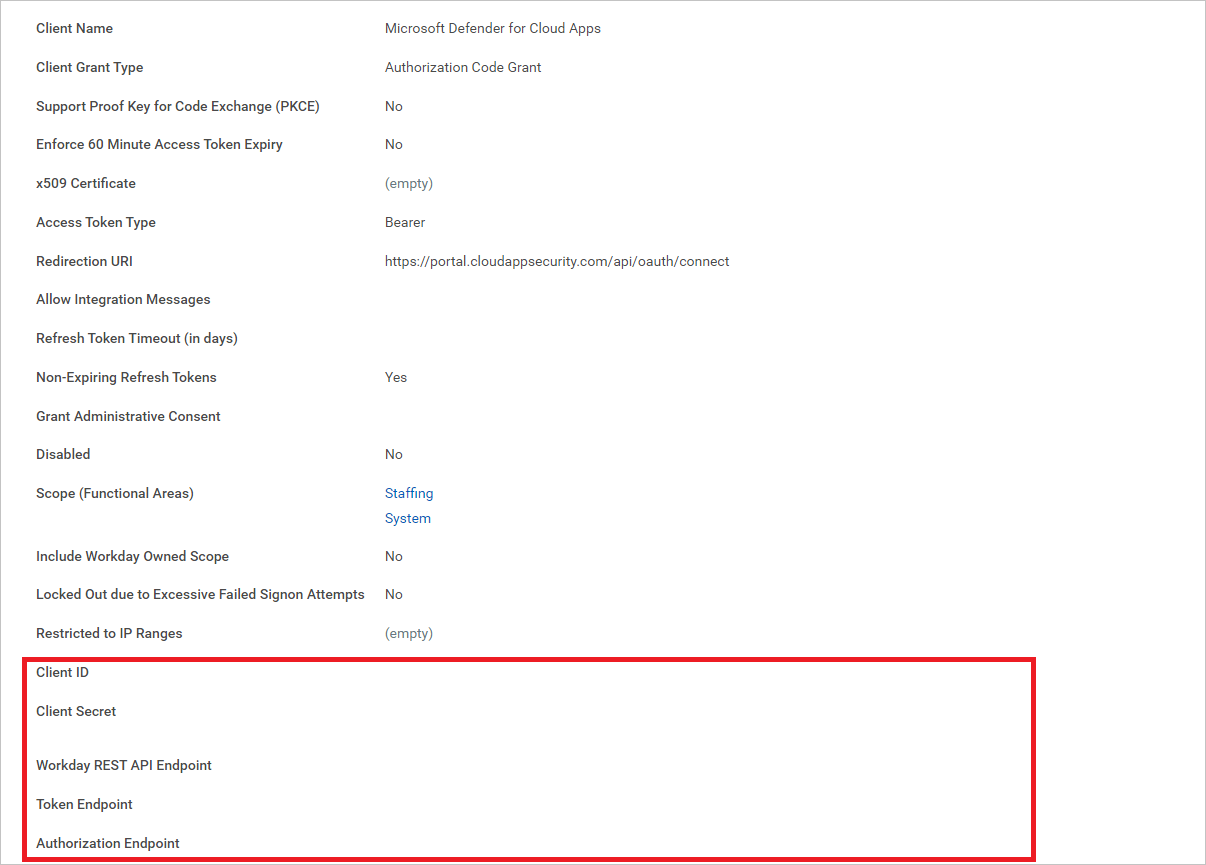

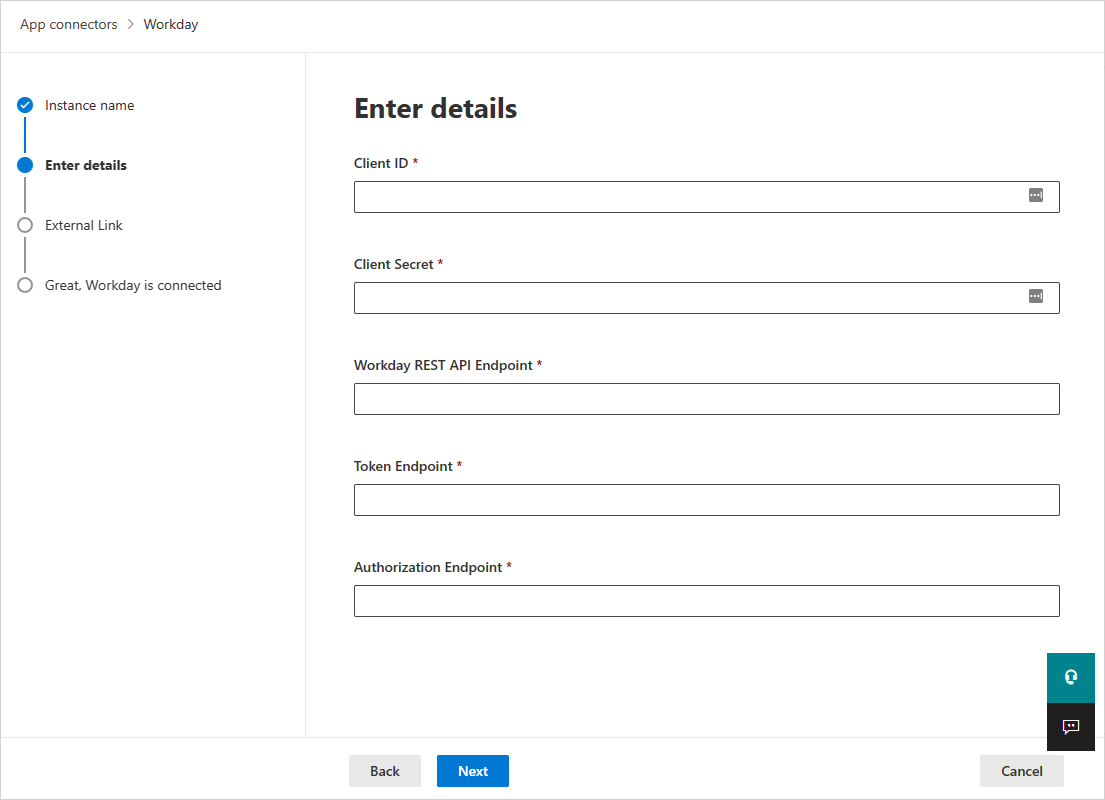

Une fois inscrit, notez les paramètres suivants, puis sélectionnez Terminé.

- ID du client

- Clé secrète client

- Point de terminaison de l’API REST Workday

- Point de terminaison de jeton

- Point de terminaison d’autorisation

Remarque

Si le compte Workday est activé avec l’authentification unique SAML, ajoutez le paramètre 'redirect=n' de chaîne de requête au point de terminaison d’autorisation.

Si le point de terminaison d’autorisation a déjà d’autres paramètres de chaîne de requête, ajoutez '&redirect=n' à la fin du point de terminaison d’autorisation. Si le point de terminaison d’autorisation n’a aucun paramètre de chaîne de requête, ajoutez '?redirect=n' à la fin du point de terminaison d’autorisation.

Comment connecter Defender for Cloud Apps à Workday

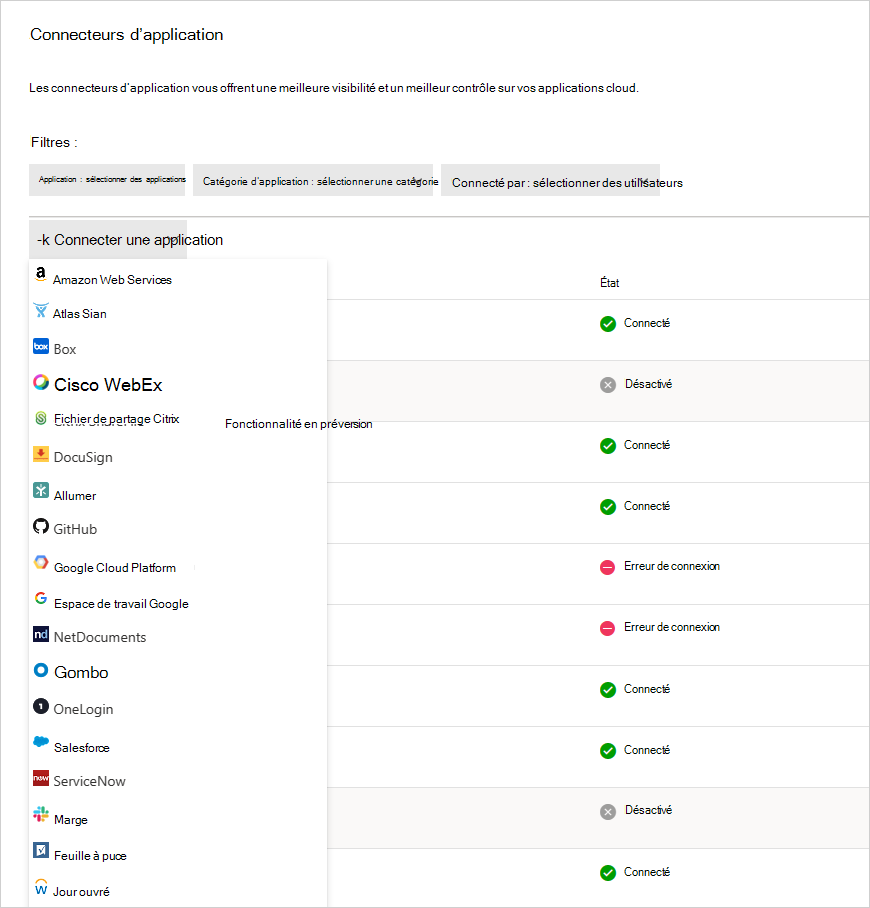

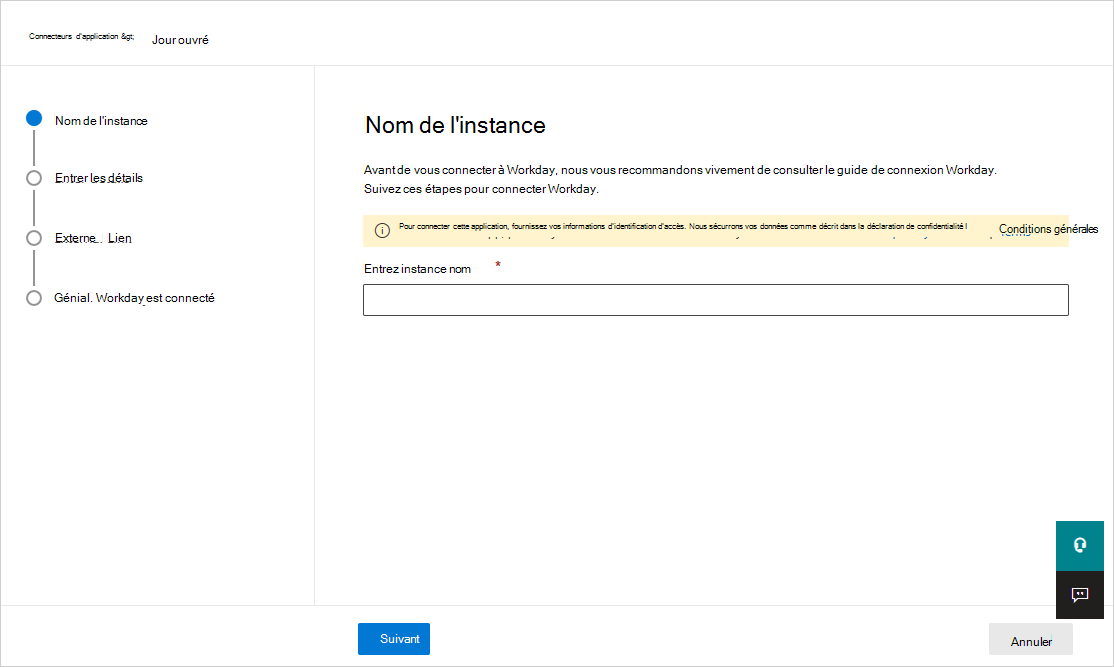

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis Workday.

Dans l’écran suivant, donnez un nom à votre connecteur, puis sélectionnez Suivant.

Dans la page Entrer les détails, renseignez les détails avec les informations que vous avez notées précédemment, puis sélectionnez Suivant.

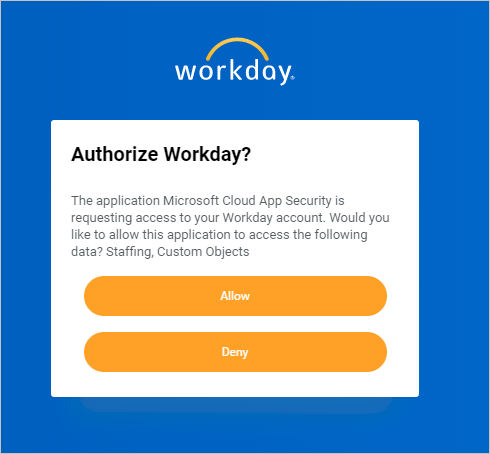

Dans la page Lien externe , sélectionnez Connecter Workday.

Dans Workday, une fenêtre contextuelle s’affiche vous demandant si vous souhaitez autoriser Defender for Cloud Apps accès à votre compte Workday. Pour continuer, sélectionnez Autoriser.

Dans Defender for Cloud Apps, vous devez voir un message indiquant que Workday a été correctement connecté.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Remarque

Après avoir connecté Workday, vous recevrez des événements pendant sept jours avant la connexion.

Remarque

Si vous vous connectez Defender for Cloud Apps à un compte de bac à sable Workday à des fins de test, notez que Workday actualise leur compte de bac à sable chaque semaine, ce qui entraîne l’échec de la connexion Defender for Cloud Apps. Vous devez reconnecter l’environnement de bac à sable toutes les semaines avec Defender for Cloud Apps pour poursuivre les tests.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.