Comment Defender for Cloud Apps contribue à protéger votre environnement ServiceNow

En tant que principal fournisseur de cloud CRM, ServiceNow intègre de grandes quantités d’informations sensibles sur les clients, les processus internes, les incidents et les rapports à l’intérieur de votre organization. En tant qu’application critique pour l’entreprise, ServiceNow est accessible et utilisé par des personnes à l’intérieur de votre organization et par d’autres personnes en dehors de celui-ci (tels que des partenaires et des sous-traitants) à diverses fins. Dans de nombreux cas, une grande proportion de vos utilisateurs accédant à ServiceNow ont une faible connaissance de la sécurité et peuvent mettre vos informations sensibles en danger en les partageant involontairement. Dans d’autres cas, des acteurs malveillants peuvent accéder à vos ressources client les plus sensibles.

La connexion de ServiceNow à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs, fournit une détection des menaces à l’aide de détections d’anomalies basées sur le Machine Learning et des détections de protection des informations telles que l’identification du moment où des informations client sensibles sont chargées dans le cloud ServiceNow.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud

- Appliquer la protection contre la perte de données et les stratégies de conformité pour les données stockées dans le cloud

- Limiter l’exposition des données partagées et appliquer les stratégies de collaboration

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Gestion de la posture de sécurité SaaS

Connectez ServiceNow pour obtenir automatiquement des recommandations de sécurité pour ServiceNow dans Microsoft Secure Score.

Dans Degré de sécurisation, sélectionnez Actions recommandées et filtrez par Product = ServiceNow. Par exemple, les recommandations pour ServiceNow sont les suivantes :

- Activer l’authentification multifacteur

- Activer le plug-in de rôle explicite

- Activer le plug-in haute sécurité

- Activer l’autorisation de demande de script

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Contrôler ServiceNow avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent |

|

Activité à partir d’adresses IP suspectes Temps de trajet impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Plusieurs tentatives de connexion infructueuses Détection des rançongiciels Activités de téléchargement de fichiers multiples inhabituelles |

|

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque Téléchargement en masse par un seul utilisateur |

| Modèle de stratégie de fichier | Détecter un fichier partagé avec un domaine non autorisé Détecter un fichier partagé avec des adresses e-mail personnelles Détecter des fichiers avec des informations d’identification personnelle/PCI/PHI |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

En plus de surveiller les menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance ServiceNow suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | - Avertir l’utilisateur d’une alerte (via Microsoft Entra ID) - Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger ServiceNow en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter ServiceNow à Microsoft Defender for Cloud Apps

Cet article fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte ServiceNow existant à l’aide de l’API du connecteur d’application. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de ServiceNow. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège ServiceNow, consultez Protéger ServiceNow.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Configuration requise

Defender for Cloud Apps prend en charge les versions de ServiceNow suivantes :

- Eureka

- Fidji

- Genève

- Helsinki

- Istanbul

- Jakarta

- Kingston

- Londres

- Utah

- Madrid

- New York

- Orlando

- Paris

- Quebec

- Rome

- San Diego

- Tokyo

- Vancouver

- Washington

- Xanadu

Pour connecter ServiceNow à Defender for Cloud Apps, vous devez disposer du rôle Administration et vous assurer que le instance ServiceNow prend en charge l’accès à l’API.

Pour plus d’informations, consultez la documentation du produit ServiceNow.

Conseil

Nous vous recommandons de déployer ServiceNow à l’aide de jetons d’application OAuth, disponibles pour Fuji et les versions ultérieures. Pour plus d’informations, consultez la documentation ServiceNow appropriée.

Pour les versions antérieures, un mode de connexion hérité est disponible en fonction de l’utilisateur/mot de passe. Le nom d’utilisateur/mot de passe fourni est utilisé uniquement pour la génération de jetons d’API et ne sont pas enregistrés après le processus de connexion initial.

Comment connecter ServiceNow à Defender for Cloud Apps à l’aide d’OAuth

Connectez-vous avec un compte Administration à votre compte ServiceNow.

Remarque

Le nom d’utilisateur/mot de passe fourni est utilisé uniquement pour la génération de jetons d’API et ne sont pas enregistrés après le processus de connexion initial.

Dans la barre de recherche du navigateur de filtre, tapez OAuth et sélectionnez Registre d’applications.

Dans la barre de menus Registres d’applications , sélectionnez Nouveau pour créer un profil OAuth.

Sous Quel type d’application OAuth ?, sélectionnez Créer un point de terminaison d’API OAuth pour les clients externes.

Sous Registres d’applications Nouvel enregistrement , renseignez les champs suivants :

Champ Nom , nommez le nouveau profil OAuth, par exemple CloudAppSecurity.

L’ID client est généré automatiquement. Copiez cet ID, vous devez le coller dans Defender for Cloud Apps pour terminer la connexion.

Dans le champ Clé secrète client , entrez une chaîne. Si ce n’est pas le cas, un secret aléatoire est généré automatiquement. Copiez-le et enregistrez-le pour plus tard.

Augmentez la durée de vie du jeton d’accès à au moins 3 600.

Sélectionnez Envoyer.

Mettez à jour la durée de vie du jeton d’actualisation :

Dans le volet ServiceNow , recherchez OAuth système, puis sélectionnez Registre d’applications.

Sélectionnez le nom de l’OAuth qui a été défini et remplacez la durée de vie du jeton d’actualisation par 7 776 000 secondes (90 jours).

Sélectionnez Mettre à jour.

Établissez une procédure interne pour vous assurer que la connexion reste active. Quelques jours avant l’expiration prévue de la durée de vie du jeton d’actualisation. Révoquez l’ancien jeton d’actualisation. Nous vous déconseillons de conserver les anciennes clés pour des raisons de sécurité.

Dans le volet ServiceNow, recherchez OAuth système, puis sélectionnez Gérer les jetons.

Sélectionnez l’ancien jeton dans la liste en fonction du nom et de la date d’expiration OAuth.

Sélectionnez Révoquer l’accès > Révoquer.

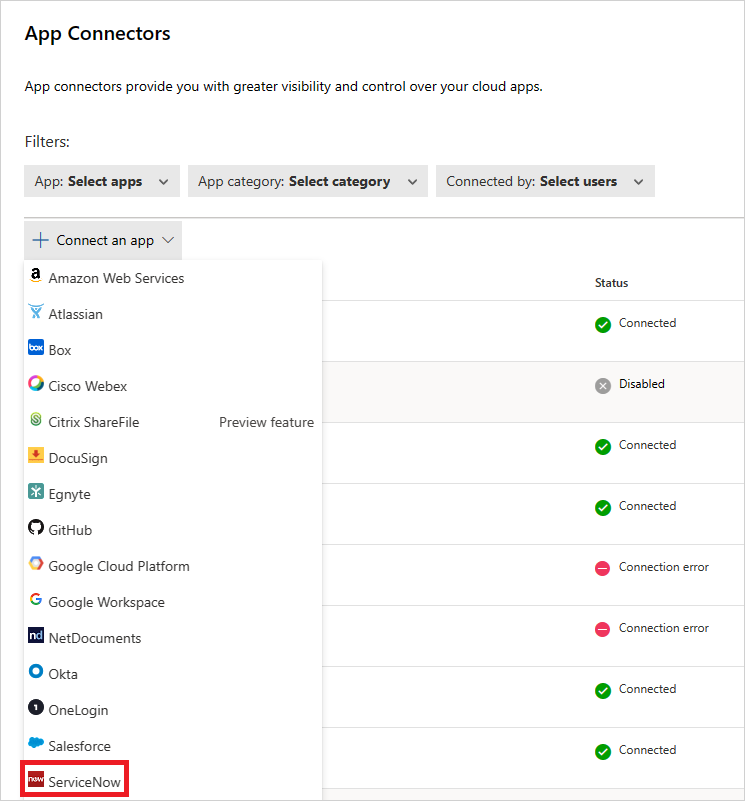

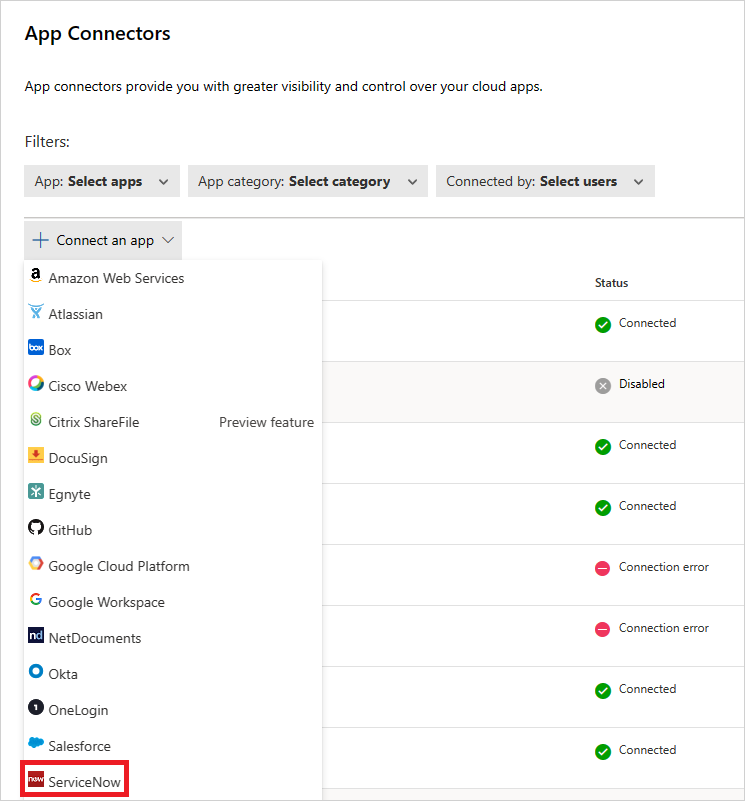

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis ServiceNow.

Dans la fenêtre suivante, donnez un nom à la connexion et sélectionnez Suivant.

Dans la page Entrer les détails, sélectionnez Se connecter à l’aide du jeton OAuth (recommandé). Sélectionnez Suivant.

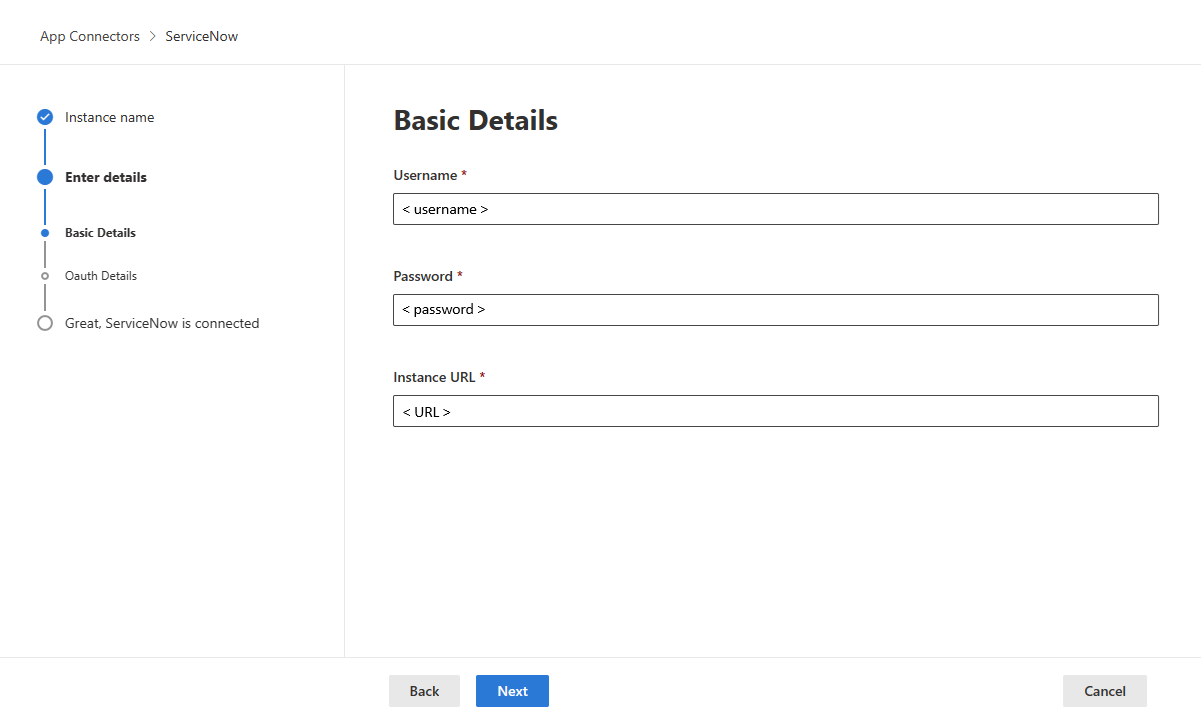

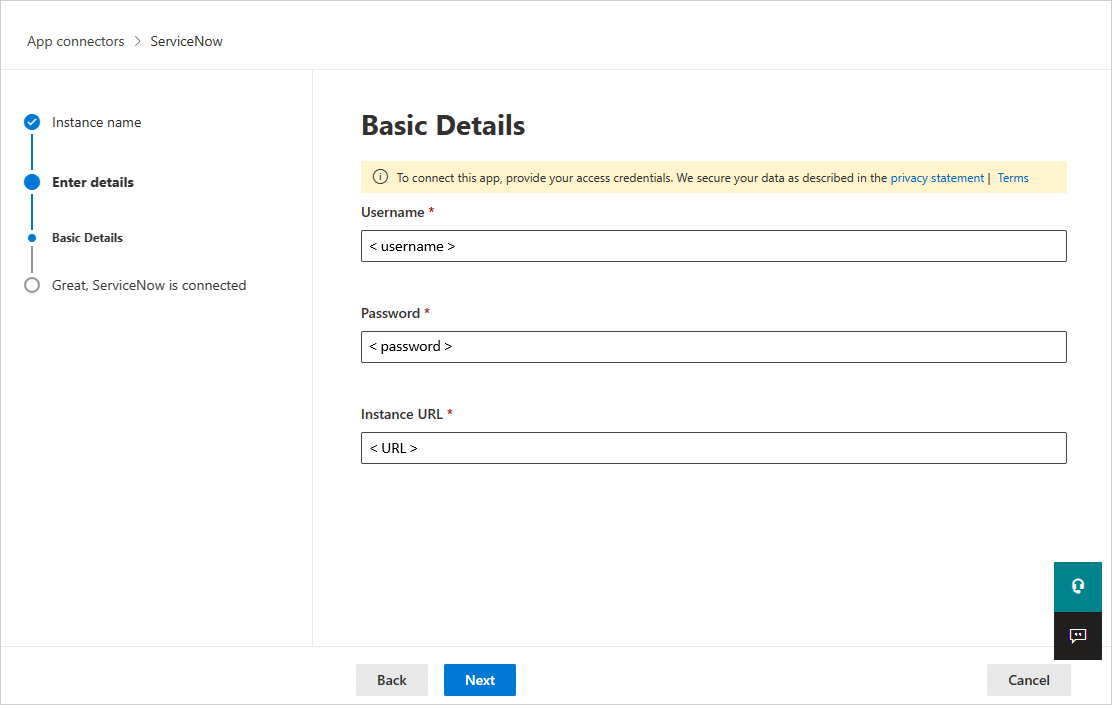

Dans la page Détails de base, ajoutez votre ID utilisateur ServiceNow, votre mot de passe et votre URL instance dans les zones appropriées. Sélectionnez Suivant.

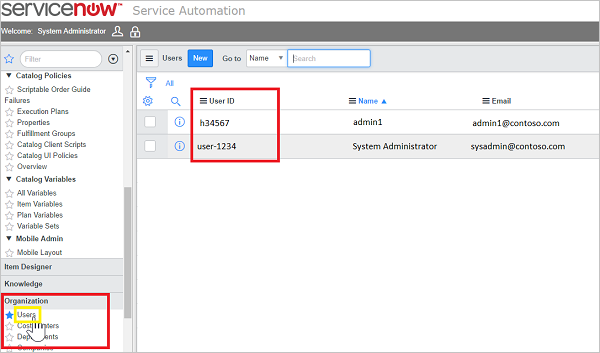

Pour trouver votre ID d’utilisateur ServiceNow, dans le portail ServiceNow, accédez à Utilisateurs , puis recherchez votre nom dans la table.

Dans la page Détails OAuth , entrez votre ID client et votre clé secrète client. Sélectionnez Suivant.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté ServiceNow, vous recevez des événements pendant 1 heure avant la connexion.

Connexion ServiceNow héritée

Pour connecter ServiceNow à Defender for Cloud Apps, vous devez disposer d’autorisations au niveau de l’administrateur et vous assurer que l’instance ServiceNow prend en charge l’accès à l’API.

Connectez-vous avec un compte Administration à votre compte ServiceNow.

Créez un compte de service pour Defender for Cloud Apps et attachez le rôle Administration au compte nouvellement créé.

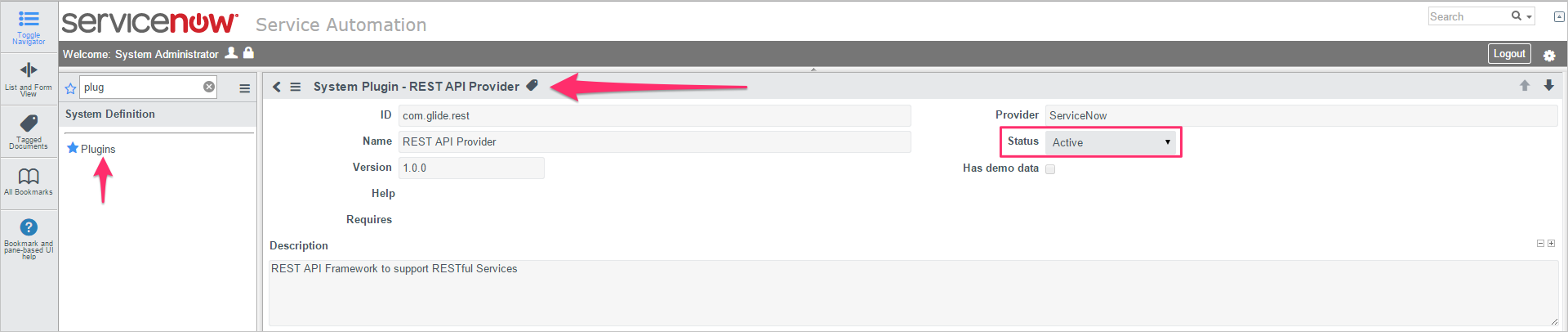

Vérifiez que le plug-in d’API REST est activé.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis ServiceNow.

Dans la fenêtre suivante, donnez un nom à la connexion et sélectionnez Suivant.

Dans la page Entrer les détails , sélectionnez Se connecter à l’aide du nom d’utilisateur et du mot de passe uniquement. Sélectionnez Suivant.

Dans la page Détails de base, ajoutez votre ID utilisateur ServiceNow, votre mot de passe et votre URL instance dans les zones appropriées. Sélectionnez Suivant.

Sélectionnez Connexion.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté. Après avoir connecté ServiceNow, vous recevez des événements pendant une heure avant la connexion.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.