Comment Defender for Cloud Apps contribue à protéger votre environnement Atlassian

Atlassian est une plateforme collaborative et de développement logiciel en ligne (y compris Confluence, Jira et Bitbucket). En plus des avantages d’une collaboration efficace dans le cloud, les ressources les plus critiques de votre organization peuvent être exposées à des menaces. Les ressources exposées incluent des publications, des tâches et des fichiers avec des informations potentiellement sensibles, des détails de collaboration et de partenariat, etc. La prévention de l’exposition de ces données nécessite une surveillance continue pour empêcher les acteurs malveillants ou les initiés ignorant la sécurité d’exfiltrer des informations sensibles.

La connexion d’Atlassian à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs et permet de détecter les menaces pour les comportements anormaux. Le connecteur couvre tous les utilisateurs de votre organization qui utilisent la plateforme Atlassian et affiche les activités de Confluence, Jira et des activités Bitbucket spécifiques.

Les principales menaces sont les suivantes :

Comptes compromis et menaces internes

Sensibilisation à la sécurité insuffisante

ByOD (Apportez votre propre appareil) non géré

Contrôler Atlassian avec des stratégies

| Type | Name |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles Activités d’emprunt d’identité inhabituelles |

| Stratégie d’activité | Création d’une stratégie personnalisée par les activités Atlassian. |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

En plus de surveiller les menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance Atlassian suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | Notifier l’utilisateur sur l’alerte (via Microsoft Entra ID) Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) Suspendre l’utilisateur (via Microsoft Entra ID) |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Atlassian en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Gestion de la posture de sécurité SaaS

Connectez Atlassian pour obtenir des recommandations de posture de sécurité pour Atlassian dans Microsoft Secure Score. Pour afficher les recommandations de sécurité pour Atlassian dans Microsoft Secure Score :

- Actualisez vos stratégies en ouvrant et en enregistrant chaque stratégie dans le portail Atlassian.

- Dans Microsoft Secure Score, sélectionnez Actions recommandées et filtrez par Product = Atlassian.

Par exemple, les recommandations pour Atlassian sont les suivantes :

- Activer l’authentification multifacteur

- Activer le délai d’expiration de session pour les utilisateurs web

- Améliorer les exigences de mot de passe

- Sécurité des applications mobiles Atlassian

- Protection des données des applications

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Connecter Atlassian à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à vos produits Atlassian existants à l’aide des API App Connector. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation d’Atlassian de votre organization.

Remarque

Le connecteur couvre tous les utilisateurs de votre organization qui utilisent la plateforme Atlassian et affiche les activités de Confluence, Jira et des activités Bitbucket spécifiques. Pour plus d’informations sur les activités Atlassian, consultez Activités du journal d’audit Atlassian.

Configuration requise

- Le plan d’accès Atlassian est requis.

- Vous devez être connecté en tant qu’administrateur d’organisation à Atlassian.

Configurer Atlassian

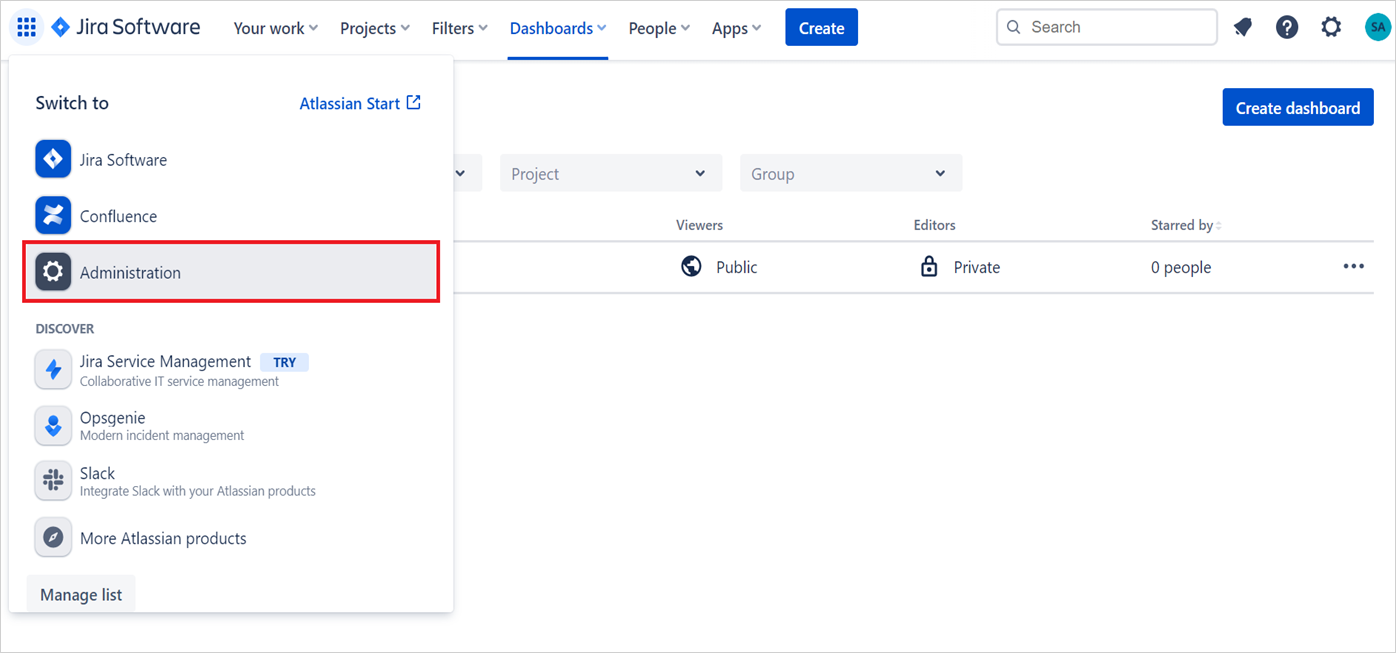

Connectez-vous au portail Atlassian Administration avec un compte d’administrateur.

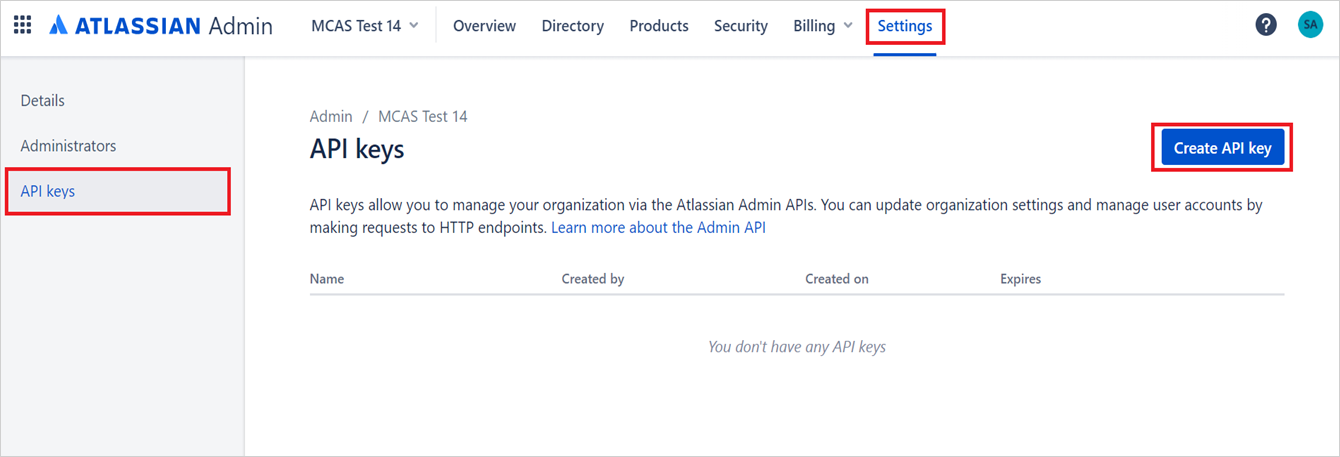

Accédez à Paramètres -> Clés API , puis Créer une clé API. (La documentation Atlassian pour la création de clés API est également disponible ici).

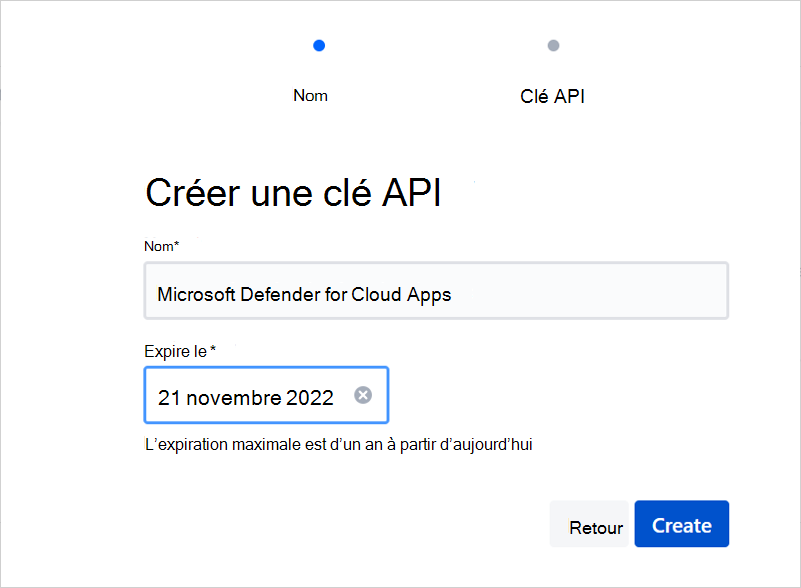

Attribuez les valeurs suivantes à la clé API :

Nom: Vous pouvez donner n’importe quel nom. Le nom recommandé est Microsoft Defender for Cloud Apps afin que vous puissiez être conscient de cette intégration.

Expire le : Définissez la date d’expiration sur un an à compter de la date de création (il s’agit de l’heure maximale Atlassian pour la date d’expiration).

Remarque

En fonction des exigences de l’API Atlassian, vous devez créer chaque année une clé API pour cette intégration.

Après avoir sélectionné Créer, copiez l’ID d’organisation et la clé API. Vous en aurez besoin plus tard.

Remarque

Vérifier votre domaine : pour voir vos utilisateurs Atlassian et leurs activités dans Defender for Cloud Apps, vous devez vérifier votre domaine. Dans Atlassian, les domaines sont utilisés pour déterminer quels comptes d’utilisateur peuvent être gérés par votre organization. Vous ne verrez pas les utilisateurs et leurs activités si leurs domaines ne sont pas vérifiés dans la configuration Atlassian. Pour vérifier les domaines dans Atlassian, consultez Vérifier un domaine pour gérer les comptes.

Configurer Defender for Cloud Apps

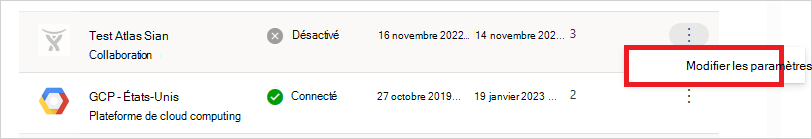

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

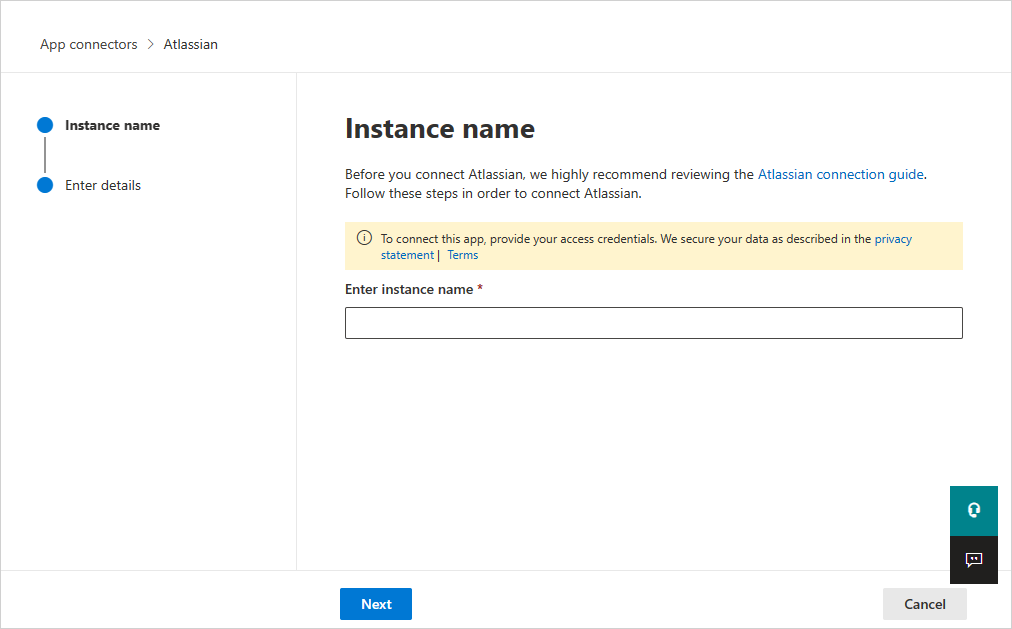

Dans la page Connecteurs d’application , sélectionnez +Connecter une application, puis Atlassian.

Dans la fenêtre suivante, donnez au instance un nom descriptif, puis sélectionnez Suivant.

Dans la page suivante, entrez l’ID d’organisation et la clé API que vous avez enregistrés précédemment.

Remarque

- La première connexion peut prendre jusqu’à quatre heures pour obtenir tous les utilisateurs et leurs activités.

- Les activités qui s’affichent sont les activités qui ont été générées à partir du moment où le connecteur est connecté.

- Les activités du journal d’audit « Atlassian Access » sont récupérées par les applications Defender pour le cloud. Les autres activités ne sont pas récupérées actuellement. Consultez Journaux d’audit du produit.

- Une fois que l’État du connecteur est marqué comme Connecté, le connecteur est actif et fonctionne.

Révoquer et renouveler des clés API

Microsoft recommande d’utiliser des clés ou des jetons à courte durée de vie pour connecter des applications en tant que meilleure pratique de sécurité.

Nous vous recommandons d’actualiser la clé API Atlassian tous les 6 mois comme meilleure pratique. Pour actualiser la clé, révoquez la clé API existante et générez une nouvelle clé.

Pour révoquer la clé API, accédez à admin.atlassian.com>Paramètres>Clés API, déterminez la clé API utilisée pour l’intégration, puis sélectionnez Révoquer.

Recréez une clé API dans le portail d’administration Atlassian en procédant comme décrit ci-dessus.

Ensuite, accédez à la page Connecteurs d’application dans le portail Microsoft Defender et modifiez le connecteur :

Entrez la nouvelle clé API générée, puis sélectionnez Connecter Atlassian.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Remarque

Par défaut, la clé API est valide pendant 1 an et expire automatiquement après un an.

Contenu connexe

Détecter les menaces cloud, les comptes compromis et les insiders malveillants

Utiliser la piste des activités d’audit pour les enquêtes en cours

Limites et limitations de débit

Les limites de débit incluent 1 000 demandes par minute (par clé API/instance de connecteur).

Pour plus d’informations sur la limitation de l’API Atlassian, consultez API REST d’administration Atlassian.

Les limitations sont les suivantes :

Les activités sont affichées dans Defender for Cloud Apps uniquement pour les utilisateurs disposant d’un domaine vérifié.

La clé API a une période d’expiration maximale d’un an. Après un an, vous devez créer une autre clé API à partir du portail Atlassian Administration et la remplacer par l’ancienne clé API dans la console Defender for Cloud Apps.

Vous ne pourrez pas voir dans Defender for Cloud Apps si un utilisateur est un administrateur ou non.

Les activités système sont affichées avec le nom du compte système interne Atlassian .

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.