Authentification multifacteur Essential Huit

Cet article décrit en détail les méthodes permettant d’atteindre le modèle de maturité Huit essentiels de l’Australian Cyber Security Centre (ACSC) pour l’authentification multifacteur à l’aide de la Plateforme d'identités Microsoft.

Pourquoi suivre les instructions d’authentification multifacteur d’ACSC Essential Eight ?

L’authentification multifacteur est l’un des contrôles les plus efficaces qu’un organization peut implémenter pour empêcher un adversaire d’accéder à un appareil ou à un réseau et d’accéder à des informations sensibles. Lorsqu’il est correctement implémenté, l’authentification multifacteur peut rendre plus difficile pour un adversaire de voler des informations d’identification légitimes afin d’entreprendre d’autres activités malveillantes sur un réseau. En raison de son efficacité, l’authentification multifacteur est l’un des huit éléments essentiels des stratégies d’atténuation des incidents de cybersécurité de l’ACSC.

Les adversaires tentent souvent de voler des informations d’identification d’utilisateur ou d’administration légitimes lorsqu’ils compromettent un réseau. Ces informations d’identification leur permettent de se propager facilement sur un réseau et d’effectuer des activités malveillantes sans autres attaques, ce qui réduit la probabilité de détection. Les adversaires tentent également d’obtenir des informations d’identification pour les solutions d’accès à distance, y compris les réseaux privés virtuels (VPN), car ces accès peuvent masquer davantage leurs activités et réduire la probabilité d’être détectés.

Lorsque l’authentification multifacteur est implémentée correctement, il est plus difficile pour un adversaire de voler un ensemble complet d’informations d’identification. L’authentification multifacteur nécessite que l’utilisateur prouve qu’il dispose d’un accès physique à un deuxième facteur. Quelque chose qu’ils ont (un jeton physique, une carte à puce, un téléphone ou un certificat logiciel) ou sont (biométrie, comme une empreinte digitale ou une analyse de l’iris).

Principes de base de l’authentification

Le modèle ACSC Essential Eight Maturity Model for multifactor authentication est basé sur la publication spéciale 800-63 B Digital Identity Guidelines : Authentication and Lifecycle Management du National Institute of Standards and Technology (NIST).

Les articles suivants expliquent les concepts de l’authentification multifacteur et la façon dont les types d’authentificateur NIST sont mappés aux méthodes d’authentification Microsoft Entra.

- Principes de base de l’authentification NIST

- Types d’authentificateur NIST et Microsoft Entra méthodes d’authentification alignées

Types d’authentification

L’ACSC traite les types d’authentificateurs dans les questions fréquentes sur l’implémentation du modèle de maturité Essential Eight Concernant l’authentification multifacteur (MFA).

- Windows Hello Entreprise utilise la biométrie (quelque chose que les utilisateurs sont) ou un code confidentiel (quelque chose que les utilisateurs connaissent). Pour déverrouiller une clé ou un certificat lié au module de plateforme sécurisée d’un appareil (quelque chose que les utilisateurs ont). Pour plus d’informations, consultez Windows Hello Entreprise Vue d’ensemble.

D’autres références concernant l’authentification multifacteur par ACSC sont les QUESTIONS fréquentes sur les modèles de maturité Essentiels huit pour faire référence à la section 5.1.1 à 5.1.9 de la publication NIST SP800-63 B Digital Identity Guidelines : Authentication and Lifecycle Management . Ces sections fournissent des informations supplémentaires sur les types d’authentificateur. Ces types peuvent être utilisés pour quelque chose que les utilisateurs savent, quelque chose que les utilisateurs ont et quelque chose que sont les utilisateurs, qui peuvent être déverrouillés avec quelque chose que les utilisateurs connaissent ou sont. L’ACSC a d’autres conseils à la page Implémentation de l’authentification multifacteur.

Résistance au hameçonnage

Toutes les méthodes d’authentification Microsoft Entra qui répondent aux niveaux de maturité 2 et 3 utilisent des authentificateurs de chiffrement qui lient la sortie de l’authentificateur à la session spécifique en cours d’authentification. Ils effectuent cette liaison à l’aide d’une clé privée contrôlée par le demandeur pour laquelle la clé publique est connue du vérificateur. Cela répond aux exigences de résistance au hameçonnage pour les niveaux de maturité 2 et 3.

Selon le NIST, les authentificateurs qui impliquent l’entrée manuelle d’une sortie d’authentificateur, tels que les authentificateurs hors bande et les authentificateurs à usage unique (otP), NE DOIVENT PAS être considérés comme des vérificateurs résistants à l’emprunt d’identité. La raison en est que l’entrée manuelle ne lie pas la sortie de l’authentificateur à la session spécifique en cours d’authentification. Dans une attaque de l’intercepteur, un vérificateur d’imposteur pouvait relire la sortie de l’authentificateur OTP au vérificateur et s’authentifier correctement.

Le résultat est que tout authentificateur qui ne vérifie pas par chiffrement que le serveur de connexion est celui qu’il dit être, peut être hameçonné.

Types d’authentificateur autorisés

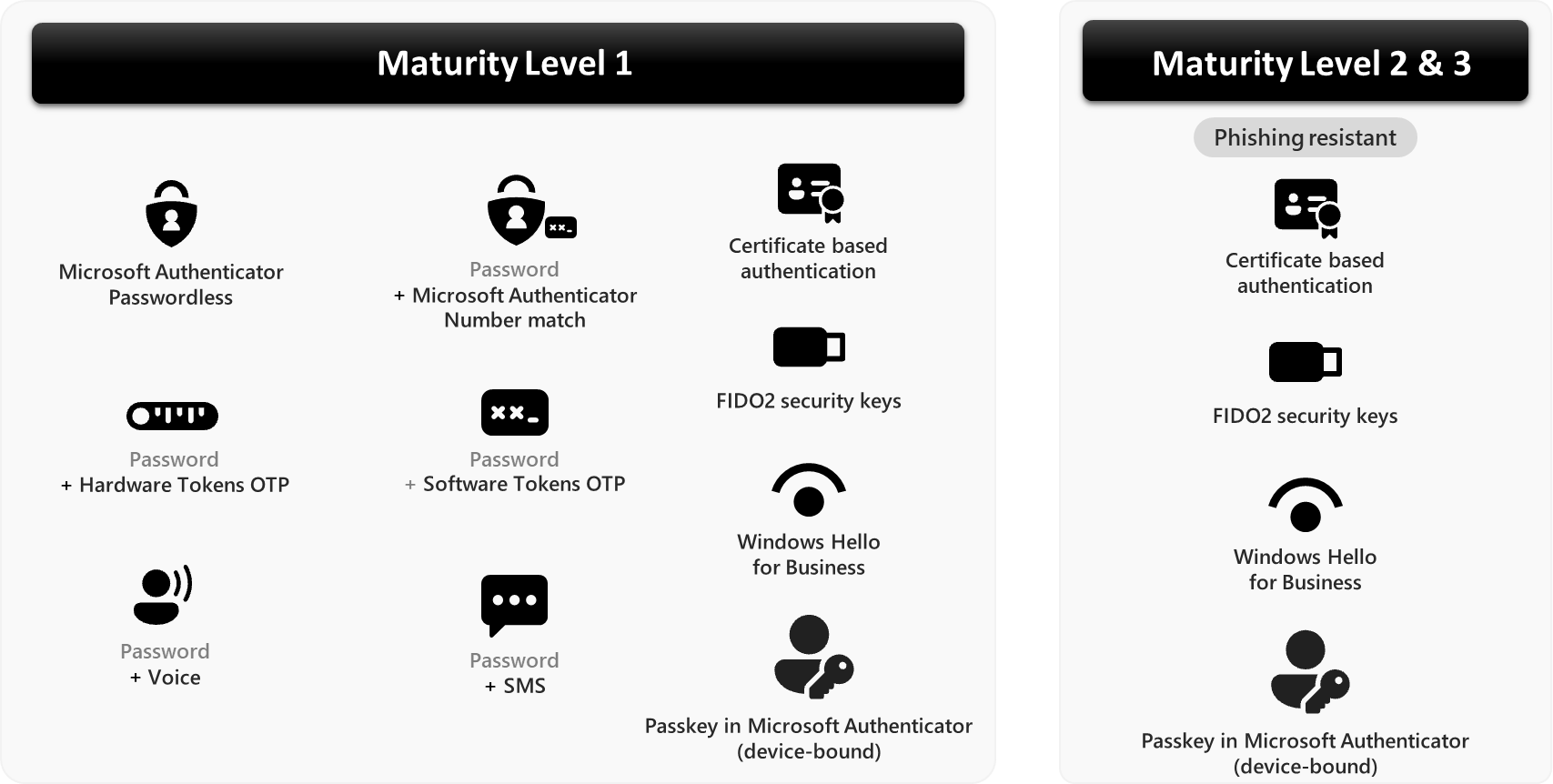

Résumé des types d’authentificateur clés autorisés à chaque niveau de maturité.