À propos de la fonctionnalité NAT sur la passerelle VPN Azure

Cet article fournit une vue d’ensemble de la prise en charge de la traduction d’adresses réseau (NAT) dans la passerelle VPN Azure. La fonctionnalité NAT définit les mécanismes de traduction d’une adresse IP en une autre dans un paquet IP. Il existe plusieurs scénarios pour le NAT :

- Connecter plusieurs réseaux avec des adresses IP qui se chevauchent

- Connecter à partir de réseaux avec des adresses IP privées (RFC1918) vers Internet (répartition Internet)

- Connecter des réseaux IPv6 vers des réseaux IPv4 (NAT64)

Important

Le NAT de passerelle VPN Azure prend en charge le premier scénario pour connecter des réseaux locaux ou des filiales à un réseau virtuel Azure avec des adresses IP qui se chevauchent. La répartition Internet et le NAT64 ne sont PAS pris en charge.

Espaces d’adressage qui se chevauchent

Les organisations utilisent fréquemment des adresses IP privées définies dans le document RFC1918 pour la communication interne dans leurs réseaux privés. Quand ces réseaux sont connectés à l’aide d’un VPN via Internet ou à l’aide d’un WAN privé, les espaces d’adressage ne doivent pas se chevaucher. Si c’est le cas, la communication échoue. Pour connecter deux réseaux ou plus avec des adresses IP qui se chevauchent, le NAT est déployé sur les appareils de passerelle qui connectent les réseaux.

Type de NAT : statique et dynamique

Sur un appareil de passerelle, le NAT traduit les adresses IP source et/ou de destination en fonction de règles ou de stratégies NAT pour éviter les conflits d’adresse. Il existe différents types de règles de traduction NAT :

NAT statique : des règles statiques définissent une relation fixe de mappage d’adresses. Une adresse IP donnée est mappée à la même adresse du pool cible. Les mappages pour les règles statiques sont sans état, car le mappage est fixe.

NAT dynamique : en cas de NAT dynamique, une adresse IP peut être traduite en différentes adresses IP cibles en fonction de la disponibilité, ou avec une combinaison différente d’adresse IP et de port TCP/UDP. On parle alors également de traduction d’adresses réseau et de ports (NAPT, Network Address and Port Translation). Les règles dynamiques entraînent des mappages de traduction avec état en fonction des flux de trafic à un moment donné.

Notes

Lorsque des règles NAT dynamiques sont utilisées, le trafic est unidirectionnel, ce qui signifie que la communication doit être initiée par le site représenté dans le champ de mappage interne de la règle. Si le trafic est initié par le mappage externe, la connexion n’est pas établie. Si vous avez besoin d’une initiation de trafic bidirectionnel, utilisez une règle NAT statique pour définir un mappage 1:1.

Il faut également tenir compte de la taille du pool d’adresses pour la traduction. Si la taille du pool d’adresses cible est identique à celle du pool d’adresses d’origine, utilisez une règle NAT statique pour définir un mappage 1 à 1 dans un ordre séquentiel. Si la taille du pool d’adresses cible est inférieure à celle du pool d’adresses d’origine, utilisez la règle NAT dynamique pour tenir compte des différences.

Important

- NAT est pris en charge sur les références (SKU) suivantes : VpnGw2~5, VpnGw2AZ~5AZ.

- Le NAT est pris en charge uniquement sur les connexions IPsec (sécurité du protocole Internet) entre différents locaux. Les connexions de réseau virtuel à réseau virtuel et les connexions P2S (point à site) ne sont pas prises en charge.

- Chaque règle NAT dynamique peut être affectée à une seule connexion.

Mode NAT : entrée et sortie

Chaque règle NAT définit un mappage d’adresse ou une relation de traduction pour l’espace d’adressage réseau correspondant :

Entrée : une règle IngressSNAT mappe un espace d’adressage de réseau local à un espace d’adressage traduit pour éviter le chevauchement d’adresses.

Sortie : une règle EgressSNAT mappe l’espace d’adressage de réseau virtuel Azure à un autre espace d’adressage traduit.

Pour chaque règle NAT, les deux champs suivants spécifient les espaces d’adressage avant et après la traduction :

Mappages internes : l’espace d’adressage avant la traduction. Pour une règle d’entrée, ce champ correspond à l’espace d’adresse d’origine du réseau local. Pour une règle de sortie, il s’agit de l’espace d’adressage du réseau virtuel d’origine.

Mappages externes : l’espace d’adressage après la traduction pour les réseaux locaux (entrée) ou les réseaux virtuels (sortie). Si différents réseaux sont connectés à une passerelle VPN Azure, les espaces d’adressage de tous les mappages externes ne doivent pas se chevaucher entre eux, ni avec les réseaux connectés sans NAT.

NAT et routage

Une fois qu’une règle NAT est définie pour une connexion, l’espace d’adressage effectif de la connexion change avec la règle. Si le protocole BGP est activé sur la passerelle VPN Azure, sélectionnez l’option « Activer la traduction d’itinéraires BGP » pour convertir automatiquement les itinéraires appris et publiés sur les connexions avec des règles NAT :

Itinéraires appris : les préfixes de destination des itinéraires appris via une connexion avec les règles IngressSNAT sont traduits à partir des préfixes de mappage internes (pré-NAT) vers les préfixes de mappage externes (après NAT) de ces règles.

Itinéraires publiés : la passerelle VPN Azure publie les préfixes de mappage externe (après NAT) des règles EgressSNAT pour l’espace d’adressage du réseau virtuel et les itinéraires appris avec les préfixes d’adresses après NAT issus d’autres connexions.

Considérations relatives à l’adresse IP de l’homologue BGP pour un réseau local avec NAT :

- Adresse APIPA (169.254.0.1 à 169.254.255.254) : NAT n’est pas pris en charge avec les adresses APIPA BGP.

- Adresse non APIPA : excluez les adresses IP d’homologue BGP de la plage NAT.

Notes

Les itinéraires appris sur les connexions sans règles IngressSNAT ne sont pas convertis. Les itinéraires de réseau virtuel publiés sur les connexions sans règles EgressSNAT ne sont pas non plus convertis.

Exemple de NAT

Le diagramme suivant montre un exemple de configurations NAT dans le VPN Azure :

Le diagramme montre un réseau virtuel Azure et deux réseaux locaux avec l’espace d’adressage 10.0.1.0/24. Pour connecter ces deux réseaux au réseau virtuel Azure et à la passerelle VPN, créez les règles suivantes :

Règle IngressSNAT 1 : cette règle traduit l’espace d’adressage local 10.0.1.0/24 192.168.2.0/24 en 100.0.3.0/24.

Règle IngressSNAT 2 : cette règle traduit l’espace d’adressage local 10.0.1.0/24 en 192.168.3.0/24.

Règle EgressSNAT 1 : cette règle traduit l’espace d’adressage local 10.0.1.0/24 en 192.168.1.0/24.

Dans le diagramme, chaque ressource de connexion contient les règles suivantes :

Connexion 1 (VNet et branche 1) :

- Règle IngressSNAT 1

- Règle EgressSNAT 1

Connexion 2 (VNet et branche 2)

- Règle IngressSNAT 2

- Règle EgressSNAT 1

En fonction des règles associées aux connexions, voici les espaces d’adressage pour chaque réseau :

| Réseau | Original | Traduit |

|---|---|---|

| Réseau virtuel | 10.0.1.0/24 | 192.168.1.0/24 |

| Branche 1 | 10.0.1.0/24 | 192.168.2.0/24 |

| Branche 2 | 10.0.1.0/24 | 192.168.3.0/24 |

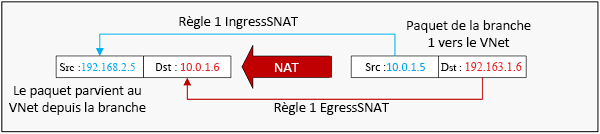

Le diagramme suivant montre un paquet IP de la branche 1 vers le réseau virtuel, avant et après la traduction NAT :

Important

Une règle SNAT unique définit la traduction dans les deux directions d’un réseau particulier :

- Une règle IngressSNAT définit la traduction des adresses IP source entrantes dans la passerelle VPN Azure à partir du réseau local. Elle gère également la traduction des adresses IP de destination qui quittent le réseau virtuel vers le même réseau local.

- Une règle EgressSNAT définit la traduction des adresses IP source sortantes de la passerelle VPN Azure vers les réseaux locaux. Elle gère également la traduction des adresses IP de destination pour les paquets arrivant dans le réseau virtuel via ces connexions à l’aide de la règle EgressSNAT.

- Dans les deux cas, aucune règle DNAT n’est nécessaire.

Configuration NAT

Pour implémenter la configuration NAT illustrée dans la section précédente, commencez par créer les règles NAT dans votre passerelle VPN Azure, puis créez les connexions avec les règles NAT correspondantes associées. Pour obtenir des instructions concernant la configuration de la traduction d’adresses réseau (NAT) pour vos connexions entre différents locaux, consultez Configurer le NAT sur des passerelles VPN Azure.

Limitations et considérations de NAT

Important

Il existe quelques contraintes pour la fonctionnalité NAT.

- NAT est pris en charge sur les références (SKU) suivantes : VpnGw2~5, VpnGw2AZ~5AZ.

- NAT est pris en charge pour les connexions intersites IPsec/IKE uniquement. Les connexions de réseau virtuel à réseau virtuel et les connexions P2S (point à site) ne sont pas prises en charge.

- Les règles NAT ne sont pas prises en charge sur des connexions pour lesquelles l’option Utiliser des sélecteurs de trafic basés sur des stratégies est activée.

- La taille maximale du sous-réseau de mappage externe prise en charge pour le NAT dynamique est /26.

- Les mappages de ports ne peuvent être configurés qu’avec des types NAT statiques. Les scénarios NAT dynamiques ne s’appliquent pas aux mappages de ports.

- Les mappages de ports ne peuvent pas prendre de plages pour l’instant. Un port individuel doit être entré.

- Les mappages de ports peuvent servir pour les protocoles TCP et UDP.

Questions fréquentes (FAQ) sur le NAT

Le protocole NAT est-il pris en charge sur toutes les références SKU de passerelle VPN Azure ?

NAT est pris en charge sur VpnGw2 vers VpnGw25 et sur VpnGw2AZ vers VpnGw5AZ.

Puis-je utiliser NAT sur des connexions de réseau virtuel à réseau virtuel ou P2S ?

Non.

Combien de règles NAT puis-je utiliser sur une passerelle VPN ?

Vous pouvez créer jusqu’à 100 règles NAT (règles d’entrée et de sortie combinées) sur une passerelle VPN.

Puis-je utiliser une barre oblique (/) dans un nom de règle NAT ?

Non. Vous recevrez une erreur.

NAT s’applique-t-il à toutes les connexions sur une passerelle VPN ?

NAT s’applique aux connexions qui ont des règles NAT. Si une connexion n’a pas de règle NAT, NAT ne s’applique pas à cette connexion. Sur la même passerelle VPN, vous pouvez avoir certaines connexions avec NAT et d’autres connexions sans NAT qui fonctionnent ensemble.

Quels types de NAT les passerelles VPN prennent-elles en charge ?

Les passerelles VPN prennent uniquement en charge NAT statique 1:1 et NAT dynamique. Elles ne prennent pas en charge NAT64.

NAT fonctionne-t-il sur des passerelles VPN de type actif/actif ?

Oui. NAT fonctionne sur les passerelles VPN de type actif/actif et actif/passif. Chaque règle NAT est appliquée à une unique instance de la passerelle VPN. Dans les passerelles en mode actif/actif, créez une règle NAT distincte pour chaque instance de passerelle via le champ ID de configuration IP.

NAT fonctionne-t-il avec les connexions BGP ?

Oui, vous pouvez utiliser BGP avec NAT. Voici quelques points importants à prendre en compte :

Pour vous assurer que les itinéraires appris et les itinéraires publiés sont traduits en préfixes d’adresse post-NAT (mappages externes) en fonction des règles NAT associées aux connexions, sélectionnez Activer la traduction d’itinéraire BGP sur la page de configuration des règles NAT. Les routeurs BGP locaux doivent publier les préfixes exacts tels que définis dans les règles IngressSNAT.

Si le routeur VPN local utilise une adresse normale, non APIPA, et qu’il entre en collision avec l’espace d’adressage du réseau virtuel ou d’autres espaces réseau locaux, assurez-vous que la règle IngressSNAT traduit l’adresse IP de l’homologue BGP en adresse unique et sans chevauchement. Placez l’adresse post-NAT dans le champ Adresse IP de l’homologue BGP de la passerelle de réseau local.

NAT n’est pas pris en charge avec les adresses APIPA BGP.

Dois-je créer les règles DNAT correspondantes pour la règle SNAT ?

Non. Une règle de traduction d’adresses réseau source unique (SNAT) définit la traduction pour les deux directions d’un réseau particulier :

Une règle IngressSNAT définit la traduction des adresses IP source entrantes dans la passerelle VPN depuis le réseau local. Elle gère également la traduction des adresses IP de destination qui quittent le réseau virtuel vers le même réseau local.

Une règle EgressSNAT définit la traduction des adresses IP source de réseau virtuel sortantes de la passerelle VPN vers les réseaux locaux. Elle gère également la traduction des adresses IP de destination pour les paquets arrivant dans le réseau virtuel via les connexions qui ont la règle EgressSNAT.

Dans les deux cas, vous n’avez pas besoin de règles de traduction d’adresses réseau de destination (DNAT).

Que dois-je faire si mon réseau virtuel ou l’espace d’adressage de la passerelle de réseau local comporte au moins deux préfixes ? Puis-je appliquer NAT à l’ensemble d’entre eux ou simplement à un sous-ensemble ?

Vous devez créer une règle NAT pour chaque préfixe, car chaque règle NAT ne peut inclure qu’un seul préfixe d’adresse pour NAT. Par exemple, si l’espace d’adressage de la passerelle de réseau local est 10.0.1.0/24 et 10.0.2.0/25, vous pouvez créer deux règles :

- Règle IngressSNAT 1 : mapper 10.0.1.0/24 à 192.168.1.0/24.

- Règle IngressSNAT 2 : mapper 10.0.2.0/25 à 192.168.2.0/25.

Les deux règles doivent correspondre aux longueurs des préfixes d’adresse correspondants. La même directive s’applique aux règles EgressSNAT pour l’espace d’adressage du réseau virtuel.

Important

Si vous ne liez qu’une règle à la connexion précédente, l’autre espace d’adressage ne sera pas traduit.

Quelles plages d’adresses IP puis-je utiliser pour le mappage externe ?

Vous pouvez utiliser toute plage d’adresses IP appropriée pour le mappage externe, y compris des adresses IP publiques et privées.

Puis-je utiliser différentes règles EgressSNAT pour traduire mon espace d’adressage de réseau virtuel vers différents préfixes pour les réseaux locaux ?

Oui. Oui, vous pouvez créer plusieurs règles EgressSNAT pour le même espace d’adressage de réseau virtuel et appliquer les règles EgressSNAT à différentes connexions.

Puis-je utiliser la même règle IngressSNAT sur différentes connexions ?

Oui. Vous utilisez généralement la même règle IngressSNAT lorsque les connexions se trouvent pour le même réseau local, pour assurer une redondance. Vous ne pouvez pas utiliser la même règle d’entrée si les connexions concernent des réseaux locaux différents.

Ai-je besoin des deux règles d’entrée et de sortie sur une connexion NAT ?

Vous avez besoin de règles d’entrée et de sortie sur la même connexion quand l’espace d’adressage du réseau local chevauche l’espace d’adressage du réseau virtuel. Si l’espace d’adressage du réseau virtuel est unique sur tous les réseaux connectés, vous n’avez pas besoin de la règle EgressSNAT sur ces connexions. Vous pouvez utiliser les règles d’entrée pour éviter un chevauchement d’adresses sur les réseaux locaux.

Que choisir comme ID de configuration IP ?

ID de configuration IP est simplement le nom de l’objet de configuration IP que vous souhaitez que la règle NAT utilise. Avec ce paramètre, vous choisissez simplement l’adresse IP publique de la passerelle qui s’applique à la règle NAT. Si vous n’avez spécifié aucun nom personnalisé au moment de la création de la passerelle, l’adresse IP principale de la passerelle est affectée à la configuration IP par défaut et l’adresse IP secondaire est affectée à la configuration IP actif/actif.

Étapes suivantes

Pour obtenir des instructions concernant la configuration de la traduction d’adresses réseau (NAT) pour vos connexions entre différents locaux, consultez Configurer le NAT sur des passerelles VPN Azure.