Comment configurer la fonctionnalité NAT pour la passerelle VPN Azure

Cet article vous aide à configurer la traduction d’adresses réseau (NAT, Network Address Translation) pour la passerelle VPN Azure à l’aide du portail Azure.

À propos de NAT

Le processus NAT définit les mécanismes de traduction d’une adresse IP en une autre dans un paquet IP. Il est couramment utilisé pour connecter des réseaux avec des plages d’adresses IP qui se chevauchent. Les règles ou stratégies NAT sur les périphériques de passerelle qui connectent les réseaux spécifient les mappages d’adresses pour la traduction d’adresses sur les réseaux.

Pour plus d’informations sur la prise en charge de NAT pour la passerelle VPN Azure, consultez l’article À propos de la fonctionnalité NAT sur la passerelle VPN Azure.

Important

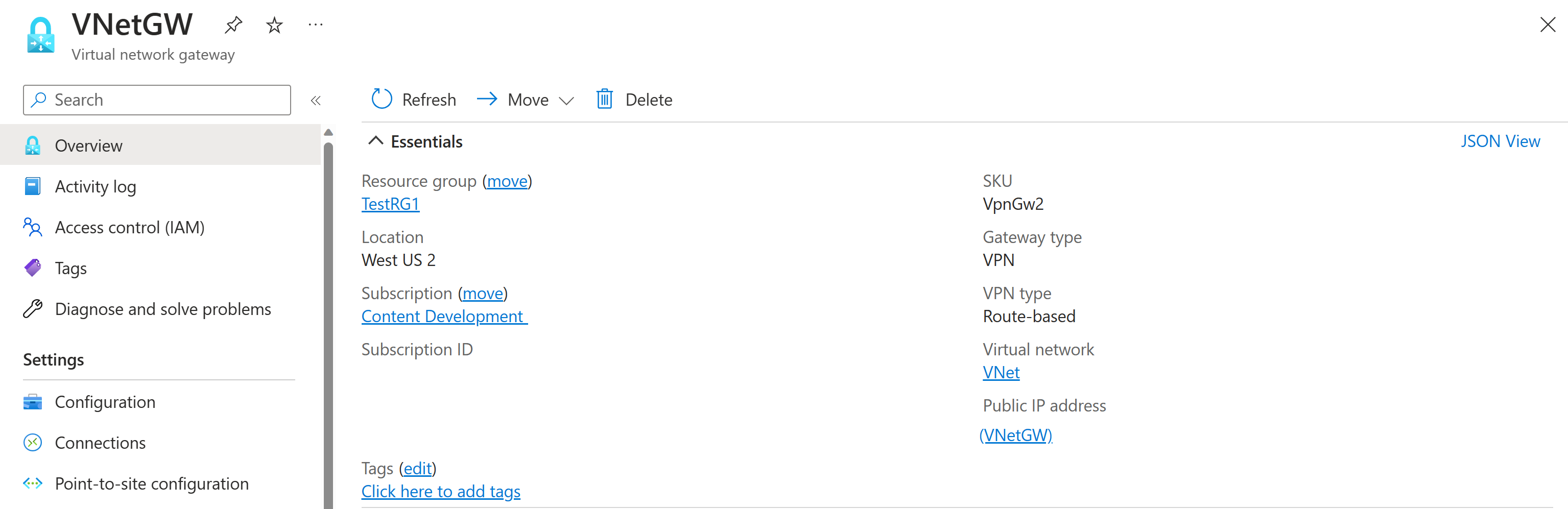

- NAT est pris en charge sur les références (SKU) suivantes : VpnGw2~5, VpnGw2AZ~5AZ.

Bien démarrer

Chaque partie de cet article vous aide à constituer un bloc de construction pour la configuration de NAT dans votre connectivité réseau. Si vous terminez ces trois parties, vous générez la topologie illustrée dans le Schéma 1.

Diagramme 1

Prérequis

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

Partie 1 : Créer un réseau virtuel et des passerelles

Dans cette section, vous allez créer un réseau virtuel, une passerelle VPN et les ressources de passerelle réseau locale correspondant aux ressources présentées dans le diagramme 1. Pour créer ces ressources, vous pouvez suivre les étapes décrites dans l’article Didacticiel site à site. Complétez les sections suivantes de l’article, mais ne créez pas de connexion.

Important

Ne créez aucune connexion. Si vous essayez de créer des ressources de connexion, l’opération échoue, car les espaces d’adressage IP sont identiques entre VNet, Branch1 et Branch2. Vous allez créer des ressources de connexion plus loin dans cet article.

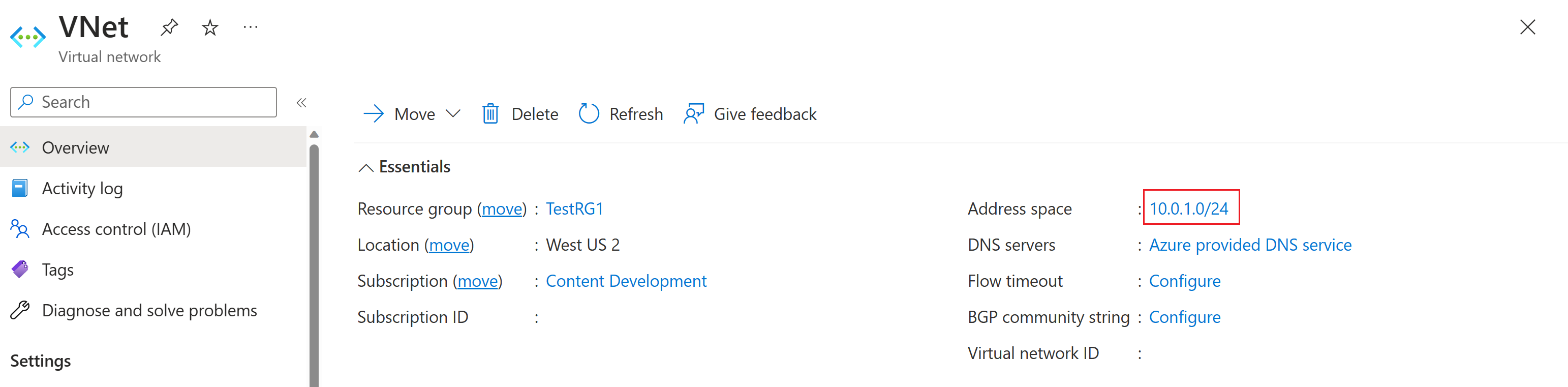

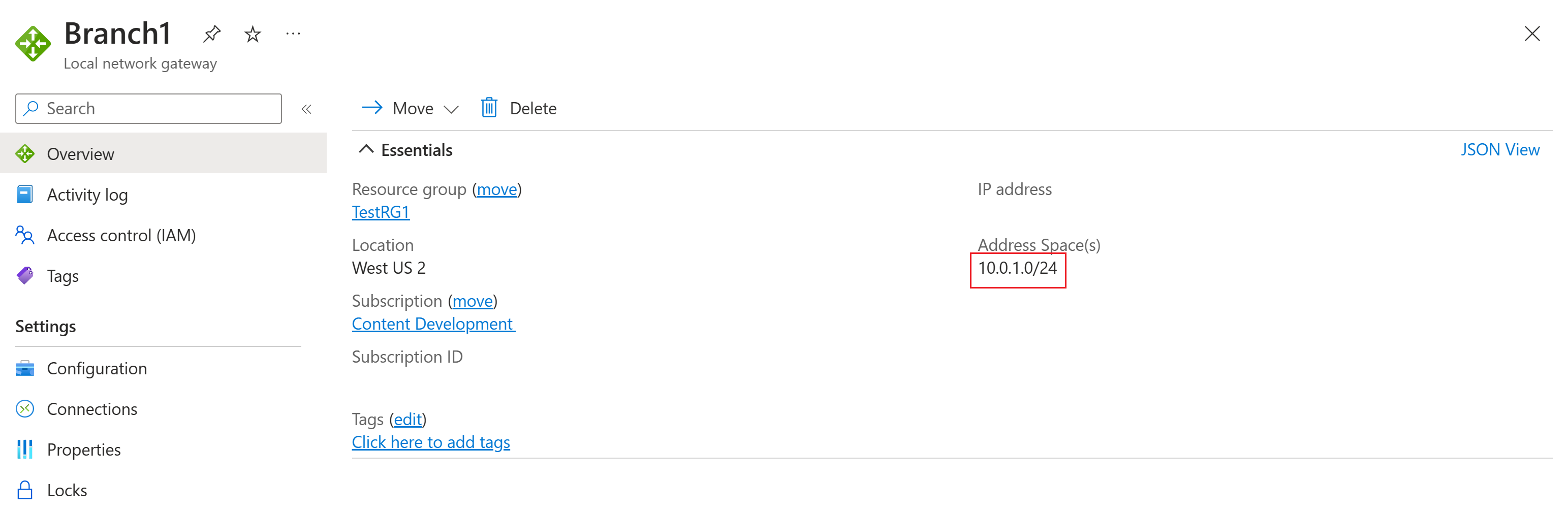

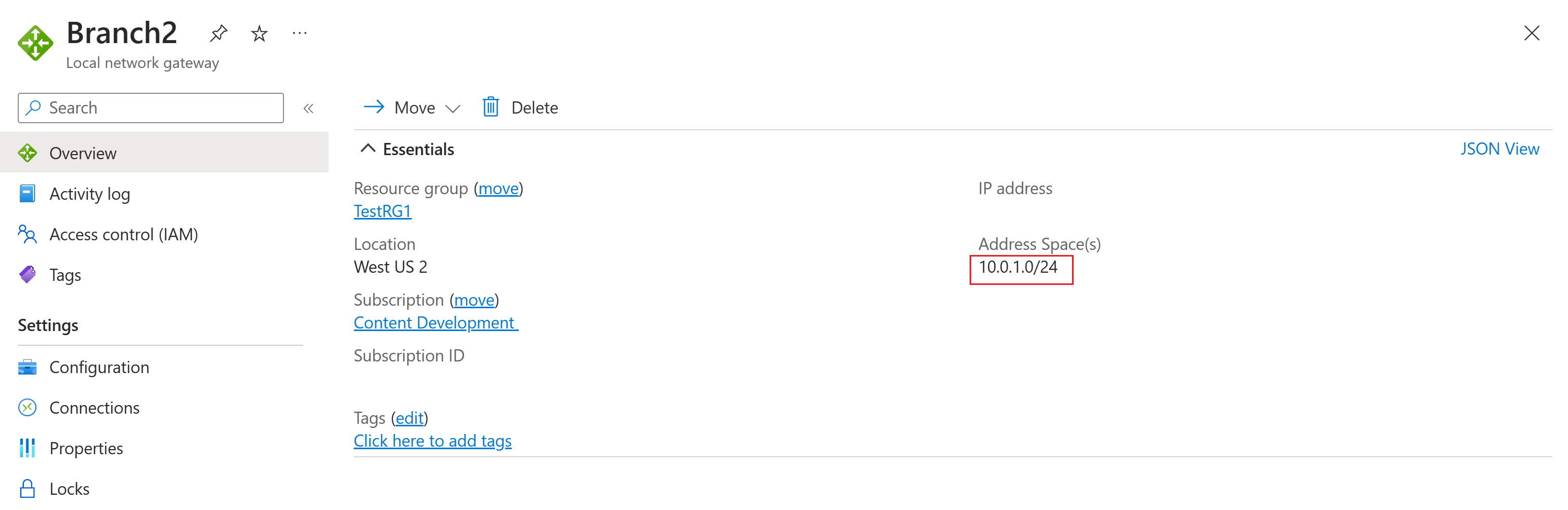

Les captures d’écran suivantes présentent des exemples de ressources à créer.

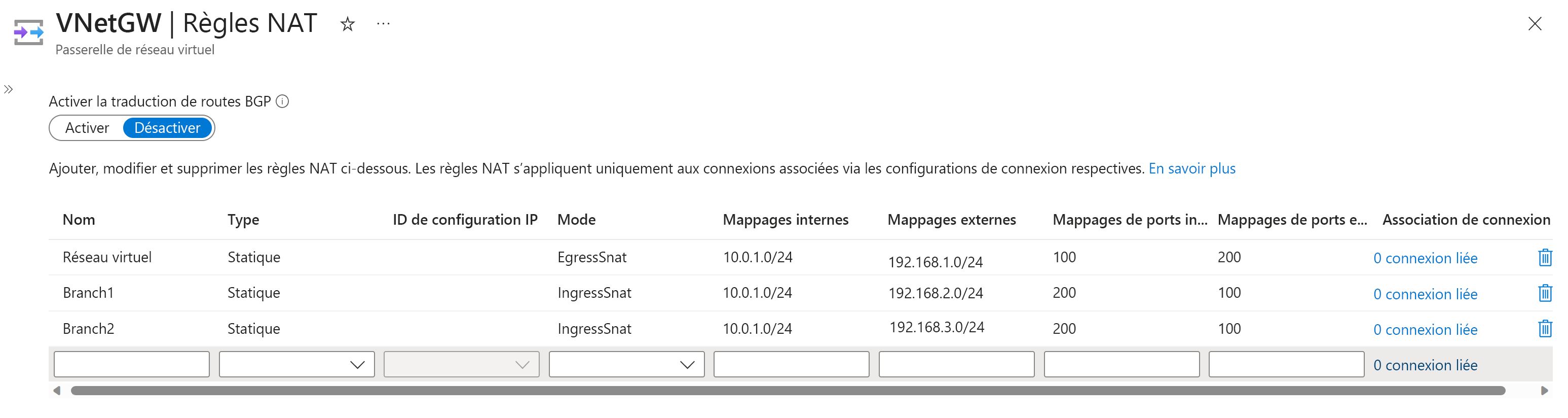

Partie 2 : Créer des règles NAT

Avant de créer des connexions, vous devez créer et enregistrer des règles NAT sur la passerelle VPN. Le tableau suivant présente les règles NAT obligatoires. Reportez-vous au Diagramme 1 pour la topologie.

Tableau des règles NAT

| Name | Type | Mode | Interne | Externe | Connexion |

|---|---|---|---|---|---|

| Réseau virtuel | statique | EgressSNAT | 10.0.1.0/24 | 192.168.1.0/24 | Les deux connexions |

| Branch1 | statique | IngressSNAT | 10.0.1.0/24 | 192.168.2.0/24 | Connexion Branch1 |

| Branch2 | statique | IngressSNAT | 10.0.1.0/24 | 192.168.3.0/24 | Connexion Branch2 |

Pour créer toutes les règles NAT sur la passerelle VPN, procédez comme suit. Si vous utilisez BGP, sélectionnez Activer pour le paramètre Activer la traduction d’itinéraires BGP.

Dans le portail Azure, accédez à la page de ressource Passerelle de réseau virtuel, puis sélectionnez Règles NAT dans le volet de gauche.

À l’aide du tableau des règles NAT, renseignez les valeurs. Si vous utilisez BGP, sélectionnez Activer pour le paramètre Activer la traduction d’itinéraires BGP.

Cliquez sur Enregistrer pour enregistrer les règles NAT dans la ressource de passerelle VPN. L’opération peut prendre jusqu’à 10 minutes.

Partie 3 : Créer des connexions et lier des règles NAT

Dans cette section, vous allez créer les connexions et associer les règles NAT à la même étape. Notez que si vous créez d’abord les objets de connexion, sans lier les règles NAT en même temps, l’opération échoue, car les espaces d’adressage IP sont identiques entre VNet, Branch1 et Branch2.

Les connexions et les règles NAT sont spécifiées dans l’exemple de topologie illustré dans le Diagramme 1.

Accédez à la passerelle VPN.

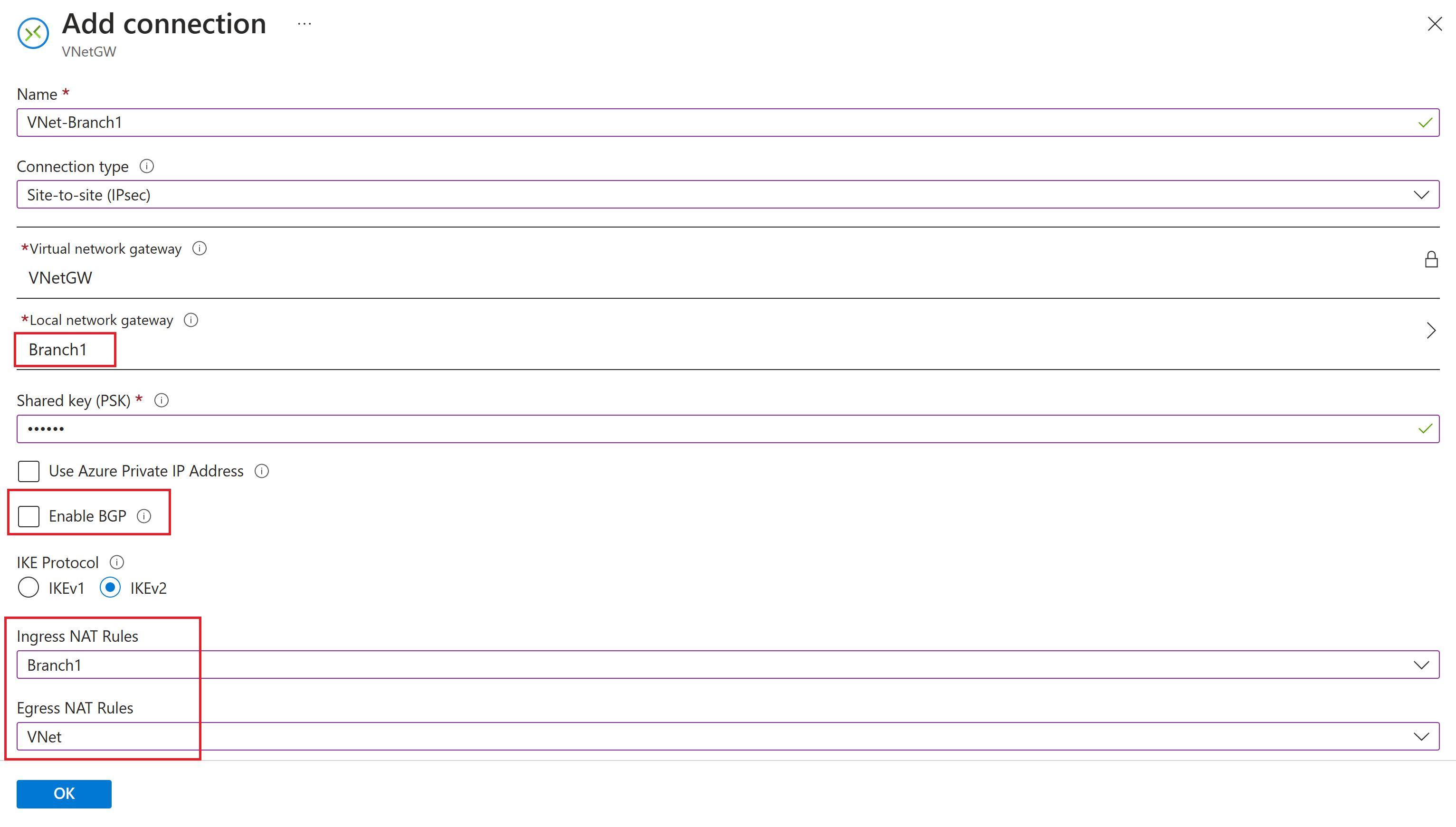

Sur la page Connexions, sélectionnez +Ajouter pour ouvrir la page Ajouter une connexion.

Sur la page Ajouter une connexion, renseignez les valeurs de la connexion VNet-Branch1, en spécifiant les règles NAT associées, comme illustré dans la capture d’écran suivante. Pour Règles NAT d’entrée, sélectionnez Branch1. Pour Règles NAT de sortie, sélectionnez VNet. Si vous utilisez BGP, vous pouvez sélectionner Activer BGP.

Cliquez sur OK pour créer la connexion.

Répétez les étapes pour créer la connexion VNet-Branch2. Pour Règles NAT d’entrée, sélectionnez Branch2. Pour Règles NAT de sortie, sélectionnez VNet.

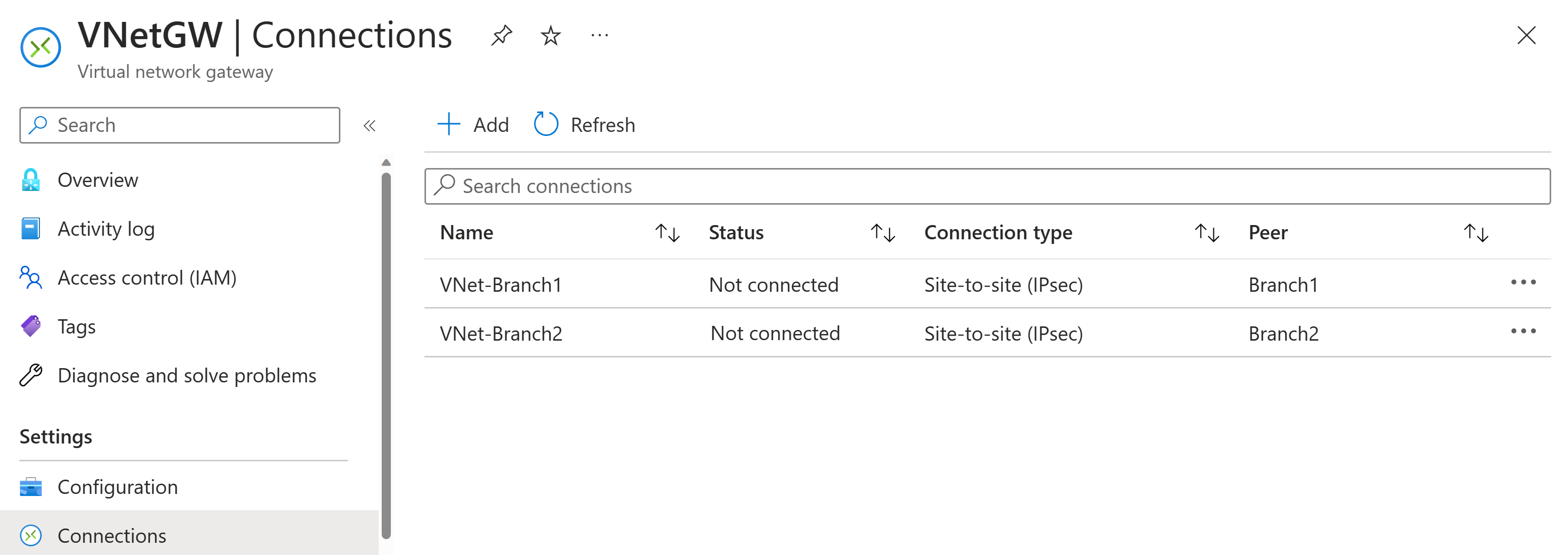

Après avoir configuré les deux connexions, votre configuration doit ressembler à la capture d’écran suivante. Une fois la connexion établie, l’état indique Connecté.

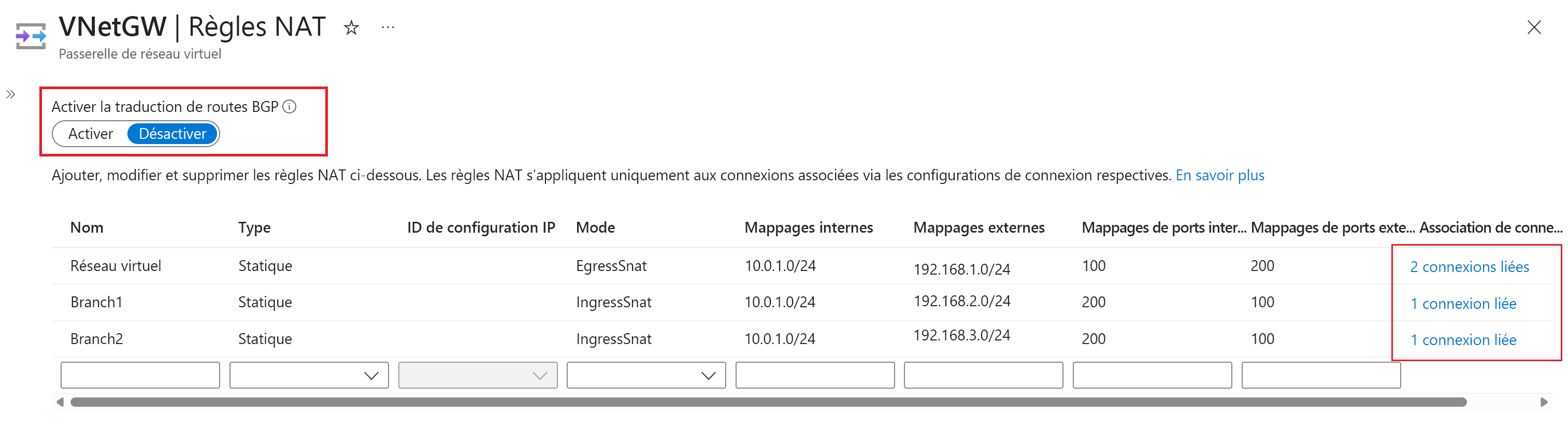

Une fois la configuration terminée, les règles NAT ressemblent à la capture d’écran ci-dessous, et vous disposez d’une topologie qui correspond à celle illustrée dans le Diagramme 1. Le tableau affiche à présent les connexions liées à chaque règle NAT.

Si vous souhaitez activer la traduction d’itinéraires BGP pour vos connexions, sélectionnez Activer, puis cliquez sur Enregistrer.

Limitations de NAT

Important

Il existe quelques contraintes pour la fonctionnalité NAT.

- NAT est pris en charge sur les références (SKU) suivantes : VpnGw2~5, VpnGw2AZ~5AZ.

- NAT est pris en charge pour les connexions intersites IPsec/IKE uniquement. Les connexions de réseau virtuel à réseau virtuel et les connexions P2S (point à site) ne sont pas prises en charge.

- Les règles NAT ne sont pas prises en charge sur des connexions pour lesquelles l’option Utiliser des sélecteurs de trafic basés sur des stratégies est activée.

- La taille maximale du sous-réseau de mappage externe prise en charge pour le NAT dynamique est /26.

- Les mappages de ports ne peuvent être configurés qu’avec des types NAT statiques. Les scénarios NAT dynamiques ne s’appliquent pas aux mappages de ports.

- Les mappages de ports ne peuvent pas prendre de plages pour l’instant. Un port individuel doit être entré.

- Les mappages de ports peuvent servir pour les protocoles TCP et UDP.

Étapes suivantes

Une fois la connexion achevée, vous pouvez ajouter des machines virtuelles à vos réseaux virtuels. Consultez Création d’une machine virtuelle pour connaître les différentes étapes.