Configurer RDP Shortpath pour Azure Virtual Desktop

Important

- RDP Shortpath pour les réseaux publics via STUN pour Azure Virtual Desktop est disponible seulement dans le cloud public Azure et le cloud Azure Government.

- RDP Shortpath pour les réseaux publics via TURN pour Azure Virtual Desktop est uniquement disponible dans le cloud public Azure.

Les utilisateurs peuvent se connecter à une session à distance à partir d’Azure Virtual Desktop via le protocole RDP (Remote Desktop Protocol) avec un transport UDP ou TCP. RDP Shortpath établit un transport UDP entre une Windows App d’appareil local ou l’application Bureau à distance sur les plateformes prises en charge, et l’hôte de session.

Le transport UDP offre une meilleure fiabilité de connexion et une latence plus homogène. Le transport de connexion inverse TCP offre la meilleure compatibilité avec diverses configurations réseau et présente un taux de réussite élevé pour établir des connexions RDP. Si une connexion UDP ne peut pas être établie, un transport de connexion inverse TCP est utilisé en tant que méthode de connexion de secours.

Il existe quatre options pour RDP Shortpath qui offrent une certaine flexibilité quant à la façon dont les appareils clients doivent accéder à une session à distance via UDP :

RDP Shortpath pour les réseaux managés : connexion UDP directe entre un appareil client et un hôte de session via une connexion privée, par exemple le peering privé ExpressRoute ou un réseau privé virtuel (VPN). Vous activez l’écouteur RDP Shortpath sur les hôtes de session, et autorisez un port entrant à accepter les connexions.

RDP Shortpath pour les réseaux managés avec ICE/STUN : connexion UDP directe entre un appareil client et un hôte de session via une connexion privée, par exemple le peering privé ExpressRoute ou un réseau privé virtuel (VPN). Quand l’écouteur RDP Shortpath n’est pas activé sur les hôtes de session, et qu’aucun port entrant n’est autorisé, ICE/STUN est utilisé pour découvrir les adresses IP disponibles ainsi qu’un port dynamique pouvant être utilisé pour une connexion. La plage de ports est configurable.

RDP Shortpath pour les réseaux publics avec ICE/STUN : connexion UDP directe entre un appareil client et un hôte de session à l’aide d’une connexion publique. ICE/STUN est utilisé pour découvrir les adresses IP disponibles ainsi qu’un port dynamique pouvant être utilisé pour une connexion. L’écouteur RDP Shortpath et un port entrant ne sont pas nécessaires. La plage de ports est configurable.

RDP Shortpath pour les réseaux publics via TURN : connexion UDP relayée entre un appareil client et un hôte de session en utilisant une connexion publique, où TURN relaie le trafic via un serveur intermédiaire entre un client et un hôte de session. Vous pouvez utiliser cette option par exemple si une connexion utilise la méthode NAT symétrique. Un port dynamique est utilisé pour une connexion ; la plage de ports est configurable. Pour obtenir la liste des régions Azure où le protocole TURN est disponible, consultez l’article RDP Shortpath pour Azure Virtual Desktop (section « Fonctionnement de RDP Shortpath », onglet « Réseaux publics», sous-section « Disponibilité de TURN (préversion) »). La connexion à partir de l’appareil client doit également avoir lieu au sein d’un emplacement pris en charge. L’écouteur RDP Shortpath et un port entrant ne sont pas nécessaires.

La configuration réseau des appareils clients détermine l’option qu’ils peuvent utiliser parmi les quatre options disponibles. Pour en savoir plus sur le fonctionnement de RDP Shortpath, et accéder à certains exemples de scénarios, consultez RDP Shortpath.

Cet article liste la configuration par défaut de chacune des quatre options, et explique comment configurer celles-ci. Il fournit également les étapes à suivre pour vérifier si RDP Shortpath fonctionne, et montre comment désactiver la fonctionnalité si nécessaire.

Conseil

RDP Shortpath pour les réseaux publics avec STUN ou TURN fonctionne automatiquement sans configuration supplémentaire, à condition que les réseaux et les pare-feux autorisent le trafic, et que les paramètres de transport RDP dans le système d’exploitation Windows pour les hôtes de session et les clients utilisent leurs valeurs par défaut.

Configuration par défaut

Vos hôtes de session, les paramètres réseau du pool d’hôtes associé et les appareils clients doivent être configurés pour RDP Shortpath. Ce que vous devez configurer dépend de l’option RDP Shortpath à utiliser ainsi que de la topologie de réseau et de la configuration des appareils clients.

Voici les comportements par défaut de chaque option ainsi que ce que vous devez configurer :

| Option RDP Shortpath | Paramètres de l’hôte de session | Paramètres réseau du pool d’hôtes | Paramètres des appareils clients |

|---|---|---|---|

| RDP Shortpath pour les réseaux managés | UDP et TCP sont activés par défaut dans Windows. Vous devez activer l’écouteur RDP Shortpath sur les hôtes de session en utilisant Microsoft Intune ou la fonctionnalité Stratégie de groupe, et autoriser un port entrant à accepter les connexions. |

Par défaut (activé) | UDP et TCP sont activés par défaut dans Windows. |

| RDP Shortpath pour les réseaux managés avec ICE/STUN | UDP et TCP sont activés par défaut dans Windows. Vous n’avez besoin d’aucune configuration supplémentaire, mais vous pouvez limiter la plage de ports utilisée. |

Par défaut (activé) | UDP et TCP sont activés par défaut dans Windows. |

| RDP Shortpath pour les réseaux publics avec ICE/STUN | UDP et TCP sont activés par défaut dans Windows. Vous n’avez besoin d’aucune configuration supplémentaire, mais vous pouvez limiter la plage de ports utilisée. |

Par défaut (activé) | UDP et TCP sont activés par défaut dans Windows. |

| RDP Shortpath pour les réseaux publics via TURN | UDP et TCP sont activés par défaut dans Windows. Vous n’avez besoin d’aucune configuration supplémentaire, mais vous pouvez limiter la plage de ports utilisée. |

Par défaut (activé) | UDP et TCP sont activés par défaut dans Windows. |

Prérequis

Avant d’activer RDP Shortpath, vous devez disposer des éléments suivants :

Un appareil client exécutant l’une des applications suivantes :

Windows App sur les plateformes suivantes :

- Windows

- macOS

- iOS/iPadOS

- Système d’exploitation Android/Chrome (préversion)

Application Bureau à distance sur les plateformes suivantes :

- Windows, version 1.2.3488 ou ultérieure

- macOS

- iOS/iPadOS

- Android/Chrome OS

Dans le cas de RDP Shortpath pour les réseaux managés, vous avez besoin d’une connectivité directe entre le client et l’hôte de session. Cela signifie que le client peut se connecter directement à l’hôte de session sur le port 3390 (par défaut), et qu’il n’est pas bloqué par des pare-feux (notamment le Pare-feu Windows) ou un groupe de sécurité réseau. Le peering privé ExpressRoute, un VPN site à site ou un VPN point à site (IPsec), comme Passerelle VPN Azure, sont des exemples de réseau managé.

Pour RDP Shortpath pour les réseaux publics, vous devez :

Accès Internet pour les clients et les hôtes de session. Les hôtes de session nécessitent une connectivité UDP sortante entre vos hôtes de session et Internet ou des connexions à des serveurs STUN et TURN. Pour réduire le nombre de ports nécessaires, vous pouvez limiter la plage de ports utilisée avec STUN et TURN.

Veiller à ce que les hôtes de session et les clients puissent se connecter aux serveurs STUN et TURN. Vous trouverez des informations sur les sous-réseaux d’IP, les ports et protocoles utilisés par les serveurs STUN et TURN sur Connexion réseau.

Si vous souhaitez utiliser Azure PowerShell en local, veuillez consulter Utiliser Azure CLI et Azure PowerShell avec Azure Virtual Desktop pour vérifier que vous disposez du module PowerShell Az.DesktopVirtualization installé. Vous pouvez également utiliser Azure Cloud Shell.

Les paramètres permettant de configurer RDP Shortpath à l’aide d’Azure PowerShell sont ajoutés à la version 5.2.1 (préversion) du module Az.DesktopVirtualization. Vous pouvez le télécharger et l’installer à partir de PowerShell Gallery.

Activer l’écouteur RDP Shortpath pour RDP Shortpath pour les réseaux managés

Dans le cas de l’option RDP Shortpath pour les réseaux managés, vous devez activer l’écouteur RDP Shortpath sur vos hôtes de session, et ouvrir un port entrant pour accepter les connexions. Pour ce faire, vous pouvez utiliser Microsoft Intune ou la fonctionnalité Stratégie de groupe dans un domaine Active Directory.

Important

Vous n’avez pas besoin d’activer l’écouteur RDP Shortpath pour les trois autres options RDP Shortpath, car elles utilisent ICE/STUN ou TURN pour découvrir les adresses IP disponibles ainsi qu’un port dynamique utilisé pour une connexion.

Sélectionnez l’onglet approprié pour votre scénario.

Pour activer l’écouteur RDP Shortpath sur vos hôtes de session à l’aide de Microsoft Intune :

Connectez-vous au centre d’administration Microsoft Intune.

Créez ou modifiez un profil de configuration pour les appareils Windows 10 et de version ultérieure, avec le type de profil catalogue Paramètres.

Dans le sélecteur de paramètres, accédez àModèles d’administration>Composants Windows>Services Bureau à distance>Hôte de session Bureau à distance>Azure Virtual Desktop.

Cochez la case Activer RDP Shortpath pour les réseaux managés, puis fermez le sélecteur de paramètres.

Développez la catégorie Modèles d’administration, puis basculez le commutateur Activer RDP Shortpath pour les réseaux managés sur Activé.

Cliquez sur Suivant.

Facultatif : sous l’onglet Étiquettes d’étendue, sélectionnez une étiquette d’étendue pour filtrer le profil. Pour plus d’informations sur les étiquettes d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les étiquettes d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations, sélectionnez le groupe contenant les ordinateurs qui fournissent une session à distance et que vous voulez configurer, puis sélectionnez Suivant.

Sous l’onglet Vérifier + créer, passez en revue les paramètres, puis sélectionnez Créer.

Vérifiez que le Pare-feu Windows, et tous les autres pare-feux dont vous disposez, autorisent le port entrant que vous avez configuré pour vos hôtes de session. Suivez les étapes décrites dans Stratégie de pare-feu pour la sécurité des points de terminaison dans Intune.

Une fois que la stratégie a été appliquée aux ordinateurs fournissant une session à distance, redémarrez-les pour que les paramètres prennent effet.

Vérifier qu’UDP est activé sur les hôtes de session

Pour les hôtes de session, UDP est activé par défaut dans Windows. Pour accéder au paramètre des protocoles de transport RDP dans le Registre Windows afin de vérifier qu’UDP est activé :

Ouvrez une invite PowerShell sur un hôte de session.

Exécutez les commandes suivantes, qui vérifient le Registre et affichent le paramètre actuel des protocoles de transport RDP :

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }La sortie doit ressembler à celle de l’exemple suivant :

The RDP transport protocols setting hasn't been changed from its default value.Si la sortie indique que la valeur est Utiliser uniquement TCP, il est probable que la valeur a été changée par Microsoft Intune ou la fonctionnalité Stratégie de groupe dans un domaine Active Directory. Vous devez activer UDP de l’une des manières suivantes :

Modifiez la stratégie Microsoft Intune ou la stratégie de groupe Active Directory existante qui cible vos hôtes de session. Le paramètre de stratégie se trouve à l’un des emplacements suivants :

Pour la stratégie Intune : Modèles d’administration>Composants Windows>Services Bureau à distance>Hôte de session Bureau à distance>Connexions>Sélectionner des protocoles de transport RDP.

Pour la stratégie de groupe : Configuration ordinateur>Stratégies>Modèles d’administration>Composants Windows>Services Bureau à distance>Hôte de session Bureau à distance>Connexions>Sélectionner des protocoles de transport RDP.

Affectez au paramètre la valeur Non configuré, ou affectez-lui la valeur Activé, puis pour Sélectionner le type de transport, sélectionnez Utiliser UDP et TCP.

Mettez à jour la stratégie sur les hôtes de session, puis redémarrez-les pour que les paramètres prennent effet.

Configurer les paramètres réseau du pool d’hôtes

Vous pouvez contrôler de manière granulaire la façon dont RDP Shortpath est utilisé en configurant les paramètres réseau d’un pool d’hôtes à l’aide du portail Azure ou d’Azure PowerShell. La configuration de RDP Shortpath sur le pool d’hôtes vous permet de définir éventuellement l’option RDP Shortpath à utiliser. Cette configuration est utilisée conjointement avec la configuration de l’hôte de session.

En cas de conflit entre le pool d’hôtes et la configuration de l’hôte de session, le paramètre le plus restrictif est utilisé. Par exemple, si RDP Shortpath pour les réseaux managés est configuré, si l’écouteur est activé sur l’hôte de session, et si le pool d’hôtes est désactivé, RDP Shortpath pour les réseaux managés ne fonctionne pas.

Sélectionnez l’onglet approprié pour votre scénario.

Voici comment configurer RDP Shortpath dans les paramètres réseau du pool d’hôtes à l’aide du portail Azure :

Connectez-vous au portail Azure.

Dans la barre de recherche, tapez Azure Virtual Desktop et sélectionnez l’entrée de service correspondante.

Sélectionnez Pools d’hôtes, puis sélectionnez le pool d’hôtes à configurer.

Sous Paramètres, sélectionnez Mise en réseau, puis Chemin d'accès RDP.

Pour chaque option, sélectionnez une valeur dans la liste déroulante en fonction de vos besoins. La valeur par défaut pour chaque option est Activé.

Cliquez sur Enregistrer.

Vérifier qu’UDP est activé sur les appareils clients Windows

Pour les appareils clients Windows, UDP est activé par défaut. Pour vérifier dans le Registre Windows qu’UDP est activé :

Ouvrez une invite PowerShell sur un appareil client Windows.

Exécutez les commandes suivantes, qui vérifient le Registre et affichent le paramètre actuel :

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }La sortie doit ressembler à celle de l’exemple suivant :

The default setting hasn't been changed from its default value. UDP is enabled.Si la sortie indique qu’UDP est désactivé, il est probable que la valeur a été changée par Microsoft Intune ou la fonctionnalité Stratégie de groupe dans un domaine Active Directory. Vous devez activer UDP de l’une des manières suivantes :

Modifiez la stratégie Microsoft Intune ou la stratégie de groupe Active Directory existante qui cible vos hôtes de session. Le paramètre de stratégie se trouve à l’un des emplacements suivants :

Pour la stratégie Intune : Modèles d’administration>Composants Windows>Services Bureau à distance>Client Connexion Bureau à distance>Désactiver UDP sur le client.

Pour la stratégie de groupe : Configuration ordinateur>Stratégies>Modèles d’administration>Composants Windows>Services Bureau à distance>Client Connexion Bureau à distance>Désactiver UDP sur le client.

Affectez au paramètre la valeur Non configuré, ou affectez-lui la valeur Désactivé.

Mettez à jour la stratégie sur les appareils clients, puis redémarrez-les pour que les paramètres prennent effet.

Vérifier la connectivité de l’appareil client au serveur STUN/TURN et le type de NAT

Vous pouvez vérifier si un appareil client peut se connecter aux points de terminaison STUN/TURN, et si NAT est utilisé ainsi que son type. Vous pouvez vérifier également que les fonctionnalités UDP de base fonctionnent en lançant l’exécutable avdnettest.exe. Voici un lien de téléchargement vers la dernière version de avdnettest.exe.

Vous pouvez exécuter avdnettest.exe double-cliquant sur le fichier ou en l’exécutant à partir de la ligne de commande. La sortie ressemble à ce qui suit si la connectivité est réussie :

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Si votre environnement utilise NAT symétrique, vous pouvez utiliser une connexion relayée avec TURN. Si vous souhaitez en savoir plus sur la configuration des pare-feu et des groupes de sécurité réseau, veuillez consulter l’article RDP Shortpath pour Azure Virtual Desktop (onglet « Réseaux publics », section « Configuration réseau »).

Facultatif : Activer la prise en charge de Teredo

Bien qu’il ne soit pas nécessaire pour RDP Shortpath, Teredo ajoute des candidats de traversée NAT supplémentaires et augmente les chances de réussite de la connexion RDP Shortpath dans les réseaux IPv4 uniquement. Vous pouvez activer Teredo sur les hôtes de session et les clients avec PowerShell :

Ouvrez une invite PowerShell en tant qu’administrateur.

Exécutez la commande suivante :

Set-NetTeredoConfiguration -Type EnterpriseclientRedémarrez les hôtes de session et les appareils clients pour que les paramètres prennent effet.

Limiter la plage de ports utilisée avec STUN et TURN

Par défaut, les options RDP Shortpath qui utilisent STUN ou TURN utilisent une plage de ports éphémères comprise entre 49152 et 65535 pour établir un chemin d’accès direct entre le serveur et le client. Toutefois, vous pouvez être amené à configurer vos hôtes de session pour qu’ils utilisent une plage de ports plus petite et prévisible.

Vous pouvez définir une plage de ports par défaut plus restreinte (38300-39299), ou spécifier votre propre plage de ports. Quand cette option est activée sur vos hôtes de session, Windows App ou l’application Bureau à distance sélectionne de manière aléatoire le port dans la plage que vous spécifiez pour chaque connexion. Si cette plage est épuisée, les connexions utilisent à nouveau la plage de ports par défaut (49152-65535).

Quand vous choisissez le port de base et la taille du pool, tenez compte du nombre de ports dont vous avez besoin. La plage doit être comprise entre 1024 et 49151, après laquelle la plage de ports éphémère commence.

Vous pouvez limiter la plage de ports en utilisant Microsoft Intune ou la fonctionnalité Stratégie de groupe dans un domaine Active Directory. Sélectionnez l’onglet approprié pour votre scénario.

Pour limiter la plage de ports utilisée avec STUN et TURN dans Microsoft Intune :

Connectez-vous au centre d’administration Microsoft Intune.

Créez ou modifiez un profil de configuration pour les appareils Windows 10 et de version ultérieure, avec le type de profil catalogue Paramètres.

Dans le sélecteur de paramètres, accédez àModèles d’administration>Composants Windows>Services Bureau à distance>Hôte de session Bureau à distance>Azure Virtual Desktop.

Cochez la case Utiliser la plage de ports pour RDP Shortpath pour les réseaux non managés, puis fermez le sélecteur de paramètres.

Développez la catégorie Modèles d’administration, puis basculez le commutateur Utiliser la plage de ports pour RDP Shortpath pour les réseaux non managés sur Activé.

Entrez des valeurs pour Taille du pool de ports (appareil) et Port de base UDP (appareil). Les valeurs par défaut sont respectivement 1000 et 38300.

Cliquez sur Suivant.

Facultatif : sous l’onglet Étiquettes d’étendue, sélectionnez une étiquette d’étendue pour filtrer le profil. Pour plus d’informations sur les étiquettes d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les étiquettes d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations, sélectionnez le groupe contenant les ordinateurs qui fournissent une session à distance et que vous voulez configurer, puis sélectionnez Suivant.

Sous l’onglet Vérifier + créer, passez en revue les paramètres, puis sélectionnez Créer.

Une fois que la stratégie a été appliquée aux ordinateurs fournissant une session à distance, redémarrez-les pour que les paramètres prennent effet.

Vérifier que RDP Shortpath fonctionne

Une fois que vous avez configuré RDP Shortpath, connectez-vous à une session à distance à partir d’un appareil client, puis vérifiez que la connexion utilise UDP. Vous pouvez vérifier le transport utilisé à l’aide de la boîte de dialogue Informations de connexion de Windows App ou de l’application Bureau à distance, ou à l’aide des journaux de l’Observateur d’événements sur l’appareil client ou de Log Analytics dans le portail Azure.

Sélectionnez l’onglet approprié pour votre scénario.

Pour vous assurer que les connexions utilisent RDP Shortpath, vous pouvez vérifier les informations de connexion sur le client :

Connectez-vous à une session à distance.

Ouvrez la boîte de dialogue Informations de connexion en accédant à la barre d’outils Connexion en haut de l’écran et en sélectionnant l’icône en forme de puissance de signal, comme illustré dans la capture d’écran suivante :

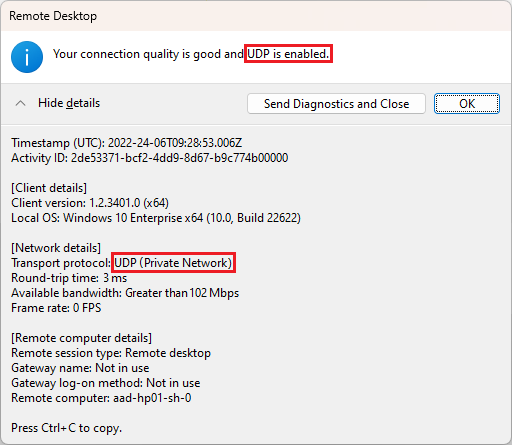

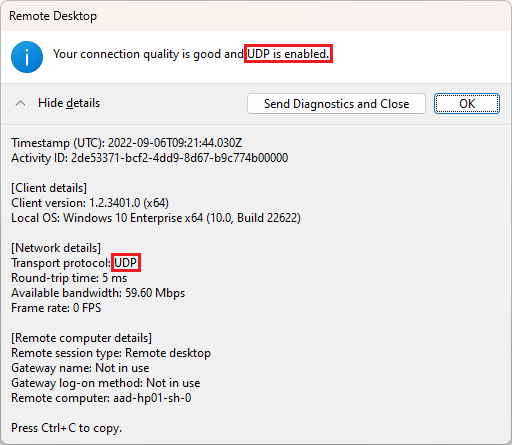

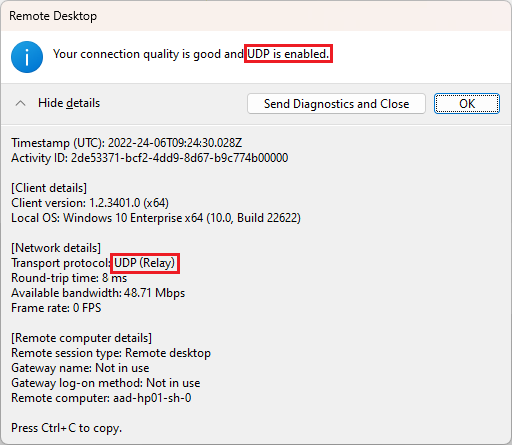

Vous pouvez vérifier dans la sortie que le protocole UDP est activé, comme le montrent les captures d’écran suivantes :

Si une connexion directe avec RDP Shortpath pour les réseaux managés est utilisée, le protocole de transport a la valeur UDP (réseau privé) :

Si STUN est utilisé, le protocole de transport a la valeur UDP :

Si TURN est utilisé, le protocole de transport a la valeur UDP (relais) :

Contenu connexe

Si vous rencontrez des problèmes lors de l’établissement d’une connexion à l’aide du transport RDP Shortpath pour les réseaux publics, consultez Résoudre les problèmes liés à RDP Shortpath.