Migrer l’automatisation Splunk SOAR vers Microsoft Sentinel

Microsoft Sentinel fournit des fonctionnalités d’orchestration, d’automatisation et de réponse de sécurité (SOAR) avec des règles d’automatisation et des playbooks. Les règles d’automatisation facilitent la gestion et la réponse simples des incidents, tandis que les playbooks exécutent des séquences d’actions plus complexes pour répondre aux menaces et y remédier. Cet article décrit comment identifier les cas d’usage SOAR et comment migrer votre automatisation Splunk SOAR vers des règles et playbooks d’automatisation Microsoft Sentinel.

Pour plus d’informations sur les différences entre les règles et les playbooks d’automatisation, consultez les articles suivants :

- Automatiser la réponse aux menaces avec des règles d’automatisation

- Automatiser la réponse aux menaces à l’aide de guides opérationnels

Identifier les cas d’usage SOAR

Voici ce sur quoi vous devez réfléchir lors de la migration des cas d’usage SOAR à partir de Splunk.

- Qualité du cas d’usage. Choisissez les cas d’usage d’automatisation basés sur des procédures clairement définies, avec une variation minimale et un faible taux de faux positifs.

- Intervention manuelle. Les réponses automatisées peuvent avoir un large éventail d’effets. Les automatisations à impact élevé doivent avoir une entrée humaine pour confirmer les actions à impact élevé avant qu’elles ne soient effectuées.

- Critères binaires. Pour augmenter la réussite de la réponse, les points de décision au sein d’un flux de travail automatisé doivent être aussi limités que possible, avec des critères binaires. Lorsqu’il n’existe que deux variables dans la prise de décision automatisée, la nécessité d’une intervention humaine est réduite et la prévisibilité des résultats est améliorée.

- Alertes ou données précises. Les actions de réponse dépendent de la précision de signaux tels que des alertes. Les sources d’alertes et d’enrichissement doivent être fiables. Les ressources Microsoft Sentinel telles que les watchlists et la veille des menaces avec des évaluations de confiance élevées améliorent la fiabilité.

- Rôle Analyste. Bien que l’automatisation soit excellente, réservez les tâches les plus complexes pour les analystes. Donnez-leur la possibilité de contribuer aux flux de travail qui nécessitent une validation. Pour résumer, l’automatisation des réponses doit augmenter et étendre les fonctionnalités de l’analyste.

Migrer le flux de travail SOAR

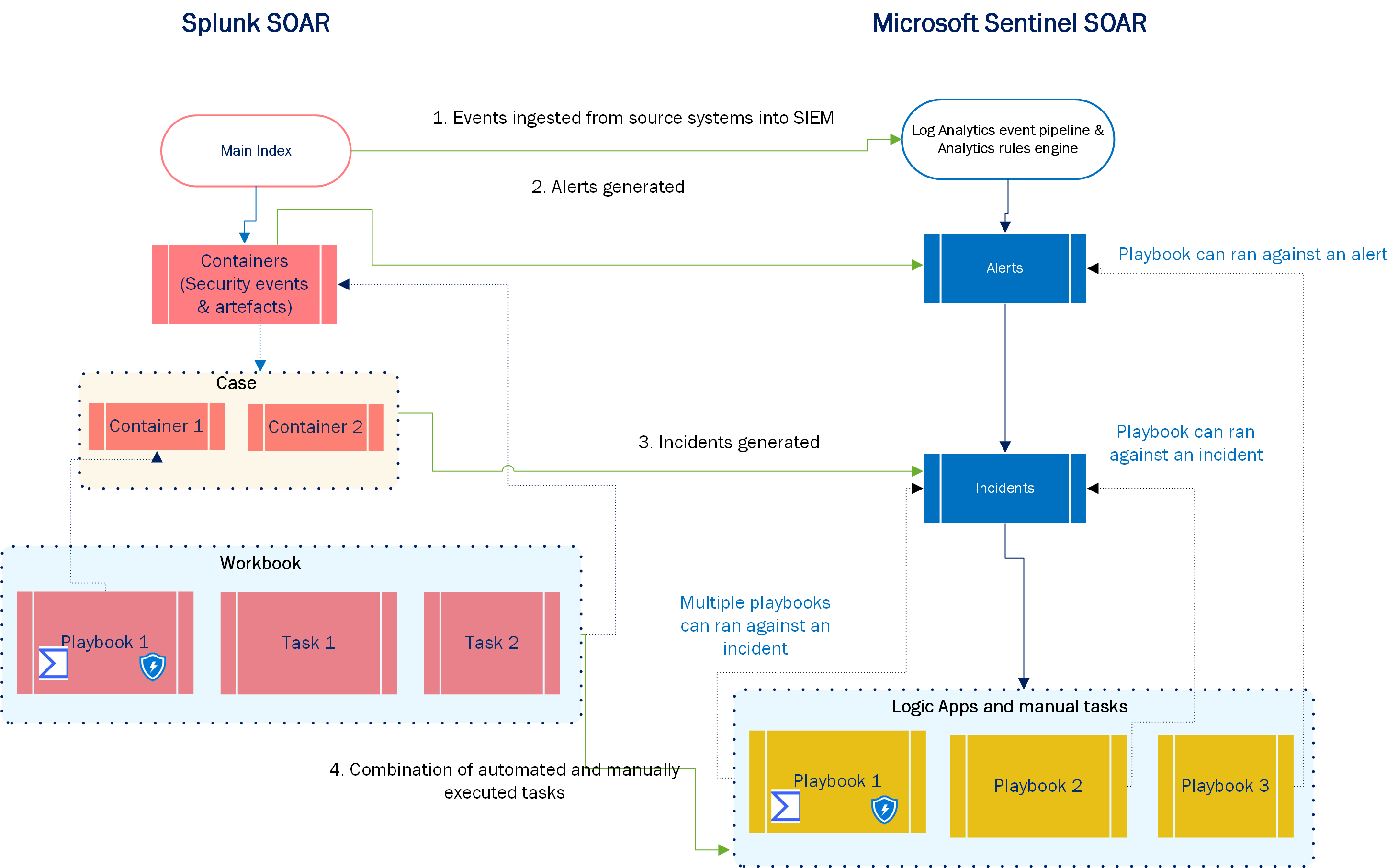

Cette section montre comment les concepts Splunk SOAR clés se traduisent en composants Microsoft Sentinel, et fournit des instructions générales sur la migration de chaque étape ou composant dans le flux de travail SOAR.

| Étape (dans le diagramme) | Splunk | Microsoft Sentinel |

|---|---|---|

| 1 | Ingérez des événements dans l’index principal. | Ingérez des événements dans l’espace de travail Log Analytics. |

| 2 | Créez des conteneurs. | Balisez des incidents à l’aide de la fonctionnalité de détails personnalisés. |

| 3 | Créez des cas. | Microsoft Sentinel peut regrouper automatiquement les incidents en fonction de critères définis par l’utilisateur, tels que les entités partagées ou la gravité. Ces alertes génèrent ensuite des incidents. |

| 4 | Créez des playbooks. | Azure Logic Apps utilise plusieurs connecteurs pour orchestrer des activités dans les environnements cloud Microsoft Sentinel, Azure, tiers et hybrides. |

| 4 | Créez des classeurs. | Microsoft Sentinel exécute des playbooks isolés ou dans le cadre d’une règle d’automatisation ordonnée. Vous pouvez également exécuter manuellement des playbooks sur des alertes ou des incidents, conformément à une procédure de centre des opérations de sécurité (SOC) prédéfinie. |

Mapper des composants SOAR

Passez en revue les fonctionnalités Microsoft Sentinel ou Azure Logic Apps mappées aux principaux composants Splunk SOAR.

| Splunk | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| Éditeur de playbook | Concepteur d’application logique |

| Déclencheur | Déclencheur |

| • Connecteurs • Application • Répartiteur Automation |

• Connecteur • Runbook Worker hybride |

| Blocs d’actions | Action |

| Répartiteur de connectivité | Runbook Worker hybride |

| Communauté | • Onglet > Modèles Automation • Catalogue du hub de contenu • GitHub |

| Décision | Contrôle conditionnel |

| Code | Connecteur de fonction Azure |

| Prompt | Envoyer un message électronique d’approbation |

| Format | Opérations de données |

| Playbooks d’entrée | Obtenir des entrées de variables à partir des résultats d’étapes précédemment exécutées ou de variables déclarées explicitement |

| Définir des paramètres avec l’utilitaire d’API de bloc d’utilitaire | Gérer les incidents avec l’API |

Utiliser des playbooks et des règles d’automatisation dans Microsoft Sentinel

La plupart des playbooks que vous utilisez avec Microsoft Sentinel sont disponibles dans l’onglet Modèles Automation>, le catalogue du hub de contenu ou GitHub. Toutefois, dans certains cas, vous devrez peut-être créer des playbooks à partir de zéro ou à partir de modèles existants.

Vous créez généralement votre application logique personnalisée à l’aide de la fonctionnalité Concepteur d’application logique Azure. Le code des applications logiques est basé sur des modèles Azure Resource Manager (ARM), qui facilitent le développement, le déploiement et la portabilité d’Azure Logic Apps dans plusieurs environnements. Pour convertir votre playbook personnalisé en modèle ARM portable, vous pouvez utiliser le générateur de modèles ARM.

Utilisez ces ressources dans les cas où vous devez créer vos propres playbooks à partir de zéro ou à partir de modèles existants.

- Automatiser la gestion des incidents dans Microsoft Sentinel

- Automatiser la réponse aux menaces à l’aide de règles dans Microsoft Sentinel

- Didacticiel : utiliser des règles d’automatisation dans Microsoft Sentinel

- Comment utiliser Microsoft Sentinel pour la réponse aux incidents, l’orchestration et l’automatisation

- Cartes adaptatives pour améliorer la réponse aux incidents dans Microsoft Sentinel

Meilleures pratiques SOAR après la migration

Voici les meilleures pratiques que vous devez prendre en compte après votre migration SOAR :

- Après avoir migré vos playbooks, testez les playbooks de manière approfondie pour vous assurer que les actions migrées fonctionnent comme prévu.

- Passez régulièrement en revue vos automatisations pour explorer des moyens de simplification ou d’amélioration de votre SOAR. Microsoft Sentinel ajoute en permanence de nouveaux connecteurs et actions qui peuvent vous aider à simplifier ou à accroître l’efficacité de vos implémentations de réponse actuelles.

- Surveillez les performances de vos playbooks à l’aide du classeur de surveillance de l’intégrité des playbooks.

- Utilisez des identités managées et des principaux de service : authentifiez-vous auprès de différents services Azure au sein de vos Logic Apps, stockez les secrets dans Azure Key Vault et masquez la sortie de l’exécution du flux. Nous vous recommandons également de surveiller les activités de ces principaux de service.

Étapes suivantes

Dans cet article, vous avez appris à mapper votre automatisation SOAR de Splunk à Microsoft Sentinel.