Configurer l’accès réseau et les règles de pare-feu pour Recherche Azure AI

Cet article explique comment restreindre l’accès réseau au point de terminaison public d’un service de recherche. Pour bloquer tout accès du plan de données au point de terminaison public, utilisez des points de terminaison privés et un réseau virtuel Azure.

Cet article suppose l’utilisation du Portail Azure pour la configuration des options de l’accès réseau. Vous pouvez également utiliser API REST de gestion, Azure PowerShell ou l’interface de ligne de commande Azure.

Prérequis

Un service de recherche, toute région, au niveau Essentiel ou supérieur

Autorisations Propriétaire ou Contributeur

Quand configurer l’accès réseau

Par défaut, la Recherche Azure AI est configuré pour autoriser les connexions sur un point de terminaison public. L’accès à un service de recherche via le point de terminaison public est protégé par les protocoles d’authentification et d’autorisation, mais le point de terminaison lui-même est ouvert à Internet au niveau de la couche réseau pour les demandes de plan de données.

Si vous n’hébergez pas de site web public, vous pouvez configurer l’accès réseau pour refuser automatiquement les demandes, sauf si elles proviennent d’un ensemble approuvé d’appareils et de services cloud.

Il existe deux mécanismes pour restreindre l’accès au point de terminaison public :

- Les règles de trafic entrant listant les adresses IP, les plages ou les sous-réseaux depuis lesquels les requêtes sont admises

- Les exceptions aux règles réseau, où les requêtes sont admises sans vérification, tant que la requête provient d’un service approuvé

Les règles réseau ne sont pas nécessaires, mais il est recommandé de les ajouter si vous utilisez la Recherche Azure AI pour faire apparaître du contenu d’entreprise privé ou interne.

Les règles réseau sont étendues aux opérations de plan de données par rapport au point de terminaison public du service de recherche. Les opérations de plan de données incluent la création ou l’interrogation d’index et toutes les autres actions décrites par les API REST de recherche. Administration du service cible des opérations de plan de contrôle. Ces opérations spécifient des points de terminaison de fournisseur de ressources, qui sont soumis aux protections réseau prises en charge par Azure Resource Manager.

Limites

Le verrouillage du point de terminaison public présente quelques inconvénients.

Il faut du temps pour identifier entièrement les plages d’adresses IP et configurer des pare-feu. Si vous en êtes aux premiers stades de test et d’examen de preuve de concept et d’utilisation d’exemples de données, vous pouvez souhaiter différer les contrôles d’accès réseau jusqu’à ce que vous en ayez réellement besoin.

Certains flux de travail nécessitent l’accès à un point de terminaison public. Plus précisément, les Assistants d’importation dans le Portail Azure se connectent à des exemples de données intégrés (hébergés) et incorporent des modèles sur le point de terminaison public. Vous pouvez passer au code ou au script pour effectuer les mêmes tâches lorsque des règles de pare-feu sont en place, mais si vous souhaitez exécuter les Assistants, le point de terminaison public doit être disponible. Pour plus d’informations, consultez Connexions sécurisées dans les Assistants d’importation.

Configurer l’accès réseau dans le Portail Azure

Connectez-vous au Portail Azure et trouvez votre service de recherche.

Sous Paramètres, sélectionnez Mise en réseau dans le volet le plus à gauche. Si vous ne voyez pas cette option, vérifiez votre niveau de service. Les options de mise en réseau sont disponibles sur le niveau Essentiel et les niveaux supérieurs.

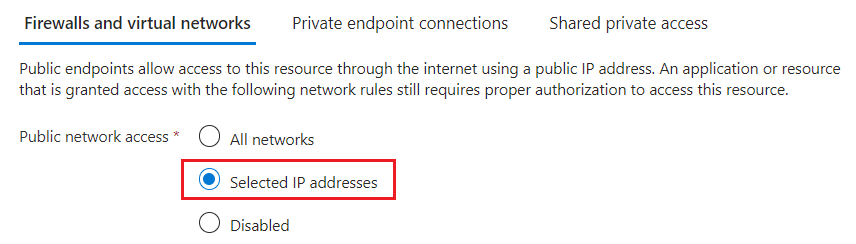

Choisissez Adresses IP sélectionnées. Évitez l’option Désactivé, sauf si vous configurez un point de terminaison privé.

D’autres paramètres deviennent disponibles lorsque vous choisissez cette option.

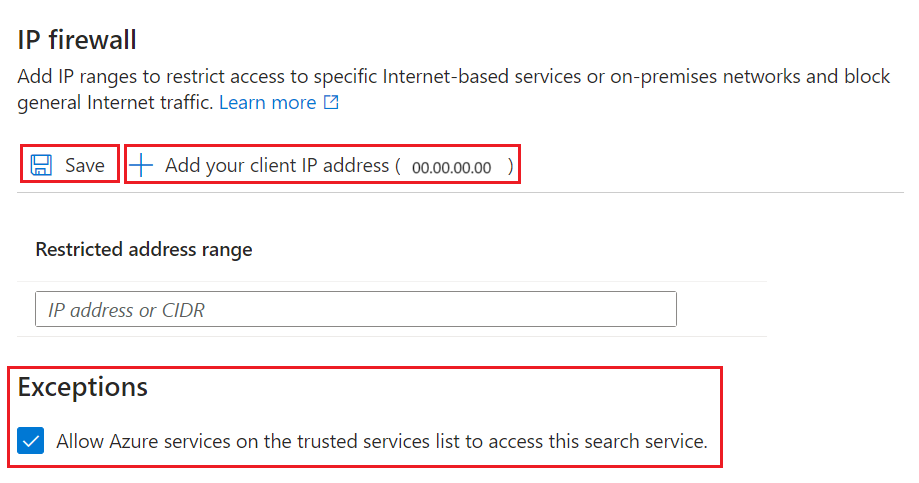

Sous Pare-feu IP, sélectionnez Ajouter votre adresse IP cliente pour créer une règle de trafic entrant pour l’adresse IP publique de votre appareil personnel. Pour plus d’informations, consultez Autoriser l’accès depuis l’adresse IP du Portail Azure.

Ajoutez d’autres adresses IP clientes pour d’autres machines, appareils et services qui envoient des requêtes à un service de recherche.

Les adresses et les plages IP sont au format CIDR. Un exemple de notation CIDR est 8.8.8.0/24, qui représente les adresses IP comprises entre 8.8.8.0 et 8.8.8.255.

Si votre client de recherche est une application web statique sur Azure, consultez Adresses IP entrantes et sortantes dans Azure App Service. Pour les fonctions Azure, consultez Adresses IP dans Azure Functions.

Sous Exceptions, sélectionnez Autoriser les services Azure de la liste des services approuvés pour accéder à ce service de recherche. La liste des services approuvés comprend :

-

Microsoft.CognitiveServicespour Azure OpenAI et Azure AI Services -

Microsoft.MachineLearningServicespour Azure Machine Learning

Lorsque vous activez cette exception, vous prenez une dépendance sur l’authentification Microsoft Entra ID, les identités managées et les attributions de rôle. Tout service Azure AI ou toute fonctionnalité AML disposant d’une attribution de rôle valide sur votre service de recherche peut contourner le pare-feu. Pour plus d’informations, consultez Octroyer l’accès aux services approuvés.

-

Enregistrez les changements apportés.

Une fois que vous avez activé la stratégie de contrôle d’accès IP pour votre service Recherche Azure AI, toutes les demandes adressées au plan de données à partir de machines ne figurant pas dans la liste des plages d’adresses IP autorisées sont rejetées.

Quand les demandes proviennent d’adresses IP qui ne figurent pas dans la liste autorisée, une réponse générique 403 Interdit est renvoyée sans autres informations.

Important

La prise en compte des modifications peut prendre plusieurs minutes. Patientez au moins 15 minutes avant de résoudre tout problème liés à la configuration réseau.

Autoriser l’accès à partir de l’adresse IP du portail Azure

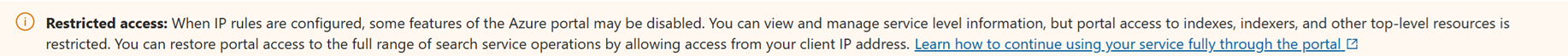

Lorsque des règles IP sont configurées, certaines fonctionnalités du Portail Azure sont désactivées. Vous pouvez visualiser et gérer les informations de niveau de service, mais l’accès par le portail aux assistants d’importer, aux index, aux indexeurs et aux autres ressources de niveau supérieur est restreint.

Vous pouvez restaurer l’accès par le portail à la gamme complète d’opérations de service de recherche en ajoutant l’adresse IP du portail Azure.

Pour obtenir l’adresse IP du portail Azure, effectuez nslookup (ou ping) sur :

-

stamp2.ext.search.windows.netest le domaine du gestionnaire de trafic pour le cloud public Azure. -

stamp2.ext.search.azure.uspour le cloud Azure Government.

Pour nslookup, l’adresse IP est visible dans la partie « Réponse ne faisant pas autorité » de la réponse. Dans l’exemple suivant, l’adresse IP que vous devez copier est 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Quand les services s’exécutent dans différentes régions, ils se connectent à différents gestionnaires de trafic. Quel que soit le nom de domaine, l’adresse IP renvoyée par la commande ping est la bonne à utiliser lors de la définition d’une règle de pare-feu entrante pour le Portail Azure dans votre région.

Pour le test ping, la demande expire, mais l’adresse IP est visible dans la réponse. Par exemple, dans le message "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", l’adresse IP est 52.252.175.48.

Une bannière vous informe que les règles IP affectent l’expérience du portail Azure. Cette bannière reste visible même après avoir ajouté l’adresse IP du portail Azure. N’oubliez pas d’attendre plusieurs minutes pour que les règles réseau prennent effet avant de faire des tests.

Accorder l’accès aux services Azure approuvés

Avez-vous sélectionné l’exception des services approuvés ? Si c’est le cas, votre service de recherche admet les demandes et les réponses d’une ressource Azure approuvée sans vérifier l’adresse IP. Une ressource approuvée doit avoir une identité managée (système ou affectée par l’utilisateur, mais généralement système). Une ressource approuvée doit avoir une attribution de rôle sur ma Recherche Azure AI qui lui donne l’autorisation d’accéder aux données et aux opérations.

La liste des services approuvés pour Recherche Azure AI inclut :

-

Microsoft.CognitiveServicespour Azure OpenAI et Azure AI Services -

Microsoft.MachineLearningServicespour Azure Machine Learning

Les flux de travail pour cette exception réseau sont des requêtes provenant d’Azure AI Foundry ou d’autres fonctionnalités AML à destinées à Recherche IA Azure. L’exception de services approuvés est généralement destinée à des scénarios Azure OpenAI sur vos données pour la récupération d’environnements de génération augmentée (RAG) et de terrain de jeu.

Les ressources approuvées doivent avoir une identité managée

Pour configurer les identités managées pour Azure OpenAI et Azure Machine Learning :

- Guide pratique pour configurer Azure OpenAI Service avec des identités managées

- Comment configurer l’authentification entre Azure Machine Learning et d’autres services.

Pour configurer une identité managée pour un service Azure AI :

- Trouvez votre compte multiservice.

- Sur le volet le plus à gauche, sous Gestion des ressources, sélectionnez Identité.

- Définissez Affecté par le système sur On.

Les ressources approuvées doivent avoir une attribution de rôle

Une fois que votre ressource Azure dispose d’une identité managée, attribuez des rôles sur Recherche Azure AI pour octroyer des autorisations aux données et aux opérations.

Les services approuvés sont utilisés pour les charges de travail de vectorisation : génération de vecteurs à partir de texte et de contenu d’image et renvoi de charges utiles au service de recherche pour l’exécution ou l’indexation des requêtes. Les connexions d’un service approuvé sont utilisées pour remettre des charges utiles à la Recherche Azure AI.

Sur le volet le plus à gauche, sous Access Control (IAM), sélectionnez Identité.

Sélectionnez Ajouter, puis sélectionnez Ajouter une attribution de rôle.

Dans la page Rôles :

- Sélectionnez Contributeur de données d’index de recherche pour charger un index de recherche avec des vecteurs générés par un modèle d’incorporation. Choisissez ce rôle si vous envisagez d’utiliser la vectorisation intégrée pendant l’indexation.

- Vous pouvez également sélectionner Lecteur de données d’index de recherche pour fournir des requêtes contenant un vecteur généré par un modèle incorporé au moment de la requête. L’incorporation utilisée dans une requête n’est pas écrite dans un index. Par conséquent, aucune autorisation d’écriture n’est nécessaire.

Cliquez sur Suivant.

Dans la page Membres, sélectionnez Identité managée et Sélectionner des membres.

Filtrez par identité managée par système, puis sélectionnez l’identité managée de votre compte multiservice Azure AI.

Remarque

Cet article traite de l’exception approuvée pour admettre des requêtes à votre service de recherche, mais Recherche Azure AI est elle-même sur la liste des services approuvés d’autres ressources Azure. Plus précisément, vous pouvez utiliser l’exception de service approuvé pour lesconnexions de Recherche Azure AI au Stockage Azure.

Étapes suivantes

Une fois qu’une requête est permise via le pare-feu, elle doit être authentifiée et autorisée. Deux options s'offrent à vous :

Authentification par clé, où une clé API d’administrateur ou d’interrogation est fournie dans la requête. Cette option est celle par défaut.

Contrôle d’accès en fonction du rôle utilisant Microsoft Entra ID, où l’appelant est membre d’un rôle de sécurité sur un service de recherche. Cette option est la plus sûre. Elle utilise Microsoft Entra ID pour l’authentification et les attributions de rôles sur Recherche Azure AI pour obtenir des autorisations sur les données et les opérations.