Ajout d’un service de recherche à un périmètre de sécurité réseau

Important

La prise en charge de Recherche Azure AI pour le périmètre de sécurité réseau est disponible en préversion publique sous conditions d’utilisation supplémentaires. Elle est disponible dans les régions qui fournissent cette fonctionnalité. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge.

Consultez la section Limitations et considérations avant de commencer.

Cet article explique comment joindre un service de Recherche Azure AI à un périmètre de sécurité réseau pour contrôler l’accès réseau à votre service de recherche. En joignant un périmètre de sécurité réseau, vous pouvez :

- journaliser tout l’accès à votre service de recherche dans le contexte d’autres ressources Azure situées dans le même périmètre,

- bloquer toute exfiltration de données d’un service de recherche vers d’autres services en dehors du périmètre,

- autoriser l’accès à votre service de recherche à l’aide des fonctionnalités d’accès entrant et sortant du périmètre de sécurité réseau.

Vous pouvez ajouter un service de recherche à un périmètre de sécurité réseau sur le portail Azure, comme expliqué dans cet article. Vous pouvez également utiliser l’API REST Azure Virtual Network Manager pour rejoindre un service de recherche et utiliser les API REST de gestion de la recherche pour afficher et synchroniser les paramètres de configuration.

Limitations et considérations

Pour les services de recherche au sein d’un périmètre de sécurité réseau, les indexeurs doivent utiliser une identité managée affectée par le système ou l’utilisateur et avoir une attribution de rôle qui autorise l’accès en lecture aux sources de données.

Les sources de données de l’indexeur prises en charge sont actuellement limitées au Stockage Blob Azure, à Azure Cosmos DB for NoSQLet à la base de données Azure SQL.

Actuellement, dans le périmètre, les connexions d’indexeur à Azure PaaS pour l’extraction de données représentent le cas d’utilisation principal. Pour les appels API sortants axés sur les compétences vers les services Azure AI Services, Azure OpenAI ou le catalogue de modèles Azure AI Foundry, ou pour les appels entrants depuis Azure AI Foundry pour les scénarios de « conversation avec vos données », vous devez configurer les règles entrantes et sortantes pour autoriser les demandes à travers le périmètre. Si vous avez besoin de connexions privées pour la segmentation et la vectorisation prenant en charge la structure, vous devez créer une liaison privée partagée et un réseau privé.

Prérequis

Un périmètre de sécurité réseau existant. Vous pouvez en créer un à associer à votre service de recherche.

Recherche Azure AI, n’importe quel niveau facturable, dans n’importe quelle région.

Affectation d’un service de recherche à un périmètre de sécurité réseau

Le périmètre de sécurité réseau Azure permet aux administrateurs de définir une limite d’isolement du réseau logique pour les ressources PaaS (par exemple, Stockage Azure et la base de données Azure SQL) déployées en dehors des réseaux virtuels. Le périmètre de sécurité réseau Azure limite la communication aux ressources au sein du périmètre et autorise le trafic public en dehors du périmètre par le biais de règles d’accès entrant et sortant.

Vous pouvez ajouter le service Recherche Azure AI à un périmètre de sécurité réseau pour que toutes les requêtes d’indexation et d’interrogation s’exécutent dans les limites du périmètre de sécurité.

Sur le portail Azure, recherchez le service de périmètre de sécurité réseau pour votre abonnement.

Sélectionnez Ressources dans le menu de gauche.

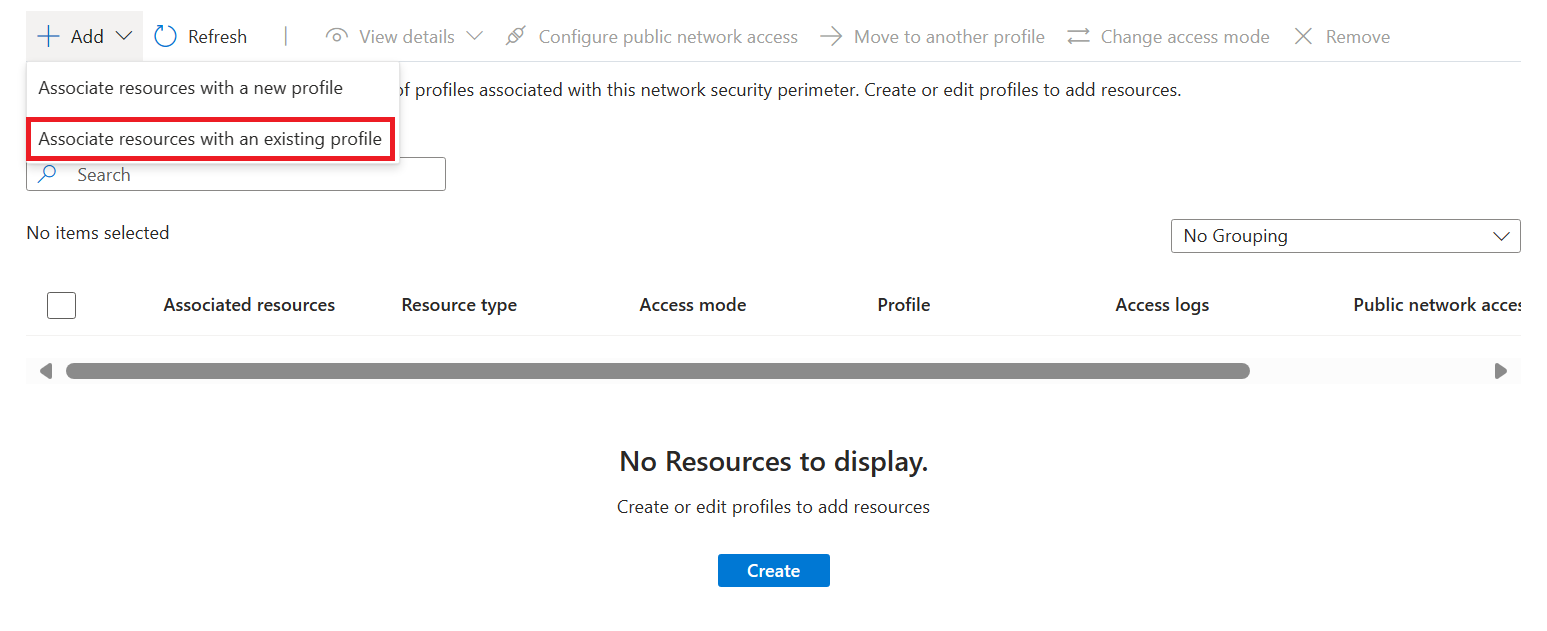

Sélectionnez Ajouter>des ressources associées à un profil existant.

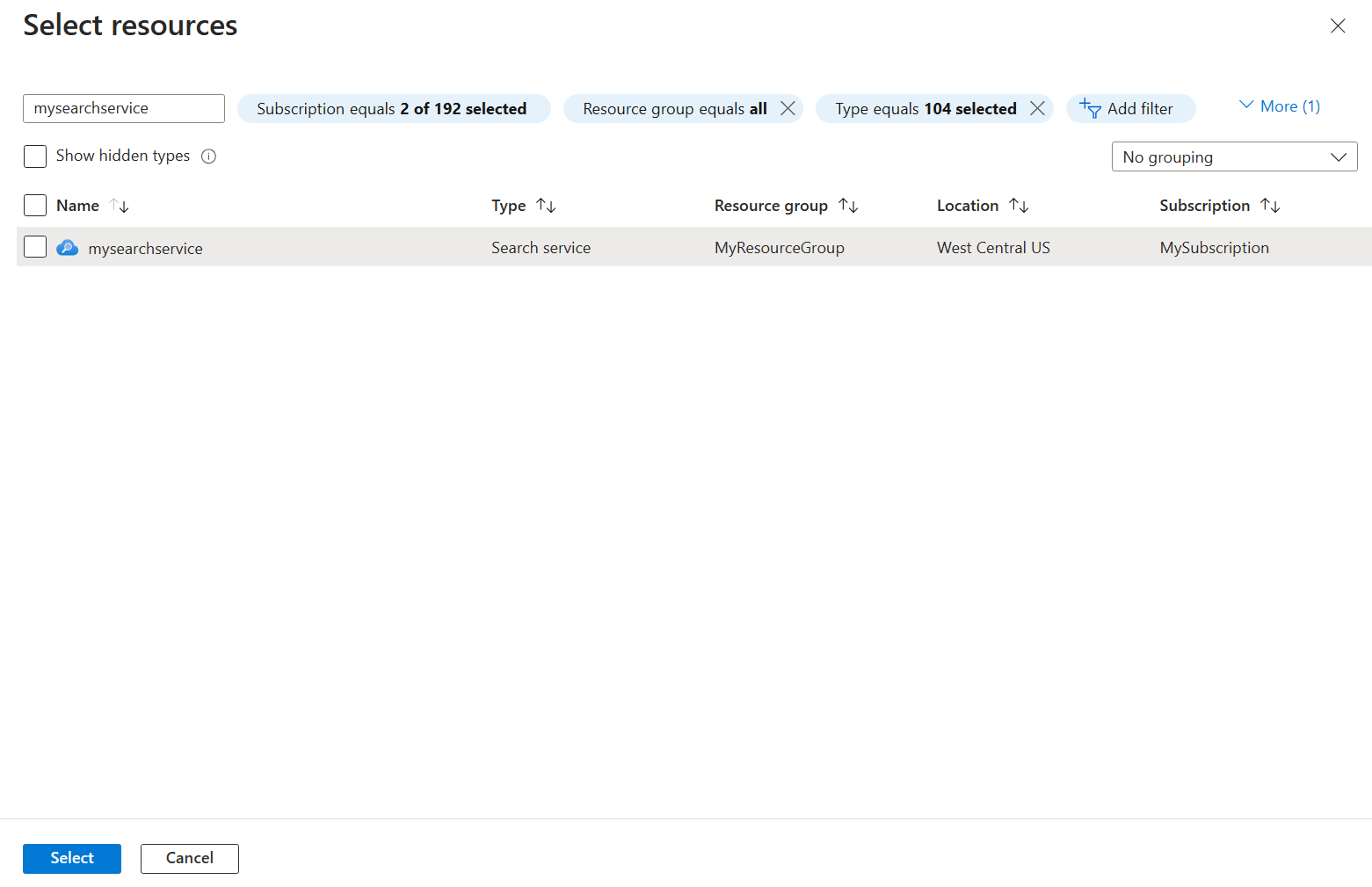

Sélectionnez le profil que vous avez créé lors de la création du périmètre de sécurité réseau pour le Profil.

Sélectionnez Associer, puis sélectionnez le service de recherche que vous avez créé.

Sélectionnez Associer dans la section inférieure gauche de l’écran pour créer l’association.

Modes d’accès au périmètre de sécurité réseau

Le périmètre de sécurité réseau prend en charge deux modes d’accès différents pour les ressources associées :

| Mode | Description |

|---|---|

| Mode apprentissage | Il s’agit du mode d’accès par défaut. En mode Apprentissage, le périmètre de sécurité réseau journalise tout le trafic vers le service de recherche qui aurait été refusé si le périmètre était en mode appliqué. Cela permet aux administrateurs réseau de comprendre les modèles d’accès existants du service de recherche avant d’exécuter l’application des règles d’accès. |

| Mode Appliqué | En mode Appliqué, le périmètre de sécurité réseau journalise et refuse tout le trafic qui n’est pas explicitement autorisé par les règles d’accès. |

Paramètres du périmètre de sécurité réseau et des réseaux du service de recherche

Le paramètre publicNetworkAccess détermine l’association du service de recherche à un périmètre de sécurité réseau.

En mode Apprentissage, le paramètre

publicNetworkAccesscontrôle l’accès public à la ressource.En mode Appliqué, le paramètre

publicNetworkAccessest remplacé par les règles du périmètre de sécurité réseau. Par exemple, si un service de recherche avec un paramètrepublicNetworkAccessdeenabledest associé à un périmètre de sécurité réseau en mode Appliqué, l’accès au service de recherche est toujours contrôlé par les règles d’accès au périmètre de sécurité réseau.

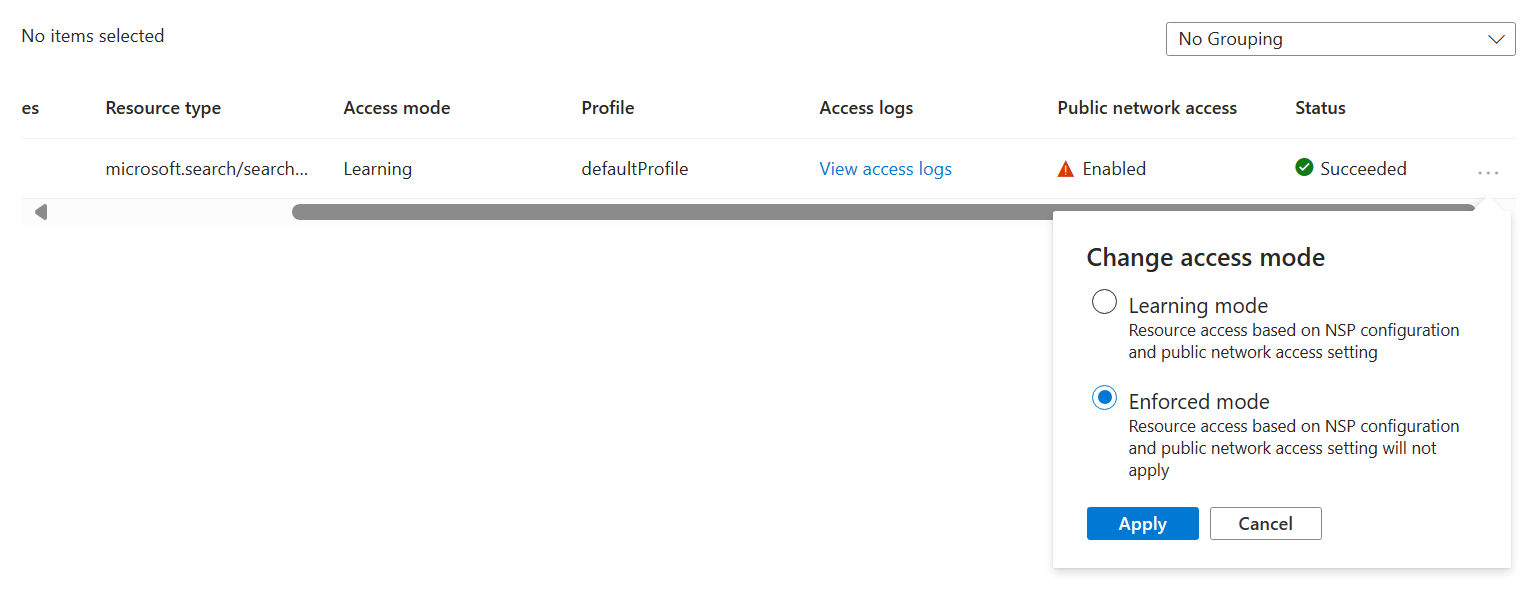

Modification du mode d’accès au périmètre de sécurité réseau

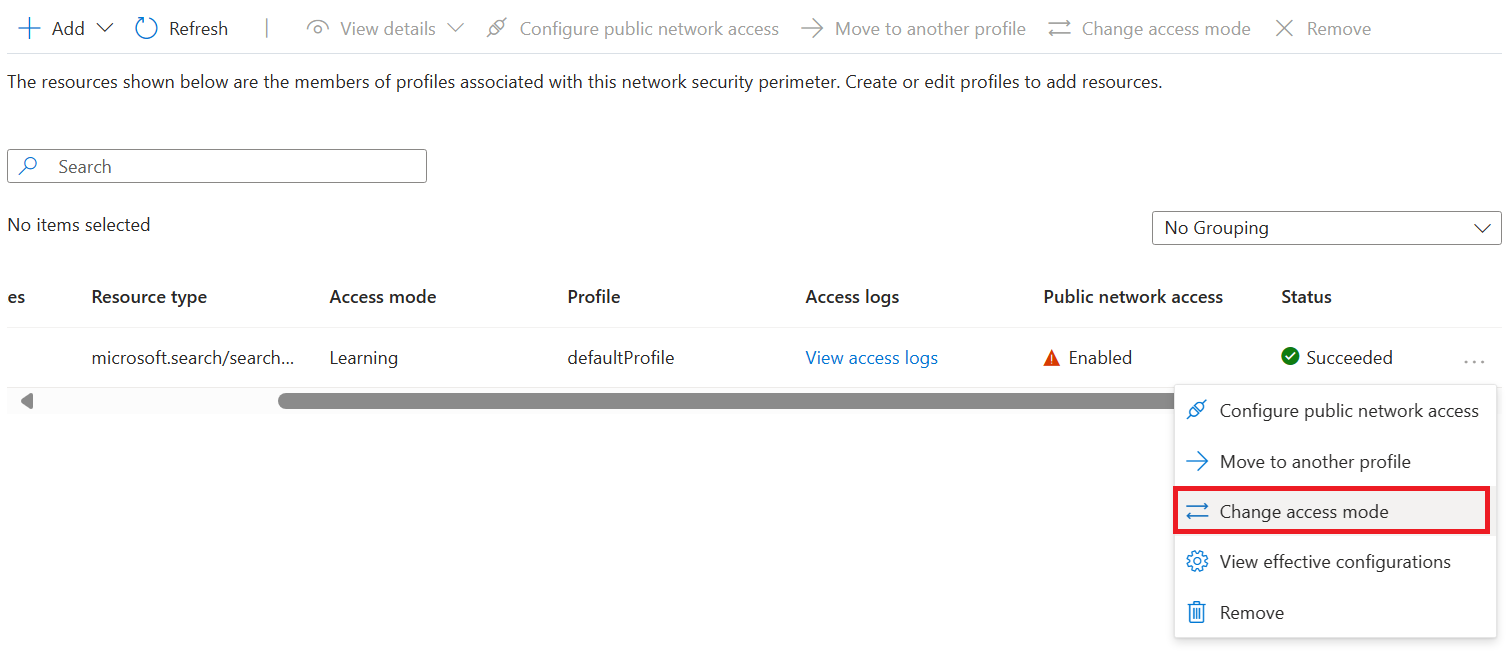

Accédez à la ressource du périmètre de sécurité réseau sur le portail Azure.

Sélectionnez Ressources dans le menu de gauche.

Recherchez votre service de recherche dans la table.

Sélectionnez les trois points à droite de la ligne dédiée au service de recherche. Sélectionnez Modifier le mode d’accès dans la fenêtre contextuelle.`

Sélectionnez le mode d’accès souhaité, puis sélectionnez Appliquer.

Activation de la journalisation de l’accès réseau

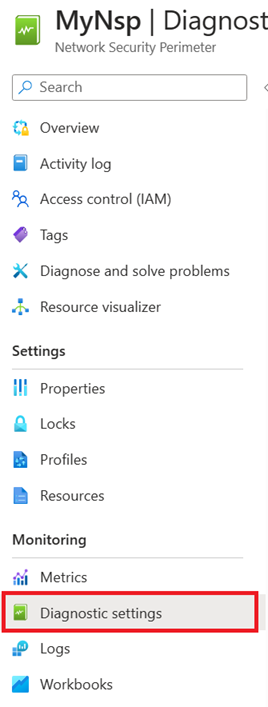

Accédez à la ressource du périmètre de sécurité réseau sur le portail Azure.

Sélectionnez Paramètres de diagnostic dans le menu de gauche.

Sélectionnez Ajouter le paramètre de diagnostic.

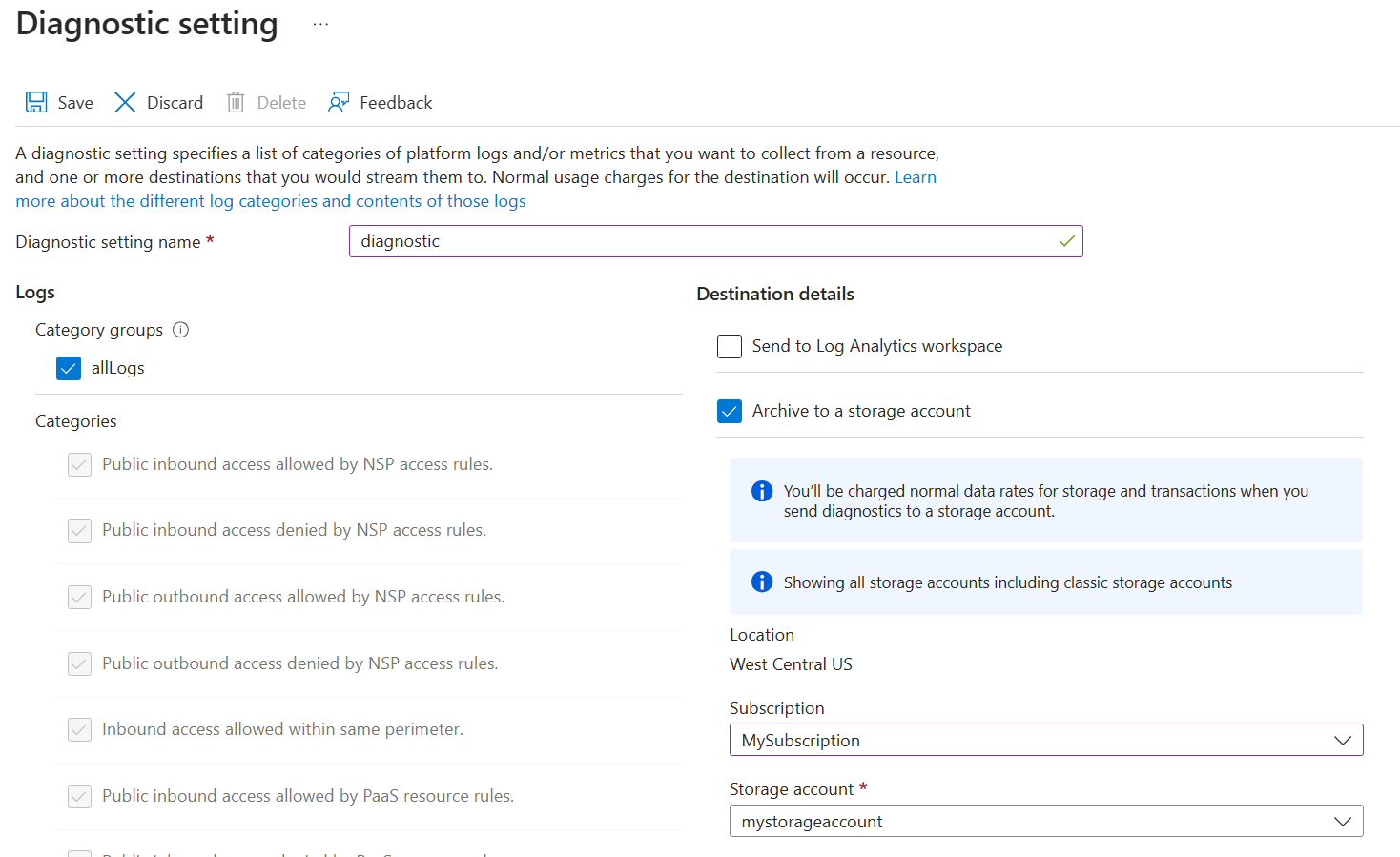

Entrez par exemple « diagnostic » pour le nom duparamètre de diagnostic.

Sous Journaux, sélectionnez Tous les journaux. allLogs garantit que tous les accès réseau entrants et sortants aux ressources de votre périmètre de sécurité réseau sont enregistrés.

Sous Détails de destination, sélectionnez Archiver dans un compte de stockage ou Envoyer à l’espace de travail Log Analytics. Le compte de stockage doit se trouver dans la même région que le périmètre de sécurité réseau. Vous pouvez utiliser un compte de stockage existant ou en créer un. Un espace de travail Log Analytics peut se trouver dans une région différente de celle utilisée par le périmètre de sécurité réseau. Vous pouvez également sélectionner l’une des autres destinations applicables.

Sélectionnez Enregistrer pour créer le paramètre de diagnostic et démarrer la journalisation de l’accès réseau.

Lecture des journaux d’activité d’accès réseau

Espace de travail Log Analytics

La table network-security-perimeterAccessLogs contient tous les journaux d’activité pour chaque catégorie de journal (par exemple network-security-perimeterPublicInboundResourceRulesAllowed). Chaque journal contient un enregistrement de l’accès réseau du périmètre de sécurité réseau qui correspond à la catégorie du journal.

Voici un exemple du format du journal network-security-perimeterPublicInboundResourceRulesAllowed :

| Nom de la colonne | Signification | Exemple de valeur |

|---|---|---|

| ResultDescription | Nom de l’opération d’accès réseau | POST /indexes/my-index/docs/search |

| Profile | À quel périmètre de sécurité réseau le service de recherche a été associé | defaultProfile |

| ServiceResourceId | ID de ressource du service de recherche | search-service-resource-id |

| Règle correspondante | Description JSON de la règle qui a été mise en correspondance par le journal | { "accessRule": "IP firewall" } |

| SourceIPAddress | Adresse IP source de l’accès réseau entrant, le cas échéant | 1.1.1.1 |

| AccessRuleVersion | Version des règles d’accès au périmètre de sécurité réseau utilisée pour appliquer les règles d’accès réseau | 0 |

Compte de stockage

Le compte de stockage contient des conteneurs pour chaque catégorie de journal (par exemple insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). La structure de dossiers à l’intérieur du conteneur correspond à l’ID de ressource du périmètre de sécurité réseau et au moment où les journaux ont été pris. Chaque ligne du fichier journal JSON contient un enregistrement de l’accès réseau du périmètre de sécurité réseau qui correspond à la catégorie du journal.

Par exemple, le journal des catégories autorisées des règles de périmètre entrant utilise le format suivant :

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Ajouter une règle d’accès pour votre service de recherche

Un profil de périmètre de sécurité réseau spécifie des règles qui autorisent ou refusent l’accès via le périmètre.

Dans le périmètre, toutes les ressources ont un accès mutuel au niveau du réseau. Vous devez toujours configurer l’authentification et l’autorisation, mais au niveau du réseau, les demandes de connexion émises depuis l’intérieur du périmètre sont acceptées.

Pour les ressources en dehors du périmètre de sécurité réseau, vous devez spécifier des règles d’accès entrant et sortant. Les règles d’accès entrant spécifient les connexions à autoriser à entrer et les règles de trafic sortant spécifient les demandes à autoriser à sortir.

Un service de recherche accepte les requêtes entrantes provenant d’applications telles qu’Azure AI Foundry, Azure OpenAI Studio, le flux d’invite Azure Machine Learning et toute application qui envoie des requêtes d’indexation ou de requête. Un service de recherche envoie des requêtes sortantes pendant l’indexation basée sur l’indexeur et l’exécution d’un ensemble de compétences. Cette section explique comment configurer des règles d’accès entrants et sortants pour les scénarios Recherche Azure AI.

Remarque

Tout service associé à un périmètre de sécurité réseau autorise implicitement l’accès entrant et sortant à tout autre service associé au même périmètre de sécurité réseau lorsque cet accès est authentifié à l’aide d’identités managées et d’attributions de rôles. Les règles d’accès doivent uniquement être créées lors de l’autorisation d’accès en dehors du périmètre de sécurité réseau, ou pour l’accès authentifié à l’aide de clés API.

Ajout d’une règle d’accès entrant

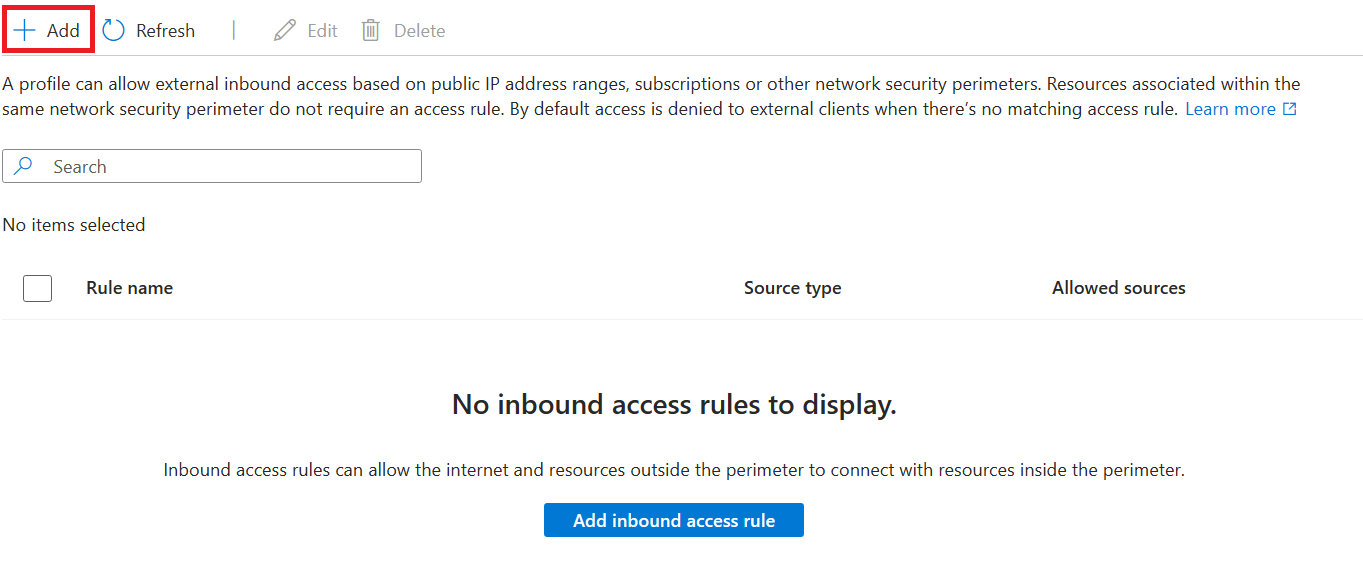

Les règles d’accès entrant peuvent autoriser Internet et les ressources en dehors du périmètre à se connecter à des ressources à l’intérieur du périmètre.

Le périmètre de sécurité réseau prend en charge deux types de règles d’accès entrant :

Plages d’adresse IP. Les adresses IP ou les plages doivent être au format CIDR (Classless Inter-Domain Routing). Un exemple de notation CIDR est 192.0.2.0/24, qui représente les adresses IP comprises entre 192.0.2.0 et 192.0.2.255. Ce type de règle autorise les requêtes entrantes à partir de n’importe quelle adresse IP de la plage.

Abonnements. Ce type de règle autorise l’accès entrant authentifié à l’aide d’une identité managée à partir de l’abonnement.

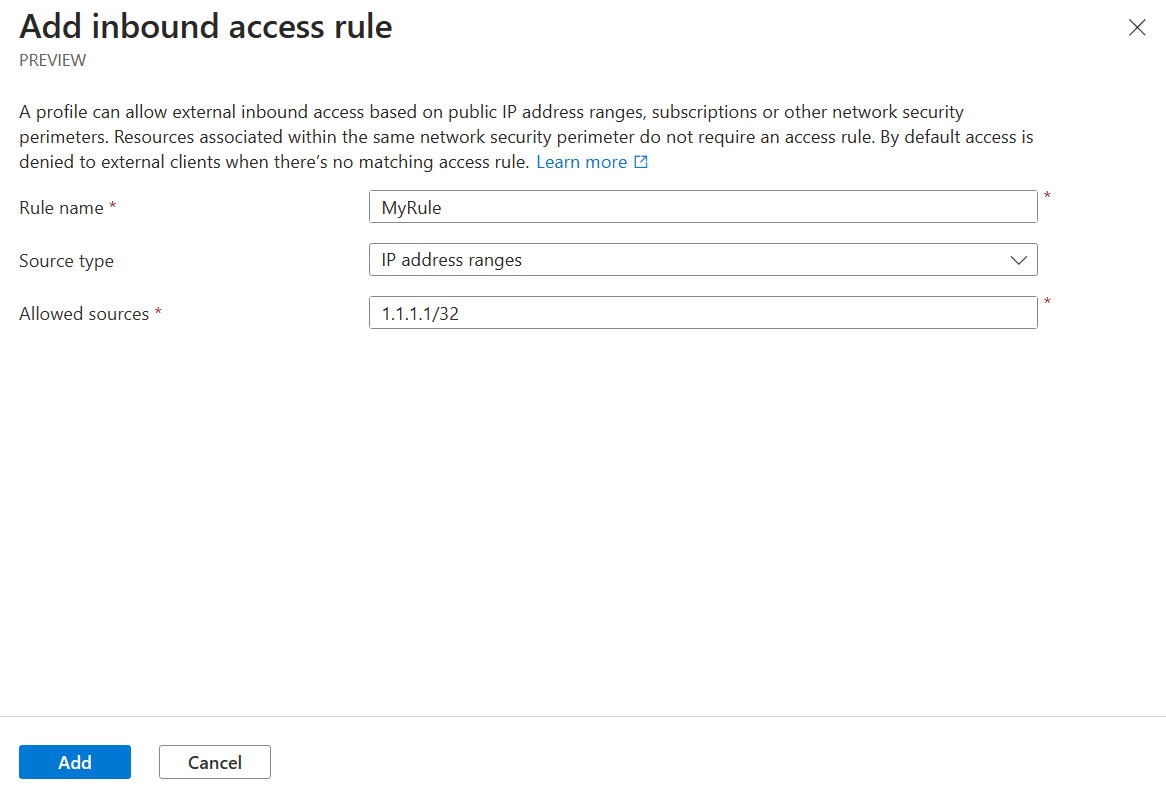

Pour ajouter une règle d’accès entrant sur le portail Azure :

Accédez à la ressource du périmètre de sécurité réseau sur le portail Azure.

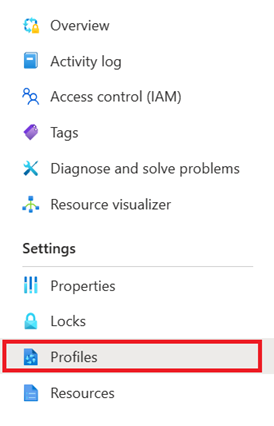

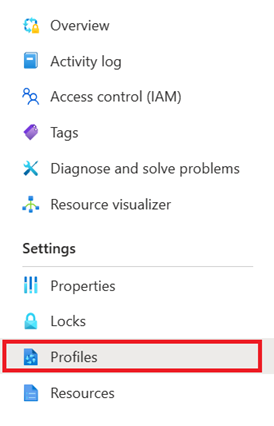

Sélectionnez Profils dans le menu de gauche.

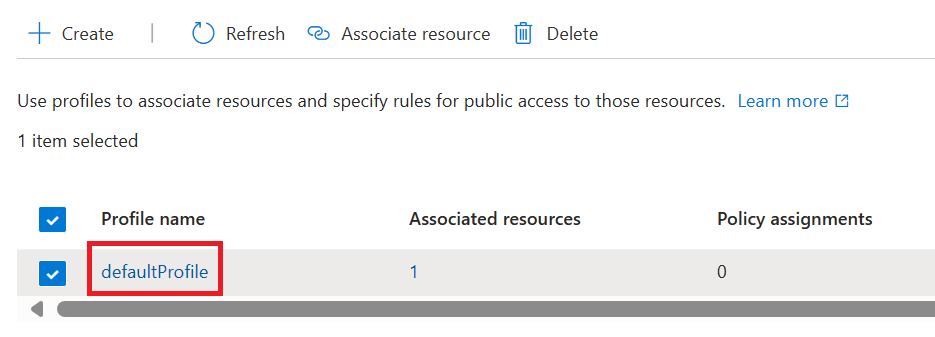

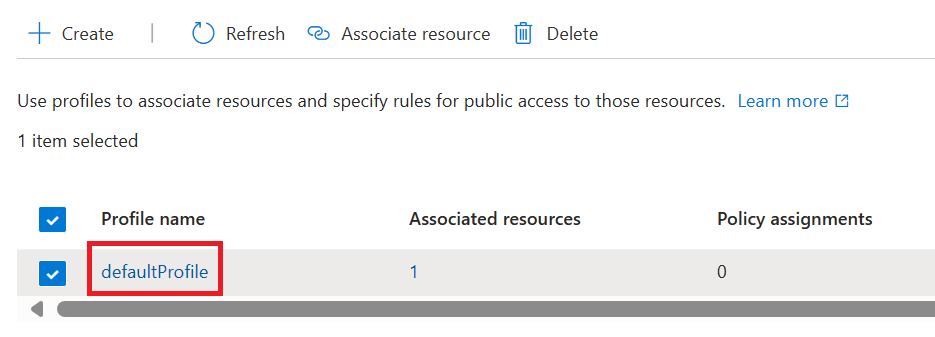

Sélectionnez le profil que vous utilisez avec votre périmètre de sécurité réseau

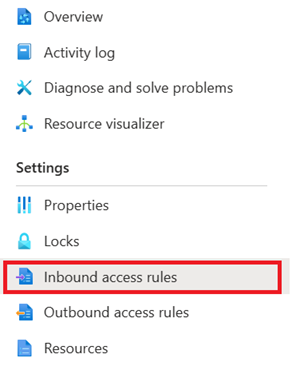

Sélectionnez Règles d’accès entrant dans le menu de gauche.

Sélectionnez Ajouter.

Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Nom de la règle Nom de la règle d’accès entrant (par exemple, « MaRègled’AccèsEntrant »). Type de source Les valeurs valides sont des plages d’adresses IP ou des abonnements. Sources autorisées Si vous avez sélectionné des plages d’adresses IP, entrez la plage d’adresses IP au format CIDR à partir de laquelle vous souhaitez autoriser l’accès entrant. Les plages d’adresses IP Azure sont disponibles en suivant ce lien. Si vous avez sélectionné Abonnements, utilisez l’abonnement à partir duquel vous souhaitez autoriser l’accès entrant. Sélectionnez Ajouter pour créer la règle d’accès entrant.

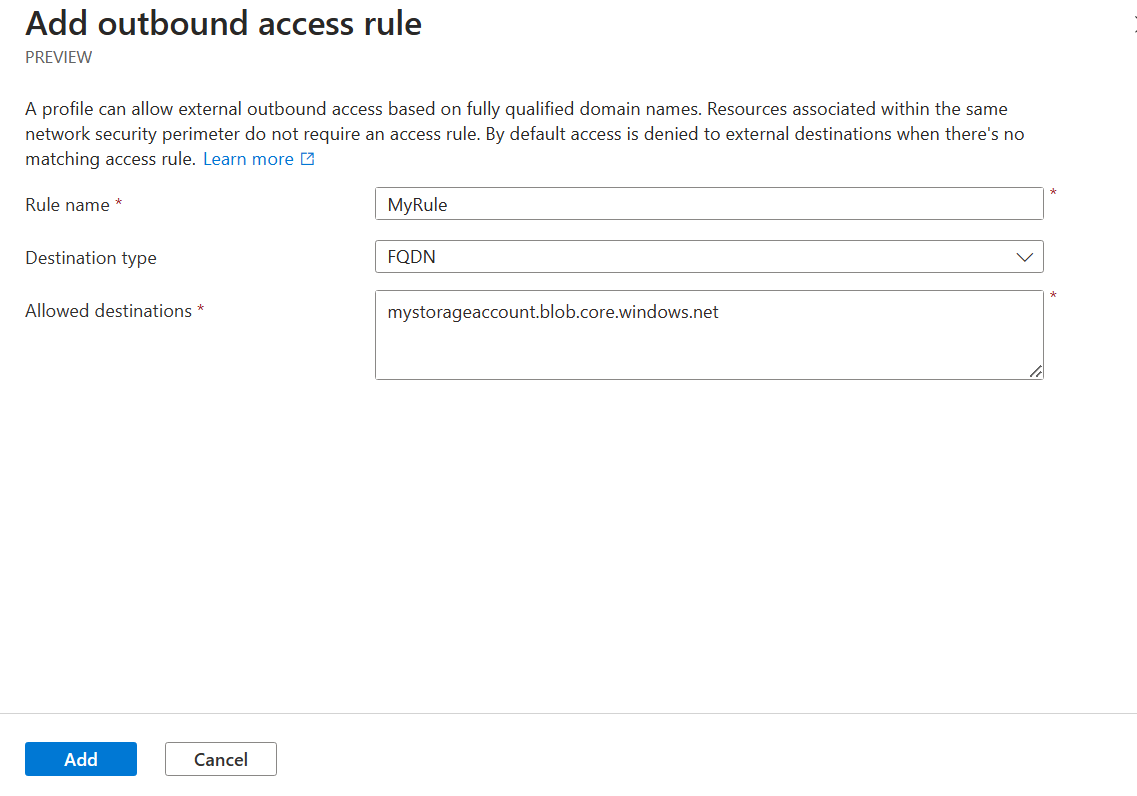

Ajout d’une règle d’accès sortant

Un service de recherche effectue des appels sortants pendant l’indexation basée sur l’indexeur et l’exécution d’un ensemble de compétences. Si vos sources de données d’indexeur, les Azure AI Services ou la logique de compétence personnalisée se trouvent en dehors du périmètre de sécurité réseau, vous devez créer une règle d’accès sortant pour permettre à votre service de recherche d’établir la connexion.

Rappelez-vous que dans la préversion publique, Recherche Azure AI ne peut se connecter qu’au stockage Azure ou à Azure Cosmos DB au sein du périmètre de sécurité. Si vos indexeurs utilisent d’autres sources de données, vous avez besoin d’une règle d’accès sortant pour prendre en charge cette connexion.

Le périmètre de sécurité réseau prend en charge les règles d’accès sortant en fonction du nom de domaine complet (FQDN) de la destination. Par exemple, vous pouvez autoriser l’accès sortant à partir de n’importe quel service associé à votre périmètre de sécurité réseau à un FQDN tel que mystorageaccount.blob.core.windows.net.

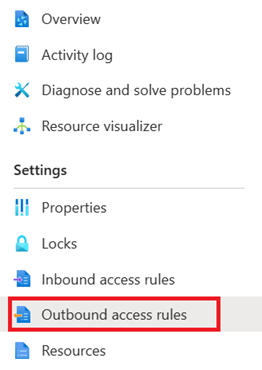

Pour ajouter une règle d’accès sortant sur le portail Azure :

Accédez à la ressource du périmètre de sécurité réseau sur le portail Azure.

Sélectionnez Profils dans le menu de gauche.

Sélectionnez le profil que vous utilisez avec votre périmètre de sécurité réseau

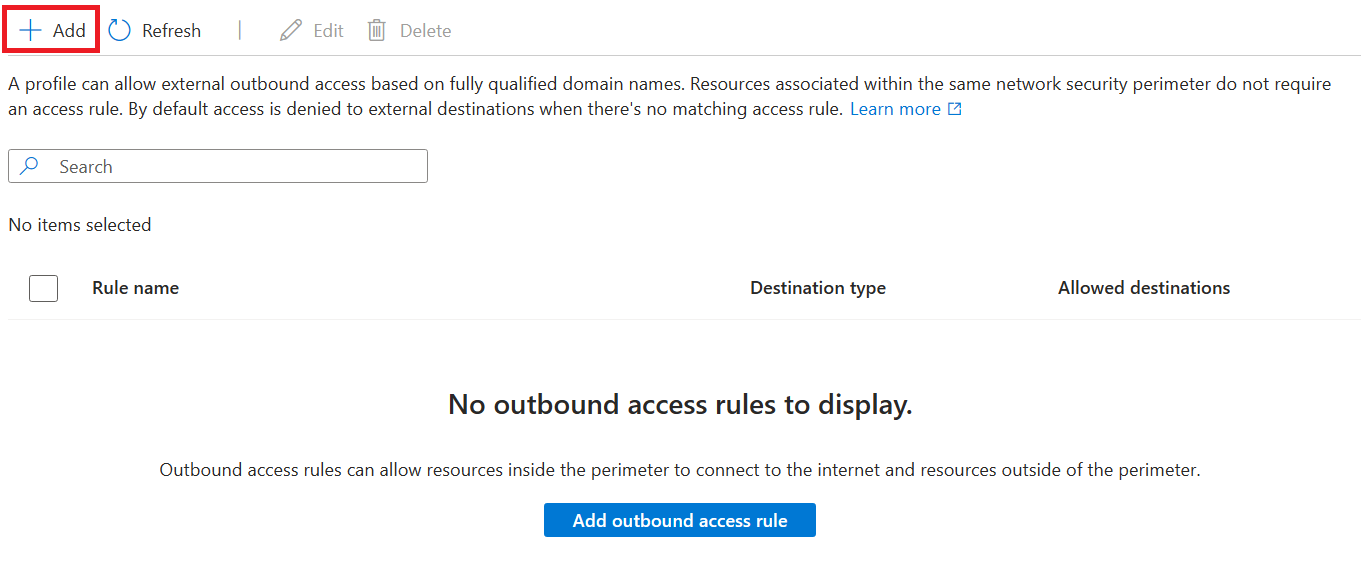

Sélectionnez les règles d’accès sortant dans le menu de gauche.

Sélectionnez Ajouter.

Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Nom de la règle Nom de la règle d’accès sortant (par exemple, « MaRègled’AccèsSortant ») Type de destination Laisser en tant que FQDN Destinations autorisées Saisissez une liste de noms de domaine complets auxquels vous souhaitez autoriser l’accès sortant séparés par des virgules Sélectionnez Ajouter pour créer la règle d’accès sortant.

Test de la connexion via le périmètre de sécurité réseau

Pour tester votre connexion via le périmètre de sécurité réseau, vous devez accéder à un navigateur web, sur un ordinateur local avec une connexion Internet ou une machine virtuelle Azure.

Modifiez votre association de périmètre de sécurité réseau en mode Appliqué pour commencer à appliquer les exigences de périmètre de sécurité réseau pour l’accès réseau à votre service de recherche.

Décidez si vous souhaitez utiliser un ordinateur local ou une machine virtuelle Azure.

- Si vous utilisez un ordinateur local, vous devez connaître votre adresse IP publique.

- Si vous utilisez une machine virtuelle Azure, vous pouvez utiliser une liaison privée ou vérifier l’adresse IP à l’aide du portail Azure.

À l’aide de l’adresse IP, vous pouvez créer une règle d’accès entrant pour cette adresse IP afin d’autoriser l’accès. Vous pouvez ignorer cette étape si vous utilisez une liaison privée.

Enfin, essayez de naviguer vers le service de recherche sur le portail Azure. Si les index s’affichent correctement, la configuration du périmètre de sécurité réseau est réussie.

Affichage et gestion de la configuration du périmètre de sécurité réseau

Vous pouvez utiliser les API REST de configuration du périmètre de sécurité réseau pour passer en revue et rapprocher les configurations de périmètre.

Veillez à utiliser la préversion de l’API 2024-06-01-preview. Découvrez comment appeler les API REST de gestion.