Configurer l’accès de kubectl

Ce guide pratique explique comment obtenir les fichiers kubeconfig nécessaires pour d’autres procédures. Le fichier en lecture seule est suffisant pour afficher la configuration du cluster. Le fichier d’espace de noms principal est nécessaire pour les opérations telles que la modification de l’authentification locale ou Microsoft Entra, ou la collecte de la capture de paquets.

Accès en lecture seule

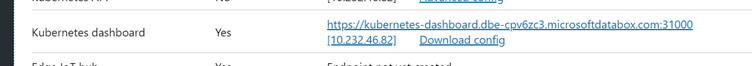

Pour exécuter les commandes kubectl en lecture seule telles que pour décrire des pods et afficher des journaux, vous pouvez télécharger un fichier kubeconfig à partir de l’interface utilisateur locale de l’environnement ASE. Sous Appareil, sélectionnez Télécharger la configuration.

Conseil

Pour accéder à l’interface utilisateur locale, consultez le Tutoriel : se connecter à Azure Stack Edge Pro avec GPU.

Le fichier téléchargé est appelé config.json. Ce fichier a l’autorisation de décrire les pods et de consulter les journaux, mais pas d’accéder aux pods avec kubectl exec.

Accès à l’espace de noms principal

Le déploiement Azure Private 5G Core utilise l’espace de noms principal. Pour les opérations telles que la modification de l’authentification locale ou Microsoft Entra, ou la collecte de la capture de paquets, vous devez avoir un fichier kubeconfig avec un accès total à l’espace de noms principal. Pour télécharger ce fichier, configurez une session minishell et exécutez les commandes nécessaires, comme indiqué dans cette section.

Vous ne devez effectuer cette procédure qu’une seule fois. Si vous avez suivi cette procédure avant de pouvoir utiliser le fichier kubeconfig enregistré précédemment.

Entrer une session minishell

Vous devez exécuter des commandes minishell sur Azure Stack Edge pendant cette procédure. Vous devez utiliser un ordinateur Windows qui se trouve sur un réseau disposant d’un accès au port de gestion de l’environnement ASE. Vous devriez pouvoir afficher l’interface utilisateur locale de l’environnement ASE pour vérifier que vous y avez accès.

Activer WinRM sur votre ordinateur

Le processus suivant utilise PowerShell et nécessite que WinRM soit activé sur votre ordinateur. Exécutez la commande suivante dans une fenêtre Windows PowerShell en mode Administrateur :

winrm quickconfig

WinRM est peut-être déjà activé sur votre ordinateur, car vous n’avez besoin de le faire qu’une fois. Vérifiez que vos connexions réseau sont définies sur Privé ou Domaine (et non Public) et acceptez les modifications le cas échéant.

Conseil

WinRM ouvre votre PC aux connexions à distance, ce qui est requis pour le reste de la procédure. Si vous ne voulez pas que les connexions distantes restent autorisées, exécutez Stop-Service WinRM -PassThru, puis Set-Service WinRM -StartupType Disabled -PassThru à partir d’une fenêtre PowerShell en mode Administrateur une fois que vous avez effectué le reste de la procédure pour obtenir l’accès à l’espace de noms principal.

Démarrer la session minishell

À partir d’une fenêtre PowerShell en mode Administrateur, entrez l’adresse IP de gestion ASE (y compris les guillemets, par exemple

"10.10.5.90") :$ip = "<ASE_IP_address>" $sessopt = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck $minishellSession = New-PSSession -ComputerName $ip -ConfigurationName "Minishell" -Credential ~\EdgeUser -UseSSL -SessionOption $sessoptÀ l’invite, entrez votre mot de passe Azure Stack Edge. Ignorez le message suivant :

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

Vous disposez maintenant d’une session minishell prête pour obtenir le fichier kubeconfig à la prochaine étape.

Conseil

En cas de changement de réseau, la session peut s’interrompre. Exécutez Get-PSSession pour afficher l’état de la session. Si elle est toujours connectée, vous devriez toujours pouvoir exécuter des commandes minishell. Si elle est interrompue ou déconnectée, exécutez Remove-PSSession pour supprimer la session localement, puis démarrer une nouvelle session.

Configurer l’accès de kubectl

Si c’est la première fois que vous exécutez cette procédure, vous devez exécuter les étapes suivantes. Ces étapes créent l’espace de noms, téléchargent le fichier kubeconfig et l’utilisent pour accorder l’accès à l’espace de noms.

Invoke-Command -Session $minishellSession -ScriptBlock {New-HcsKubernetesNamespace -Namespace "core"} Invoke-Command -Session $minishellSession -ScriptBlock {New-HcsKubernetesUser -UserName "core"} | Out-File -FilePath .\kubeconfig-core.yaml Invoke-Command -Session $minishellSession -ScriptBlock {Grant-HcsKubernetesNamespaceAccess -Namespace "core" -UserName "core"}Si vous voyez une erreur telle que

The Kubernetes namespace 'core' already exists, cela signifie que vous avez déjà exécuté ces étapes. Dans ce cas, passez directement au point suivant pour récupérer le fichier généré précédemment.Si vous avez déjà exécuté cette procédure, vous pouvez récupérer immédiatement le fichier kubeconfig généré précédemment en exécutant :

Invoke-Command -Session $miniShellSession -ScriptBlock { Get-HcsKubernetesUserConfig -UserName "core" }

Pour plus d’informations, consultez Configurer l’accès au cluster via Kubernetes RBAC.

Étapes suivantes

- Enregistrez le fichier kubeconfig afin que vous puissiez l’utiliser si vous en avez besoin.

- Si vous avez besoin du fichier kubeconfig dans le cadre d’une procédure différente (par exemple, pour configurer l’authentification Microsoft Entra), revenez à cette procédure et poursuivez.