Se connecter à un cluster Kubernetes et le gérer par le biais de kubectl sur votre appareil Azure Stack Edge Pro avec GPU

S’APPLIQUE À :  Azure Stack Edge Pro : GPU

Azure Stack Edge Pro : GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Sur votre appareil Azure Stack Edge Pro, un cluster Kubernetes est créé lorsque vous configurez le rôle de calcul. Une fois le cluster Kubernetes créé, vous pouvez vous y connecter et le gérer localement à partir d’un ordinateur client par le biais d’un outil natif comme kubectl.

Cet article explique comment se connecter à un cluster Kubernetes sur votre appareil Azure Stack Edge Pro, puis comment le gérer avec kubectl.

Prérequis

Avant de commencer, assurez-vous que :

Vous avez accès à un appareil Azure Stack Edge Pro.

Vous avez activé votre appareil Azure Stack Edge Pro, comme décrit dans Activer Azure Stack Edge Pro.

Vous avez activé le rôle de calcul sur l’appareil. Un cluster Kubernetes a également été créé sur l’appareil quand vous avez configuré le calcul sur l’appareil conformément aux instructions données dans Configurer le calcul sur votre appareil Azure Stack Edge Pro.

Vous avez accès à un système client Windows exécutant PowerShell 5.0 ou une version ultérieure pour accéder à l’appareil. Vous pouvez également utiliser un autre client avec un système d’exploitation pris en charge.

Vous avez accès au point de terminaison de l’API Kubernetes depuis la page Appareil de votre interface utilisateur web locale. Pour plus d’informations, consultez les instructions données dans Obtenir le point de terminaison de l’API Kubernetes.

Se connecter à l’interface PowerShell

Une fois le cluster Kubernetes créé, vous pouvez y accéder pour créer des espaces de noms et des utilisateurs, puis attribuer des espaces de noms aux utilisateurs. Pour cela, vous devez vous connecter à l’interface PowerShell de l’appareil. Effectuez les étapes suivantes sur le client Windows exécutant PowerShell.

Selon le système d’exploitation du client, les procédures permettant de se connecter à distance à l’appareil sont différentes.

Connexion à distance depuis un client Windows

Prérequis

Avant de commencer, assurez-vous que :

Votre client Windows exécute Windows PowerShell 5.0 ou une version ultérieure.

Votre client Windows dispose de la chaîne de signature (certificat racine) correspondant au certificat de nœud installé sur l’appareil. Pour obtenir des instructions détaillées, consultez Installer un certificat sur votre client Windows.

Le fichier

hostssousC:\Windows\System32\drivers\etcpour votre client Windows contient une entrée correspondant au certificat de nœud au format suivant :<Device IP> <Node serial number>.<DNS domain of the device>Voici un exemple d’entrée pour le fichier

hosts:10.100.10.10 1HXQG13.wdshcsso.com

Procédure détaillée

Suivez cette procédure pour effectuer une connexion distante depuis un client Windows.

Démarrez une session Windows PowerShell en tant qu’administrateur.

Assurez-vous que le service Windows Remote Management est en cours d’exécution sur votre client. À l’invite de commandes, tapez :

winrm quickconfigPour plus d’informations, consultez Installation et configuration de Windows Remote Management.

Assignez une variable à la chaîne de connexion utilisée dans le fichier

hosts.$Name = "<Node serial number>.<DNS domain of the device>"Remplacez

<Node serial number>et<DNS domain of the device>par le numéro de série du nœud et le domaine DNS de votre appareil. Vous pouvez obtenir la valeur du numéro de série du nœud à partir de la page Certificats et celle du domaine DNS à partir de la page Appareil dans l’interface utilisateur web locale de votre appareil.Pour ajouter cette chaîne de connexion pour votre appareil à la liste des hôtes approuvés du client, saisissez la commande suivante :

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceDémarrez une session Windows PowerShell sur l’appareil :

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLSi vous voyez une erreur liée à une relation de confiance, vérifiez si la chaîne de signature du certificat de nœud chargé sur votre appareil est également installée sur le client qui accède à votre appareil.

Indiquez le mot de passe lorsque vous y êtes invité. Utilisez le mot de passe vous permettant de vous connecter à l’interface utilisateur web locale. Le mot de passe par défaut de cette interface est Password1. Lorsque vous êtes connecté à l’appareil à l’aide de PowerShell à distance, vous pouvez voir l’exemple de sortie suivant :

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

Lorsque vous utilisez l’option -UseSSL, vous utilisez la communication à distance via PowerShell sur https. Nous vous recommandons de toujours utiliser le protocole HTTPS pour vous connecter à distance via PowerShell. Dans les réseaux approuvés, la communication à distance via PowerShell sur http est acceptable. Vous activez d’abord PowerShell à distance sur http dans l’interface utilisateur locale. Vous pouvez ensuite vous connecter à l’interface PowerShell de l’appareil à l’aide de la procédure précédente sans l’option -UseSSL.

Si vous n’utilisez pas les certificats (nous vous recommandons fortement de les utiliser !), vous pouvez ignorer la vérification de la validation du certificat en utilisant les options de session : -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Voici un exemple de sortie lorsque vous ignorez la vérification du certificat :

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Important

Dans la version actuelle, vous pouvez vous connecter à l’interface PowerShell de l’appareil uniquement via un client Windows. L’option -UseSSL ne fonctionne pas avec les clients Linux.

Configurer l’accès au cluster via Kubernetes RBAC

Une fois le cluster Kubernetes créé, vous pouvez utiliser l’outil kubectl par le biais de la ligne de commande pour accéder au cluster.

Cette approche vous amène à créer un espace de noms et un utilisateur. Vous associez ensuite l’utilisateur à l’espace de noms. Vous devez également obtenir un fichier config qui vous permet d’utiliser un client Kubernetes pour communiquer directement avec le cluster Kubernetes que vous avez créé sans avoir à vous connecter à l’interface PowerShell de votre appareil Azure Stack Edge Pro.

Créez un espace de noms. Tapez :

New-HcsKubernetesNamespace -Namespace <string>Remarque

Pour les utilisateurs et les espaces de noms, les conventions de nommage de sous-domaines DNS s’appliquent.

Voici un exemple de sortie :

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Créez un utilisateur et obtenez un fichier config. Tapez :

New-HcsKubernetesUser -UserName <string>Remarque

Vous ne pouvez pas utiliser aseuser comme nom d’utilisateur, car ce nom est réservé à l’utilisateur par défaut associé à l’espace de noms IoT pour Azure Stack Edge Pro.

Voici un exemple de sortie du fichier config :

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Un fichier config s’affiche en texte brut. Copiez ce fichier et enregistrez-le en tant que fichier config.

Important

N’enregistrez pas le fichier config au format .txt, mais plutôt sans aucune extension de fichier.

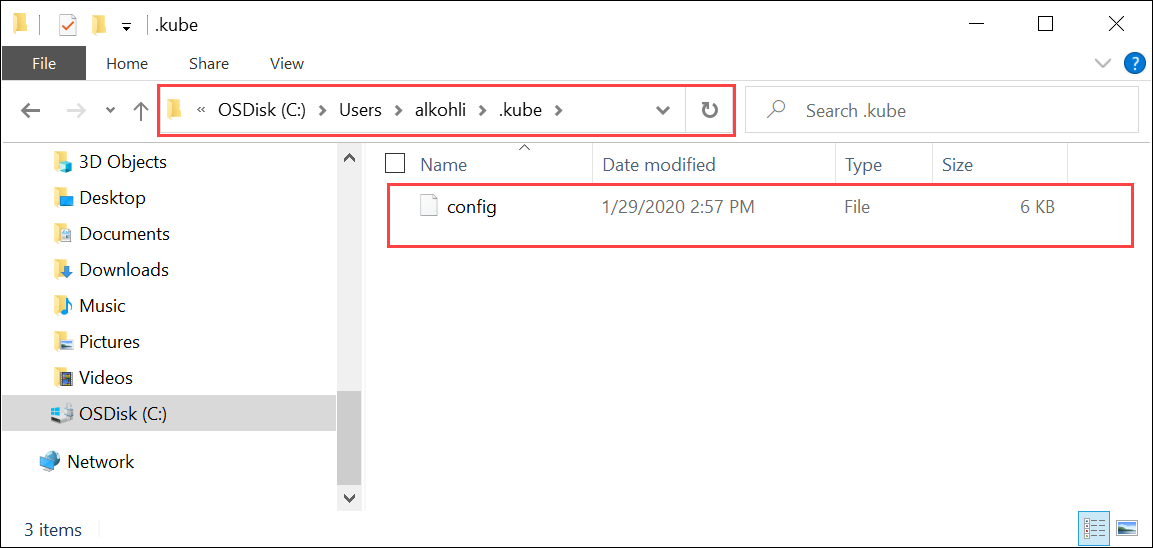

Le fichier config doit résider dans le dossier

.kubede votre profil utilisateur sur l’ordinateur local. Copiez le fichier dans ce dossier dans votre profil utilisateur.

Associez l’espace de noms à l’utilisateur que vous avez créé. Tapez :

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Voici un exemple de sortie :

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Une fois que vous avez le fichier config, vous n’avez pas besoin d’un accès physique au cluster. Si votre client peut effectuer un test ping sur l’adresse IP de l’appareil Azure Stack Edge Pro, vous devez être en mesure de diriger le cluster avec les commandes kubectl.

Démarrez une nouvelle session PowerShell sur votre client. Vous n’avez pas besoin d’être connecté à l’interface de l’appareil. Vous pouvez maintenant installer

kubectlsur votre client à l’aide de la commande suivante :PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Par exemple, si le nœud principal Kubernetes exécutait la version v1.25.0, installez la version v1.25.0 sur le client.

Important

Téléchargez un client dont la version ne diffère pas de plus d’une version mineure par rapport à la version du nœud principal. La version du client peut être supérieure d’une seule version mineure à celle du nœud principal. Par exemple, un nœud principal v1.3 peut fonctionner avec des nœuds v1.1, v1.2 et v.1.3 et avec des clients v1.2, v1.3 et v1.4. Pour plus d’informations sur la version du client Kubernetes, consultez Stratégie de prise en charge des versions et des différences de version Kubernetes. Pour plus d’informations sur la version du serveur Kubernetes sur Azure Stack Edge Pro, accédez à Obtenir la version du serveur Kubernetes. Parfois,

kubectlest installé sur votre système si vous exécutez un client Docker pour Windows ou d’autres outils. Il est important de télécharger la version spécifique dekubectlcomme indiqué dans cette section pour utiliser ce cluster kubernetes.L’installation prend plusieurs minutes.

Vérifiez que la version installée est celle que vous avez téléchargée. Vous devez spécifier le chemin absolu de l’emplacement auquel

kubectl.exea été installé sur votre système.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Pour plus d’informations sur les commandes

kubectlutilisées pour gérer le cluster Kubernetes, consultez Vue d’ensemble de kubectl.Ajoutez une entrée DNS au fichier hosts sur votre système.

Exécutez le Bloc-notes en tant qu’administrateur et ouvrez le fichier

hostssitué à l’emplacementC:\windows\system32\drivers\etc\hosts.Utilisez les informations que vous avez enregistrées à partir de la page Appareil dans l’interface utilisateur locale à l’étape précédente pour créer l’entrée dans le fichier hosts.

Par exemple, copiez ce point de terminaison

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]pour créer l’entrée suivante avec l’adresse IP et le domaine DNS de l’appareil :10.100.10.10 compute.asedevice.microsoftdatabox.com

Pour vérifier que vous pouvez vous connecter aux pods Kubernetes, tapez :

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Vous pouvez maintenant déployer vos applications dans l’espace de noms, puis afficher ces applications et leurs journaux.

Important

Il existe de nombreuses commandes que vous ne pouvez pas exécuter, par exemple, celles qui nécessitent un accès administrateur. Vous pouvez uniquement effectuer les opérations autorisées sur l’espace de noms.

Supprimer le cluster Kubernetes

Pour supprimer le cluster Kubernetes, vous devez supprimer la configuration d’IoT Edge.

Pour obtenir des instructions détaillées, accédez à Gérer la configuration d’IoT Edge.