Sécurité réseau d’Azure Device Update pour IoT Hub

Cet article explique comment Azure Device Update pour IoT Hub utilise les fonctionnalités de sécurité réseau suivantes pour gérer les mises à jour :

- Étiquettes de service dans les groupes de sécurité réseau et le Pare-feu Azure

- Points de terminaison privés dans le Réseau virtuel Microsoft Azure

Important

Device Update ne prend pas en charge la désactivation de l’accès au réseau public dans le hub IoT.

Balises de service

Une étiquette de service représente un groupe de préfixes d’adresses IP d’un service Azure spécifique. Microsoft gère les préfixes d’adresses englobés par l’étiquette de service et met à jour automatiquement l’étiquette de service quand les adresses changent, ce qui réduit la complexité des mises à jour fréquentes relatives aux règles de sécurité réseau. Pour plus d’informations sur les étiquettes de service, consultez Vue d’ensemble des balises de service.

Vous pouvez utiliser des étiquettes de service pour définir des contrôles d’accès réseau sur des groupes de sécurité réseau ou sur le pare-feu Azure. Utilisez des étiquettes de service à la place des adresses IP spécifiques lors de la création de règles de sécurité. En spécifiant le nom de l’étiquette de service, par exemple AzureDeviceUpdate, dans le champ source ou destination approprié d’une règle, vous pouvez autoriser ou refuser le trafic pour le service correspondant.

| Balise du service | Objectif | Trafic entrant ou sortant ? | Peut-elle être étendue à une zone régionale ? | Peut-elle être utilisée avec le Pare-feu Azure ? |

|---|---|---|---|---|

| AzureDeviceUpdate | Azure Device Update pour IoT Hub | Les deux | Non | Oui |

Plages d’adresses IP régionales

Étant donné que les règles IP d’Azure IoT Hub ne prennent pas en charge les étiquettes de service, vous devez à la place utiliser les préfixes IP d’étiquette de service AzureDeviceUpdate. L’étiquette étant globale, le tableau suivant indique les plages d’adresses IP régionales pour des raisons pratiques.

Il est peu probable que les préfixes IP suivants changent, mais vous avez tout intérêt à examiner la liste une fois par mois. La colonne Localisation indique la localisation des ressources Device Update.

| Emplacement | Plages d’adresses IP |

|---|---|

| Australie Est | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| USA Est | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| USA Est 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| USA Est 2 (EUAP) | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Europe Nord | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| États-Unis - partie centrale méridionale | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Asie Sud-Est | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Suède Centre | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Sud du Royaume-Uni | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Europe Ouest | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| USA Ouest 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| USA Ouest 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

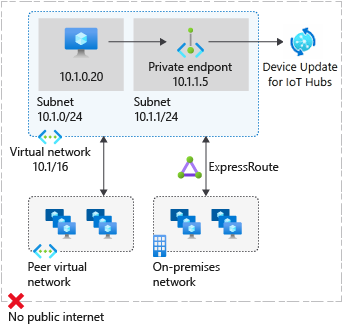

Points de terminaison privés

Un point de terminaison privé est une interface réseau spéciale pour un service Azure dans votre réseau virtuel. Il permet de sécuriser le trafic entre votre réseau virtuel et vos comptes Device Update en transitant par une liaison privée, sans passer par l’Internet public.

Le point de terminaison privé de votre compte Device Update offre une connectivité sécurisée entre les clients de votre réseau virtuel et votre compte Device Update. Une adresse IP est attribuée au point de terminaison privé à partir de la plage d’adresses IP de votre réseau virtuel. La connexion entre le point de terminaison privé et les services Device Update utilise une liaison privée sécurisée.

Vous pouvez utiliser des points de terminaison privés pour vos ressources Device Update dans le but de :

- Accéder de manière sécurisée à votre compte Device Update depuis un réseau virtuel en empruntant le réseau principal Microsoft, et non l’Internet public.

- Vous connecter de manière sécurisée à partir de réseaux locaux qui se connectent au réseau virtuel en utilisant le réseau privé virtuel (VPN) ou Azure ExpressRoute avec le Peering privé.

Le fait de créer un point de terminaison privé pour un compte Device Update dans votre réseau virtuel a pour effet d’envoyer une demande de consentement au propriétaire de la ressource pour approbation. Si l’utilisateur à l’origine de la demande de création du point de terminaison privé est également propriétaire du compte, cette demande de consentement est automatiquement approuvée. Sinon, la connexion reste à l’état En attente jusqu’à ce qu’elle soit approuvée.

Les applications du réseau virtuel peuvent se connecter au service Device Update en toute simplicité via le point de terminaison privé, en utilisant leur nom d’hôte et leurs mécanismes d’autorisation habituel. Les propriétaires de compte peuvent gérer les demandes de consentement et les points de terminaison privés dans le portail Azure, sous l’onglet Accès privé de la page Mise en réseau de la ressource.

Se connecter à des points de terminaison privés

Les clients d’un réseau virtuel qui utilise le point de terminaison privé doivent utiliser le même nom d’hôte du compte et les mêmes mécanismes d’autorisation que les clients se connectant au point de terminaison public. La résolution DNS (Domain Name System) achemine automatiquement les connexions du réseau virtuel vers le compte via une liaison privée.

Par défaut, Device Update crée une zone DNS privée attachée au réseau virtuel avec la mise à jour nécessaire pour les points de terminaison privés. Si vous utilisez votre propre serveur DNS, vous serez peut-être amené à apporter des modifications à votre configuration DNS.

Modifications DNS pour les points de terminaison privés

Quand vous créez un point de terminaison privé, l’enregistrement DNS CNAME de la ressource est mis à jour avec un alias d’un sous-domaine avec le préfixe privatelink. Par défaut, une zone DNS privée correspondant au sous-domaine de la liaison privée est créée.

Lorsque l’URL du point de terminaison du compte présentant le point de terminaison privé fait l’objet d’un accès de l’extérieur du réseau virtuel, elle est résolue en point de terminaison public du service. Les enregistrements de ressources DNS suivants pour le compte contoso, lorsqu’ils font l’objet d’un accès de l’extérieur du réseau virtuel qui héberge le point de terminaison privé, sont résolus avec les valeurs suivantes :

| Enregistrement de ressource | Type | Valeur résolue |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Profil Azure Traffic Manager |

En cas d’accès de l’intérieur du réseau virtuel hébergeant le point de terminaison privé, l’URL du point de terminaison du compte est résolue en adresse IP du point de terminaison privé. Les enregistrements de ressources DNS pour le compte contoso, lorsqu’ils sont résolus de l’intérieur du réseau virtuel hébergeant le point de terminaison privé, sont les suivants :

| Enregistrement de ressource | Type | Valeur résolue |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Cette approche active l’accès au compte, à la fois pour les clients du réseau virtuel hébergeant le point de terminaison privé et pour les clients extérieurs au réseau virtuel.

Si vous utilisez un serveur DNS personnalisé sur votre réseau, les clients peuvent résoudre le nom de domaine complet (FQDN) du point de terminaison du compte Device Update en adresse IP du point de terminaison privé. Configurez votre serveur DNS pour déléguer votre sous-domaine de liaison privée à la zone DNS privée du réseau virtuel, ou configurez les enregistrements A pour accountName.api.privatelink.adu.microsoft.com avec l’adresse IP du point de terminaison privé. Le nom recommandé pour la zone DNS est privatelink.adu.microsoft.com.

Points de terminaison privés et gestion des mises à jour d’appareils

Cette section s’applique uniquement aux comptes Device Update qui ont un accès au réseau public désactivé et aux connexions de point de terminaison privés approuvées manuellement. Le tableau suivant décrit les différents états de connexion du point de terminaison privé et les effets sur la gestion des mises à jour d’appareils, notamment l’importation, le regroupement et le déploiement.

| Nom du groupe du cluster du membre | Gestion des mises à jour d’appareils possible ? |

|---|---|

| Approved | Oui |

| Rejeté | Non |

| Pending | Non |

| Déconnecté | Non |

Pour permettre la gestion des mises à jour, l’état de connexion du point de terminaison privé doit être Approuvé. Si une connexion est rejetée, elle ne peut pas être approuvée à l’aide du portail Azure. Vous devez supprimer la connexion et en créer une nouvelle.