Utiliser le pare-feu pour restreindre le trafic sortant à l’aide du portail Azure

Important

Azure HDInsight sur AKS a été mis hors service le 31 janvier 2025. Apprenez-en davantage avec cette annonce.

Vous devez migrer vos charges de travail vers Microsoft Fabric ou un produit Azure équivalent pour éviter l’arrêt brusque de vos charges de travail.

Important

Cette fonctionnalité est actuellement en préversion. Les Conditions d’utilisation supplémentaires pour les préversions Microsoft Azure incluent des termes juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale. Pour plus d’informations sur cette version préliminaire spécifique, consultez les informations sur Azure HDInsight sur AKS en aperçu . Pour des questions ou des suggestions de fonctionnalités, envoyez une demande sur AskHDInsight avec les détails et suivez-nous pour plus de mises à jour sur Communauté Azure HDInsight.

Lorsqu’une entreprise souhaite utiliser son propre réseau virtuel pour les déploiements de cluster, la sécurisation du trafic du réseau virtuel devient importante. Cet article décrit les étapes permettant de sécuriser le trafic sortant à partir de votre cluster HDInsight sur AKS via le Pare-feu Azure à l’aide du portail Azure.

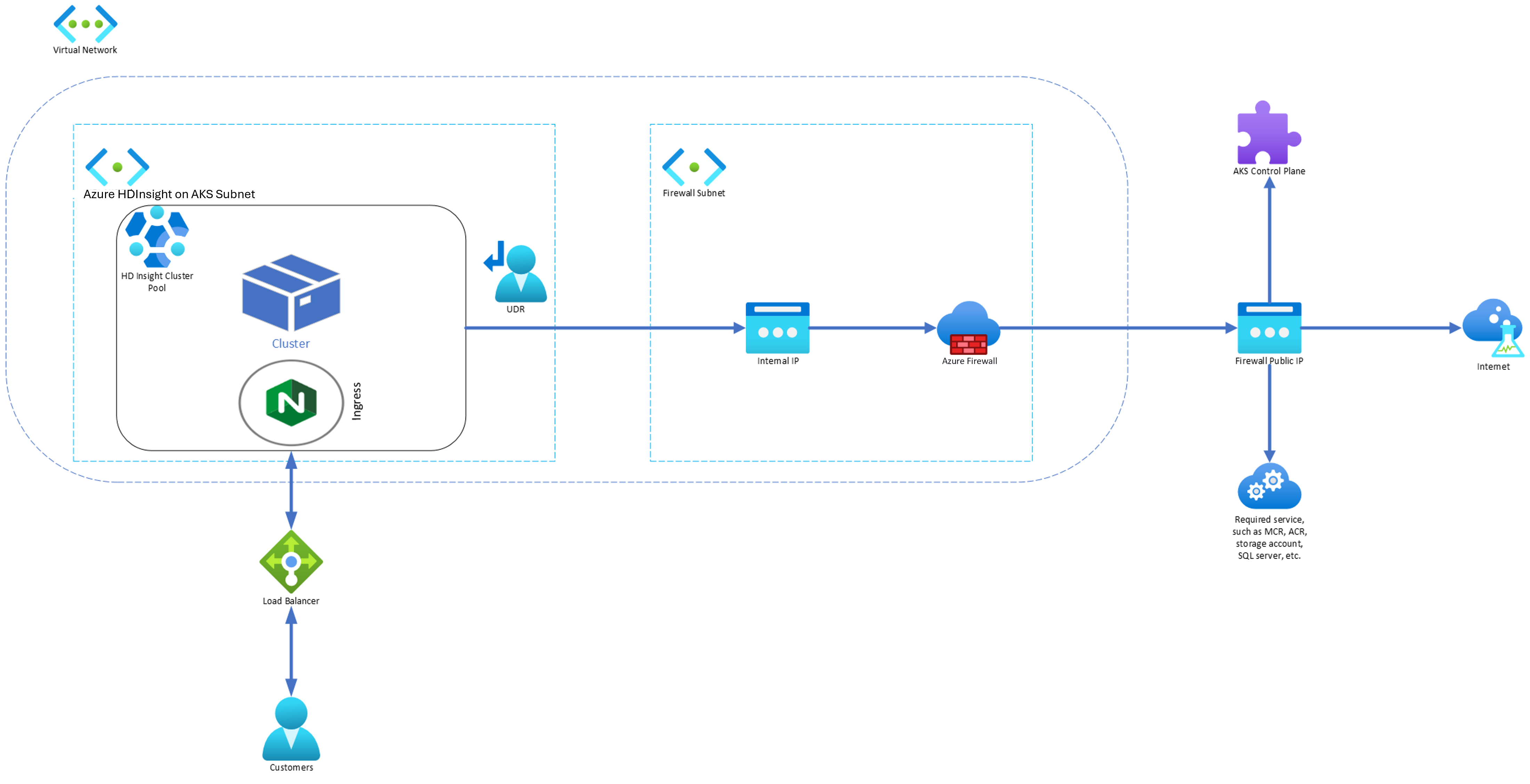

Le diagramme suivant illustre l’exemple utilisé dans cet article pour simuler un scénario d’entreprise :

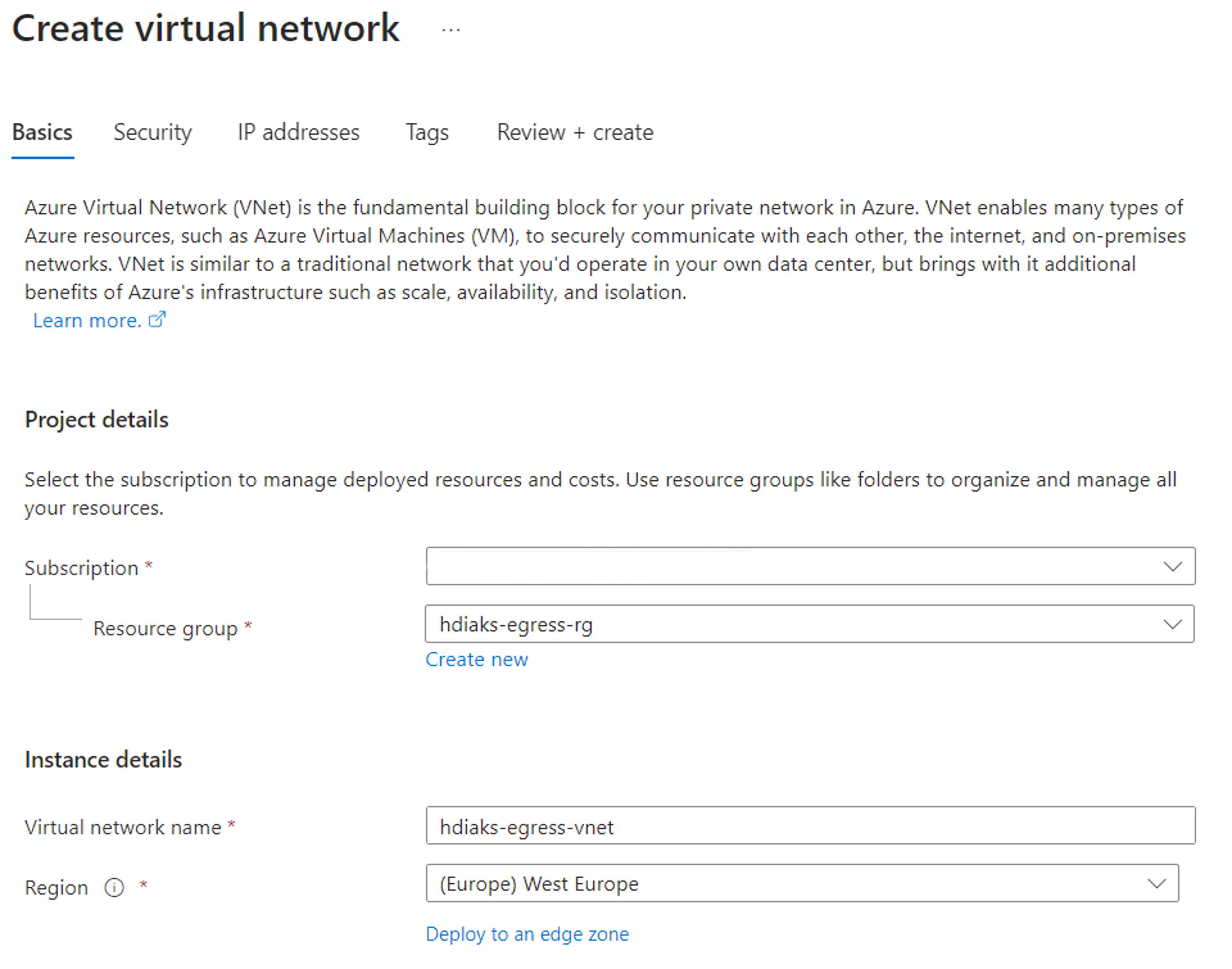

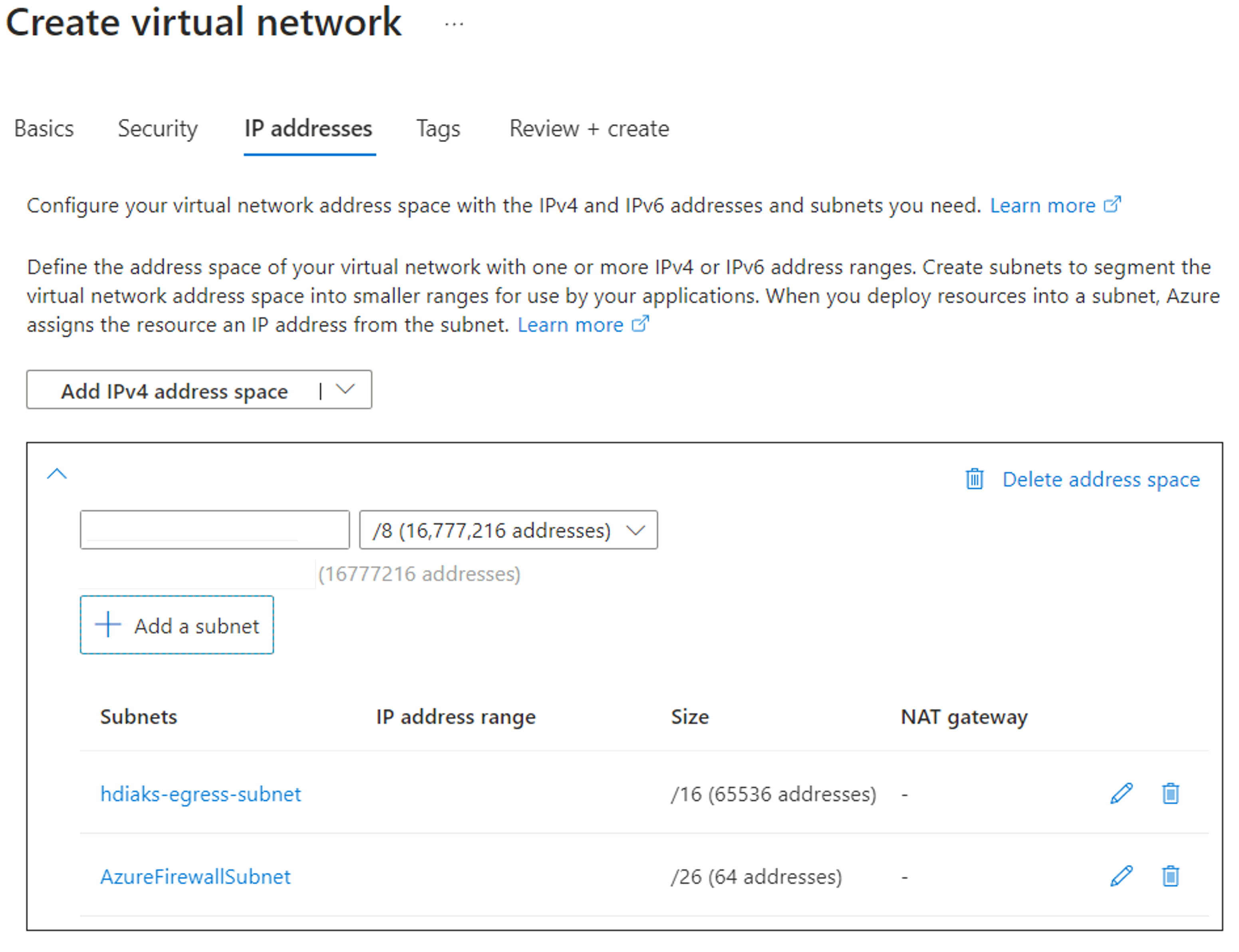

Créer un réseau virtuel et des sous-réseaux

Créez un réseau virtuel et deux sous-réseaux.

Dans cette étape, configurez un réseau virtuel et deux sous-réseaux pour configurer spécifiquement la sortie.

Important

- Si vous ajoutez un NSG dans un sous-réseau, vous devez ajouter manuellement certaines règles de trafic sortant et entrant. Suivez et utilisez le groupe de sécurité réseau pour restreindre le trafic.

- N’associez pas de sous-réseau

hdiaks-egress-subnetà une table de routage, car HDInsight sur AKS crée un pool de clusters avec le type sortant par défaut et ne peut pas créer le pool de clusters dans un sous-réseau déjà associé à une table de routage.

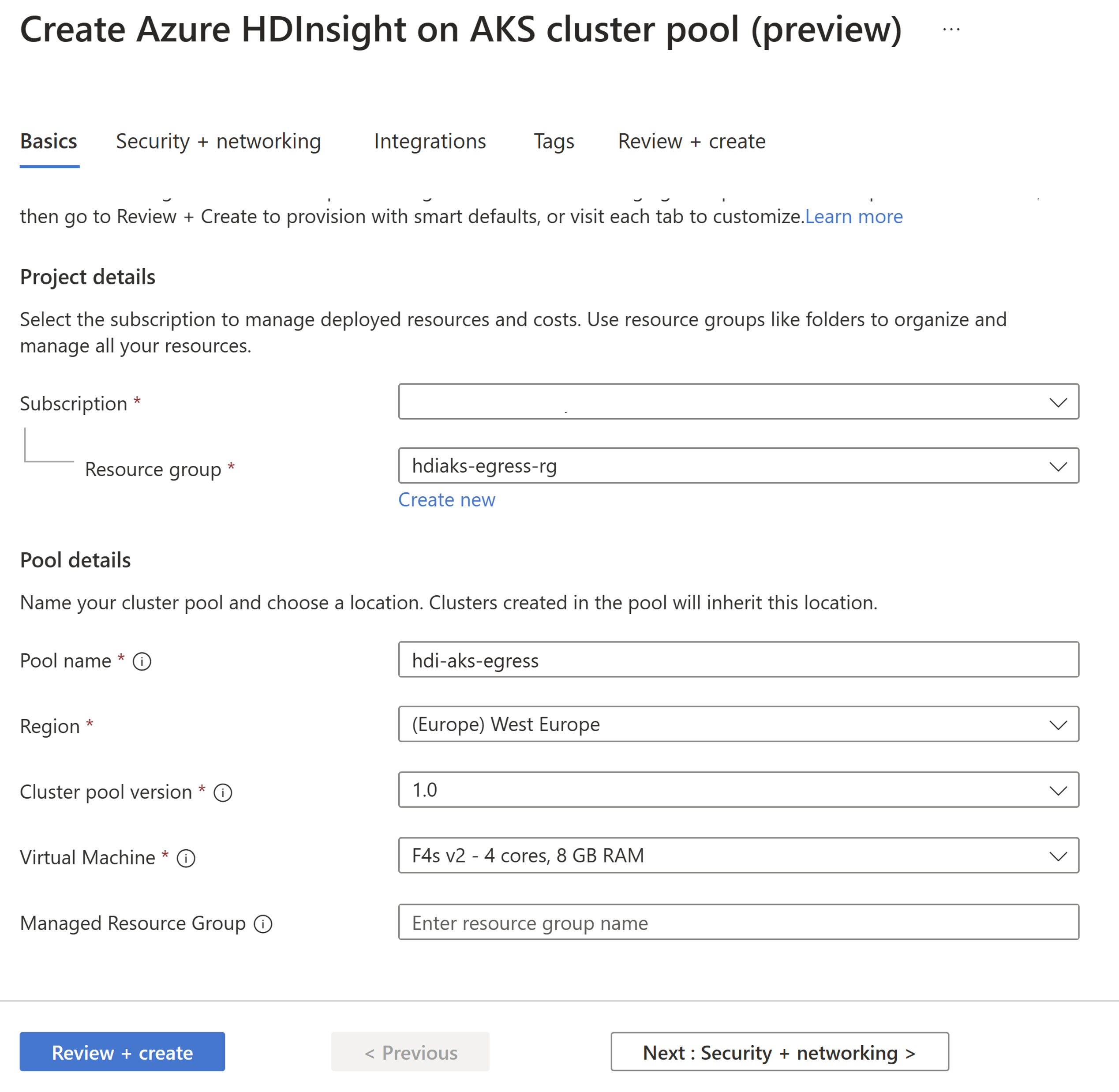

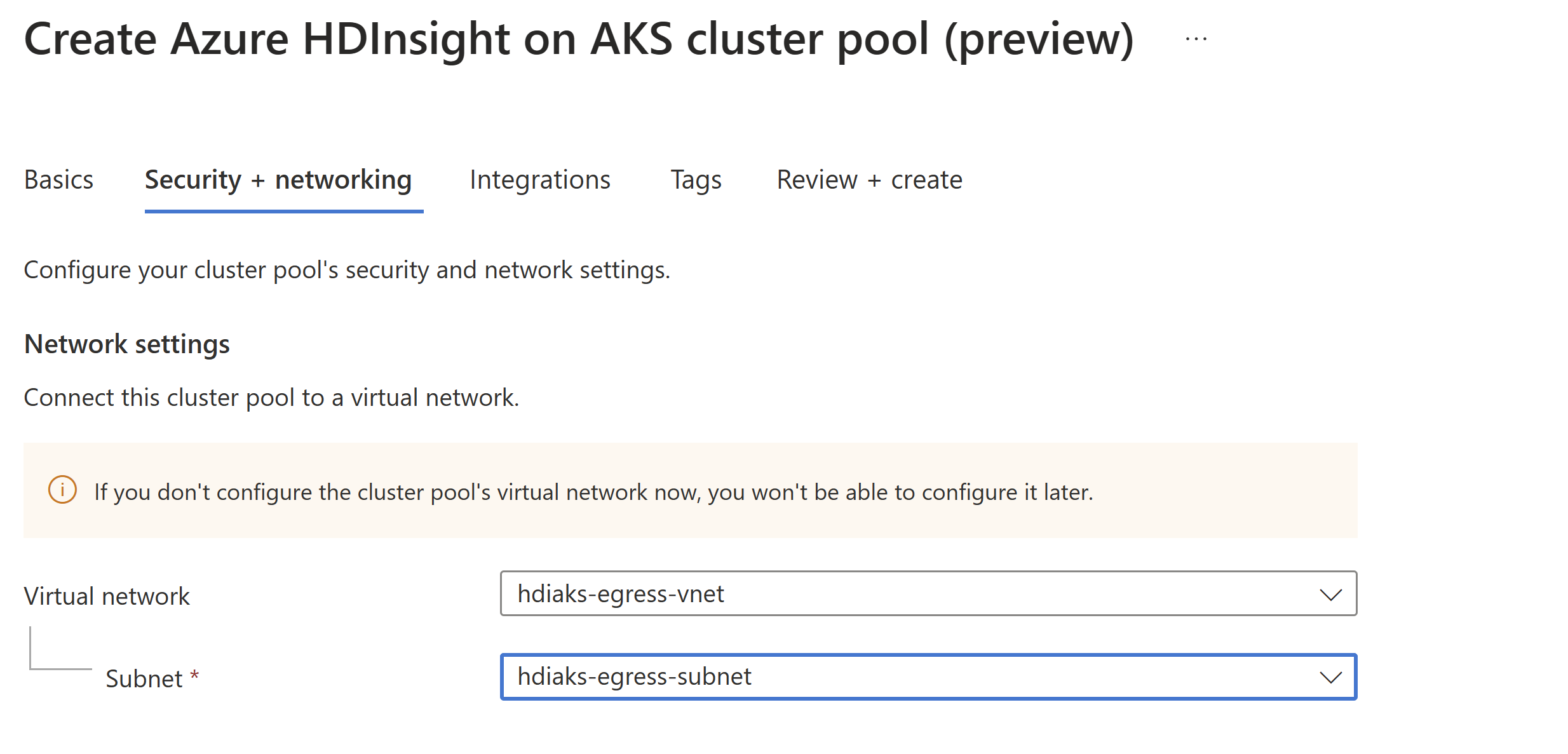

Créer HDInsight sur un pool de clusters AKS à l’aide du portail Azure

Créez un pool de clusters.

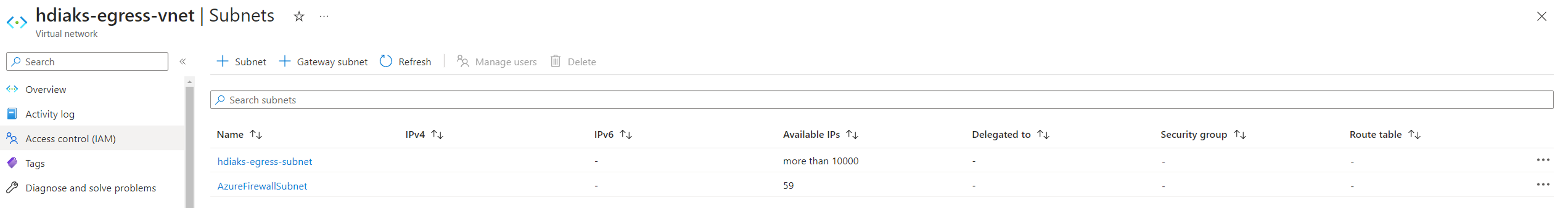

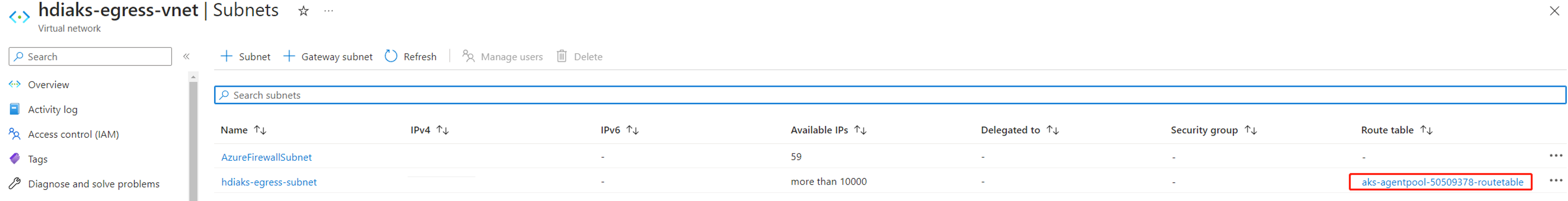

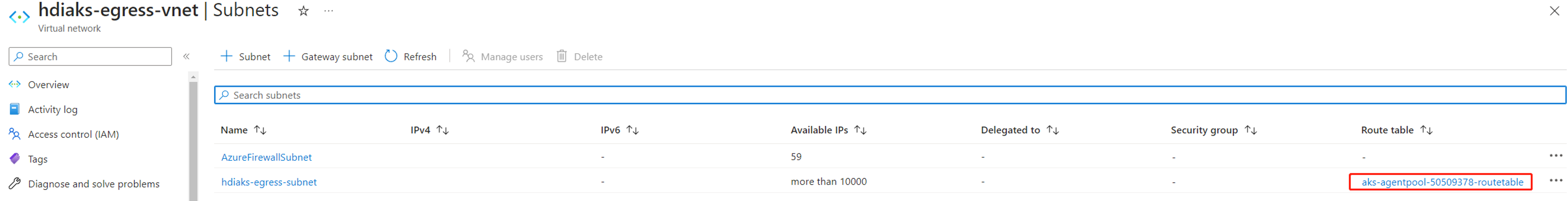

Lorsque HDInsight sur le pool de clusters AKS est créé, vous pouvez trouver une table de routage dans le sous-réseau

hdiaks-egress-subnet.

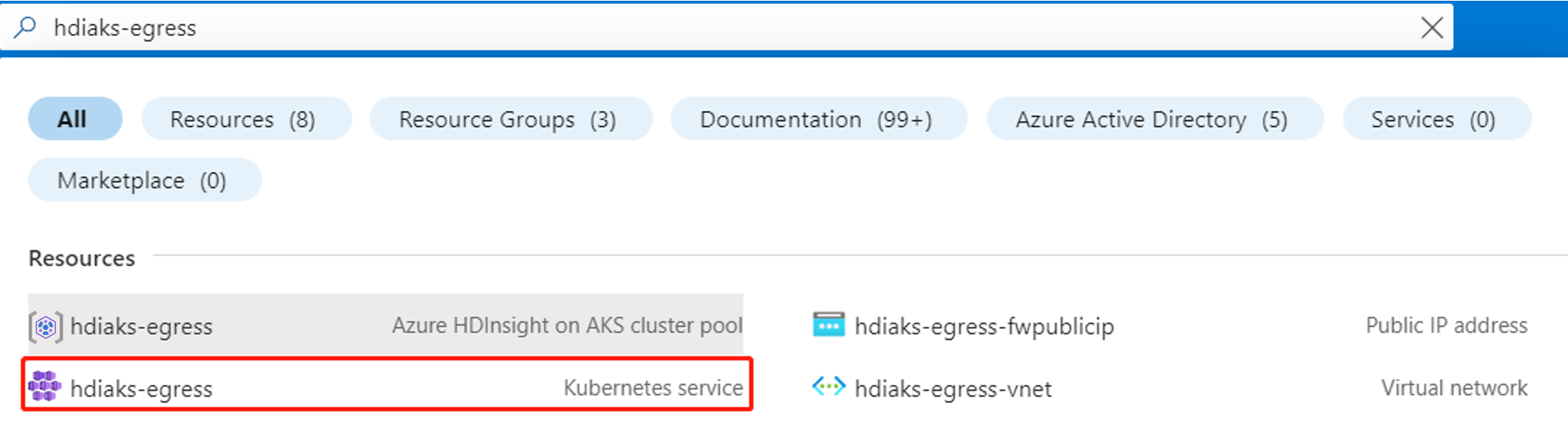

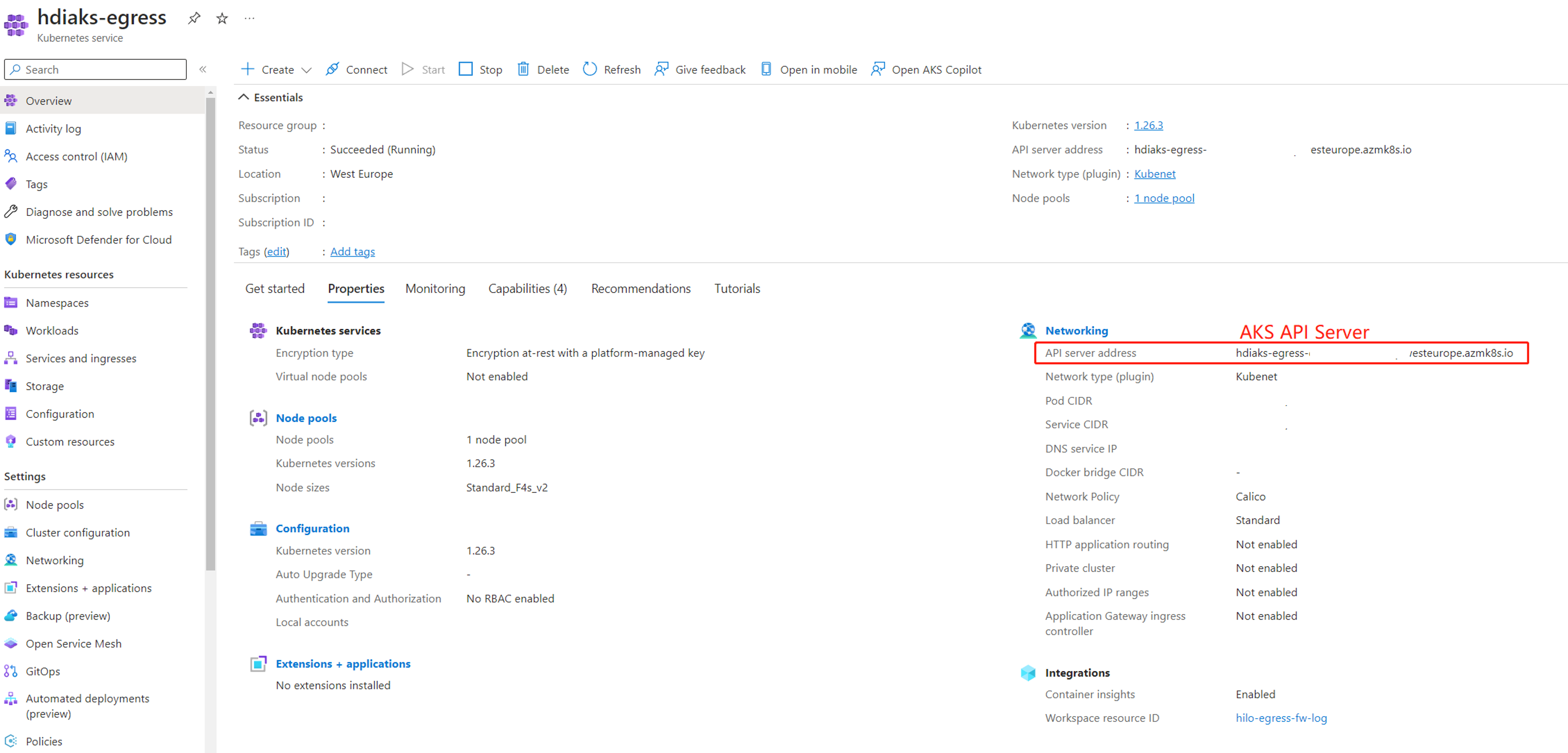

Obtenez les détails du cluster AKS créés dans le cadre du pool de clusters.

Vous pouvez rechercher le nom de votre pool de clusters dans le portail et accéder au cluster AKS. Par exemple

Obtenez les détails du serveur d’API AKS.

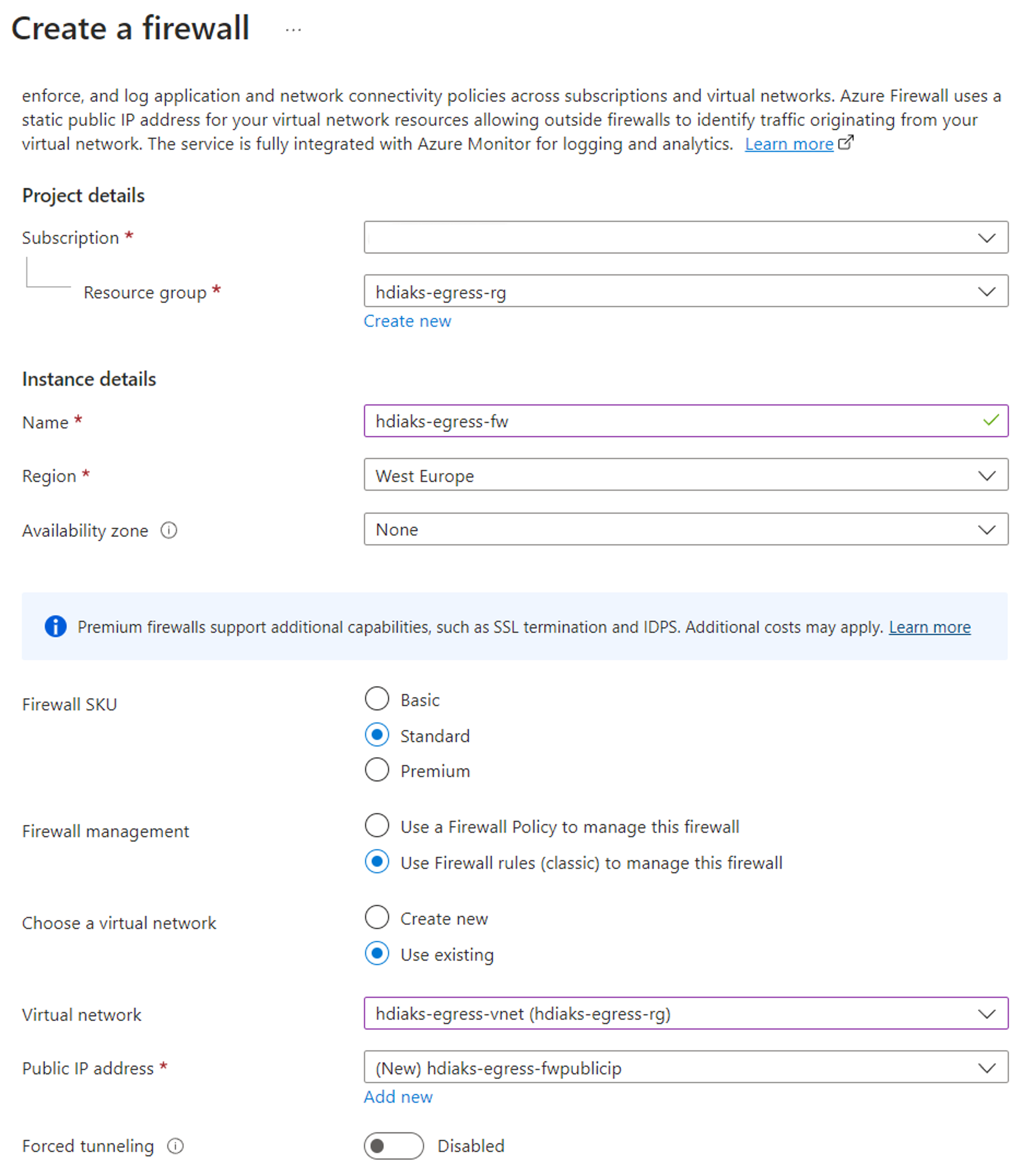

Créer un pare-feu

Créez un pare-feu à l’aide du portail Azure.

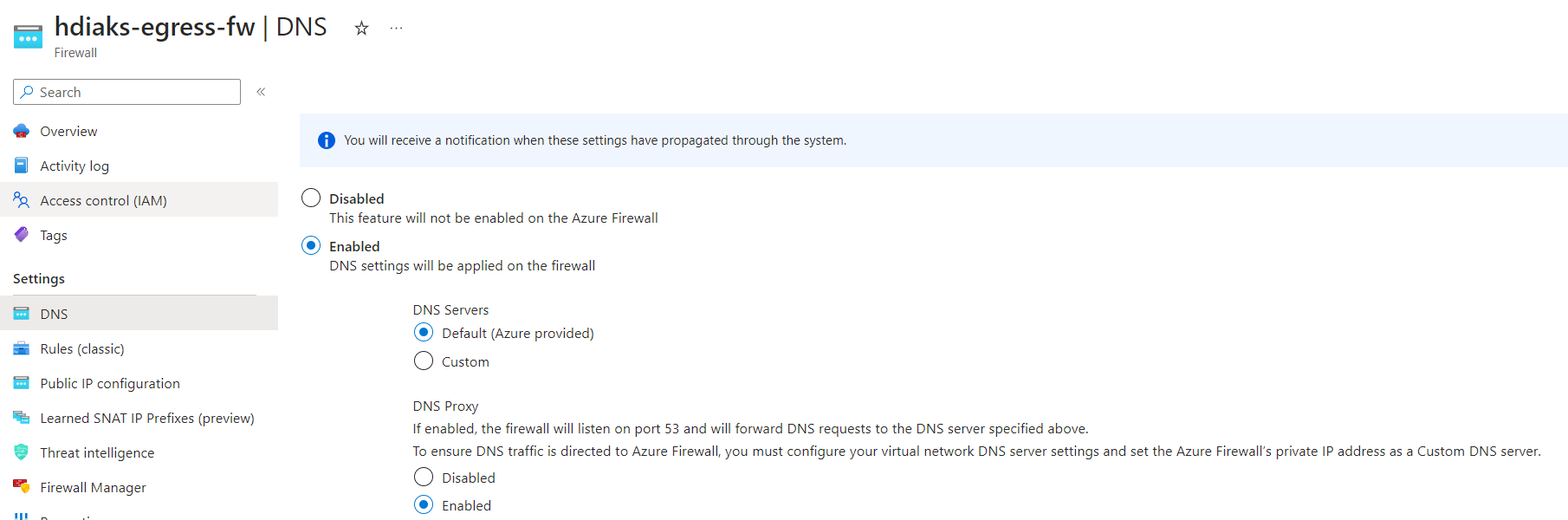

Activez le serveur proxy DNS du pare-feu.

Une fois le pare-feu créé, recherchez l’adresse IP interne et l’adresse IP publique du pare-feu.

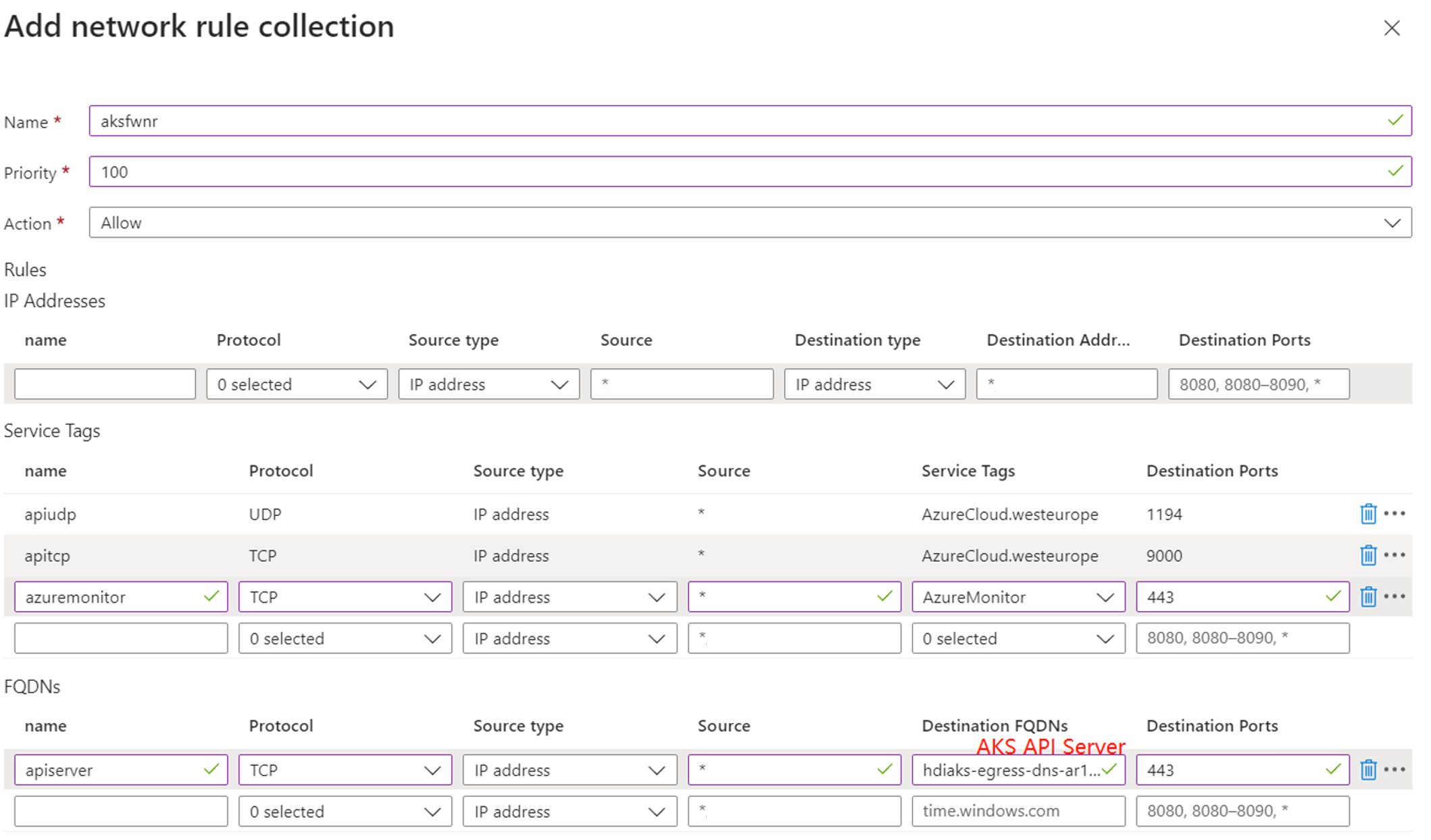

Ajouter des règles de réseau et d’application au pare-feu

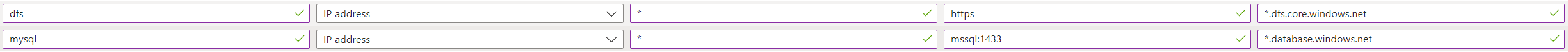

Créez la collection de règles réseau avec les règles suivantes.

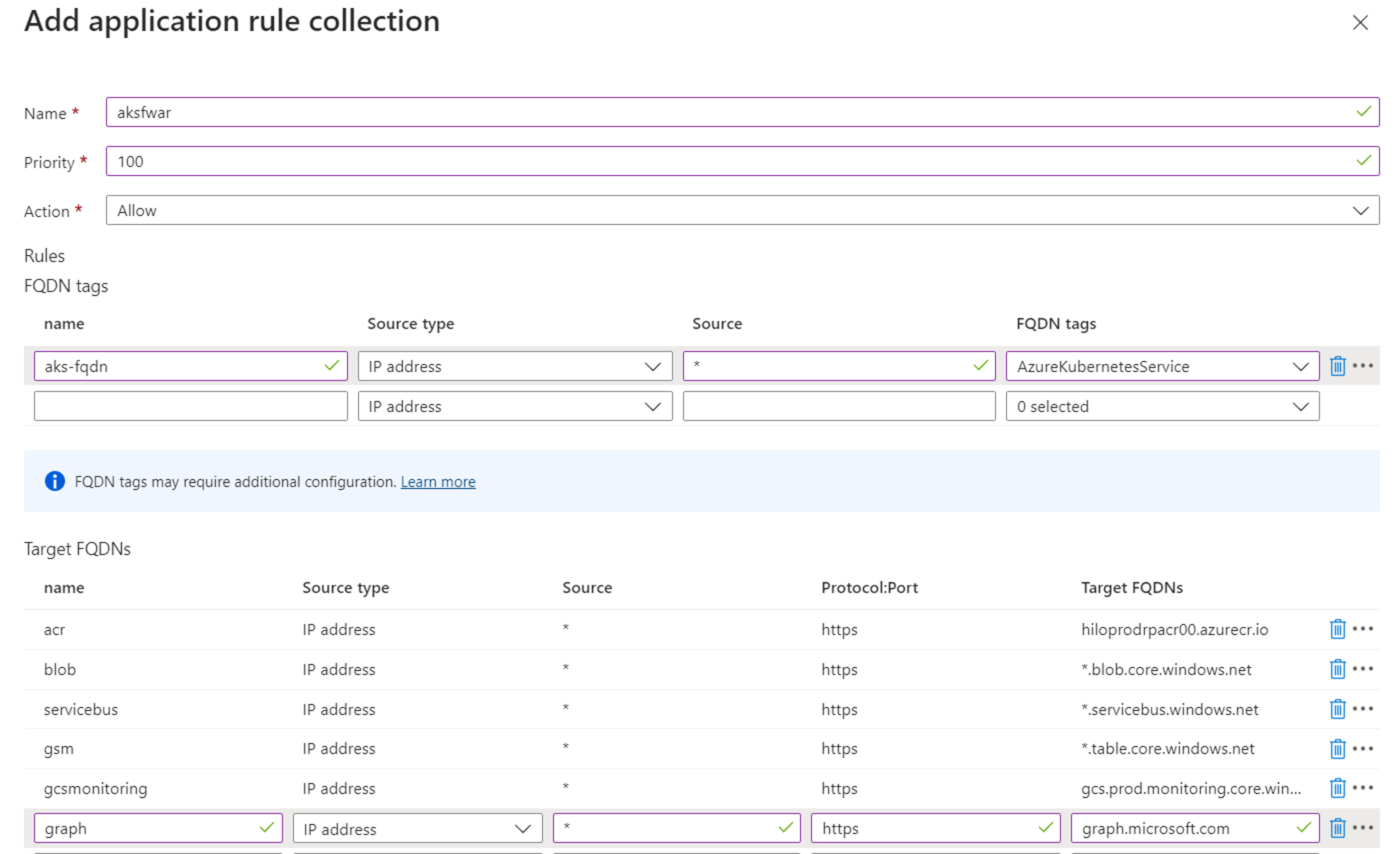

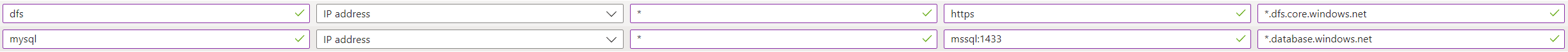

Créez la collection de règles d’application avec les règles suivantes.

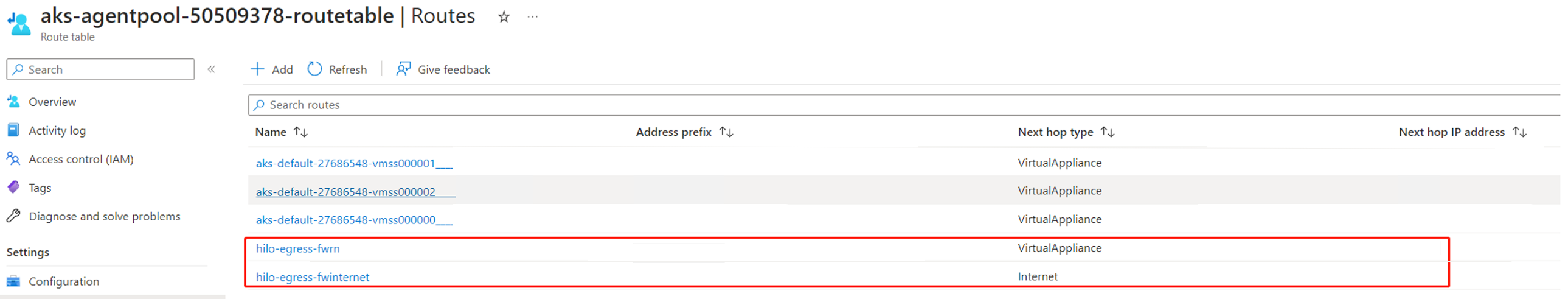

Créer un itinéraire dans la table de routage pour rediriger le trafic vers le pare-feu

Ajoutez de nouveaux itinéraires à la table de routage pour rediriger le trafic vers le pare-feu.

Créer un cluster

Dans les étapes précédentes, nous avons acheminé le trafic vers le pare-feu.

Les étapes suivantes fournissent des détails sur les règles de réseau et d’application spécifiques requises par chaque type de cluster. Vous pouvez faire référence aux pages de création de cluster pour créer apache Flink, Trinoet clusters Apache Spark en fonction de vos besoins.

Important

Avant de créer le cluster, veillez à ajouter les règles spécifiques au cluster suivantes pour autoriser le trafic.

Trino

Ajoutez les règles suivantes à la collection de règles d’application

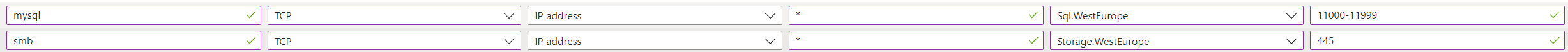

aksfwar.Ajoutez la règle suivante à la collection de règles réseau

aksfwnr.Note

Modifiez le

Sql.<Region>pour l'adapter à votre région selon vos besoins. Par exemple :Sql.WestEurope

Apache Flink

Apache Spark

Ajoutez les règles suivantes à la collection de règles d’application

aksfwar.Ajoutez les règles suivantes à la collection de règles réseau

aksfwnr.Note

- Modifiez la

Sql.<Region>pour votre région selon vos besoins. Par exemple :Sql.WestEurope - Modifiez la

Storage.<Region>de votre région en fonction de vos besoins. Par exemple :Storage.WestEurope

- Modifiez la

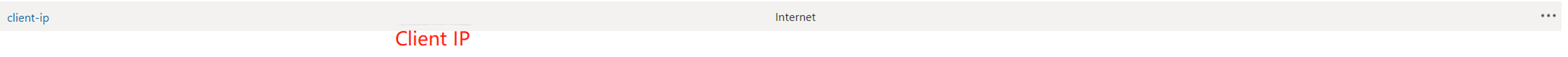

Résolution du problème de routage symétrique

Les étapes suivantes nous permettent de demander, cluster par cluster, le service d'entrée de l’équilibreur de charge et de s’assurer que le trafic de réponse du réseau ne passe pas par le pare-feu.

Ajoutez un itinéraire à la table de routage pour rediriger le trafic de réponse vers votre adresse IP cliente vers Internet, puis vous pouvez accéder directement au cluster.

Si vous ne pouvez pas atteindre le cluster et que vous avez configuré le groupe de sécurité réseau, suivez pour utiliser celui-ci afin de restreindre le trafic, et pour autoriser le trafic.

Pourboire

Si vous souhaitez autoriser davantage de trafic, vous pouvez le configurer sur le pare-feu.

Guide pratique pour déboguer

Si vous trouvez que le cluster fonctionne de manière inattendue, vous pouvez vérifier les journaux de pare-feu pour trouver le trafic bloqué.