Aperçu du contrôle d’accès en fonction du rôle Azure pour l’analyse du microprogramme

En tant qu’utilisateur de l’analyse du microprogramme, il se peut que vous souhaitiez gérer l’accès à vos résultats d’analyse d’images de microprogramme. Le contrôle d’accès en fonction du rôle Azure (RBAC, Role-Based Access Control) est un système d’autorisation qui vous permet de contrôler qui a accès à vos résultats d’analyse, les autorisations dont ils disposent et à quel niveau de la hiérarchie des ressources. Cet article explique comment stocker les résultats d’analyse du microprogramme dans Azure, gérer les autorisations d’accès et utiliser le RBAC pour partager ces résultats au sein de votre organisation et avec des tiers. Pour plus d’informations sur Azure RBAC, consultez Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (Azure RBAC) ?

Rôles

Les rôles sont une collection d’autorisations empaquetées ensemble. Il existe deux types de rôles :

- Les rôles de fonction de travail accordent aux utilisateurs l’autorisation d’effectuer des tâches ou des fonctions de travail spécifiques, telles que contributeur Key Vault ou utilisateur de supervision de cluster Azure Kubernetes Service.

- Les rôles d’administrateur privilégié accordent des privilèges d’accès élevés, tels que Propriétaire, Contributeurou Administrateur d’accès utilisateur. Pour plus d’informations sur les rôles, consultez Rôles Azure intégrés.

Dans l’analyse du microprogramme, les rôles les plus courants sont Propriétaire, Contributeur, Administrateur de sécurité et Administrateur d’analyse du microprogramme. En savoir plus sur les rôles dont vous avez besoin pour différentes autorisations, telles que le chargement d’images de microprogramme ou le partage des résultats d’analyse du microprogramme.

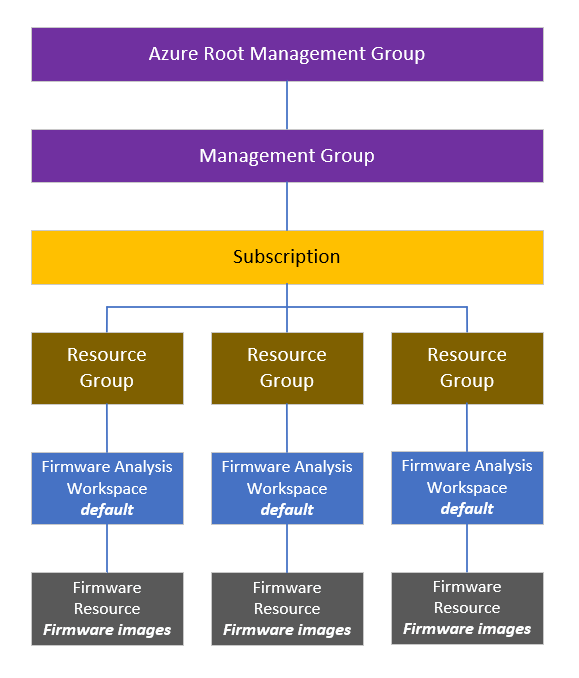

Comprendre la représentation des images de microprogramme dans la hiérarchie des ressources Azure

Azure organise les ressources en hiérarchies de ressources. Celles-ci disposent d’une structure descendante dans laquelle vous pouvez attribuer des rôles à chaque niveau de la hiérarchie. Le niveau auquel vous attribuez un rôle s’appelle une « étendue » et les étendues inférieures peuvent hériter des rôles attribués à des étendues plus élevées. En savoir plus sur les niveaux de hiérarchie et comment organiser vos ressources dans la hiérarchie.

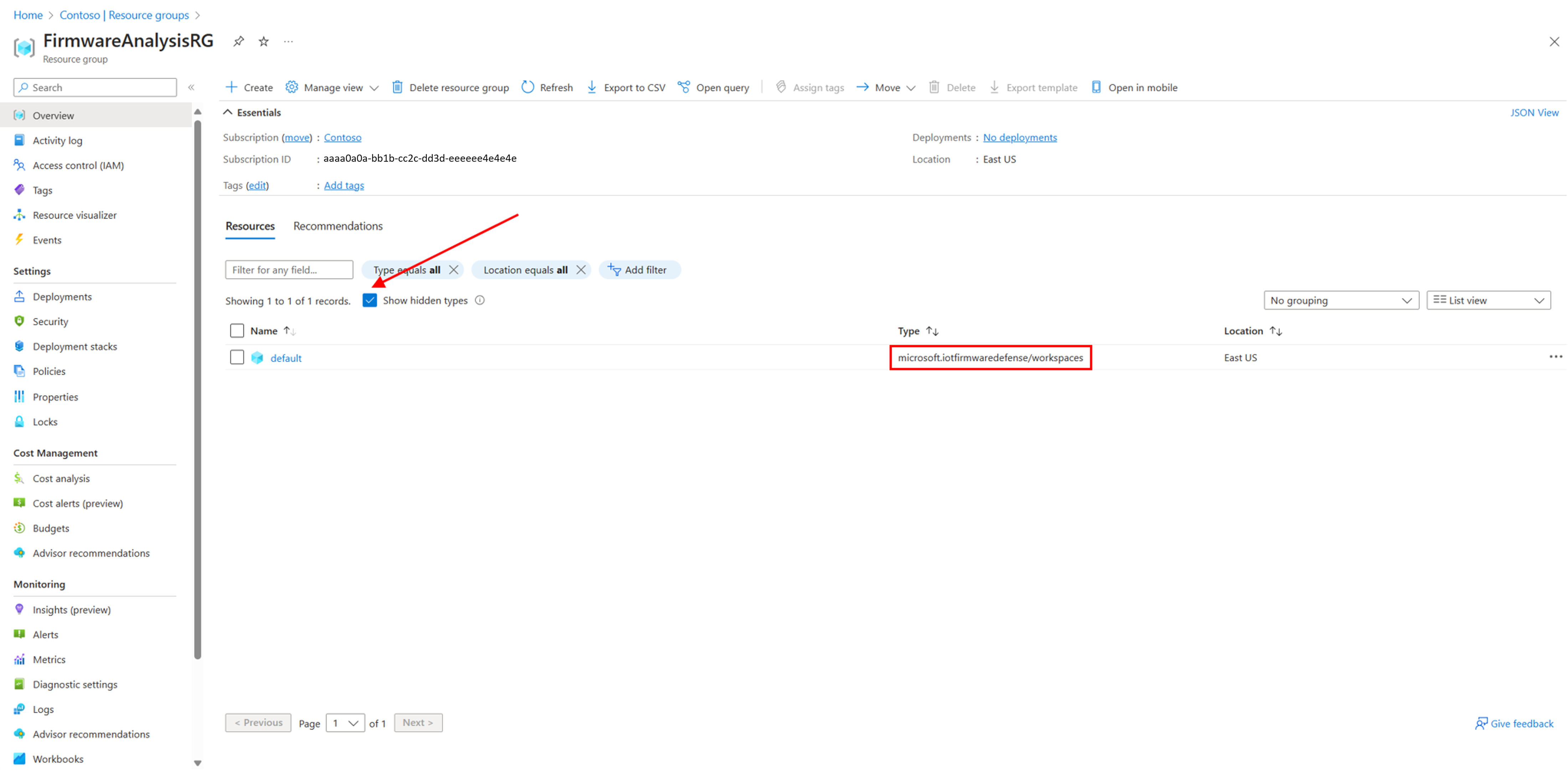

Lorsque vous intégrez votre abonnement à l’analyse du microprogramme et que vous sélectionnez votre groupe de ressources, l'action crée automatiquement la ressource par défaut dans votre groupe de ressources.

Accédez à votre groupe de ressources, et sélectionnez Afficher les types masqués pour afficher la ressource par défaut. La ressource par défaut dispose du type Microsoft.iotfirmwaredefense.workspace.

Bien que vous n’interagissez pas régulièrement avec la ressource d’espace de travail par défaut, chaque image de microprogramme que vous chargez est représentée en tant que ressource et stockée ici.

Vous pouvez utiliser le RBAC à chaque niveau de la hiérarchie, notamment au niveau de ressource de l’espace de travail d’analyse du microprogramme par défaut masqué.

Voici la hiérarchie des ressources de l’analyse du microprogramme :

Appliquer Azure RBAC

Remarque

Pour commencer à utiliser l’analyse du microprogramme, l’utilisateur qui intègre l’abonnement à l’analyse du microprogramme doit être propriétaire, contributeur, administrateur de Firmware Analysis ou administrateur de la sécurité au niveau de l'abonnement. Suivez le tutoriel dans Analyser une image de microprogramme avec l’analyse du microprogramme pour intégrer votre abonnement. Une fois que vous avez intégré votre abonnement, l’utilisateur doit être seulement administrateur d’analyse du microprogramme pour utiliser l’analyse du microprogramme.

En tant qu’utilisateur d’analyse du microprogramme, il se peut que vous deviez effectuer certaines actions pour votre organisation, telles que le chargement d’images de microprogramme ou le partage de résultats d’analyse.

Ces types d’actions impliquent un contrôle d’accès en fonction du rôle (RBAC). Pour utiliser efficacement le RBAC pour l’analyse du microprogramme, vous devez connaître votre attribution de rôle et son étendue. Le fait de connaître ces informations vous apprend les autorisations dont vous disposez, ce qui permet de savoir si vous pouvez effectuer certaines actions. Pour vérifier votre attribution de rôle, reportez vous au billet Vérifier l’accès d’un utilisateur à une ressource Azure unique - Azure RBAC. Ensuite, consultez le tableau suivant pour vérifier les rôles et étendues requis pour certaines actions.

Rôles courants dans l’analyse du microprogramme

Ce tableau catégorise chaque rôle et fournit une brève description de ses autorisations :

| Rôle | Catégorie | Description |

|---|---|---|

| Propriétaire | Rôle d’administrateur privilégié | Octroie un accès total pour gérer toutes les ressources, notamment la possibilité d’attribuer des rôles dans Azure RBAC. |

| Contributeur | Rôle d’administrateur privilégié | Accorde un accès total pour gérer toutes les ressources, mais ne vous permet pas d’attribuer des rôles dans Azure RBAC, de gérer des affectations dans Azure Blueprints ou de partager des galeries d’images. |

| Administrateur de la sécurité | Rôle de fonction de travail | Permet à l’utilisateur de charger et d’analyser des images de microprogramme, d’ajouter/attribuer des initiatives de sécurité et de modifier la stratégie de sécurité. Plus d’informations |

| Administrateur d’analyse du microprogramme | Rôle de fonction de travail | Permet à l’utilisateur de charger et d’analyser des images de microprogramme. L’utilisateur n’a pas d’accès au-delà de l’analyse du microprogramme (ne peut pas accéder à d’autres ressources dans l’abonnement, créer ou supprimer des ressources, ni inviter d’autres utilisateurs). |

Rôles d’analyse de microprogramme, étendues et fonctionnalités

Le tableau suivant résume les rôles dont vous avez besoin pour effectuer certaines actions. Ces rôles et autorisations s’appliquent aux niveaux Abonnement et Groupe de ressources, sauf indication contraire.

| Action | Rôle requis |

|---|---|

| Analyse des microprogrammes | Propriétaire, Contributeur, Administrateur de sécurité ou Administrateur d’analyse du microprogramme |

| Inviter des utilisateurs tiers à consulter les résultats d’analyse du microprogramme | Owner |

| Inviter des utilisateurs à l’abonnement | Propriétaire au niveau Abonnement (le propriétaire au niveau Groupe de ressources ne peut pas inviter des utilisateurs à l’abonnement) |

Chargement d’images de microprogramme

Pour charger des images de microprogramme :

- Vérifiez que vous disposez d’une autorisation suffisante dans Rôles, étendues et fonctionnalités d’analyse du microprogramme.

- Charger une image de microprogramme à des fins d’analyse.

Inviter des tiers à interagir avec vos résultats d’analyse du microprogramme

Vous pourriez vouloir inviter quelqu’un à interagir uniquement avec vos résultats d’analyse du microprogramme sans autoriser l’accès à d’autres parties de votre organisation (comme d’autres groupes de ressources au sein de votre abonnement). Pour autoriser ce type d'accès, invitez l'utilisateur à devenir administrateur de Firmware Analysis au niveau du groupe de ressources.

Pour inviter un tiers, suivez le tutoriel Attribuer des rôles Azure à des utilisateurs invités externes à l’aide du Portail Azure.

- À l'étape 3, accédez à votre groupe de ressources.

- À l’étape 7, sélectionnez le rôle Administrateur d’analyse du microprogramme.

Remarque

Si vous avez reçu un e-mail pour rejoindre une organisation, veillez à vérifier votre dossier de Courrier indésirable pour trouver l’e-mail d’invitation s’il n’est pas dans votre boîte de réception.