Passer en revue les ressources exemptées des recommandations

Dans Microsoft Defender pour le cloud, vous pouvez exempter les ressources protégées des recommandations de sécurité Defender pour le cloud. Cet article explique comment examiner et utiliser des ressources exemptées.

Ressources exemptées dans le portail

Une fois qu’une ressource a été exemptée, elle ne sera plus prise en compte pour la recommandation de sécurité. Vous pouvez consulter les ressources exemptées et les gérer dans le portail Defender pour le cloud.

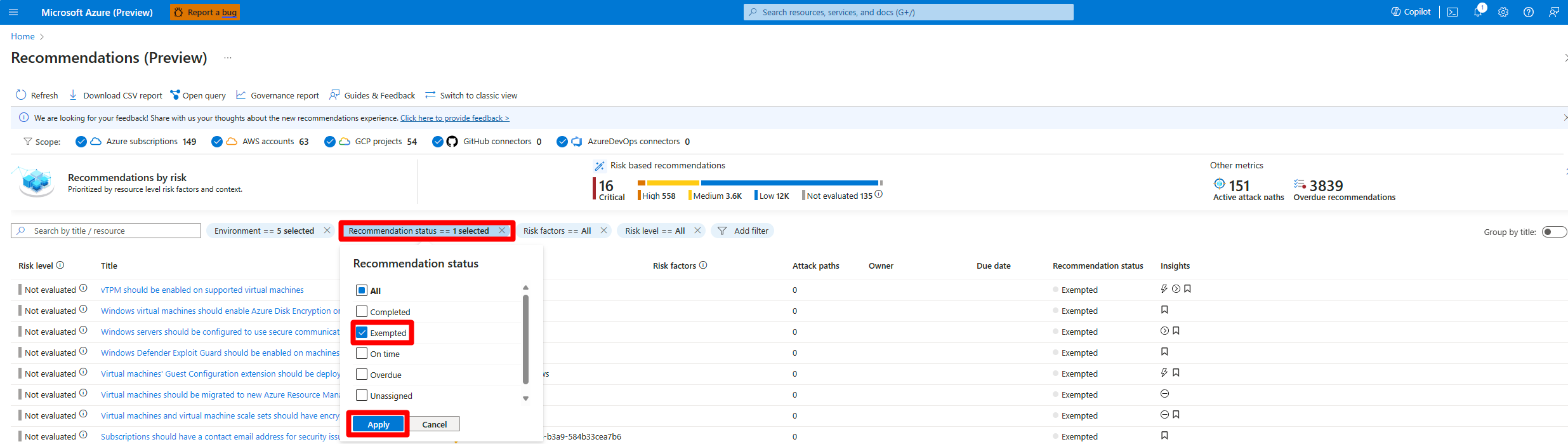

Passer en revue les ressources exemptées dans la page de recommandations

Pour passer en revue les ressources exemptées :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Recommendations.

Sélectionnez État de la recommandation.

Sélectionnez Exempté(e).

Sélectionnez Appliquer.

Sélectionnez une ressource pour l’examiner.

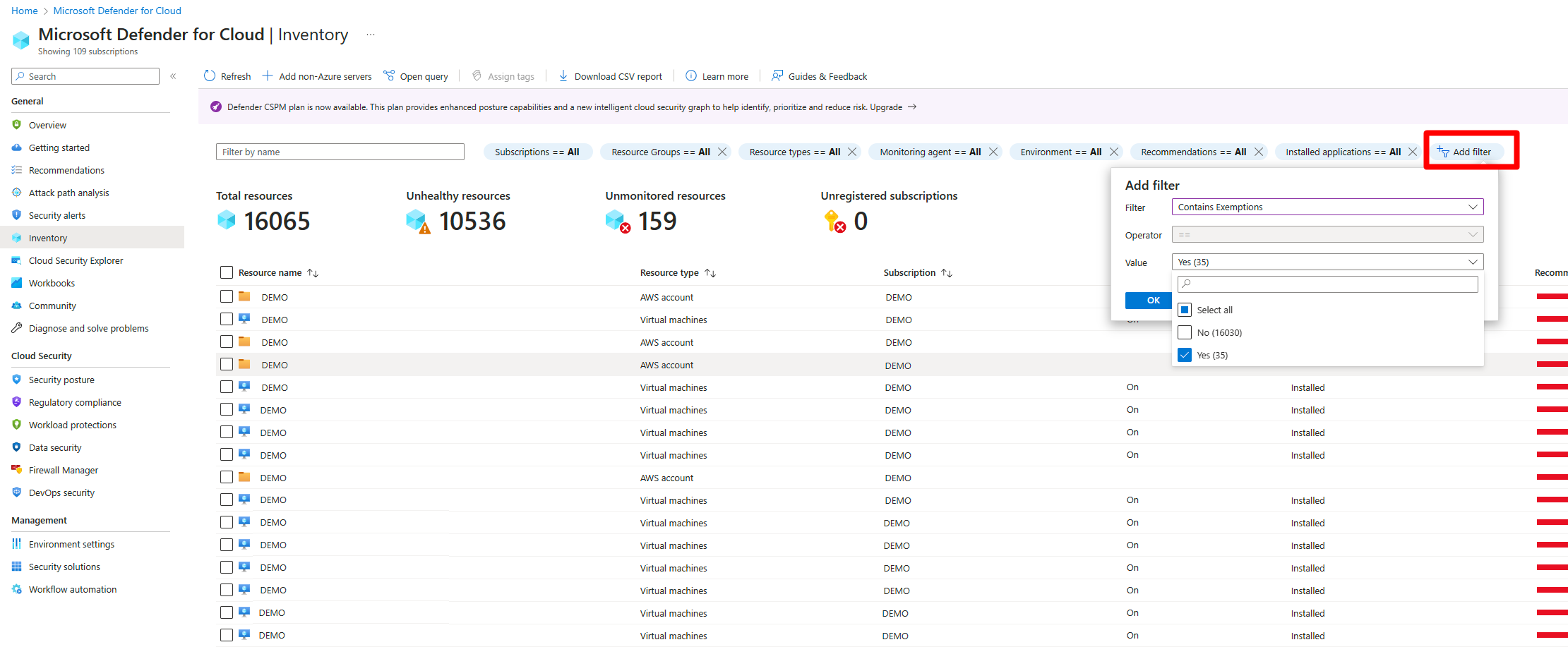

Passer en revue les ressources exemptées dans la page d’inventaire

Vous pouvez également trouver toutes les ressources qui ont été exemptées d’une ou plusieurs recommandations dans la page Inventaire.

Pour consulter les ressources exemptées sur la page Inventaire de Defender pour le cloud :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Inventaire.

Sélectionnez Ajouter un filtre.

Sélectionnez Contient des exemptions.

Cliquez sur Oui.

Cliquez sur OK.

Passer en revue des ressources exemptées avec Azure Resource Graph

Azure Resource Graph (ARG) fournit un accès instantané aux informations relatives aux ressources de vos environnements cloud avec des fonctionnalités robustes de filtrage, de regroupement et de tri. Il s’agit d’un moyen rapide et efficace d'obtenir des informations de requête à l’aide de Kusto Query Language (KQL).

Pour afficher toutes les recommandations qui ont des règles d’exemption :

Dans la page Recommandations, sélectionnez Ouvrir la requête.

Entrez la requête suivante et sélectionnez Exécuter la requête.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Recevoir une notification lorsque des exemptions sont créées

Pour garder une trace de la façon dont les utilisateurs exemptent les ressources des recommandations, nous avons créé un modèle Azure Resource Manager (ARM) qui déploie un playbook d’application logique et toutes les connexions API nécessaires pour vous avertir quand une exemption a été créée.

- Pour en savoir plus sur le playbook, consultez le billet de blog de la communauté technique, intitulé Suivi des exemptions de ressources dans Microsoft Defender pour le cloud.

- Recherchez le modèle ARM dans le dépôt GitHub de Microsoft Defender pour le cloud.

- Pour déployer tous les composants nécessaires, utilisez ce processus automatisé.