Migrer vers la surveillance de l’intégrité des fichiers (FIM) avec Defender pour point de terminaison

La surveillance de l’intégrité des fichiers dans Defender pour serveurs Plan 2 utilise l’agent Microsoft Defender for Endpoint pour collecter des données sur les machines, conformément aux règles de collecte.

Pour collecter les données, la version antérieure de la surveillance de l’intégrité des fichiers utilisait l’agent Log Analytics (également connu sous le nom d’agent MMA pour Microsoft Monitoring Agent) ou l’agent AMA (Azure Monitor Agent). Cet article explique comment migrer les versions MMA et AMA précédentes vers la nouvelle version.

Prérequis

- Defender pour serveurs Plan 2 doit être activé pour utiliser la surveillance de l’intégrité des fichiers.

- La migration est pertinente lorsque la surveillance de l’intégrité des fichiers est actuellement activée à l’aide de l’agent MMA ou AMA.

- Les machines protégées par Defender pour serveurs Plan 2 doivent exécuter l’agent Defender pour point de terminaison. Si vous souhaitez vérifier l’état des agents sur les machines de votre environnement, vous pouvez utiliser ce classeur.

Effectuer une migration à partir de l’agent MMA

Si vous disposez d’une version précédente de la surveillance de l’intégrité des fichiers qui utilise l’agent MMA, vous pouvez migrer à l’aide de l’expérience de migration dans le produit. À l’aide de l’expérience dans le produit, vous pouvez :

- Passer en revue l’environnement/état actuel avant de procéder à la migration.

- Exporter les règles actuelles de surveillance de l’intégrité des fichiers qui utilisent l’agent MMA et résident dans un espace de travail Log Analytics.

- Migrer vers la nouvelle expérience, si Defender pour serveurs Plan 2 est activé.

Avant de commencer

Notez les points suivants :

- Vous ne pouvez utiliser l’outil de migration qu’une seule fois par abonnement. Vous ne pouvez pas l’exécuter à nouveau pour migrer des règles à partir d’espaces de travail supplémentaires ou multiples dans le même abonnement.

-

- L’utilisation de la migration dans le produit nécessite des autorisations d’administrateur de sécurité sur l’abonnement cible et des autorisations de propriétaire sur l’espace de travail Log Analytics cible.

- L’outil vous permet de transférer les règles de surveillance existantes vers la nouvelle expérience.

- Les règles intégrées personnalisées et héritées qui ne font pas partie de la nouvelle expérience ne peuvent pas être migrées, mais vous pouvez les exporter vers un fichier JSON.

- L’outil de migration répertorie toutes les machines d’un abonnement, mais pas toutes les machines qui ont été effectivement intégrées à la surveillance de l’intégrité des fichiers avec l’agent MMA.

- La version héritée exigeait que l’agent MMA soit connecté à l’espace de travail Log Analytics. Cela signifie que les machines qui étaient protégées par Defender pour serveurs Plan 2, mais qui n’exécutaient pas l’agent MMA, ne bénéficiaient pas de la surveillance de l’intégrité des fichiers.

- Avec la nouvelle expérience, toutes les machines dans l’étendue d’activation bénéficient de la surveillance de l’intégrité des fichiers.

- Bien que la nouvelle expérience ne nécessite pas d’agent MMA, vous devez spécifier un espace de travail source et un espace de travail cible dans l’outil de migration.

- La source est l’espace de travail à partir duquel vous souhaitez transférer les règles existantes dans la nouvelle expérience.

- La cible est l’espace de travail dans lequel les journaux de modification sont écrits lorsque les fichiers et les registres surveillés sont modifiés.

- Une fois la nouvelle expérience activée sur un abonnement, les machines dans l’étendue activée sont toutes couvertes par les mêmes règles de surveillance de l’intégrité des fichiers.

- Si vous souhaitez exempter des machines individuelles de la surveillance de l’intégrité des fichiers, vous pouvez les rétrograder vers Defender pour serveurs Plan 1 en activant Defender pour serveurs au niveau de la ressource.

Migrer avec l’expérience intégrée au produit

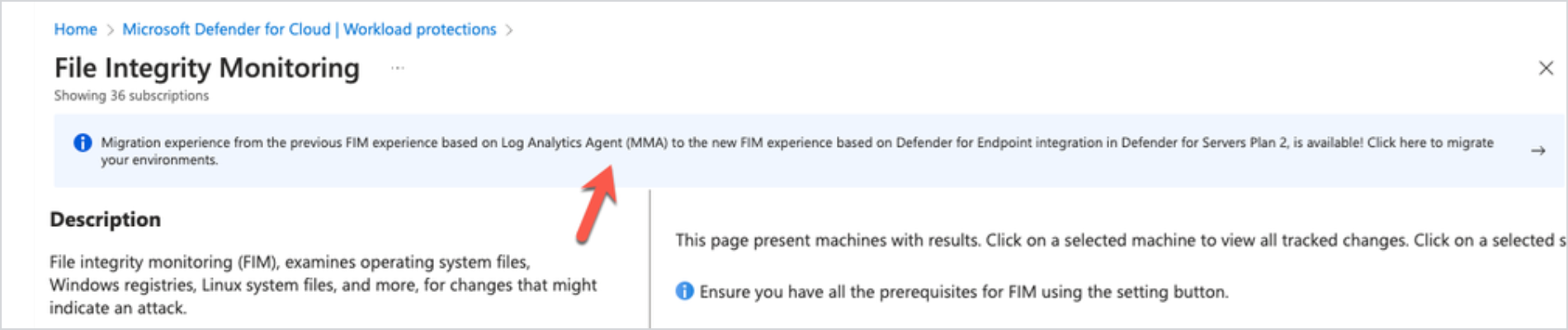

Dans Defender pour le cloud >Protections de la charge de travail, ouvrez Surveillance de l’intégrité des fichiers.

Dans le message de bannière, sélectionnez Cliquez ici pour migrer vos environnements.

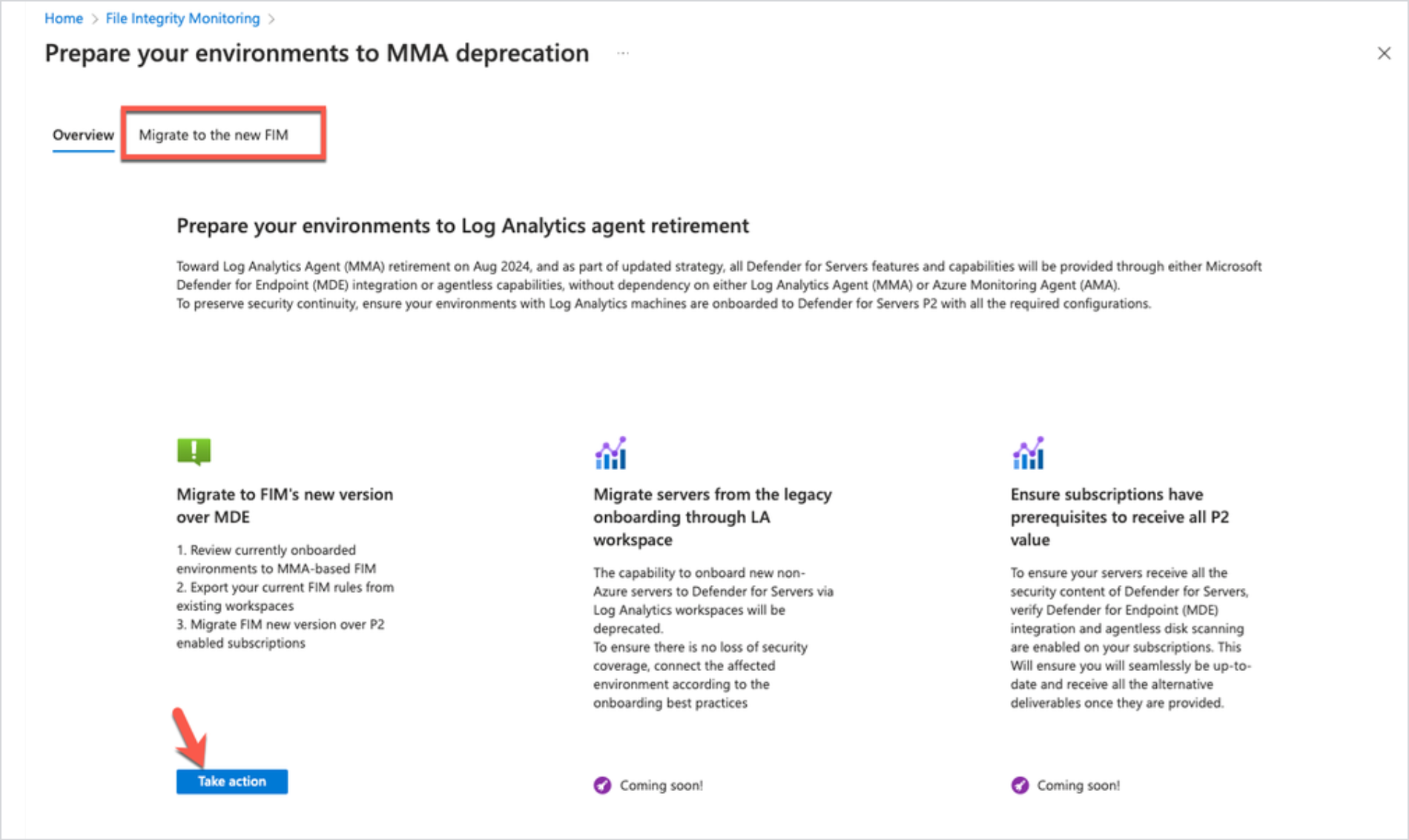

Dans la page Préparer vos environnements à la dépréciation de l’agent MMA, démarrez la migration.

Dans l’onglet Migrer vers le nouveau FIM, sous Migrer vers la nouvelle version de FIM via MDE sélectionnez Prendre des mesures.

Dans l’onglet Migrer vers le nouveau FIM, vous pouvez voir tous les abonnements qui hébergent des machines pour lesquelles la surveillance de l’intégrité des fichiers hérités est activée.

- Nombre total de machines sur l’abonnement indique toutes les machines virtuelles Azure et les machines virtuelles compatibles avec Azure Arc dans l’abonnement.

- Machines configurées pour FIM indique le nombre de machines pour lesquelles la surveillance de l’intégrité des fichiers est activée.

Dans la colonne Action située à côté de chaque abonnement, sélectionnez Migrer.

Dans Mettre à jour l’abonnement>Vérifier les machines de l’abonnement, vous voyez une liste des machines pour lesquelles la surveillance de l’intégrité des fichiers hérités est activée, ainsi que leur espace de travail Log Analytics correspondant. Cliquez sur Suivant.

Dans l’onglet Migrer les paramètres, sélectionnez un espace de travail comme source de migration.

Passez en revue la configuration de l’espace de travail, y compris le Registre Windows et les fichiers Windows/Linux. Une indication permet de savoir si les paramètres et les fichiers peuvent être migrés.

Si certains fichiers et paramètres ne peuvent pas être migrés, vous pouvez sélectionner Enregistrer les paramètres de l’espace de travail en tant que fichier.

Sous Choisir l’espace de travail de destination pour le stockage des données FIM, indiquez l’espace de travail Log Analytics dans lequel vous souhaitez stocker les modifications avec la nouvelle expérience de surveillance de l’intégrité des fichiers. Vous pouvez utiliser le même espace de travail ou en sélectionner un autre.

Cliquez sur Suivant.

Dans l’onglet Vérifier et approuver, passez en revue le résumé de la migration. Sélectionnez Migrer pour commencer le processus de migration.

Une fois la migration terminée, l’abonnement est supprimé de l’assistant de migration et les règles de surveillance de l’intégrité des fichiers migrés sont appliquées.

Désactiver la solution MMA héritée

Pour désactiver manuellement la surveillance de l’intégrité des fichiers à l’aide de l’agent MMA, suivez les instructions ci-dessous.

Supprimez la solution Azure ChangeTracking de l’espace de travail Log Analytics.

Après la suppression, aucun nouvel événement de surveillance de l’intégrité des fichiers n’est collecté. Les événements historiques restent stockés dans l’espace de travail Log Analytics correspondant, dans la section Suivi des modifications de la table

ConfigurationChange. Les événements sont stockés conformément aux paramètres de conservation des données de l’espace de travail.Si vous n’avez plus besoin de l’agent MMA sur les machines, vous pouvez désactiver l’utilisation de l’agent Log Analytics.

- Si vous n’avez besoin de l’agent sur aucune machine, désactivez l’approvisionnement automatique de l’agent dans l’abonnement.

- Pour une machine spécifique, supprimez l’agent à l’aide de l’Utilitaire de découverte et de suppression d’Azure Monitor.

Effectuer une migration à partir de l’agent AMA

Pour migrer à partir de la surveillance de l’intégrité des fichiers à l’aide de l’agent AMA, suivez les instructions ci-dessous.

Supprimez les règles de collecte de données de suivi des modifications de fichiers associées.

Pour ce faire, suivez les instructions dans Remove-AzDataCollectionRuleAssociation et Remove-AzDataCollectionRule.

Après la suppression, aucun nouvel événement de surveillance de l’intégrité des fichiers n’est collecté. Les événements historiques restent stockés dans l’espace de travail concerné, dans la table

ConfigurationChangesous la section Suivi des modifications. Les événements sont stockés conformément aux paramètres de conservation des données de l’espace de travail.

Si vous souhaitez continuer à utiliser l’agent AMA pour consommer les événements de surveillance de l’intégrité des fichiers, vous pouvez toujours vous connecter à l’espace de travail concerné et afficher les changements dans la table Change Tracking à l’aide de cette requête.

ConfigurationChange

| where TimeGenerated > ago(14d)

| where ConfigChangeType in ('Registry', 'Files')

| summarize count() by Computer, ConfigChangeType

Pour continuer à intégrer de nouvelles étendues ou à configurer des règles de surveillance, vous devez travailler manuellement avec des règles de collecte de données et personnaliser la collecte de données.

Étapes suivantes

Passez en revue les modifications apportées à la surveillance de l’intégrité des fichiers.