Topologie de réseau et de connectivité Oracle sur l’accélérateur de la zone d’atterrissage des machines virtuelles Azure

Cet article s’appuie sur plusieurs considérations et recommandations définies dans Zone de conception des zones d’atterrissage Azure pour la topologie de réseau et de connectivité. Ce point présente les principales considérations de conception et les meilleures pratiques pour la mise en réseau et la connectivité de votre instance Oracle qui s’exécute sur des machines virtuelles Azure. Étant donné qu’Oracle couvre les charges de travail stratégiques, vous devez inclure dans votre conception le guide relatif aux zones de conception de la zone d’atterrissage Azure.

Classer par ordre de priorité la sécurité des charges de travail Oracle

Comme pour la plupart des bases de données de production, la sécurisation d’une charge de travail Oracle est essentielle. La base de données doit rester privée et n’avoir aucun point de terminaison public. Seuls les services cloud autorisés, tels qu’une application métier ou des services Web front-end, doivent contrôler l’accès aux données. Quelques personnes autorisées pourront gérer une base de données de production à l’aide d'un service sécurisé. Pour plus d’informations, consultez Plan d’accès à distance aux ordinateurs virtuels.

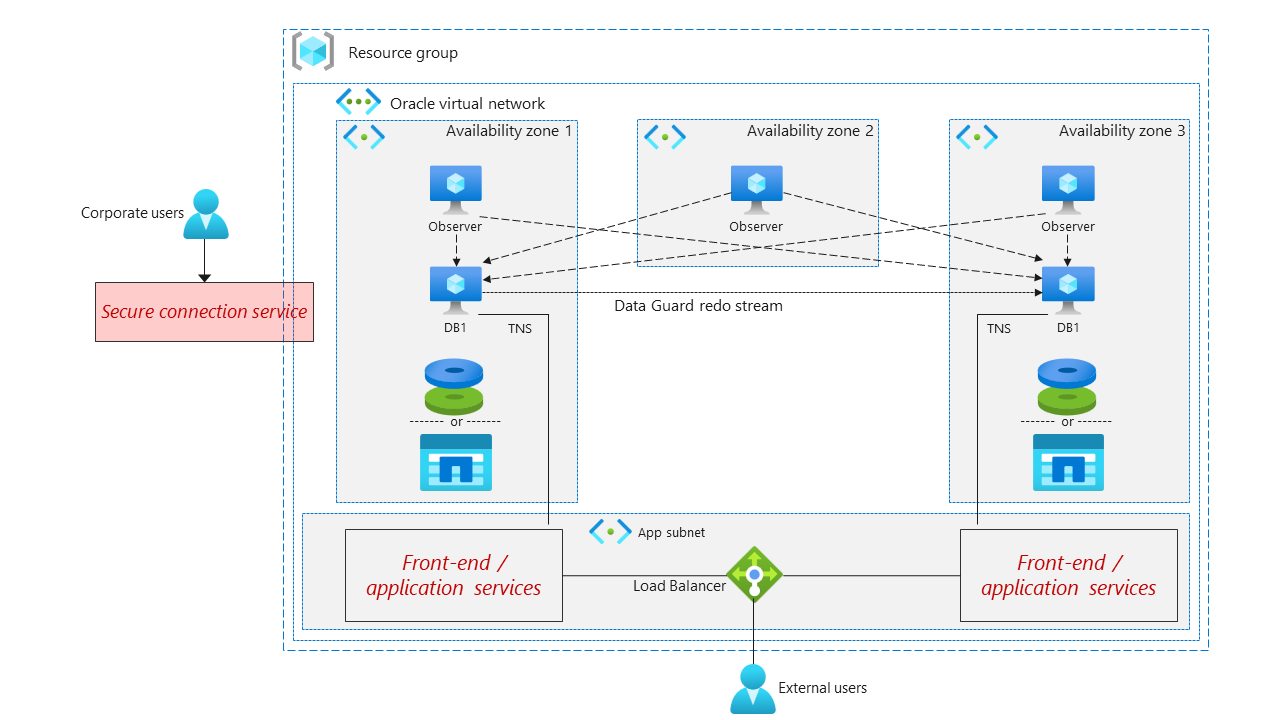

Conception réseau de haut niveau

Le diagramme d’architecture suivant illustre les considérations de réseau pour les instances Oracle au sein d’une zone d’atterrissage Azure.

Vérifiez que tous les services de la solution se trouvent dans un seul réseau virtuel.

Utilisez le Pare-feu Azure, Azure Application Gateway ou d’autres mécanismes de sécurité pour vous assurer que seul le trafic essentiel est autorisé à accéder à la solution.

Mettez en place un réseau DMZ pour des mesures de sécurité réseau plus avancées. Pour plus d’informations, consultez Implémenter un réseau hybride sécurisé.

Surveillez et filtrez le trafic à l’aide d'Azure Monitor, des groupes de sécurité réseau Azure (NSG) ou des groupes de sécurité des applications.

Vérifiez que tous les ordinateurs virtuels qui prennent directement en charge la base de données Oracle sont installés dans un sous-réseau dédié et qu’ils sont protégés d'Internet.

Le sous-réseau de la base de données Oracle doit inclure un NSG qui autorise le trafic suivant :

Port entrant 22 ou 3389 si les services de base de données Oracle s’exécutent sous Windows à partir d’une source sécurisée uniquement. Pour plus d’informations sur l’accès sécurisé aux ordinateurs virtuels, consultez Plan d’accès à distance aux ordinateurs virtuels.

Port entrant 1521 depuis le sous-réseau front-end uniquement. Le sous-réseau front-end doit suivre les meilleures pratiques pour les charges de travail accessibles sur Internet.

Modifiez les ports lorsque la sécurité nécessite une obfuscation. N’utilisez pas de ports par défaut.

Limitez l’accès à la gestion d’Oracle à un nombre minimal d’utilisateurs autorisés en utilisant Azure Bastion pour vous connecter en toute sécurité aux ordinateurs virtuels dans le sous-réseau Oracle.

Si vous utilisez Azure Bastion pour accéder au serveur Oracle Database, assurez-vous que le sous-réseau AzureBastionSubnet inclut une NSG qui autorise le trafic entrant sur le port 443.

Configurez les groupes de placement de proximité pour les serveurs d’application Oracle et les serveurs de base de données Oracle afin de minimaliser le temps de réponse du réseau.

Utilisez les performances réseau accélérées pour déployer tous les services.