Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La solution d’accès à distance que vous choisissez dépend de facteurs tels que la mise à l’échelle, la topologie et les exigences de sécurité. Cet article explique comment fournir un accès à distance aux machines virtuelles déployées dans une architecture de zone d’atterrissage Azure. Ces conseils se concentrent sur Azure Bastion pour l’accès à distance.

Azure propose des technologies qui fonctionnent ensemble pour faciliter l’accès à distance hautement sécurisé aux machines virtuelles :

Azure Bastion est une solution PaaS (Platform as a Service) que vous pouvez utiliser pour accéder aux machines virtuelles via un navigateur ou via le client SSH ou RDP natif sur les stations de travail Windows.

L’accès juste-à-temps (JIT) est fourni via Microsoft Defender for Cloud.

Options de connectivité hybride, telles qu’Azure ExpressRoute et VPN.

Adresse IP publique attachée directement à la machine virtuelle ou via une règle NAT via un équilibreur de charge public Azure.

Considérations relatives à la conception

Quand vous êtes disponible, vous pouvez utiliser une connectivité hybride existante aux réseaux virtuels Azure via ExpressRoute ou S2S et les connexions VPN P2S pour fournir un accès à distance à partir d’un emplacement local aux machines virtuelles Azure Windows et Linux.

Les groupes de sécurité réseau (NSG) peuvent être utilisés pour sécuriser les connexions SSH et RDP aux machines virtuelles Azure.

JIT autorise l’accès SSH et RDP distant sur Internet sans avoir à déployer d’autre infrastructure pour les machines virtuelles prises en charge. JIT prend en charge :

- Machines virtuelles déployées via Azure Resource Manager.

- Machines virtuelles déployées avec des modèles de déploiement classiques.

- Machines virtuelles protégées par des pare-feu Azure sur le même réseau virtuel que la machine virtuelle.

- Machines virtuelles protégées par des pare-feu Azure contrôlées par Azure Firewall Manager.

Azure Bastion fournit une couche de contrôle supplémentaire. Il permet une connectivité RDP et SSH hautement sécurisée et transparente à vos machines virtuelles directement à partir du portail Azure ou client natif sur un canal TLS sécurisé. Azure Bastion annule également la nécessité d’une connectivité hybride.

Utilisez la référence SKU Azure Bastion appropriée en fonction de vos besoins. Pour plus d’informations, consultez la section Paramètres de configuration d’Azure Bastion.

Passez en revue les FAQ Azure Bastion pour obtenir des réponses aux questions courantes sur le service.

Azure Bastion avec l’authentification Kerberos nécessite que les contrôleurs de domaine et Azure Bastion se trouvent dans le même réseau virtuel. Pour plus d’informations, consultez Authentification Kerberos Azure Bastion.

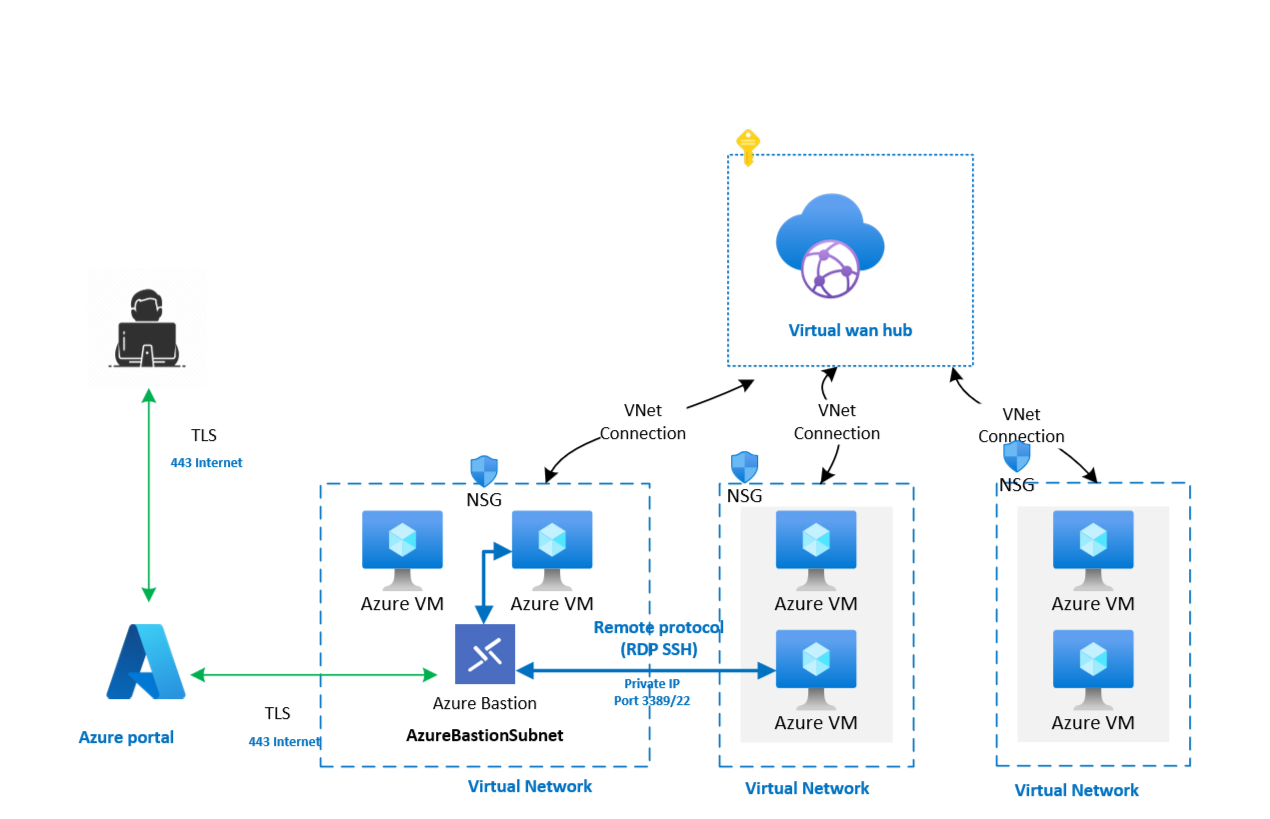

Azure Bastion peut être utilisé dans une topologie Azure Virtual WAN. Toutefois, il existe certaines limitations :

Azure Bastion ne peut pas être déployé à l’intérieur d’un hub virtuel Virtual WAN.

Azure Bastion doit utiliser la référence SKU Premium ou Standard. La fonctionnalité de connexion basée sur IP doit être activée sur la ressource Azure Bastion. Pour plus d’informations, consultez la Documentation sur les connexions basées sur IP d’Azure Bastion.

Azure Bastion peut être déployé dans n’importe quel réseau virtuel spoke connecté à un réseau étendu virtuel. Azure Bastion fournit l’accès aux machines virtuelles dans son propre réseau virtuel via des connexions de réseau virtuel Virtual WAN. Il peut également fournir l’accès aux machines virtuelles dans d’autres réseaux virtuels connectés au même réseau étendu virtuel via ses hubs associés. Un déploiement réussi nécessite la configuration de routage appropriée. Par exemple, vous pouvez déployer Azure Bastion à l’aide du modèle d’extension de hub virtuel .

La référence SKU Azure Bastion Standard nécessite un sous-réseau dédié (AzureBastionSubnet), tandis que la référence SKU développeur ne le fait pas.

La référence SKU Développeur est une version gratuite, sans configuration et toujours active du service Azure Bastion. Contrairement à la référence SKU Standard, la référence SKU développeur n’est pas une ressource dédiée, mais elle fonctionne dans le cadre d’un pool partagé et ne prend pas en charge le peering de réseaux virtuels.

Conseil

La connexion IP Azure Bastion permet également la connectivité aux machines locales si une connectivité hybride existe entre la ressource Azure Bastion et la machine à laquelle vous souhaitez vous connecter. Pour plus d’informations, consultez Se connecter à une machine virtuelle via une adresse IP privée spécifiée.

Recommandations en matière de conception

Pour les charges de travail de production, déployez la référence SKU Azure Bastion Premium ou Standard. Pour les environnements de bac à sable et de test, utilisez le SKU Développeur dans les régions sélectionnées.

Utilisez une connectivité ExpressRoute ou VPN existante pour fournir un accès à distance aux machines virtuelles Azure accessibles à partir de votre réseau local.

Dans une topologie de réseau Virtual WAN où vous avez besoin d’un accès à distance aux machines virtuelles via Internet, vous pouvez déployer Azure Bastion dans chaque réseau virtuel en étoile des machines virtuelles concernées.

Vous pouvez également déployer une instance Azure Bastion centralisée dans un spoke unique dans votre topologie Virtual WAN. Cette configuration réduit le nombre d’instances Azure Bastion à gérer dans votre environnement. Ce scénario nécessite que les utilisateurs qui se connectent à des machines virtuelles Windows et Linux via Azure Bastion aient un rôle Lecteur sur la ressource Azure Bastion et le réseau virtuel spoke choisi. Certaines implémentations peuvent avoir des considérations relatives à la sécurité ou à la conformité qui limitent ou empêchent cette exigence. Le diagramme suivant illustre une topologie Azure Virtual WAN.

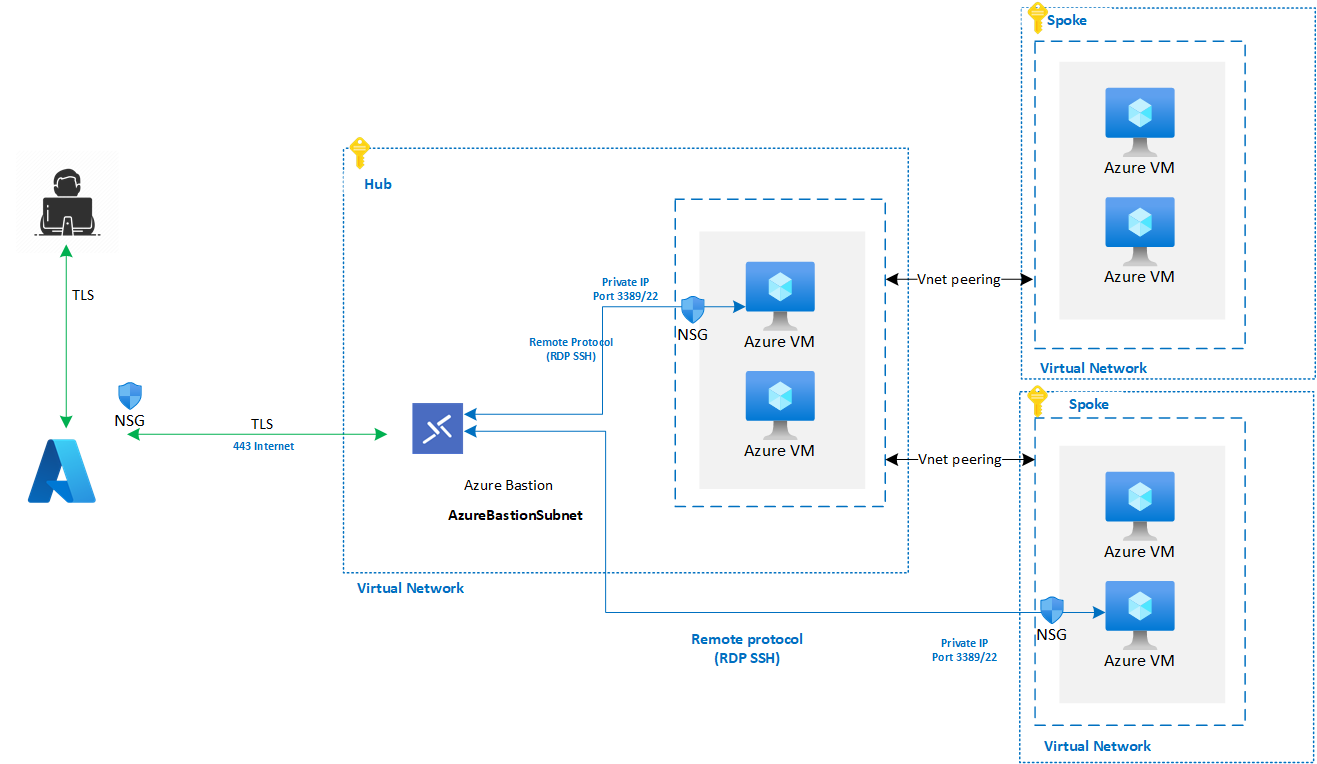

Dans une topologie de réseau hub-and-spoke où vous avez besoin d’un accès à distance aux machines virtuelles Azure via Internet :

- Vous pouvez déployer un seul hôte Azure Bastion dans le réseau virtuel hub, qui peut fournir une connectivité aux machines virtuelles Azure sur des réseaux virtuels spoke via l’appairage de réseaux virtuels. Cette configuration réduit le nombre d’instances Azure Bastion à gérer dans votre environnement. Ce scénario nécessite que les utilisateurs qui se connectent aux machines virtuelles Windows et Linux via Azure Bastion disposent d’un rôle lecteur sur la ressource Azure Bastion et le réseau virtuel hub. Certaines implémentations peuvent avoir des considérations relatives à la sécurité ou à la conformité qui limitent ou empêchent cette exigence. Le diagramme suivant illustre une topologie Azure hub-and-spoke.

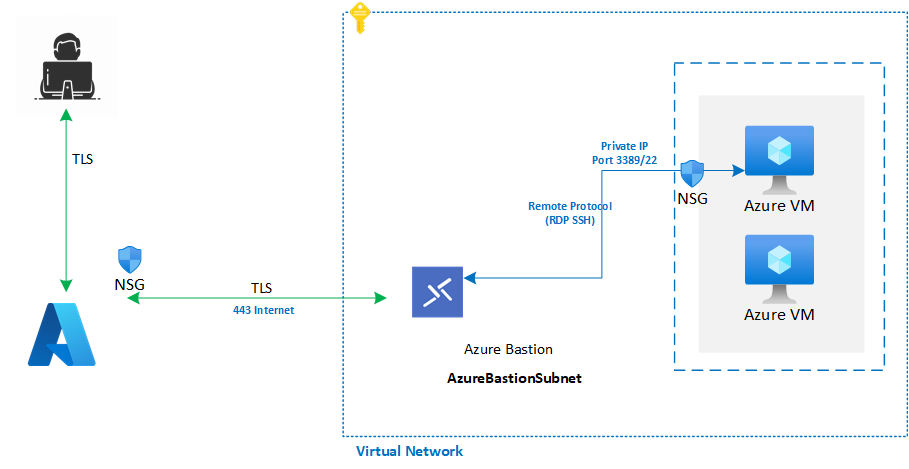

- Votre environnement peut ne pas autoriser les utilisateurs à accorder le rôle Lecteur du contrôle d’accès en fonction du rôle (RBAC) sur la ressource Azure Bastion et le réseau virtuel hub. Utilisez la référence SKU Azure Bastion Basic ou Standard pour fournir une connectivité aux machines virtuelles au sein d’un réseau virtuel spoke. Déployez une instance Azure Bastion dédiée dans chaque réseau virtuel spoke qui nécessite un accès à distance. Le diagramme suivant illustre une topologie de réseau virtuel autonome Azure.

Configurez des règles de groupe de sécurité réseau pour protéger Azure Bastion et les machines virtuelles auxquelles elle fournit une connectivité. Pour plus d’informations, consultez Travailler avec des machines virtuelles et des groupes de sécurité réseau (NSG) dans Azure Functions.

Configurez les journaux de diagnostic Azure Bastion à envoyer à l’espace de travail Log Analytics central. Pour plus d’informations, consultez la rubrique Activer et utiliser les journaux de ressources Azure Bastion.

Vérifiez que vous créez les attributions de rôles RBAC requises pour les utilisateurs ou les groupes qui se connectent aux machines virtuelles via Azure Bastion.

Si vous vous connectez à des machines virtuelles Linux via SSH, établissez la connexion via une clé privée dans Azure Key Vault.

Déployez Azure Bastion et ExpressRoute ou l’accès VPN pour répondre à des besoins spécifiques, comme l’accès d’urgence en cas d’interruption de service.

N’activez pas l’accès à distance aux machines virtuelles Windows et Linux via des adresses IP publiques directement attachées aux machines virtuelles. Ne déployez pas d’accès à distance sans pare-feu et règles de groupe de sécurité réseau strictes.