Base de la mise en réseau Azure VMware Solution

Cet article récapitule certains concepts de base relatifs à la mise en réseau Azure VMware Solution. Comprendre ces concepts est un prérequis pour comprendre les architectures réseau dans les autres articles de ce guide.

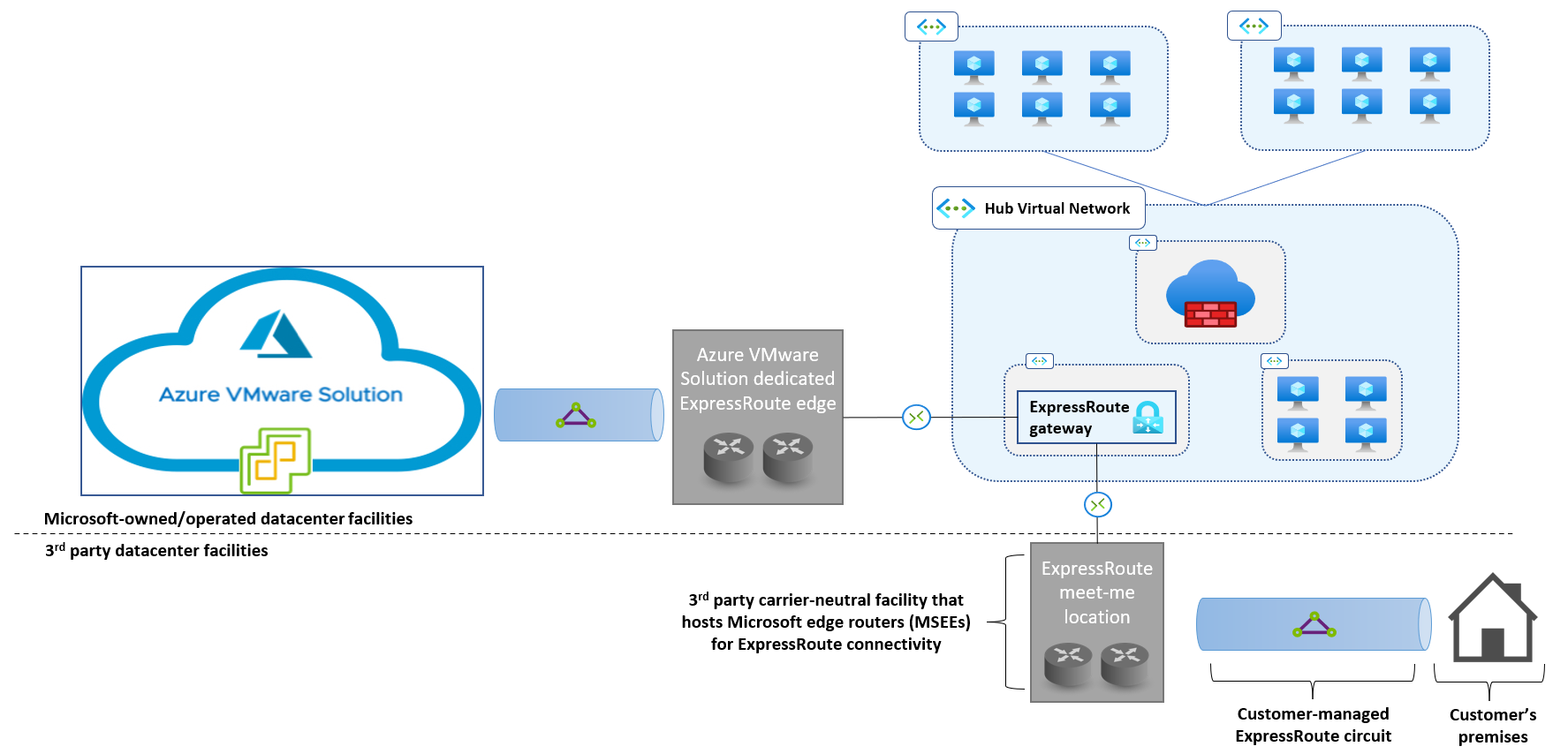

Circuits Azure ExpressRoute et clouds privés Azure VMware Solution

Azure VMware Solution s’exécute sur des nœuds VMware ESXi nus déployés dans un centre de données Azure et attachés à son réseau physique. De la même façon que les circuits ExpressRoute vous permettent d’établir une connectivité de couche 3 entre des réseaux externes et des réseaux virtuels Azure, une implémentation ExpressRoute dédiée fournit une connectivité de couche 3 entre les nœuds ESXi physiques et les réseaux virtuels Azure.

Lorsqu’un cloud privé Azure VMware Solution est approvisionné, un circuit ExpressRoute associé est également instancié dans un abonnement géré par Microsoft. Le propriétaire du cloud privé peut ensuite connecter le circuit à une ou plusieurs passerelles réseau virtuelles ExpressRoute dans des réseaux virtuels Azure en échangeant des clés d’autorisation pour le circuit. (Cette procédure est identique à celle utilisée pour créer des connexions entre des passerelles ExpressRoute et des circuits gérés par le client.) Consultez la documentation sur Azure VMware Solution pour obtenir des instructions détaillées.

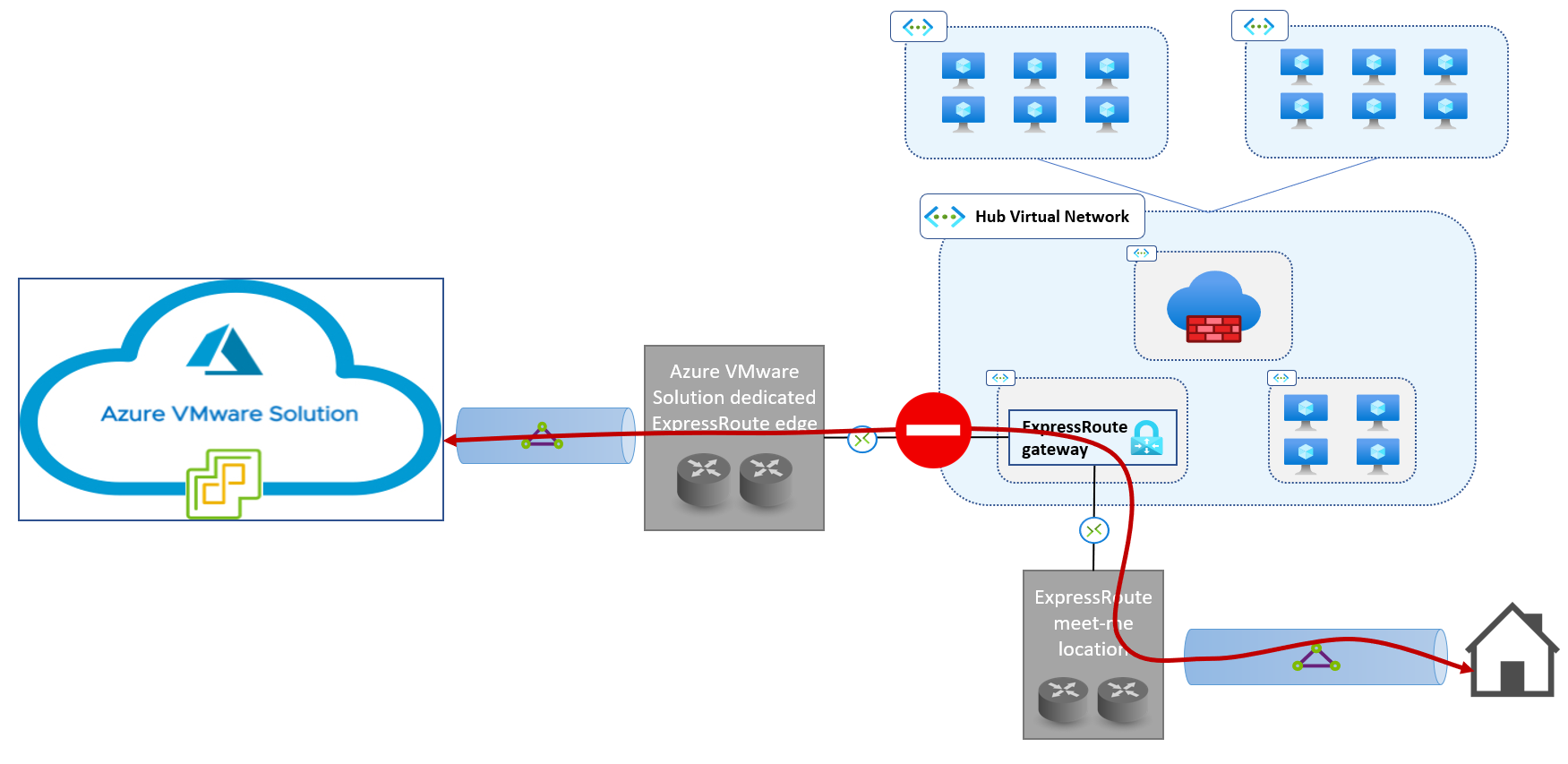

Clouds privés ExpressRoute Global Reach et Azure VMware Solution

Une passerelle Azure ExpressRoute ne peut pas être utilisée pour router le trafic entre les emplacements locaux qui sont connectés à celui-ci sur différents circuits. Cette limitation s’applique également à l’implémentation ExpressRoute dédiée à Azure VMware Solution, comme illustré ici :

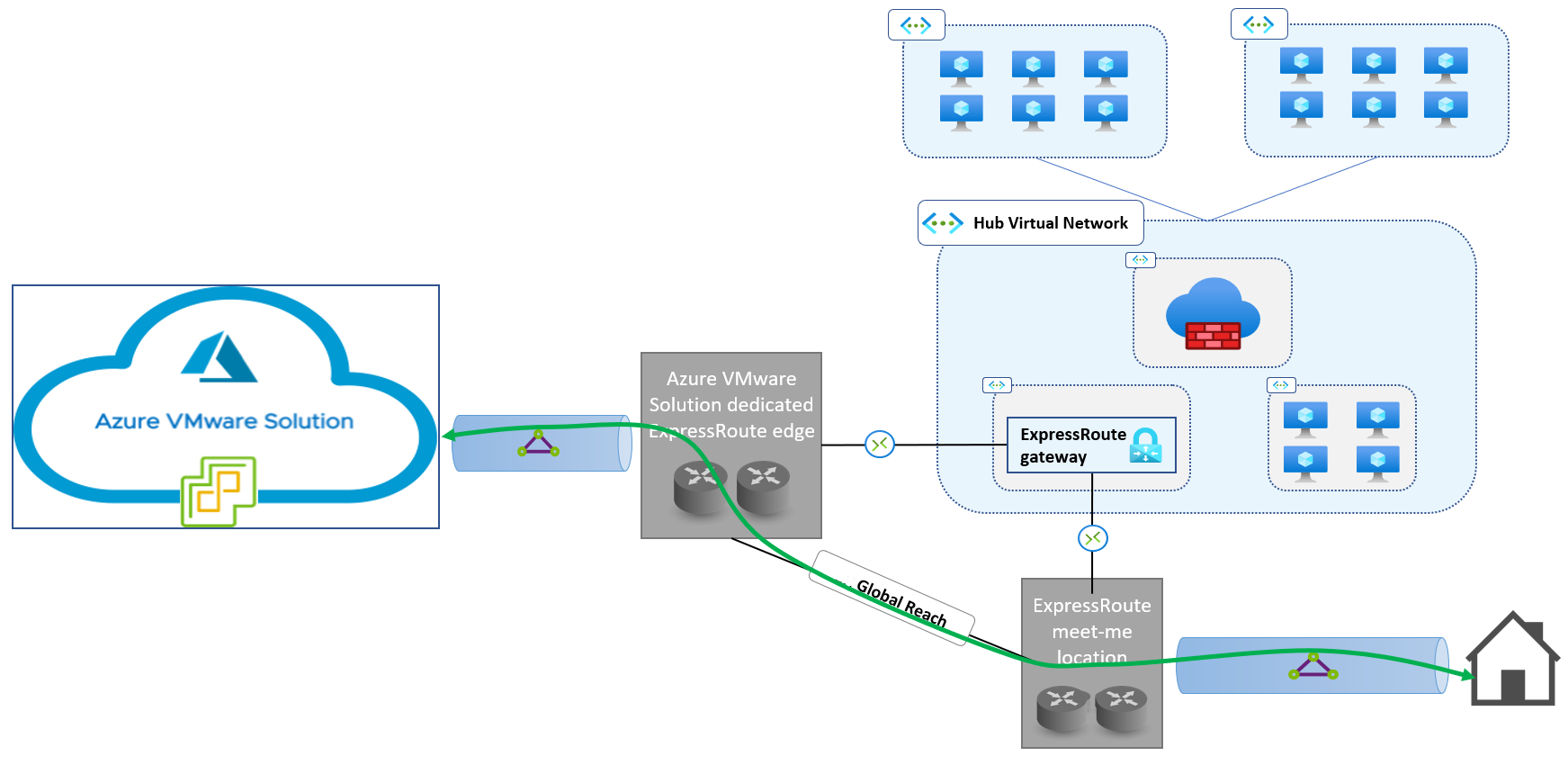

Global Reach est une fonctionnalité ExpressRoute qui vous permet de connecter deux circuits ExpressRoute afin que les réseaux connectés à chaque circuit puissent acheminer le trafic entre eux sur le réseau principal Microsoft. Global Reach est disponible dans l’implémentation ExpressRoute dédiée à Azure VMware Solution. Vous pouvez donc utiliser Global Reach pour connecter des circuits ExpressRoute gérés par Azure VMware Solution aux circuits que vous gérez, ce qui fournit une connectivité de couche 3 entre les réseaux locaux et les clouds privés Azure VMware Solution.

Remarque

Pour une résilience maximale, deux circuits ExpressRoute gérés par le client dans différents emplacements de peering doivent être utilisés pour connecter des centres de données locaux au réseau principal Microsoft. Dans ce cas, chaque circuit ExpressRoute géré par le client doit disposer d’une connexion Global Reach au cloud privé Azure VMware Solution (et aux réseaux virtuels Azure). Consultez cet article pour obtenir des conseils sur les implémentations ExpressRoute résilientes.

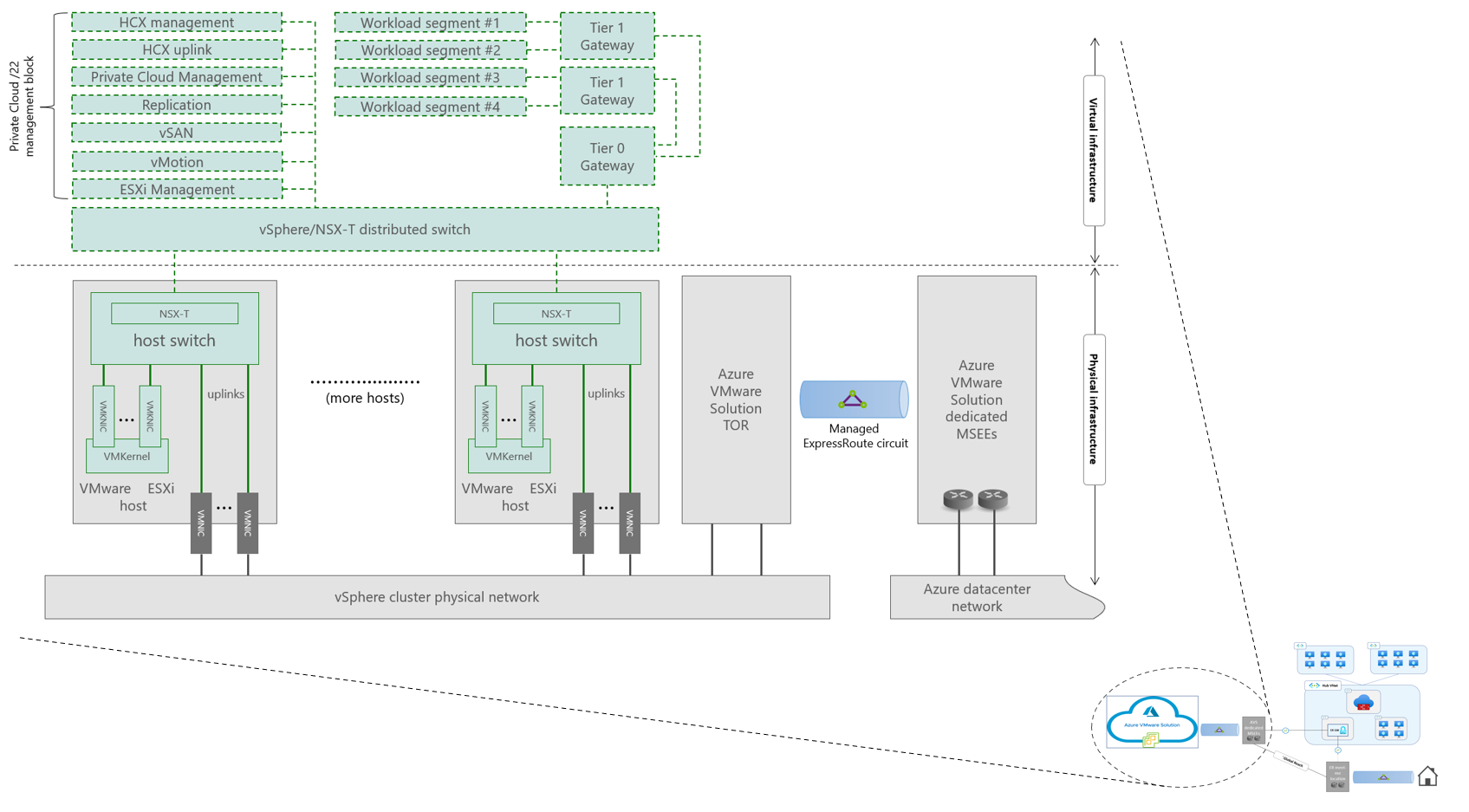

Topologie de réseau Azure VMware Solution

Une infrastructure de cloud privé Azure VMware Solution comprend plusieurs segments réseau. Les segments sont implémentés par la pile de virtualisation réseau de VMware (commutateurs virtuels distribués) et connectées à l’infrastructure physique sous-jacente via les cartes réseau physiques des hôtes ESXi.

Les réseaux de gestion prennent en charge les fonctions de cluster vSphere de base, telles que vCenter Server et les machines virtuelles de gestion NSX-T, vMotion, réplication et vSAN. L’espace d’adressage IP des réseaux de gestion est alloué à partir du bloc d’adresses /22 affecté à chaque cloud privé Azure VMware Solution lors de l’approvisionnement. Consultez Considérations relatives au routage et au sous-réseau pour plus d’informations sur la façon dont les plages d’adresses IP du bloc /22 sont affectées aux réseaux de gestion.

Les segments de charge de travail sont des segments NSX-T définis par le client auxquels les machines virtuelles Azure VMware Solution sont attachées. La plage d’adresses d’un segment de charge de travail est définie par le client. Elle ne peut pas chevaucher :

- Le bloc de gestion /22 du cloud privé Azure VMware Solution.

- Les plages d’adresses utilisées dans les réseaux virtuels Azure appairés.

- Les plages d’adresses utilisées dans les réseaux distants connectés au cloud privé.

Les segments de charge de travail peuvent être attachés à des passerelles de niveau 1. Un cloud privé Azure VMware Solution peut avoir une ou plusieurs passerelles de niveau 1. Vous pouvez lier des passerelles de niveau 1 à la passerelle de niveau 0 par défaut du cloud privé, qui fournit une connectivité au réseau physique en dehors du cluster vSphere/NSX-T.

La topologie de réseau d’un cloud privé Azure VMware Solution est illustrée ici :

Routage dynamique dans Azure VMware Solution

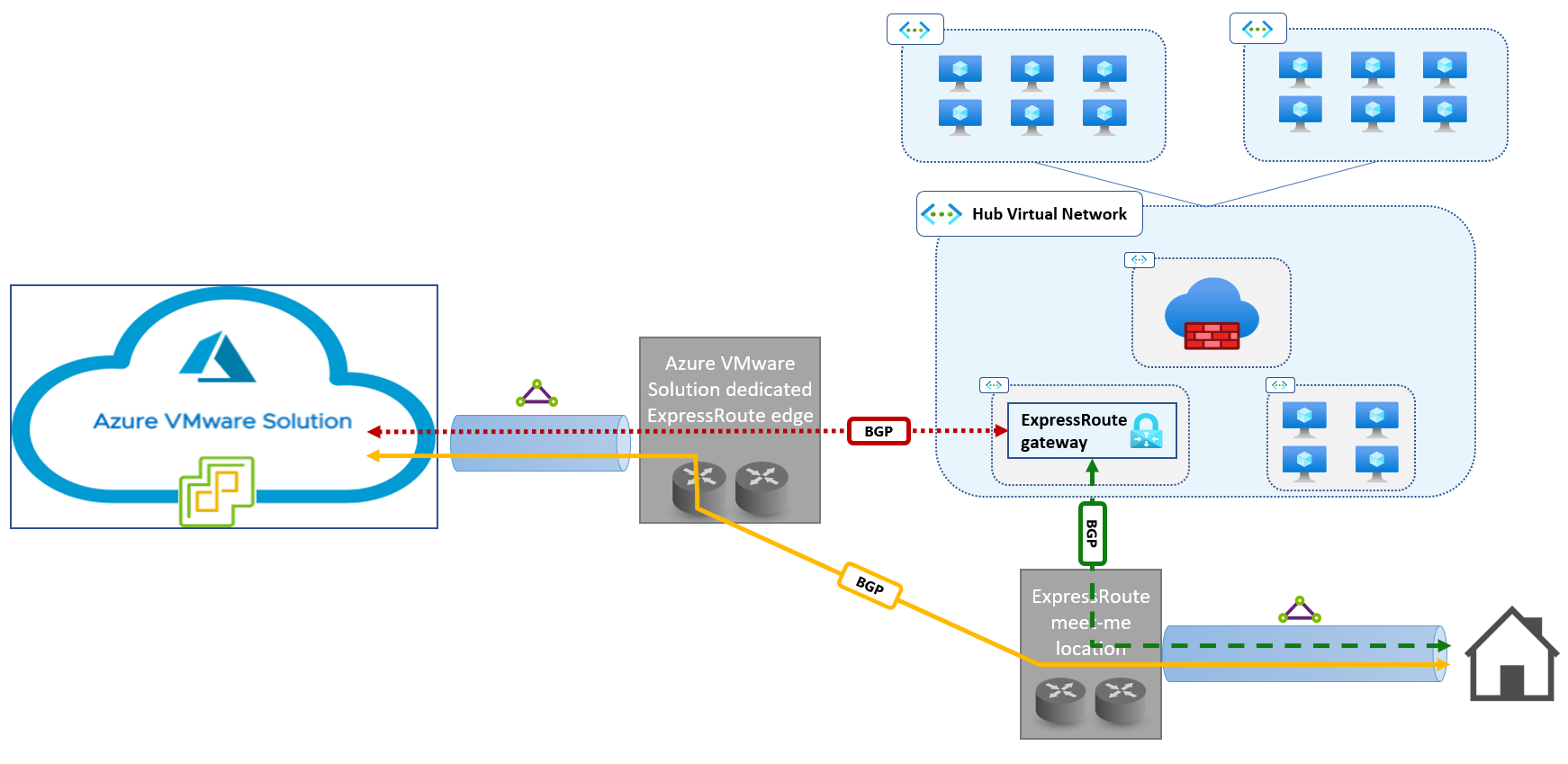

Les clouds privés Azure VMware Solution se connectent aux réseaux virtuels Azure et aux sites distants via le circuit ExpressRoute managé. Le protocole BGP (Border Gateway Protocol) est utilisé pour l’échange d’itinéraires dynamiques, comme indiqué ici :

Dans la topologie standard illustrée dans la figure précédente :

Les itinéraires pour les segments de gestion et de charge de travail dans le cloud privé Azure VMware Solution sont annoncés à toutes les passerelles ExpressRoute connectées au circuit managé du cloud privé. Dans la direction opposée, les passerelles ExpressRoute annoncent des itinéraires pour :

- Les préfixes qui composent l’espace d’adressage IP de leur propre réseau virtuel.

- Les préfixes qui composent l’espace d’adressage IP de tous les réseaux virtuels appairés directement, si le peering est configuré de façon à autoriser le transit de passerelle (ligne en pointillé rouge dans le diagramme).

Les itinéraires pour les segments de gestion et de charge de travail dans le cloud privé Azure VMware Solution sont annoncés à tous les circuits ExpressRoute connectés au circuit managé du cloud privé via Global Reach. Dans la direction opposée, tous les itinéraires annoncés à partir du site local sur le circuit ExpressRoute géré par le client sont propagées vers le cloud privé Azure VMware Solution (ligne jaune solide dans le diagramme).

Les itinéraires annoncés à partir du site local sur le circuit ExpressRoute géré par le client sont appris par toutes les passerelles ExpressRoute connectées au circuit. Les itinéraires sont injectés dans :

- La table de routage du réseau virtuel de la passerelle.

- La table de routage de tous les réseaux virtuels appairés directement, si le peering est configuré de façon à autoriser le transit de passerelle.

Dans la direction opposée, les passerelles ExpressRoute annoncent des itinéraires pour :

- Les préfixes qui composent l’espace d’adressage IP de leur propre réseau virtuel.

- Les préfixes qui composent l’espace d’adressage IP de tous les réseaux virtuels appairés directement, si le peering est configuré de façon à autoriser le transit de passerelle (ligne en pointillé vert dans le diagramme).

Remarque

Les passerelles ExpressRoute ne propagent pas les itinéraires entre les connexions de circuit. Dans le diagramme précédent, la passerelle ExpressRoute ne propage pas les itinéraires appris dans la session BGP représentée par la ligne en pointillé rouge vers la session BGP représentée par la ligne en pointillé verts, ou inversement. C’est la raison pour laquelle Global Reach est nécessaire pour activer la connectivité entre le cloud privé Azure VMware Solution et le site local.

Frais de transfert de données sortantes

Un circuit ExpressRoute géré associé à un cloud privé Azure VMware Solution est instancié dans un abonnement appartenant à Microsoft. Aucun coût (frais mensuels ou frais de transfert de données) associé au circuit géré n’est facturé sur votre abonnement. Plus précisément, les frais suivants ne sont pas facturés sur votre abonnement :

- Frais mensuels ExpressRoute pour le circuit géré.

- Trafic transféré à partir d’un réseau virtuel Azure vers le cloud privé via le circuit managé.

- Frais de trafic d’entrée et de sortie ExpressRoute Global Reach. Lorsqu’un circuit ExpressRoute que vous possédez est connecté via Global Reach à un circuit géré Azure VMware Solution, les frais d’entrée et de sortie Global Reach sont également supprimés sur votre circuit, si votre circuit se trouve dans la même région géopolitique que le cloud privé.

La passerelle réseau virtuelle ExpressRoute connectée au circuit géré du cloud privé est instanciée dans un réseau virtuel que vous possédez, de sorte qu’elle est facturée aux tarifs standard de la passerelle réseau virtuelle ExpressRoute.

Toutes les autres ressources liées au réseau, telles que les passerelles VPN Azure, les serveurs de routage Azure, les peerings de réseaux virtuels et les adresses IP publiques, requises par les topologies décrites dans ce guide doivent être déployées dans votre abonnement. Elles sont facturées aux tarifs standard.

Pour plus d’informations sur la facturation d’Azure VMware Solution, consultez l’article Questions courantes.

Étapes suivantes

Découvrez la connectivité entre Azure VMware Solution et les sites locaux.