Clusters Cloud Nutanix (NC2) sur les concepts architecturaux Azure

NC2 fournit des clouds privés basés sur Nutanix dans Azure. Les déploiements de logiciels et composants matériels de cloud privé sont entièrement intégrés et automatisés dans Azure. Déployez et gérez le cloud privé via le portail Azure, l’interface CLI ou PowerShell.

Un cloud privé comprend des clusters avec :

- Hôtes de serveur nu dédiés approvisionnés avec l’hyperviseur Nutanix AHV

- Nutanix Prism Central pour la gestion de Nutanix Prism Element, Nutanix AHV et Nutanix AOS.

- Mise en réseau logicielle de Nutanix Flow pour les machines virtuelles de charge de travail Nutanix AHV

- Stockage logiciel Nutanix AOS pour les machines virtuelles de charge de travail Nutanix AHV

- Nutanix Move pour la mobilité des charges de travail

- Ressources dans la sous-couche Azure (nécessaires pour la connectivité et l’opération du cloud privé)

Les clouds privés sont installés et gérés au sein d’un abonnement Azure. Le nombre de clouds privés au sein d’un abonnement est évolutif.

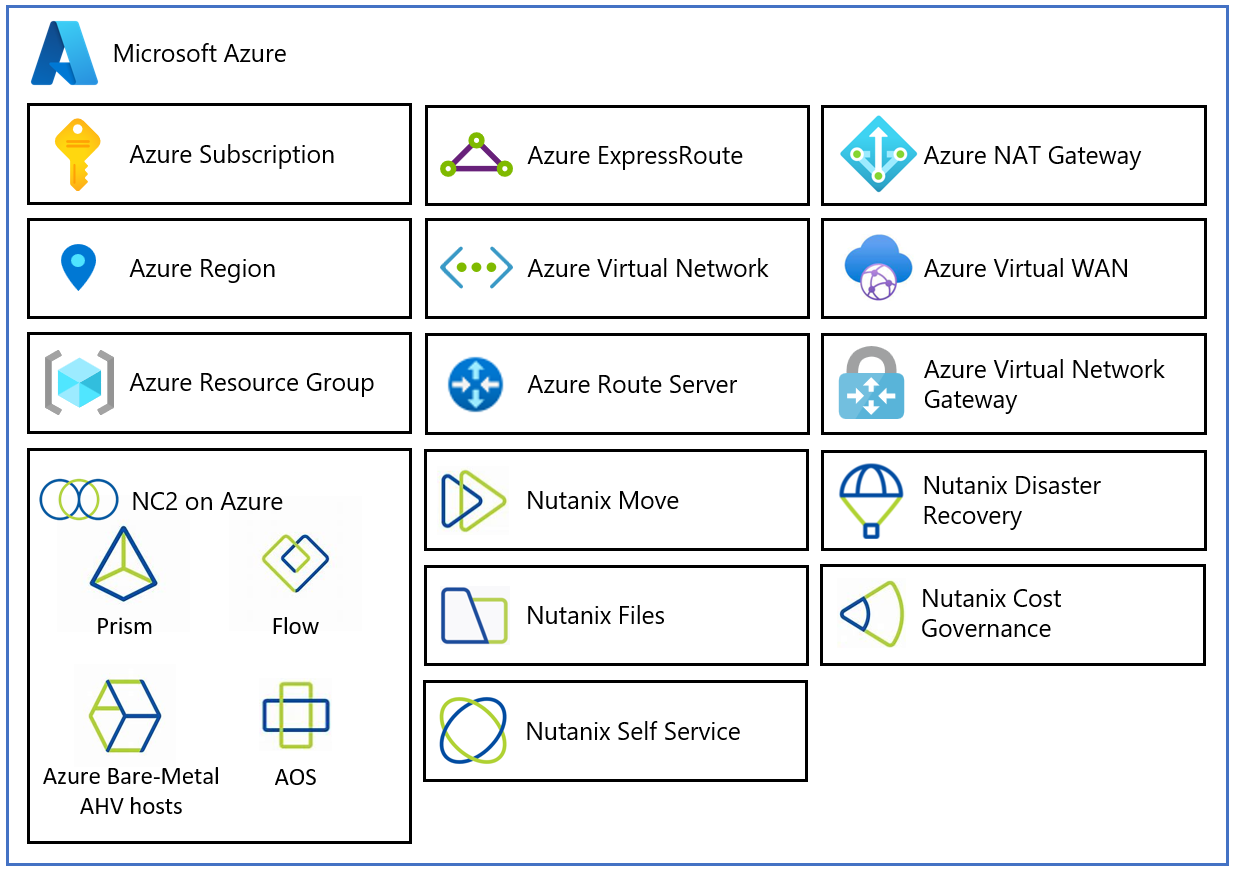

Le diagramme suivant décrit les composants architecturaux du NC2 sur Azure.

Chaque composant architectural NC2 sur Azure a la fonction suivante :

- Abonnement Azure : utilisé pour fournir un accès contrôlé, un budget et une gestion des quotas pour le service NC2 sur Azure.

- Région Azure : emplacements physiques dans le monde où nous groupons des centres de données dans Zones de disponibilité (AZ), puis regroupez AZ dans des régions.

- Groupe de ressources Azure : conteneur utilisé pour placer des services et des ressources Azure dans des groupes logiques.

- NC2 sur Azure : utilise le logiciel Nutanix, notamment Prism Central, Prism Element, Nutanix Flow software-defined networking, Nutanix Acropolis Operating System (AOS) software-defined Storage, et les hôtes Azure Bare-metal Acropolis Hypervisor (AHV) pour fournir des ressources de calcul, de mise en réseau et de stockage.

- Nutanix Move : fournit des services de migration.

- Reprise d’activité de Nutanix : fournit des services d’automatisation de récupération d’urgence et de réplication de stockage.

- Fichiers Nutanix : fournit des services filer.

- Nutanix Self Service : fournit la gestion du cycle de vie des applications et l’orchestration cloud.

- Gouvernance des coûts Nutanix : fournit une optimisation multicloud pour réduire les coûts et améliorer la sécurité cloud.

- Azure Réseau virtuel (VNet) : réseau privé utilisé pour connecter des hôtes AHV, des services et des ressources Azure ensemble.

- Azure Route Server : permet aux appliances réseau d’échanger des informations de routage dynamiques avec des réseaux Azure.

- Passerelle Azure Réseau virtuel : passerelle intersite pour connecter des services et des ressources Azure à d’autres réseaux privés à l’aide du VPN IPSec, d’ExpressRoute et du réseau virtuel au réseau virtuel.

- Azure ExpressRoute : fournit des connexions privées à haute vitesse entre des centres de données Azure et des infrastructures locales ou de colocation.

- Azure Virtual WAN (vWAN) : agrége les fonctions de mise en réseau, de sécurité et de routage en un seul réseau étendu unifié (WAN).

Cas d’usage et scénarios pris en charge

Découvrez les cas d’usage et les scénarios pris en charge pour NC2 sur Azure, comme la gestion des clusters, la récupération d’urgence, l’élasticité à la demande et le lift-and-shift.

Expérience de gestion unifiée - Gestion des clusters

Il est essentiel pour les clients que leurs activités et la gestion de leurs clusters soient pratiquement identiques à ce qu’ils pratiquent localement. Les clients peuvent procéder à une mise à jour de la capacité, surveiller les alertes, remplacer les hôtes, surveiller l’utilisation et bien plus encore en combinant les forces respectives de Microsoft et Nutanix.

Récupération d’urgence

La récupération d’urgence est indispensable dans le cloud. Cette fonctionnalité peut être nécessaire lorsque l’un des sinistres suivants se produit :

- Cyberattaque

- Violation de données

- Panne matérielle

- Catastrophe naturelle

- Perte de données

- Erreur humaine

- Programmes malveillants et virus

- Problèmes de réseau et d’Internet

- Défaillances matérielles et/ou logicielles

- Catastrophes météo

- Inondation

- Saccage des bureaux

En cas de sinistre, l’objectif de tout plan de récupération d’urgence est de veiller à ce que les activités se poursuivent aussi normalement que possible. Bien que l’entreprise traverse une crise, dans l’idéal, ses clients et utilisateurs finaux ne doivent pas être affectés.

Élasticité à la demande

Effectuez un scale-up et un scale-out à votre convenance. Nous vous offrons la flexibilité qui vous permet de ne pas avoir à vous procurer le matériel vous-même. D’un simple clic, vous pouvez presque instantanément obtenir des nœuds supplémentaires dans le cloud.

Lift-and-shift

Déplacez vos applications vers le cloud et modernisez votre infrastructure. Le déplacement des applications n’entraîne aucun changement, pour des opérations flexibles et un temps d’arrêt minimal.

Références SKU et instances prises en charge

Le tableau suivant présente les options de composant pour chaque référence SKU disponible.

| Composant | Nœud prêt pour Nutanix AN36 | Nœud prêt pour Nutanix AN36P |

|---|---|---|

| Core | Intel 6140, 36 cœurs cadencés à 2,3 GHz | Intel 6240, 36 cœurs cadencés à 2,6 GHz |

| Processeurs virtuels | 72 | 72 |

| RAM | 576 Go | 768 Go |

| Stockage | 18,56 To (8 x 1,92 To SSD SATA, 2x1,6 To NVMe) | 20,7 To (2 x 750 Go Optane, 6x3,2 To NVMe) |

| Réseau (bande passante disponible entre les nœuds) | 25 Gbits/s | 25 Gbits/s |

Nutanix Clusters on Azure prend en charge :

- Un minimum de trois nœuds nus par cluster.

- Un maximum de 28 nœuds de système nu par cluster.

- Seul l’hyperviseur Nutanix AHV sur les clusters Nutanix s’exécutant dans Azure.

- Instance Prism Central déployée sur les clusters Nutanix sur Azure pour gérer les clusters Nutanix dans Azure.

Régions prises en charge

Lorsque vous planifiez votre conception NC2 sur Azure, utilisez le tableau suivant pour comprendre les références SKU disponibles dans chaque région Azure.

| Région Azure | Référence (SKU) |

|---|---|

| Australie Est | AN36P |

| Inde centrale | AN36P |

| USA Est | AN36 |

| USA Est 2 | AN36P |

| Allemagne Centre-Ouest | AN36P |

| Japon Est | AN36P |

| Centre-Nord des États-Unis | AN36P |

| Qatar Centre | AN36P |

| Asie Sud-Est | AN36P |

| Inde Sud | AN36P |

| Émirats arabes unis Nord | AN36P |

| Sud du Royaume-Uni | AN36P |

| Europe Ouest | AN36P |

| USA Ouest 2 | AN36 |

Exemple de déploiement

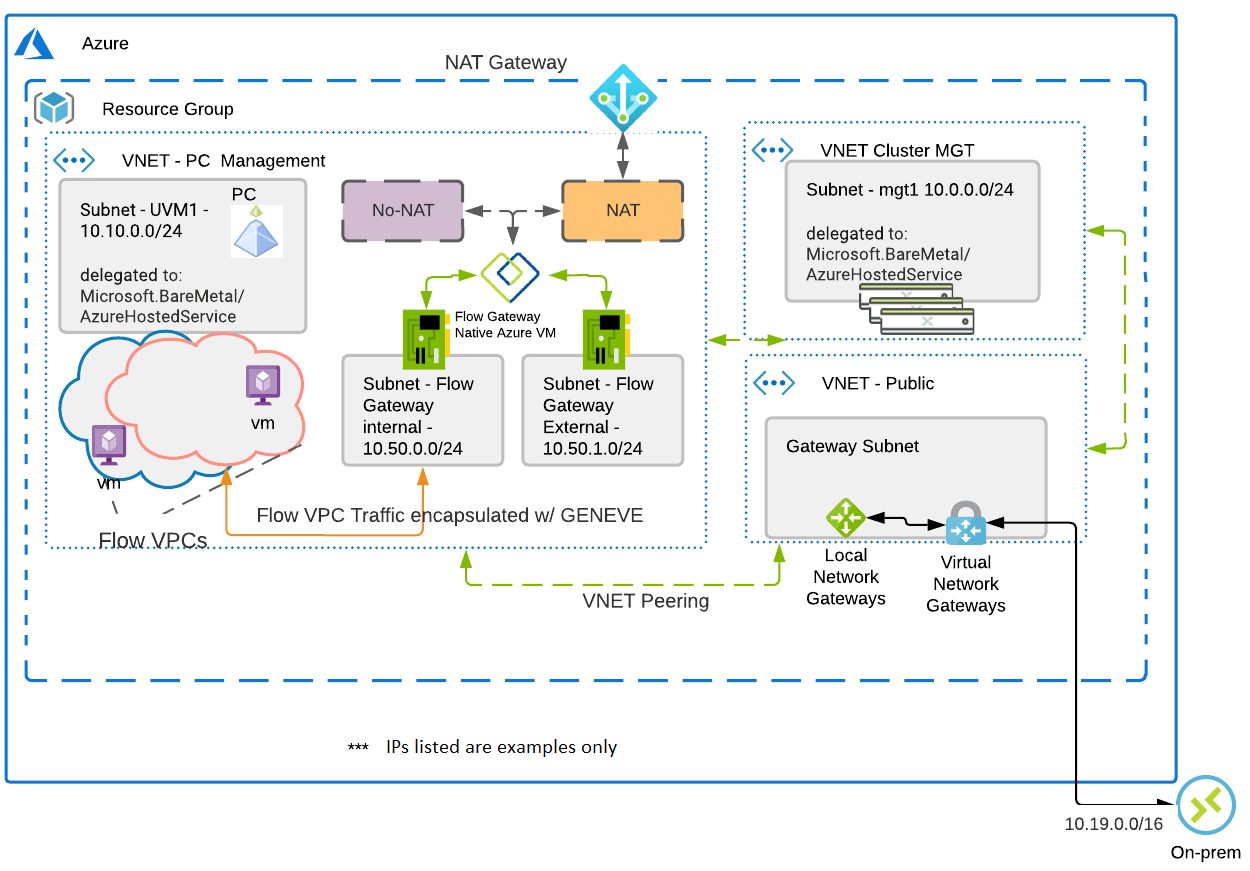

L’image de cette section montre un exemple de déploiement NC2 sur Azure.

Réseau virtuel de gestion de clusters

- Contient les nœuds Nutanix Ready

- Les nœuds résident dans un sous-réseau délégué (construction BareMetal spéciale)

Réseau virtuel hub

- Contient un sous-réseau de passerelle et une passerelle VPN

- La passerelle VPN est le point d’entrée entre le site local et le cloud

Réseau virtuel PC

- Contient Prism Central, l’appliance logicielle de Nutanix qui permet d’utiliser des fonctionnalités avancées sur le portail Prism.

Connexion entre le cloud et le site local

La connexion entre le cloud et le site local est prise en charge par deux produits traditionnels : ExpressRoute et la passerelle VPN. Un exemple de déploiement consiste à disposer d’une passerelle VPN dans le réseau virtuel Hub. Ce réseau virtuel est appairé à la fois au réseau virtuel PC et au réseau virtuel de gestion de clusters, assurant ainsi la connectivité sur le réseau et avec votre site local.

Topologies prises en charge

Le tableau suivant décrit les topologies de réseau prises en charge par chaque configuration de fonctionnalités réseau de NC2 sur Azure.

| Topologie | Prise en charge |

|---|---|

| Connectivité à BareMetal Infrastructure (BMI) dans un réseau local virtuel | Oui |

| Connectivité à BMI dans un réseau virtuel appairé (même région) | Oui |

| Connectivité à BMI dans un réseau virtuel appairé* (entre régions ou Peering mondial) avec VWAN* | Oui |

| Connectivité à BMI dans un réseau virtuel appairé* (entre régions ou Peering mondial)* sans VWAN | Non |

| Connectivité locale au sous-réseau délégué via ExpressRoute mondiale et locale | Oui |

| ExpressRoute (ER) FastPath | Non |

| Connectivité d’un environnement local à BMI dans un réseau virtuel spoke via la passerelle ExpressRoute et le Peering de réseaux virtuels avec transit par passerelle | Oui |

| Connectivité locale au sous-réseau délégué via une passerelle VPN | Oui |

| Connectivité d’un environnement local à BMI dans un réseau virtuel spoke via la passerelle VPN et le Peering de réseaux virtuels avec transit par passerelle | Oui |

| Connectivité sur les passerelles VPN en mode actif/passif | Oui |

| Connectivité sur les passerelles VPN en mode actif/actif | Non |

| Connectivité sur les passerelles redondantes interzone en mode actif/actif | Non |

| Connectivité de transit via vWAN pour les réseaux virtuels délégués spoke | Oui |

| Connectivité locale au sous-réseau délégué via SD-WAN attaché à vWAN | Non |

| Connectivité locale par le biais d’un hub sécurisé (NVA de pare-feu Azure) | Non |

| Connectivité des UVM sur des nœuds NC2 aux ressources Azure | Oui |

* Vous pouvez surmonter cette limitation en définissant un VPN de site à site.

Contraintes

Le tableau suivant décrit les éléments pris en charge pour chaque configuration de fonctionnalités réseau :

| Fonctionnalités | Fonctionnalités réseau De base |

|---|---|

| Sous-réseau délégué par réseau virtuel | 1 |

| Groupes de sécurité réseau sur NC2 sur des sous-réseaux délégués Azure | Non |

| VWAN permet l’inspection du trafic via NVA (intention de routage Hub Virtual WAN) | Oui |

| Itinéraires définis par l’utilisateur (UDR) sur NC2 sur les sous-réseaux délégués Azure sans VWAN | Oui |

| Connectivité de BareMetal à des points de terminaison privés dans le même réseau virtuel sur des sous-réseaux délégués Azure | Non |

| Connectivité de BareMetal à des points de terminaison privés dans un autre réseau virtuel spoke connecté à vWAN | Oui |

| Équilibreurs de charge pour NC2 sur le trafic Azure | Non |

| Réseau virtuel double pile (IPv4 et IPv6) | IPv4 uniquement pris en charge |

Étapes suivantes

En savoir plus :