Définir une source d’identité externe pour vCenter Server

Dans Azure VMware Solution, le serveur VMware vCenter dispose d’un compte d’utilisateur local intégré nommé CloudAdmin titulaire du rôle CloudAdmin. Vous pouvez configurer des utilisateurs et des groupes dans Windows Server Active Directory avec le rôle CloudAdmin pour votre cloud privé. En général, le rôle CloudAdmin crée et gère les charges de travail dans votre cloud privé. Toutefois, dans Azure VMware Solution, le rôle CloudAdmin dispose de privilèges vCenter Server qui diffèrent de ceux d’autres solutions cloud et déploiements locaux VMware.

Important

Le compte d’utilisateur CloudAdmin local doit être utilisé en tant que compte d’accès d’urgence pour les scénarios de « secours » dans votre cloud privé. Il n’est pas destiné à être utilisé pour les activités administratives quotidiennes ou pour l’intégration à d’autres services.

Dans un déploiement vCenter Server et ESXi local, l’administrateur a accès au compte vCenter Server administrator@vsphere.local et au compte root d’ESXi. L’administrateur peut également être affecté à d’autres utilisateurs et groupes Windows Server Active Directory.

Dans un déploiement Azure VMware Solution, l’administrateur n’a pas accès au compte d’utilisateur Administrateur ni au compte racine ESXi. Toutefois, l’administrateur peut affecter des utilisateurs et des groupes Windows Server Active Directory au rôle CloudAdmin dans le serveur VMware vCenter. Le rôle CloudAdmin n’a pas les autorisations nécessaires pour ajouter une source d’identité comme un serveur LDAP (Lightweight Directory Access Protocol) local ou LDAP sécurisé (LDAPS) serveur vCenter. En revanche, vous pouvez utiliser des commandes d’exécution pour ajouter une source d’identité et attribuer le rôle CloudAdmin à des utilisateurs et à des groupes.

Un compte d’utilisateur dans un cloud privé ne peut pas accéder ni gérer des composants de gestion spécifiques que Microsoft prend en charge et gère. Par exemple, les clusters, les hôtes, les magasins de données et les commutateurs virtuels distribués.

Remarque

Dans Azure VMware Solution, le domaine d’authentification unique (SSO) vsphere.local est fourni en tant que ressource managée pour prendre en charge les opérations de plateforme. Vous ne pouvez pas l’utiliser pour créer ou gérer des groupes et des utilisateurs locaux, à l’exception des groupes fournis par défaut avec votre cloud privé.

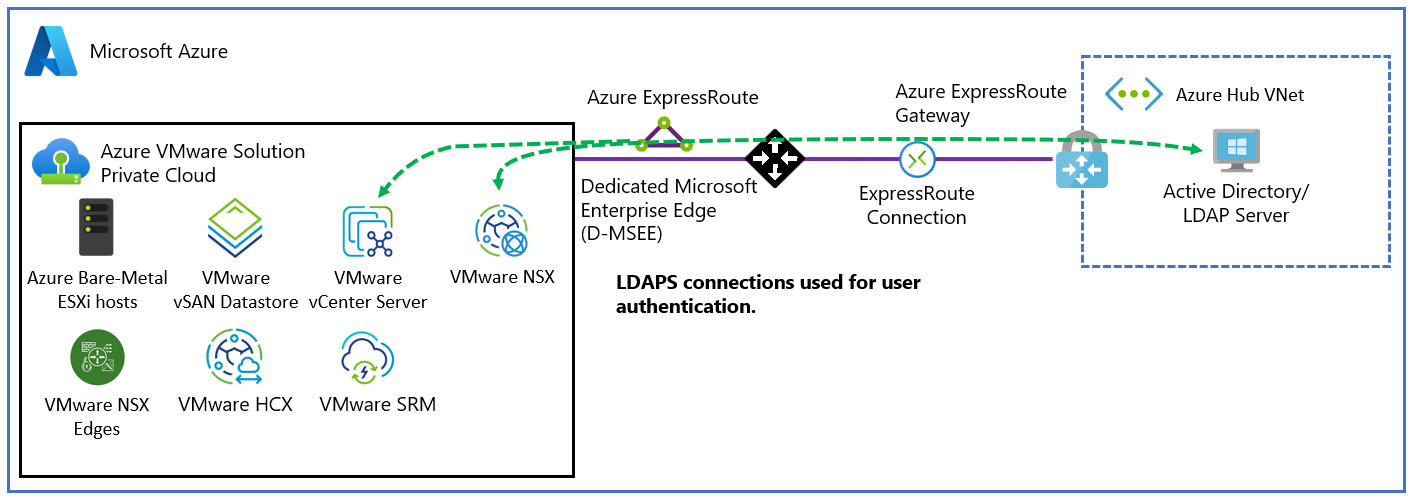

Vous pouvez configurer vCenter Server pour utiliser un service d’annuaire LDAP (Lightweight Directory Access Protocol) externe afin d’authentifier les utilisateurs. Un utilisateur peut se connecter à l’aide de ses infos de connexion Windows Server Active Directory ou de ses informations d’identification provenant d’un serveur LDAP tiers. Ensuite, le compte peut être affecté à un rôle vCenter Server, comme dans un environnement local, pour fournir un accès en fonction du rôle pour les utilisateurs de vCenter Server.

Dans cet article, vous apprendrez comment :

- Exportez le certificat pour l’authentification LDAPS. (facultatif)

- Charger le certificat LDAPS dans un stockage d’objets blob et générer une URL de signature d'accès partagé (SAP). (facultatif)

- Configurez le service DNS NSX pour la résolution dans votre domaine Windows Server Active Directory.

- Ajoutez Windows Server Active Directory à l’aide de LDAPS (sécurisé) ou LDAP (non sécurisé).

- Ajoutez un groupe Windows Server Active Directory existant au groupe CloudAdmin.

- Répertoriez toutes les sources d’identité externes existantes qui sont intégrées à l’authentification unique vCenter Server.

- Attribuez des rôles de vCenter Server supplémentaires à des identités Windows Server Active Directory.

- Supprimez un groupe Windows Server Active Directory du rôle CloudAdmin.

- Supprimez toutes les sources d’identité externes existantes.

Remarque

Les étapes pour exporter le certificat pour l’authentification LDAPS et charger le certificat LDAPS dans le stockage d’objets blob et générer une URL SAP sont facultatives. Si le paramètre

SSLCertificatesSasUrln’est pas fourni, le certificat est téléchargé automatiquement à partir du contrôleur de domaine via les paramètresPrimaryUrlouSecondaryUrl. Pour exporter et charger manuellement le certificat, vous pouvez fournir le paramètreSSLCertificatesSasUrlet effectuer les étapes facultatives.Exécutez des commandes une par une dans l’ordre décrit dans l’article.

Prérequis

Vérifiez que votre réseau Windows Server Active Directory est connecté à votre cloud privé Azure VMware Solution.

Pour l’authentification Windows Server Active Directory avec LDAPS :

Accédez au contrôleur de domaine Windows Server Active Directory avec des autorisations d’administrateur.

Activez LDAPS sur vos contrôleurs de domaine Windows Server Active Directory à l’aide d’un certificat valide. Vous pouvez obtenir le certificat à partir d’une autorité de certification des services de certificats Active Directory ou d’une autorité de certification tierce ou publique.

Pour obtenir un certificat valide, suivez les étapes décrites dans Créer un certificat pour le protocole LDAP sécurisé. Vérifiez que le certificat répond aux exigences répertoriées.

Remarque

Évitez d’utiliser des certificats auto-signés dans des environnements de production.

Facultatif : si vous ne fournissez pas le paramètre

SSLCertificatesSasUrl, le certificat est automatiquement téléchargé à partir du contrôleur de domaine via lePrimaryUrlou les paramètres deSecondaryUrl. Vous pouvez également exporter manuellement le certificat pour l’authentification LDAPS et le charger dans un compte de stockage Azure en tant que stockage d’objets blob. Ensuite, accordez l’accès aux ressources stockage Azure à l’aide d’une SAP.

Configurez la résolution DNS pour Azure VMware Solution sur votre Windows Server Active Directory en local. Configurez un redirecteur DNS dans le portail Azure. Pour plus d’informations, consultez Configurer un redirecteur DNS pour Azure VMware Solution.

Remarque

Pour plus d’informations sur LDAPS et l’émission de certificats, contactez votre équipe de sécurité ou votre équipe de gestion des identités.

Exporter le certificat pour l’authentification LDAPS (facultatif)

Tout d’abord, vérifiez que le certificat utilisé pour LDAPS est valide. Si vous n’avez pas de certificat, procédez comme suit pour créer un certificat pour LDAPS avant de continuer.

Pour vérifier que le certificat est valide :

Connectez-vous à un contrôleur de domaine sur lequel LDAPS est actif à l’aide des autorisations des administrateurs.

Ouvrez l’outil Exécuter, entrez mmc, puis sélectionnez OK.

Sélectionnez Fichier>Ajouter/Supprimer un composant logiciel enfichable.

Dans la liste des composants logiciels enfichables, sélectionnez Certificats, puis Ajouter.

Dans le volet Composant logiciel enfichable Certificats, sélectionnez Compte d’ordinateur, puis sélectionnez Suivant.

Conservez l’ordinateur local sélectionné, puis sélectionnez Terminer et OK.

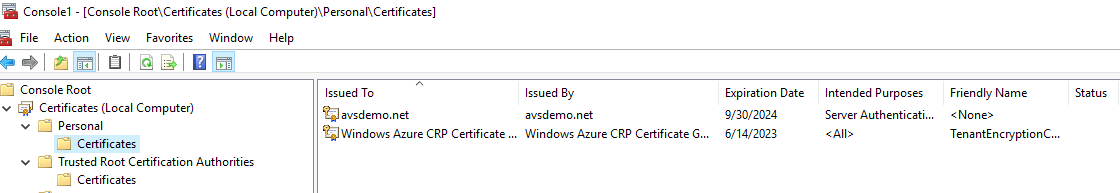

Dans la console de gestion Certificats (ordinateur local), développez le dossier Personnel et sélectionnez le dossier Certificats pour afficher les certificats installés.

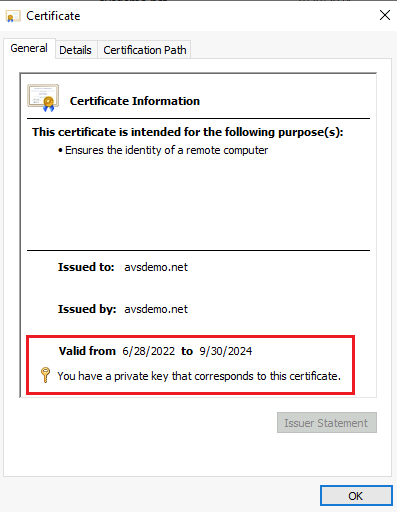

Double-cliquez sur le certificat pour le protocole LDAPS. Vérifiez que la date de certificat Valide du et Valide jusqu’au est actuelle et que le certificat a une clé privée qui correspond au certificat.

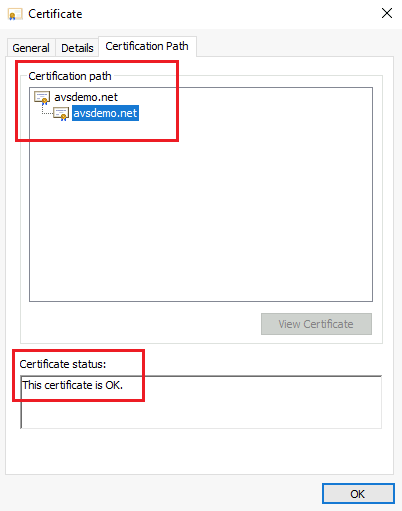

Dans la même boîte de dialogue, sélectionnez l’onglet Chemin de certification et vérifiez que la valeur du Chemin de certification est valide. Il doit inclure la chaîne de certificats de l’autorité de certification racine et les certificats intermédiaires facultatifs. Vérifiez que l’état du certificat est OK.

Cliquez sur OK.

Pour exporter le certificat :

- Dans la console Certificats, cliquez avec le bouton droit sur le certificat LDAPS, puis sélectionnez Toutes les tâches>Exporter. L’Assistant Exportation de certificat s’ouvre. Cliquez sur Suivant.

- Dans la section Exporter une clé privée, sélectionnez Non, ne pas exporter la clé privée, puis Suivant.

- Dans la section Format de fichier d’exportation, sélectionnez Codé à base 64 X.509 (.CER)., puis cliquez sur Suivant.

- Dans la section Fichier à exporter , sélectionnez Parcourir. Sélectionnez un emplacement de dossier pour exporter le certificat, puis entrez un nom. Ensuite, sélectionnez Enregistrer.

Remarque

Si plusieurs contrôleurs de domaine sont définis pour utiliser LDAPS, répétez la procédure d’exportation pour chaque contrôleur de domaine supplémentaire afin d’exporter leurs certificats correspondants. Notez que vous ne pouvez référencer que deux serveurs LDAPS dans l’outil d’exécution New-LDAPSIdentitySource. Si le certificat est un certificat générique, tel que .avsdemo.net, exportez le certificat à partir d’un seul des contrôleurs de domaine.

Charger le certificat LDAPS dans un stockage d’objets blob et générer une URL de SAP (facultatif)

Ensuite, chargez le fichier de certificat (au format .cer) que vous avez exporté vers un compte de stockage Azure en tant que stockage d’objets blob. Ensuite, accordez l’accès aux ressources stockage Azure à l’aide d’une SAP.

Si vous avez besoin de plusieurs certificats, chargez chacun d’eux individuellement et générez une URL de SAP pour chaque certificat.

Important

N’oubliez pas de copier toutes les chaînes d’URL de SAP. Les chaînes ne sont pas accessibles après avoir quitté la page.

Conseil

Une autre méthode pour consolider les certificats implique de stocker toutes les chaînes de certificats dans un fichier, comme détaillé dans un article de la base de connaissances VMware. Ensuite, générez une URL de SAP unique pour le fichier qui contient tous les certificats.

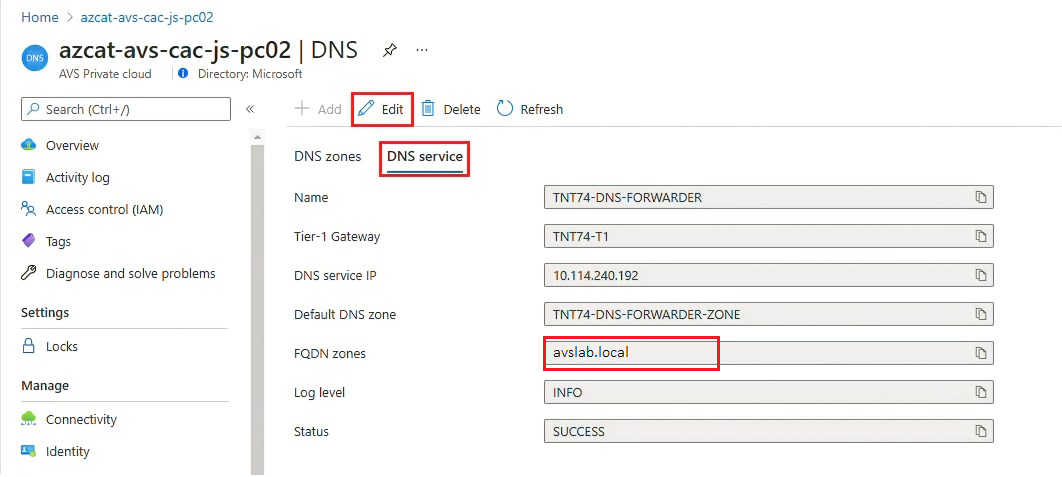

Configurer le DNS NSX-T pour la résolution de domaine Windows Server Active Directory

Créez une zone DNS et ajoutez-la au service DNS. Effectuez les étapes décrites dans Configurer un redirecteur DNS dans le portail Azure.

Une fois ces étapes terminées, vérifiez que votre service DNS inclut votre zone DNS.

Votre cloud privé Azure VMware Solution doit maintenant résoudre correctement votre nom de domaine Windows Server Active Directory local.

Ajouter des utilisateurs Windows Server Active Directory à l’aide de LDAP via SSL

Pour ajouter Windows Server Active Directory via LDAP avec SSL en tant que source d’identité externe à utiliser avec l’authentification unique à vCenter Server, exécutez la cmdlet New-LDAPSIdentitySource.

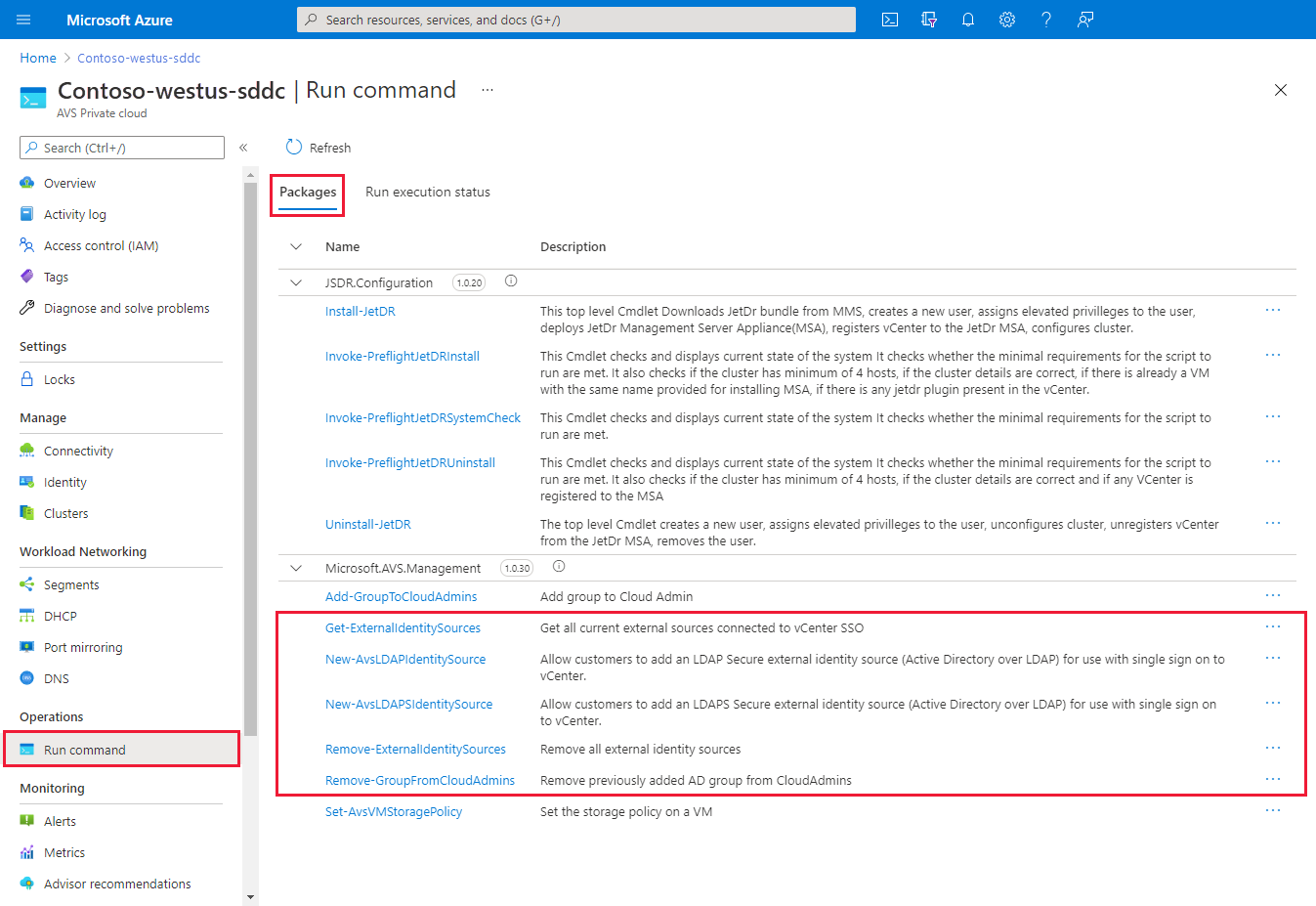

Accédez à votre cloud privé Azure VMware Solution, puis sélectionnez Commande d’exécution>Packages>New-LDAPSIdentitySource.

Fournissez les valeurs requises ou modifiez les valeurs par défaut, puis sélectionnez Exécuter.

Nom Description GroupName Groupe dans la source d’identité externe qui accorde l’accès CloudAdmin. Par exemple, avs-admins. SSLCertificatesSasUrl Chemin d’accès aux chaînes SAP qui contiennent les certificats d’authentification à la source Windows Server Active Directory. Séparez plusieurs certificats avec une virgule. Par exemple, pathtocert1,pathtocert2. Informations d'identification Le nom d’utilisateur et le mot de passe du domaine pour l’authentification avec la source Windows Server Active Directory (et non CloudAdmin). Utilisez le format <username@avslab.local>.BaseDNGroups L’emplacement à rechercher pour les groupes. Par exemple, CN=group1, DC=avsldap,DC=local. Le nom de domaine de base est requis pour l’authentification LDAP. BaseDNUsers Emplacement à rechercher pour les utilisateurs valides. Par exemple, CN=users,DC=avsldap,DC=local. Le nom de domaine de base est requis pour l’authentification LDAP. PrimaryUrl L’URL principale de la source d’identité externe. Par exemple : ldaps://yourserver.avslab.local:636.SecondaryURL L’URL de restauration secondaire en cas d’échec du principal. Par exemple : ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Pour les sources d’identité Windows Server Active Directory, le nom NetBIOS du domaine. Ajoutez le nom NetBIOS du domaine Windows Server Active Directory en tant qu’alias de la source d’identité, généralement au format avsldap\. DomainName Le nom de domaine complet (FQDN) du domaine. Par exemple, avslab.local. Nom Un nom pour la source d’identité externe. Par exemple, avslab.local. Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, addExternalIdentity. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Pour surveiller la progression et confirmer la réussite de l’exécution, vérifiez les Notifications ou le volet État d'exécution de l'exécution.

Important

Si Run Command New-LDAPSIdentitySource échoue, utilisez la Run Command Debug-LDAPSIdentitySources pour résoudre le problème.

Ajouter des utilisateurs Windows Server Active Directory à l’aide de LDAP

Remarque

Nous vous recommandons d’utiliser la méthode pour ajouter Windows Server Active Directory via LDAP à l’aide de SSL.

Pour ajouter Windows Server Active Directory via LDAP en tant que source d’identité externe à utiliser avec l’authentification unique à vCenter Server, exécutez la cmdlet New-LDAPSIdentitySource.

Sélectionnez Exécuter la commande>Packages>New-LDAPIdentitySource.

Fournissez les valeurs requises ou modifiez les valeurs par défaut, puis sélectionnez Exécuter.

Nom Description Nom Un nom pour la source d’identité externe. Par exemple, avslab.local. Ce nom apparaît dans vCenter Server. DomainName Nom de domaine complet du domaine. Par exemple, avslab.local. DomainAlias Pour les sources d’identité Windows Server Active Directory, le nom NetBIOS du domaine. Ajoutez le nom NetBIOS du domaine Windows Server Active Directory en tant qu’alias de la source d’identité, généralement au format *avsldap*. PrimaryUrl L’URL principale de la source d’identité externe. Par exemple : ldap://yourserver.avslab.local:389.SecondaryURL L’URL de restauration secondaire en cas d’échec principal. BaseDNUsers Emplacement à rechercher pour les utilisateurs valides. Par exemple, CN=users,DC=avslab,DC=local. Le nom de domaine de base est requis pour l’authentification LDAP. BaseDNGroups L’emplacement à rechercher pour les groupes. Par exemple, CN=group1, DC=avslab,DC=local. Le nom de domaine de base est requis pour l’authentification LDAP. Informations d'identification Le nom d’utilisateur et le mot de passe du domaine pour l’authentification avec la source Windows Server Active Directory (et non CloudAdmin). Le nom d’utilisateur doit respecter le format <username@avslab.local>.GroupName Le groupe dans votre source d’identité externe qui accorde l’accès CloudAdmin. Par exemple, avs-admins. Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, addExternalIdentity. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Pour surveiller la progression, vérifiez les Notifications ou le volet Exécuter l’état d’exécution.

Ajouter un groupe Windows Server Active Directory existant à un groupe CloudAdmin

Important

Les groupes imbriqués ne sont pas pris en charge. L’utilisation d’un groupe imbriqué peut entraîner une perte d’accès.

Les utilisateurs d’un groupe CloudAdmin ont des droits d’utilisateur qui sont égaux au rôle CloudAdmin (<cloudadmin@vsphere.local>) défini dans l’authentification unique vCenter Server. Pour ajouter un groupe Windows Server Active Directory existant à un groupe CloudAdmin, exécutez la cmdlet Add-GroupToCloudAdmins.

Sélectionnez Exécuter la commande>Packages>Add-GroupToCloudAdmins.

Entrez ou sélectionnez les valeurs requises, puis sélectionnez Exécuter.

Nom Description GroupName Le nom du groupe à ajouter. Par exemple, VcAdminGroup. Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, addADgroup. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Vérifiez les notifications ou le volet Exécuter l’état d’exécution pour afficher la progression.

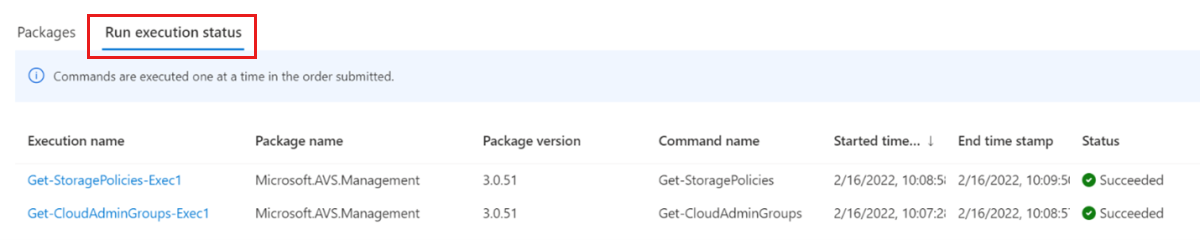

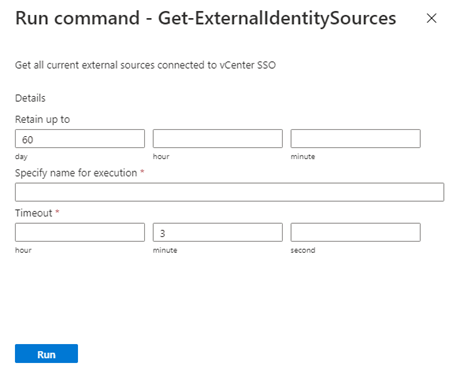

Répertorier les sources d’identité externe

Pour répertorier toutes les sources d’identité externe déjà intégrées avec l’authentification unique de vCenter Server, exécutez la cmdlet Get-ExternalIdentitySources.

Connectez-vous au portail Azure.

Remarque

Si vous avez besoin d’accéder au portail Azure for US Government, rendez-vous sur

<https://portal.azure.us/>.Sélectionnez Exécuter la commande>Packages>Get-ExternalIdentitySources.

Entrez ou sélectionnez les valeurs requises, puis sélectionnez Exécuter.

Nom Description Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, getExternalIdentity. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Pour afficher la progression, vérifiez les Notifications ou le volet Exécuter l’état d’exécution.

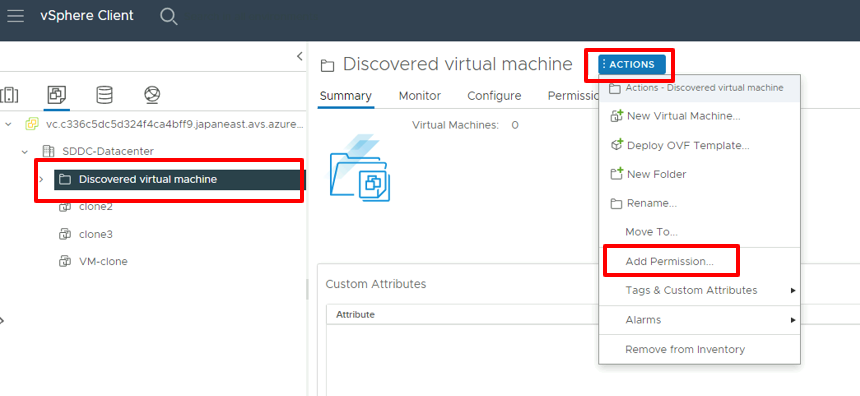

Attribuer plus de rôles de vCenter Server à des identités Windows Server Active Directory

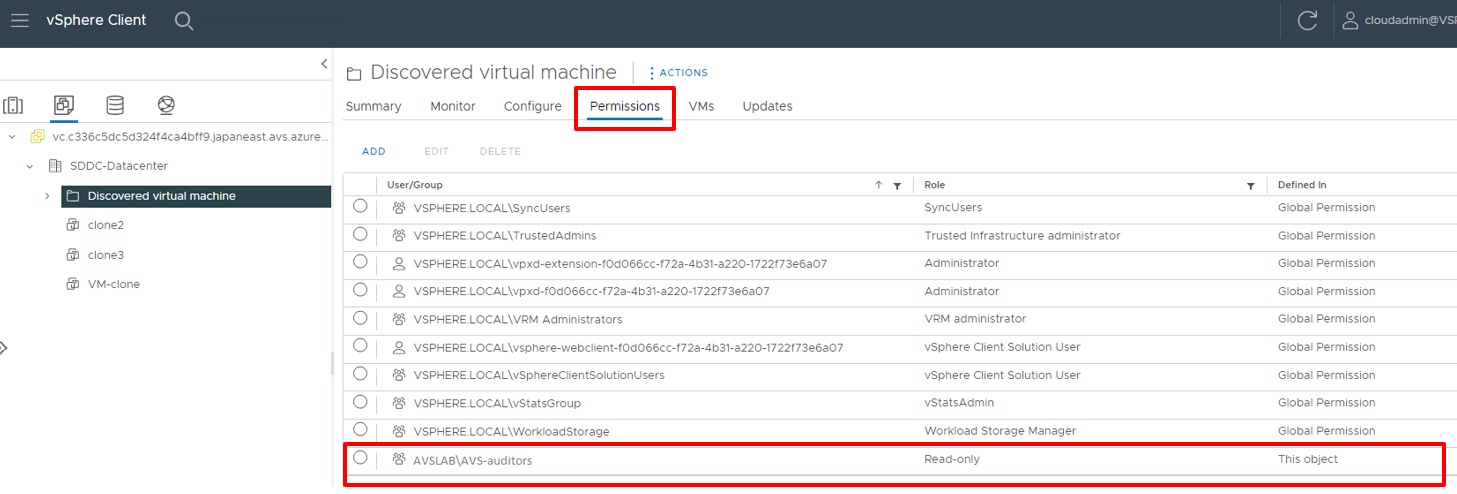

Une fois que vous avez ajouté une identité externe via LDAP ou LDAPS, vous pouvez affecter des rôles Server vCenter à des groupes de sécurité Windows Server Active Directory en fonction des contrôles de sécurité de votre organisation.

Connectez-vous à vCenter Server en tant que CloudAdmin, sélectionnez un élément dans l’inventaire, sélectionnez le menu Actions, puis sélectionnez Ajouter une autorisation.

Dans la boîte de dialogue Ajouter une autorisation :

- Domaine : sélectionnez l’instance précédemment ajoutée de Windows Server Active Directory.

- Utilisateur/Groupe : entrez le nom de l’utilisateur ou du groupe, recherchez-le, puis sélectionnez-le.

- Rôle : sélectionnez le rôle à attribuer.

- Propager aux enfants : si vous le souhaitez, cochez la case pour propager les autorisations aux ressources enfants.

Sélectionnez l’onglet Autorisations et vérifiez que l’attribution d’autorisations a été ajoutée.

Les utilisateurs peuvent désormais se connecter à vCenter Server à l’aide de leurs informations d’identification Windows Server Active Directory.

Supprimer un groupe Windows Server Active Directory du rôle CloudAdmin

Pour supprimer un groupe Windows Server Active Directory spécifique du rôle CloudAdmin, exécutez la cmdlet Remove-GroupFromCloudAdmins.

Sélectionnez Exécuter la commande>Packages>Remove-GroupFromCloudAdmins.

Entrez ou sélectionnez les valeurs requises, puis sélectionnez Exécuter.

Nom Description GroupName Le nom du groupe à supprimer. Par exemple, VcAdminGroup. Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, removeADgroup. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Pour afficher la progression, vérifiez les Notifications ou le volet Exécuter l’état d’exécution.

Supprimer toutes les sources d’identité externes existantes

Pour supprimer toutes les sources d’identité externes existantes à la fois, exécutez la cmdlet Remove-ExternalIdentitySources.

Sélectionnez Exécuter la commande>Packages>Get-ExternalIdentitySources.

Entrez ou sélectionnez les valeurs requises, puis sélectionnez Exécuter :

Nom Description Conserver jusqu’à La période de rétention de la sortie de la cmdlet. La valeur par défaut est 60 jours. Spécifier un nom pour l’exécution Nom alphanumérique. Par exemple, remove_ExternalIdentity. Délai d'expiration La période après laquelle une cmdlet se termine si elle n'a pas fini son exécution. Pour afficher la progression, vérifiez les Notifications ou le volet Exécuter l’état d’exécution.

Faire pivoter le nom d’utilisateur ou le mot de passe d’un compte source d’identité externe existant

Faites pivoter le mot de passe du compte utilisé pour l’authentification avec la source Windows Server Active Directory dans le contrôleur de domaine.

Sélectionnez Commande Exécuter>Packages>Update-IdentitySourceCredential.

Entrez ou sélectionnez les valeurs requises, puis sélectionnez Exécuter.

Nom Description Informations d'identification Le nom d’utilisateur et le mot de passe du domaine utilisés pour l’authentification avec la source Windows Server Active Directory (et non CloudAdmin). Le nom d’utilisateur doit respecter le format <username@avslab.local>.DomainName Nom de domaine complet du domaine. Par exemple, avslab.local. Pour afficher la progression, vérifiez les Notifications ou le volet Exécuter l’état d’exécution.

Avertissement

Si vous ne fournissez pas de valeur pour DomainName, toutes les sources d’identité externe sont supprimées. Exécutez la cmdlet Update-IdentitySourceCredential uniquement après la rotation du mot de passe dans le contrôleur de domaine.

Renouveler les certificats existants pour la source d’identité LDAPS

Renouvelez les certificats existants dans vos contrôleurs de domaine.

Facultatif : si les certificats sont stockés dans les contrôleurs de domaine par défaut, cette étape est facultative. Laissez le paramètre SSLCertificatesSasUrl vide et les nouveaux certificats seront téléchargés à partir des contrôleurs de domaine par défaut et mis à jour automatiquement dans vCenter. Si vous choisissez de ne pas utiliser la méthode par défaut, exportez le certificat pour l’authentification LDAPS et chargez le certificat LDAPS dans le stockage d’objets blob, puis générez une URL SAP. Enregistrez l’URL SAP pour l’étape suivante.

Sélectionnez Commande Exécuter>Packages>Update-IdentitySourceCertificates.

Fournissez les valeurs requises et la nouvelle URL SAP (facultatif), puis sélectionnez Exécuter.

Champ Valeur DomainName* Nom de domaine complet (FQDN) du domaine, par exemple avslab.local. SSLCertificatesSasUrl (facultatif) Une liste délimitée par des virgules de l’URI de chemin d’accès SAP aux certificats pour l’authentification. Vérifiez que les autorisations de lecture sont incluses. Pour générer, placez les certificats dans n’importe quel objet blob du compte de stockage, puis cliquez avec le bouton droit sur le certificat et générez la SAP. Si la valeur de ce champ n’est pas fournie par un utilisateur, les certificats sont téléchargés à partir des contrôleurs de domaine par défaut. Vérifiez les notifications ou le volet Exécuter l’état d’exécution pour afficher la progression.