Configurer un redirecteur DNS dans le portail Azure

Important

Pour les clouds privés Azure VMware Solution créés à partir du 1er juillet 2021, vous avez maintenant la possibilité de configurer la résolution DNS privée. Pour les clouds privés créés avant le 1er juillet 2021, lesquels ont besoin d’une résolution DNS privée, ouvrez une demande de support pour demander une configuration DNS privée.

Par défaut, les composants de gestion Azure VMware Solution tels que vCenter Server peuvent uniquement résoudre les enregistrements de nom disponibles via un DNS public. Toutefois, certains cas d’usage hybride requièrent les composants de gestion Azure VMware Solution pour résoudre les enregistrements de noms à partir du DNS hébergé en privé pour fonctionner correctement, y compris les systèmes managés par le client, tels que vCenter Server et Active Directory.

Le DNS privé pour les composants de gestion Azure VMware Solution vous permet de définir des règles de transfert conditionnel pour le nom de domaine souhaité vers un ensemble sélectionné de serveurs DNS privés par le biais du service DNS NSX-T Data Center.

Cette fonctionnalité utilise le service Redirecteur DNS dans NSX-T Data Center. Un service DNS et une zone DNS par défaut sont fournis dans le cadre de votre Cloud privé. Pour permettre aux composants de gestion Azure VMware Solution de résoudre des enregistrements à partir de vos systèmes DNS privés, vous devez définir une zone FQDN et l’appliquer au service DNS NSX-T Data Center. Le service DNS transfère de manière conditionnelle des requêtes DNS pour chaque zone en fonction des serveurs DNS externes définis dans cette zone.

Remarque

Le service DNS est associé à un maximum de cinq zones de nom de domaine complet (FQDN). Chaque zone de nom de domaine complet est associée à trois serveurs DNS au maximum.

Conseil

Si vous le souhaitez, vous pouvez également utiliser les règles de transfert conditionnel pour les segments de charge de travail en configurant des machines virtuels sur ces segments afin d’utiliser l’adresse IP du service DNS NSX-T Data Center comme serveur DNS.

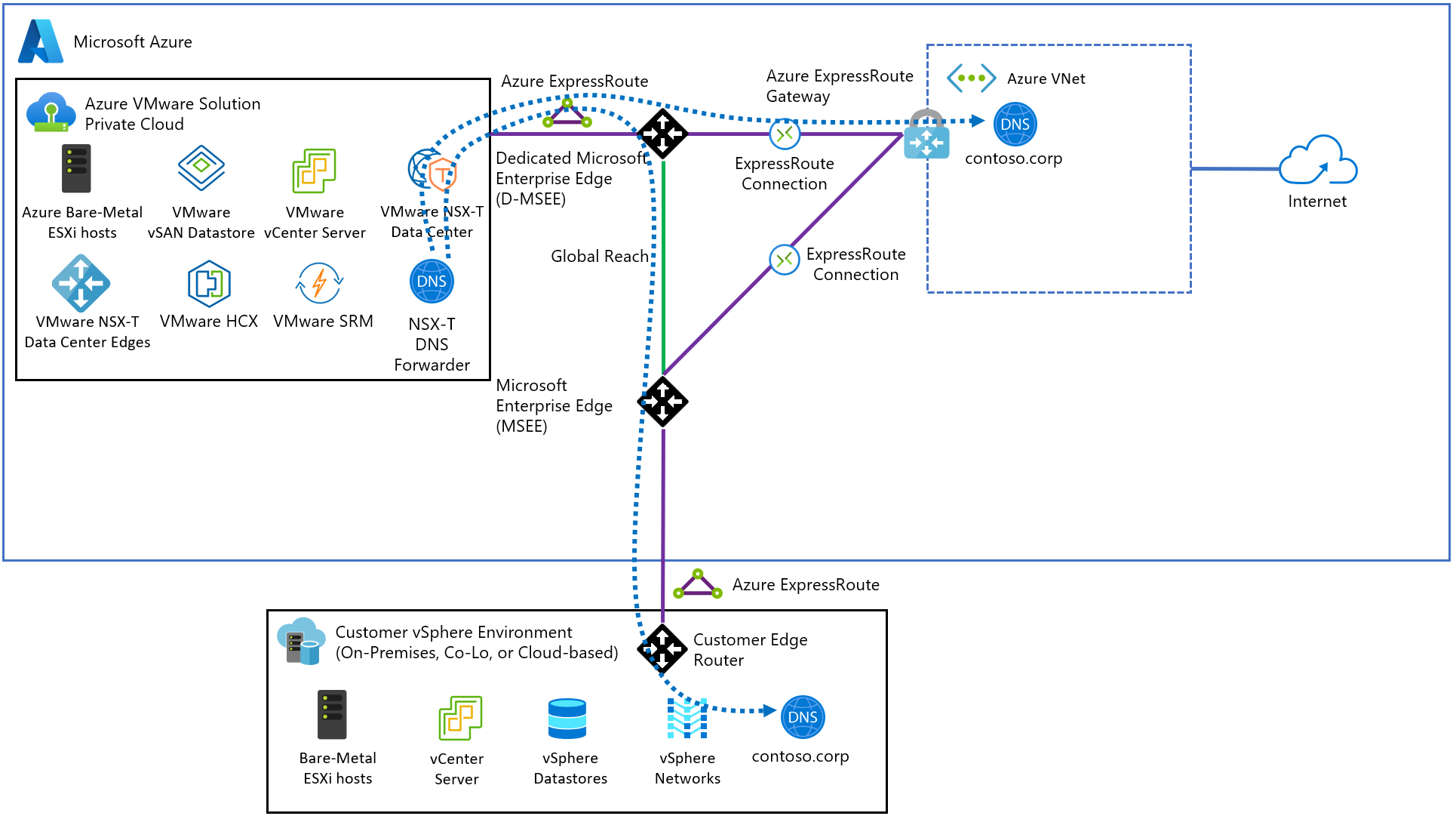

Architecture

Le diagramme montre que le service DNS NSX-T Data Center peut transférer des requêtes DNS vers des systèmes DNS hébergés dans des environnements Azure et locaux.

Configurer le redirecteur DNS

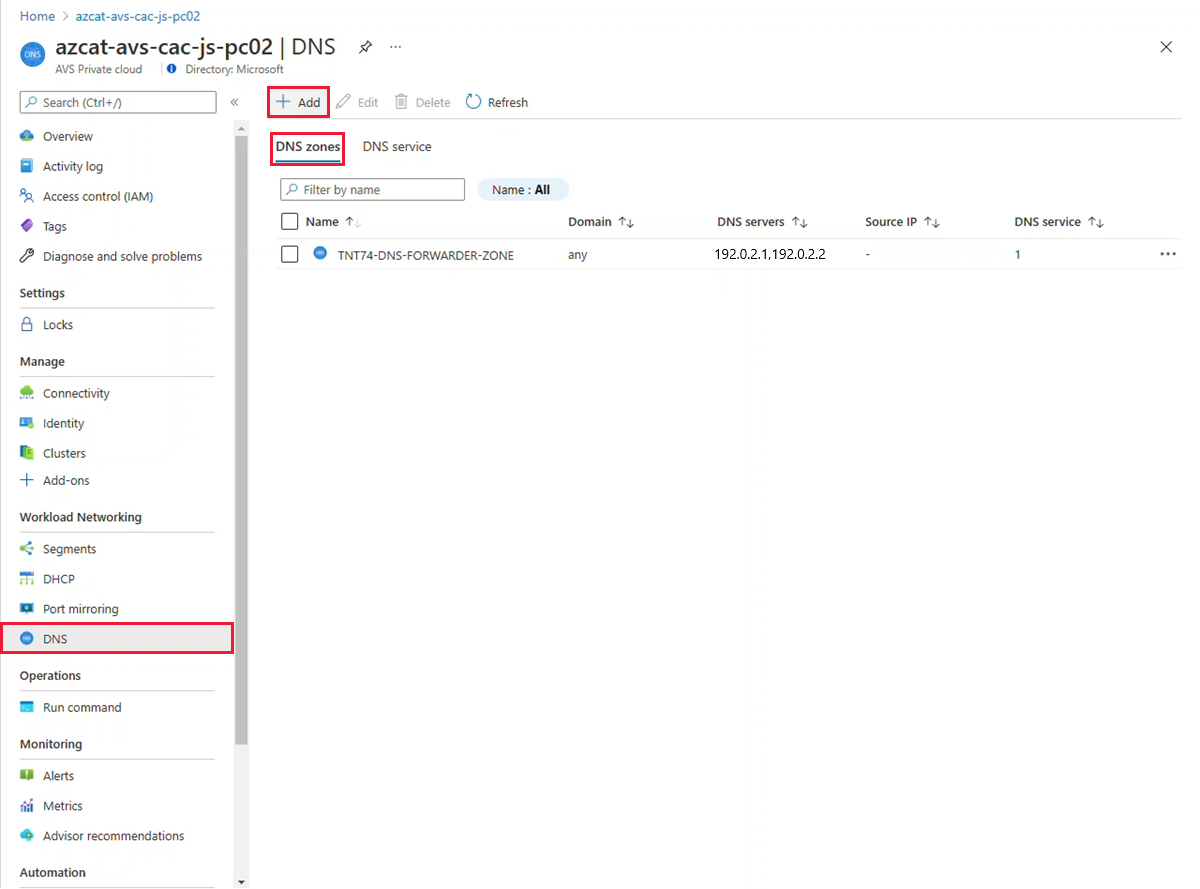

Dans votre cloud privé Azure VMware Solution, sous Réseau des charges de travail, sélectionnez DNS>Zones DNS. Sélectionnez ensuite Ajouter.

Remarque

Pour les clouds privés créés le 1er juillet 2021 ou après, la zone DNS par défaut est créée pour vous lors de la création du Cloud privé.

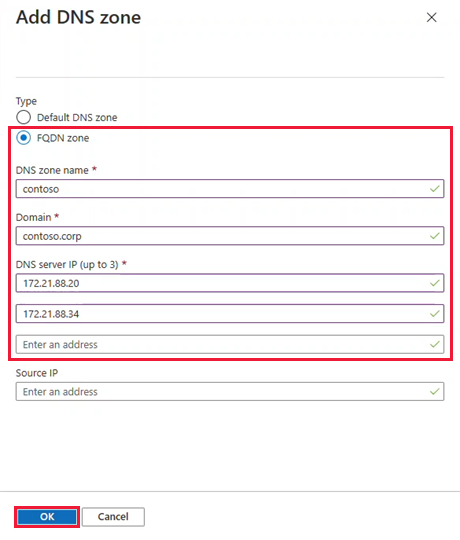

Sélectionnez zone FQDN, fournissez un nom et jusqu’à trois adresses IP de serveur DNS au format 10.0.0.53. Sélectionnez ensuite OK.

Important

Alors que NSX-T Data Center autorise les espaces et autres caractères non alphanumériques dans un nom de zone DNS, certaines ressources NSX Data Center, comme une zone DNS, sont mappées à une ressource Azure dont le nom n’autorise pas certains caractères.

Par conséquent, les noms de zones DNS qui seraient autrement valides dans NSX-T Data Center devront peut-être être modifiés pour adhérer aux conventions de nommage des ressources Azure.

Cette opération prend plusieurs minutes et vous pouvez en suivre la progression à partir des Notifications. Vous voyez un message dans les Notifications une fois que la zone DNS est créée.

Ignorez le message relatif à une zone DNS par défaut, car il est créé pour vous dans le cadre de votre Cloud privé.

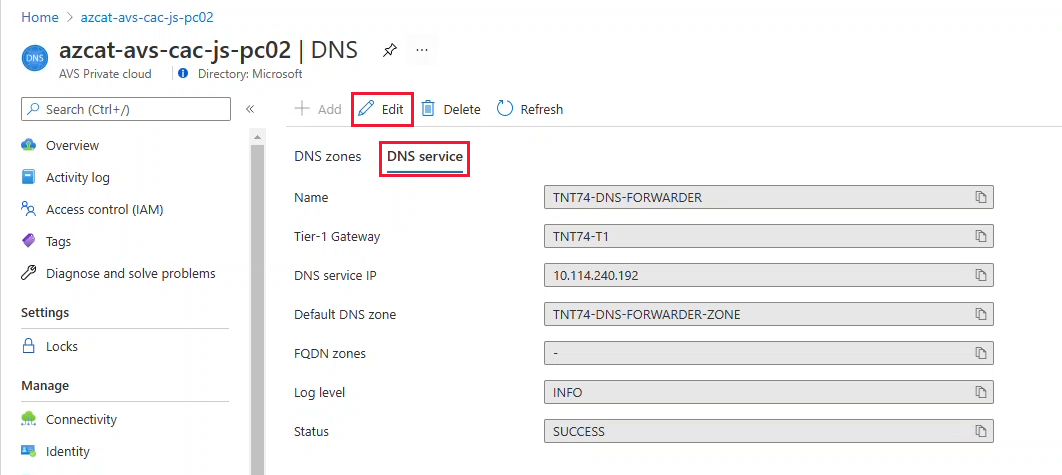

Sélectionnez l’onglet service DNS, puis sélectionnez Modifier.

Conseil

Pour les clouds privés créés le 1er juillet 2021 ou après, vous pouvez ignorer le message concernant une zone DNS par défaut, car elle est créée pour vous lors de la création d’un Cloud privé.

Important

Alors que certaines opérations dans votre Cloud privé peuvent être effectuées à partir du gestionnaire NSX-T, pour les clouds privés créés le 1er juillet 2021 ou après, vous devez modifier le service DNS à partir de l’expérience de Mise en réseau simplifiée dans le Portail Azure pour toute modification de configuration apportée à la passerelle par défaut de niveau 1.

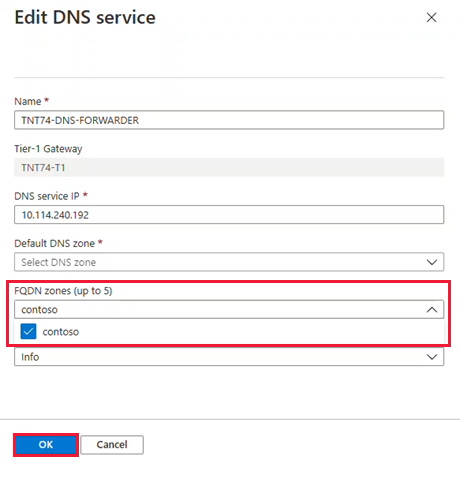

Depuis le menu déroulant zones FQDN, sélectionnez le FQDN nouvellement crée, puis sélectionnez OK.

Cette opération prend plusieurs minutes. Une fois qu’elle est terminée, vous voyez le message Terminé dans Notifications. À ce stade, les composants de gestion de votre cloud privé doivent être en mesure de résoudre les entrées DNS à partir de la zone FQDN fournie au service DNS NSX-T Data Center.

Répétez les étapes ci-dessus pour les autres zones de nom de domaine complet, y compris les zones de recherche inversée applicables.

Changer la zone du redirecteur DNS T1 par défaut

- Dans votre cloud privé Azure VMware Solution, sous Réseau des charges de travail, sélectionnez DNS>Zones DNS> cochez TNT##-DNS-FORWARDER-ZONE. Sélectionnez ensuite Modifier.

- Remplacez les entrées du serveur DNS par des adresses IP accessibles valides. Sélectionnez ensuite OK.

Important

Un point de terminaison DNS auquel ne peut pas accéder le serveur DNS NSX-T génère une alarme NSX-T indiquant que le point de terminaison est inaccessible. Dans les cas de configuration par défaut fournie avec Azure VMware Solution, cela est dû au fait qu’Internet est désactivé par défaut. L’alarme peut être reconnue et ignorée, ou la configuration par défaut peut être modifiée en définissant un point de terminaison valide.

Vérifier les opérations de la résolution de noms

Une fois que vous avez configuré le redirecteur DNS, vous avez des options à votre disposition pour vérifier les opérations de résolution de noms.

VMware NSX-T Manager

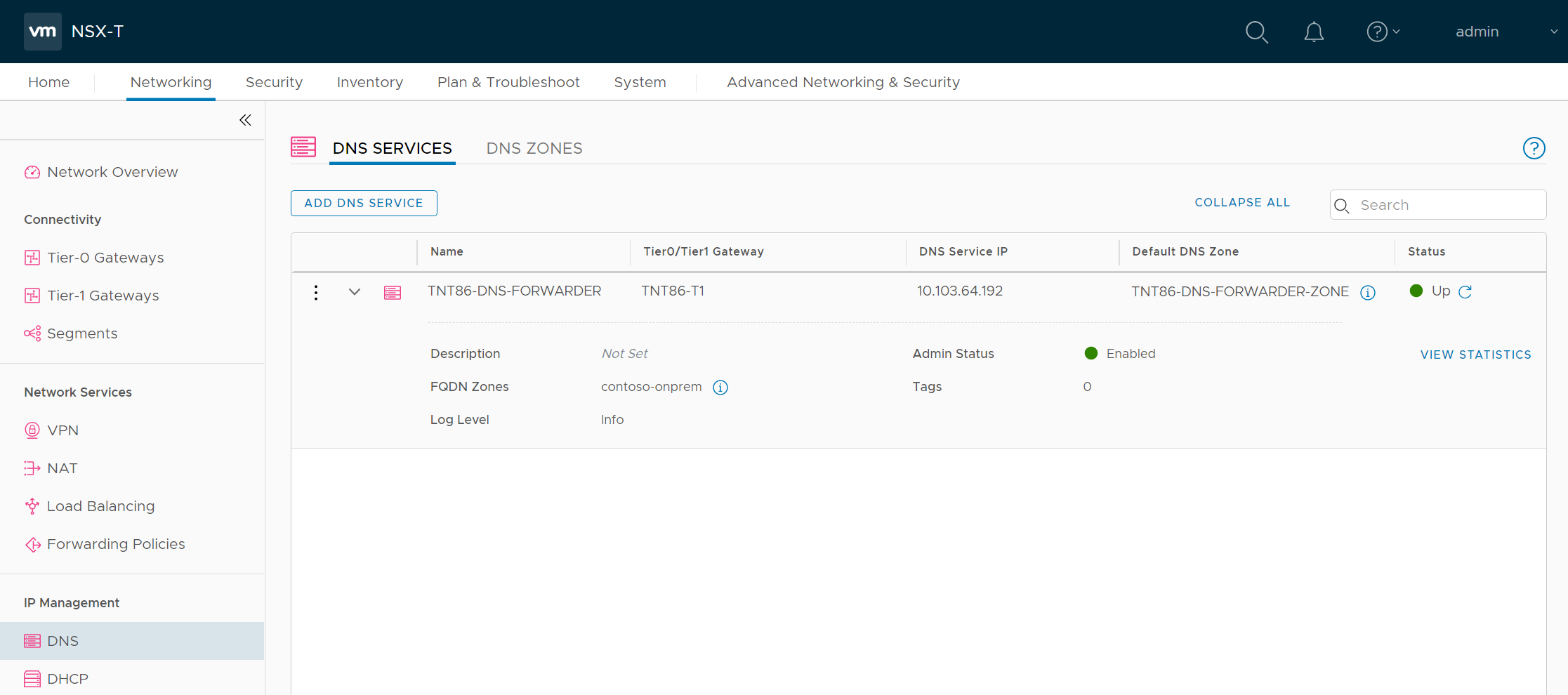

NSX-T Manager fournit les statistiques du Service Redirecteur DNS au niveau du service global et par zone.

Dans Gestionnaire NSX-T, sélectionnez Mise en réseau>DNS, puis développer votre Service Redirecteur DNS.

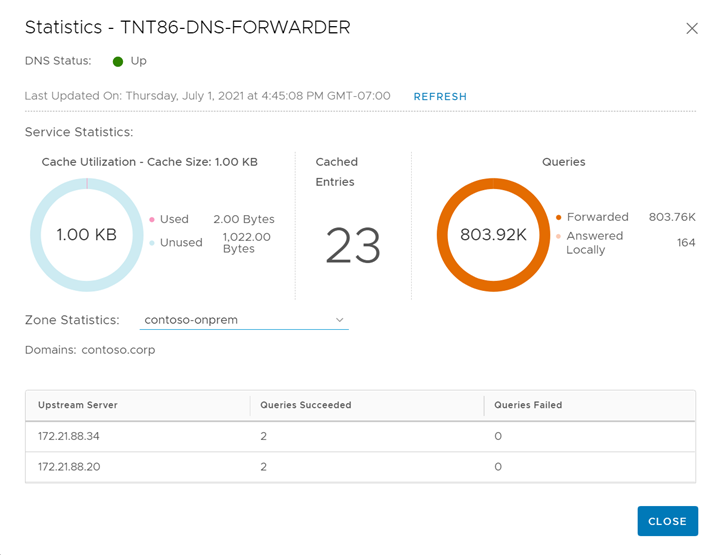

Sélectionnez Afficher les statistiques, puis à partir du menu déroulant Statistiques de zone, sélectionnez votre Zone FQDN.

La moitié supérieure affiche les statistiques de l’ensemble du service, tandis que la moitié inférieure affiche les statistiques de la zone spécifiée. Dans cet exemple, vous pouvez voir les requêtes transférées vers les services DNS spécifiés lors de la configuration de la zone de nom de domaine complet.

PowerCLI

L’API de stratégie NSX-T vous permet d’exécuter des commandes nslookup à partir du service Redirecteur DNS NSX-T Data Center. Les applets de commande font partie du module VMware.VimAutomation.Nsxt dans PowerCLI. L’exemple suivant illustre la sortie de la version 12.3.0 de ce module.

Connectez-vous à votre cluster NSX-T Manager.

Conseil

Vous pouvez obtenir l’adresse IP de votre cluster NSX-T Manager à partir du portail Azure sous Gérer>Identité.

Connect-NsxtServer -Server 10.103.64.3Obtenez un proxy pour le service nslookup du Redirecteur DNS.

$nslookup = Get-NsxtPolicyService -Name com.vmware.nsx_policy.infra.tier_1s.dns_forwarder.nslookupEffectuez des recherches à partir du Service Redirecteur DNS.

$response = $nslookup.get('TNT86-T1', 'vc01.contoso.corp')

Le premier paramètre de la commande est l’ID de la passerelle T1 de votre Cloud privé, que vous pouvez obtenir à partir de l’onglet service DNS dans le Portail Azure.

Obtenez une réponse brute à partir de la recherche à l’aide des propriétés suivantes de la réponse.

$response.dns_answer_per_enforcement_point.raw_answer; (()) DiG 9.10.3-P4-Ubuntu (()) @10.103.64.192 -b 10.103.64.192 vc01.contoso.corp +timeout=5 +tries=3 +nosearch ; (1 server found) ;; global options: +cmd ;; Got answer: ;; -))HEADER((- opcode: QUERY, status: NOERROR, id: 10684 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;vc01.contoso.corp. IN A ;; ANSWER SECTION: vc01.contoso.corp. 3046 IN A 172.21.90.2 ;; Query time: 0 msec ;; SERVER: 10.103.64.192:53(10.103.64.192) ;; WHEN: Thu Jul 01 23:44:36 UTC 2021 ;; MSG SIZE rcvd: 62Dans cet exemple, vous pouvez voir une réponse pour la requête de vc01.contoso.corp présentant un enregistrement A avec l’adresse 172.21.90.2. Cet exemple montre également une réponse mise en cache du Service Redirecteur DNS, c’est pourquoi votre sortie risque d’être légèrement différente.