Utiliser des points de terminaison privés pour l’espace de travail Prometheus managé et Azure Monitor

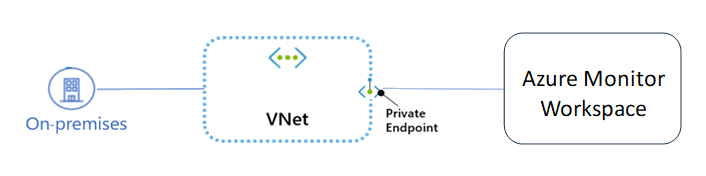

Utilisez des points de terminaison privés pour Prometheus managé et pour votre espace de travail Azure Monitor, pour permettre aux clients d’un réseau virtuel (VNet) d’interroger en toute sécurité les données via une liaison Private Link. Le point de terminaison privé utilise une adresse IP distincte dans l’espace d’adressage de réseau virtuel de votre ressource d’espace de travail Azure Monitor. Le trafic réseau entre les clients sur le réseau virtuel et la ressource d’espace de travail traverse le réseau virtuel et une liaison privée sur le réseau principal de Microsoft, ce qui élimine l’exposition sur l’Internet public.

Remarque

Si vous utilisez Azure Managed Grafana pour interroger vos données, configurez un point de terminaison privé managé pour garantir que les requêtes de Managed Grafana dans votre espace de travail Azure Monitor utilisent le réseau principal Microsoft sans passer par Internet.

L’utilisation de points de terminaison privés pour votre espace de travail vous permet de :

- Sécuriser votre espace de travail en configurant le paramètre réseau d’accès public pour bloquer toutes les connexions sur le point de terminaison de requête public de l’espace de travail.

- Améliorer la sécurité du réseau virtuel en vous permettant de bloquer l’exfiltration des données à partir du réseau virtuel.

- Vous connecter en toute sécurité à des espaces de travail depuis des réseaux locaux qui se connectent au réseau virtuel à l’aide de VPN ou d’ExpressRoutes avec le peering privé.

Vue d'ensemble conceptuelle

Un point de terminaison privé est une interface réseau spéciale pour un service Azure dans votre réseau virtuel. Quand vous créez un point de terminaison privé pour votre espace de travail, il offre une connectivité sécurisée entre les clients sur votre réseau virtuel et votre espace de travail. Une adresse IP est attribuée au point de terminaison privé à partir de la plage d’adresses IP de votre réseau virtuel. La connexion entre le point de terminaison privé et l’espace de travail utilise une liaison privée sécurisée.

Les applications du réseau virtuel peuvent se connecter à l’espace de travail sans interruption sur le point de terminaison privé à l’aide des mêmes chaînes de connexion et mécanismes d’autorisation qu’ils utilisent dans tous les cas.

Vous pouvez créer des points de terminaison privés dans des sous-réseaux qui utilisent des points de terminaison de service. Les clients du sous-réseau peuvent ensuite se connecter à un espace de travail à l’aide d’un point de terminaison privé, tout en utilisant des points de terminaison de service pour accéder à d’autres services.

Quand vous créez un point de terminaison privé pour un espace de travail dans votre réseau virtuel, une requête de consentement est envoyée pour approbation au propriétaire du compte d’espace de travail. Si l’utilisateur qui demande la création du point de terminaison privé est également propriétaire de l’espace de travail, cette requête de consentement est automatiquement approuvée.

Les propriétaires d’espace de travail Azure Monitor peuvent gérer les requêtes de consentement et les points de terminaison privés via l’onglet « Accès privé » de la page Mise en réseau de l’espace de travail dans le Portail Azure.

Conseil

Si vous souhaitez restreindre l’accès à votre espace de travail via le point de terminaison privé uniquement, sélectionnez « Désactiver l’accès public et utiliser l’accès privé » sous l’onglet « Accès public » de la page Mise en réseau de l’espace de travail dans le Portail Azure.

Créer un Private Endpoint

Si vous souhaitez créer un point de terminaison privé à l’aide du Portail Azure, de PowerShell ou d’Azure CLI, veuillez consulter les articles suivants. Ces articles présentent une application web Azure en tant que service cible, mais les étapes de création d’une liaison privée sont les mêmes que pour un espace de travail Azure Monitor.

Lorsque vous créez un point de terminaison privé, effectuez les sélections suivantes dans les listes déroulantes sous l’onglet de base :

- Type de ressource : sélectionnez

Microsoft.Monitor/accounts. Spécifiez l’espace de travail Azure Monitor auquel il se connecte. - Sous-ressource cible : sélectionnez

prometheusMetrics.

Créez un point de terminaison privé à l’aide des articles suivants :

Créer un point de terminaison privé au moyen du portail Azure

Créer un point de terminaison privé à l’aide d’Azure PowerShell

Se connecter à un point de terminaison privé

Les clients d'un réseau virtuel qui utilisent le point de terminaison privé doivent utiliser le même point de terminaison de requête pour l’espace de travail Azure Monitor que les clients qui se connectent au point de terminaison public. Nous nous appuyons sur la résolution DNS pour acheminer automatiquement les connexions entre le réseau virtuel et l’espace de travail via une liaison privée.

Par défaut, nous créons une zone DNS privée attachée au réseau virtuel avec les mises à jour nécessaires pour les points de terminaison privés. Toutefois, si vous utilisez votre propre serveur DNS, vous devrez peut-être apporter des modifications supplémentaires à votre configuration DNS. La section sur les modifications DNS ci-dessous décrit les mises à jour requises pour les points de terminaison privés.

Modifications DNS pour les points de terminaison privés

Notes

Pour plus d’informations sur la configuration de vos paramètres DNS pour les points de terminaison privés, consultez Configuration DNS du point de terminaison privé Azure.

Quand vous créez un point de terminaison privé, l’enregistrement de ressource DNS CNAME de l’espace de travail est mis à jour avec un alias dans un sous-domaine avec le préfixe privatelink. Par défaut, nous créons également une zone DNS privée correspondant au sous-domaine privatelink, avec les enregistrements de ressource DNS A pour les points de terminaison privés.

Lorsque vous résolvez l’URL du point de terminaison de requête à l’extérieur du réseau virtuel avec le point de terminaison privé, elle se résout en point de terminaison public de l’espace de travail. En cas de résolution depuis le réseau virtuel hébergeant le point de terminaison privé, l’URL du point de terminaison de requête se résout en adresse IP du point de terminaison privé.

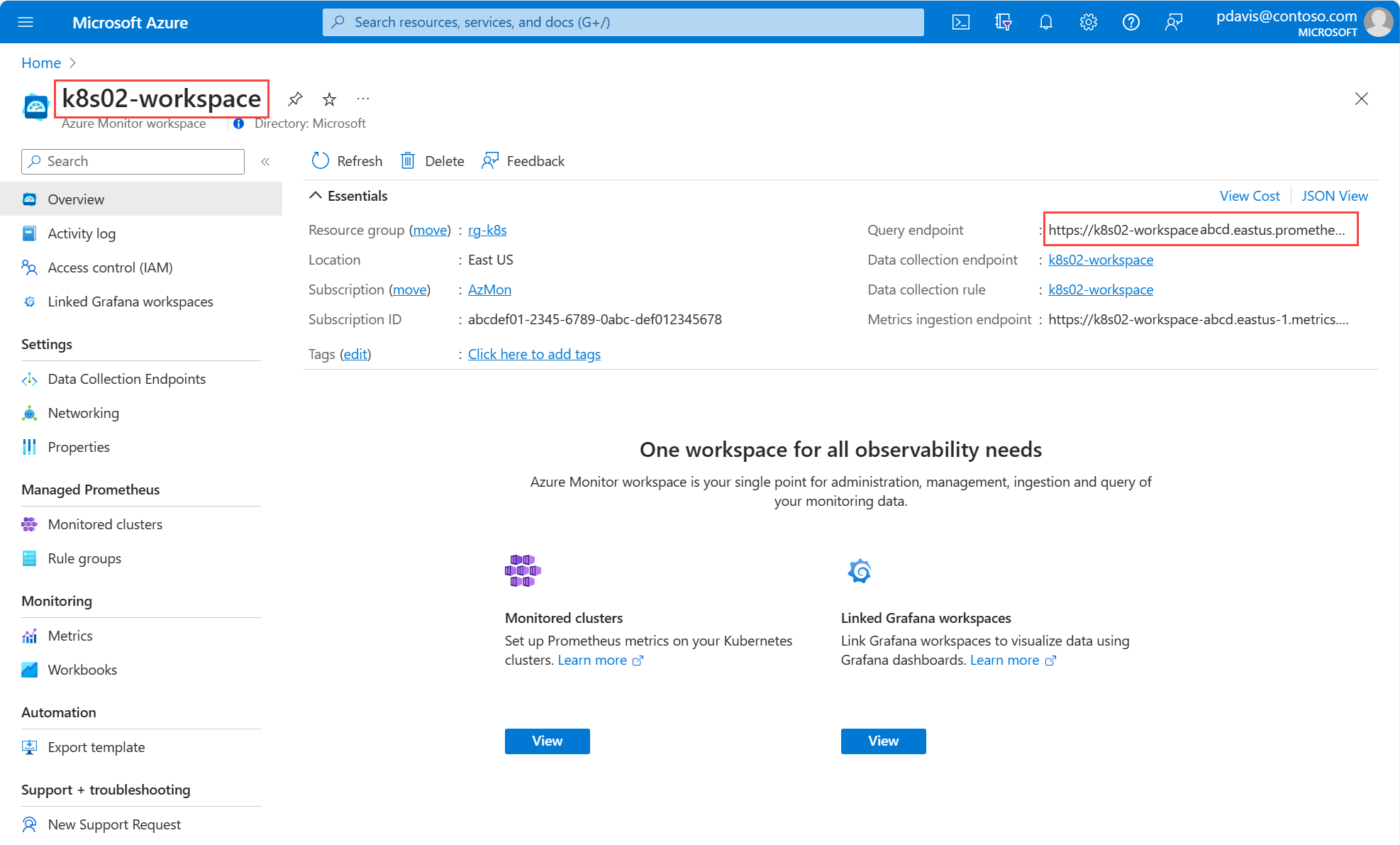

Pour l’exemple ci-dessous, nous utilisons k8s02-workspace situé dans la région USA Est. Le nom de la ressource n’est pas forcément unique, ce qui nous oblige à ajouter quelques caractères après le nom pour rendre le chemin d’URL unique, par exemple k8s02-workspace-<key>. Ce point de terminaison de requête unique s’affiche dans la page Vue d’ensemble de l’espace de travail Azure Monitor.

Les enregistrements de ressources DNS de l’espace de travail Azure Monitor, lorsqu’ils sont résolus depuis l’extérieur du réseau virtuel hébergeant le point de terminaison privé, sont les suivants :

| Nom | Type | Valeur |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Point de terminaison public du service régional AMW> |

| <Point de terminaison public du service régional AMW> | Un | <Adresse IP publique du service régional AMW> |

Comme mentionné précédemment, vous pouvez refuser ou contrôler l’accès pour les clients situés en dehors du réseau virtuel via l’onglet « Accès public » sur la page Mise en réseau de votre espace de travail.

Les enregistrements de ressources DNS correspondant à « k8s02-workspace », lorsqu'ils sont résolus par un client du réseau virtuel hébergeant le point de terminaison privé, sont les suivants :

| Nom | Type | Valeur |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

Un | <Adresse IP du point de terminaison privé> |

Cette approche permet d’accéder à l’espace de travail avec le même point de terminaison de requête pour les clients sur le réseau virtuel hébergeant les points de terminaison privés, ainsi que pour les clients en dehors du réseau virtuel.

Si vous utilisez un serveur DNS personnalisé sur votre réseau, les clients doivent pouvoir résoudre le nom de domaine complet du point de terminaison de requête d’espace de travail en adresse IP du point de terminaison privé. Vous devez configurer votre serveur DNS de manière à déléguer votre sous-domaine de liaison privée à la zone DNS privée du réseau virtuel, ou configurer les enregistrements A pour k8s02-workspace avec l'adresse IP du point de terminaison privé.

Conseil

Lorsque vous utilisez un serveur DNS personnalisé ou local, configurez votre serveur DNS de façon à résoudre le nom du point de terminaison de requête d’espace de travail dans le sous-domaine privatelink en adresse IP du point de terminaison privé. Pour ce faire, vous pouvez déléguer le sous-domaine privatelink à la zone DNS privée du réseau virtuel ou configurer la zone DNS sur votre serveur DNS et ajouter les enregistrements A DNS.

Les noms des zones DNS recommandés pour les points de terminaison privés pour un espace de travail Azure Monitor sont les suivants :

| Resource | Sous-ressource cible | Nom de la zone |

|---|---|---|

| Espace de travail Azure Monitor | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Pour plus d’informations sur la configuration de votre propre serveur DNS pour la prise en charge des points de terminaison privés, consultez les articles suivants :

- Résolution de noms pour des ressources dans les réseaux virtuels Azure

- Configuration DNS pour les points de terminaison privés

Tarifs

Pour plus d’informations sur les tarifs, consultez Tarification Liaison privée Azure.

Problèmes connus

Gardez à l'esprit les problèmes connus suivants concernant les points de terminaison privés de l’espace de travail Azure Monitor.

Contraintes d’accès à la requête d’espace de travail pour les clients des réseaux virtuels avec des points de terminaison privés

Les clients des réseaux virtuels dotés de points de terminaison privés sont soumis à des contraintes lors de l’accès à d’autres espaces de travail Azure Monitor qui disposent de points de terminaison privés. Par exemple, supposons qu’un réseau virtuel N1 possède un point de terminaison privé pour un espace de travail A1. Si l’espace de travail A2 possède un point de terminaison privé dans un réseau virtuel N2, les clients du réseau virtuel N1 doivent également interroger les données d’espace de travail du compte A2 à l’aide d’un point de terminaison privé. Si l’espace de travail A2 ne possède pas de points de terminaison privés configurés, les clients du réseau virtuel N1 peuvent interroger les données de cet espace de travail sans point de terminaison privé.

Cette contrainte résulte des modifications DNS effectuées lorsque l’espace de travail A2 crée un point de terminaison privé.