Gérer les paramètres de sécurité par défaut pour Azure Local, version 23H2

S’applique à : Azure Local 2311.2 et versions ultérieures

Cet article explique comment gérer les paramètres de sécurité par défaut pour votre instance Locale Azure. Vous pouvez également modifier le contrôle de dérive et les paramètres de sécurité protégés définis pendant le déploiement afin que votre appareil démarre dans un état correct connu.

Prérequis

Avant de commencer, vérifiez que vous avez accès à un système Local Azure version 23H2 déployé, inscrit et connecté à Azure.

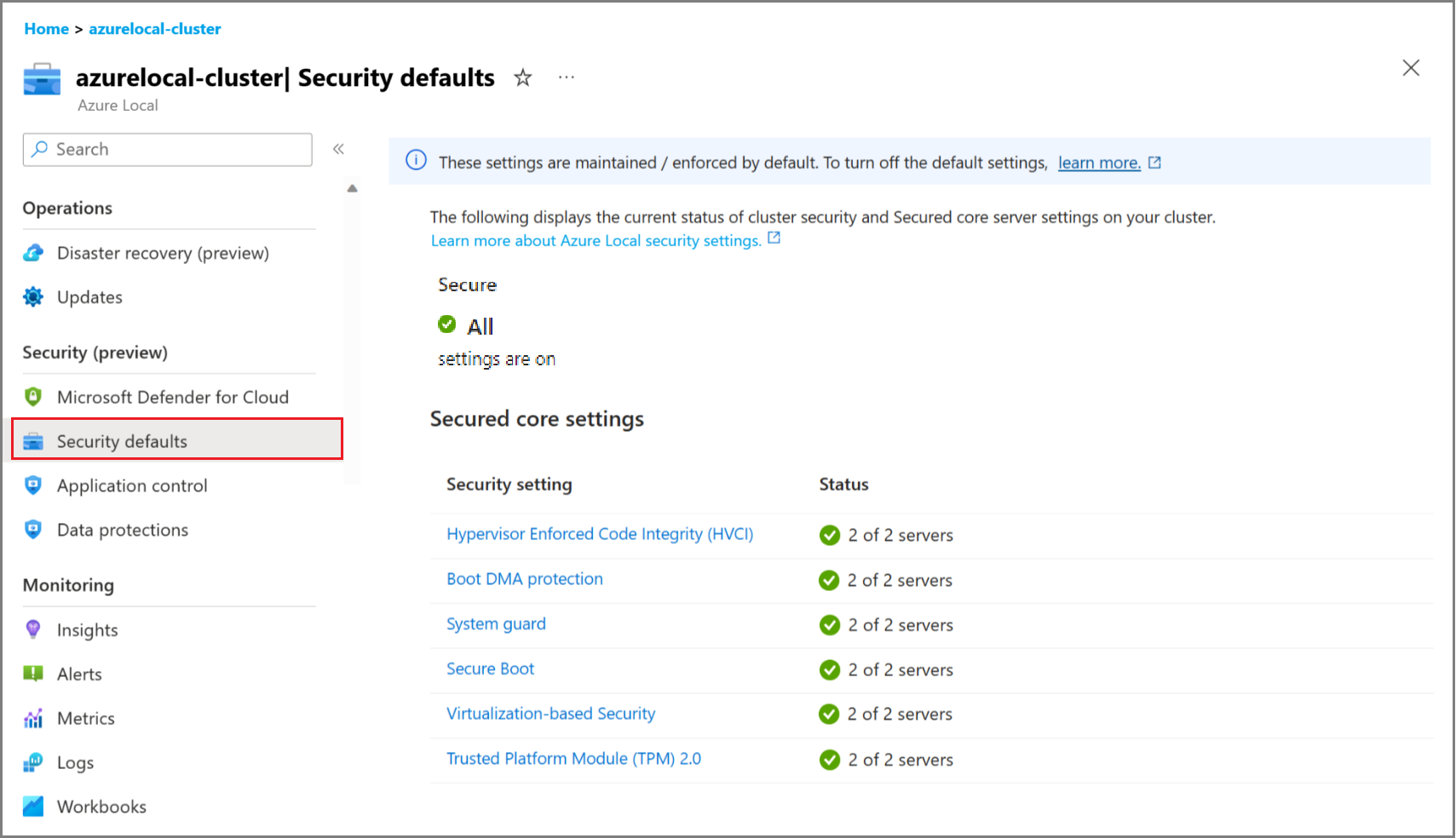

Afficher les paramètres de sécurité par défaut dans le Portail Azure

Pour afficher les paramètres de sécurité par défaut dans le Portail Azure, vérifiez que vous avez appliqué l’initiative MCSB. Pour plus d’informations, consultez l’initiative Appliquer microsoft Cloud Security Benchmark.

Vous pouvez utiliser les paramètres de sécurité par défaut pour gérer la sécurité du système, le contrôle de dérive et les paramètres principaux sécurisés sur votre système.

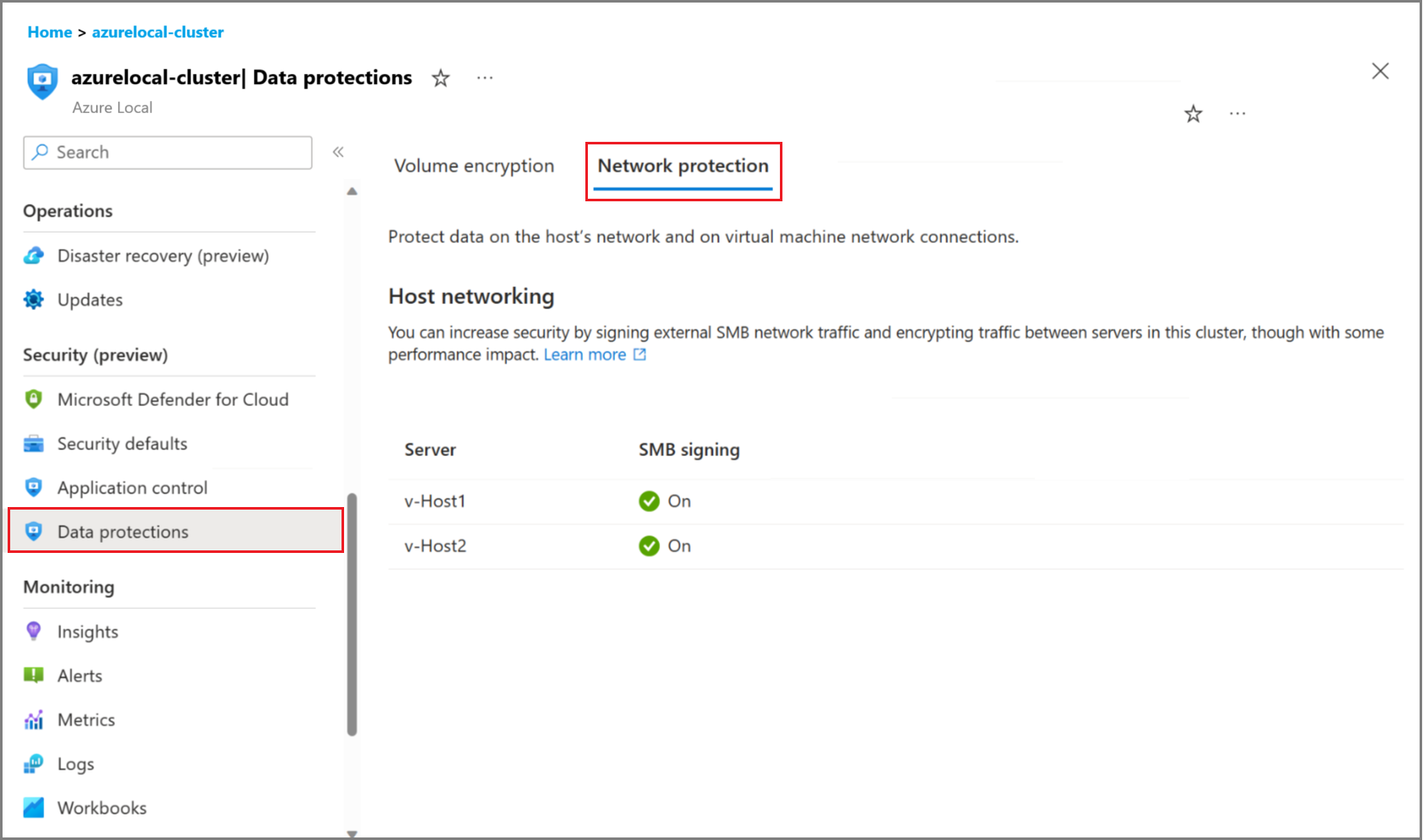

Affichez l’état de signature SMB sous l’onglet Protection du réseau de protection des>données. La signature SMB vous permet de signer numériquement le trafic SMB entre une instance locale Azure et d’autres systèmes.

Afficher la conformité de la base de référence de sécurité dans le Portail Azure

Une fois que vous avez inscrit votre instance locale Azure avec Microsoft Defender pour le cloud ou que vous affectez les machines Windows intégrées doivent répondre aux exigences de la base de référence de sécurité de calcul Azure, un rapport de conformité est généré. Pour obtenir la liste complète des règles à laquelle votre instance locale Azure est comparée, consultez la base de référence de sécurité Windows.

Pour une machine locale Azure, lorsque toutes les exigences matérielles pour le cœur sécurisé sont remplies, le score de conformité attendu par défaut est de 321 sur 324 règles , c’est-à-dire 99 % des règles sont conformes.

Le tableau suivant décrit les règles qui ne sont pas conformes et la justification de l’écart actuel :

| Nom de la règle | État de conformité | Motif | Commentaires |

|---|---|---|---|

| Ouverture de session interactive : contenu du message pour les utilisateurs essayant de se connecter | Non conforme | Avertissement : « est égal à » | Cela doit être défini par le client, il n’a pas de contrôle de dérive activé. |

| Ouverture de session interactive : titre du message pour les utilisateurs essayant de se connecter | Non conforme | Avertissement : « » est égal à « » | Cela doit être défini par le client, il n’a pas de contrôle de dérive activé. |

| Longueur minimale du mot de passe | Non conforme | Critique : sept est inférieur à la valeur minimale de 14. | Cela doit être défini par le client, il n’a pas de contrôle de dérive activé pour permettre à ce paramètre de s’aligner sur les stratégies de votre organisation. |

Correction de la conformité des règles

Pour corriger la conformité des règles, exécutez les commandes suivantes ou utilisez tout autre outil que vous préférez :

Avis juridique : Créez une valeur personnalisée pour un avis juridique en fonction des besoins et des stratégies de votre organisation. Exécutez les commandes suivantes :

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"Longueur minimale du mot de passe : définissez la stratégie de longueur de mot de passe minimale sur 14 characthers sur l’ordinateur local Azure. La valeur par défaut est 7, et toute valeur inférieure à 14 est toujours marquée par la stratégie de base de référence de surveillance. Exécutez les commandes suivantes :

net accounts /minpwlen:14

Gérer les paramètres de sécurité par défaut avec PowerShell

Une fois la protection de dérive activée, vous ne pouvez modifier que les paramètres de sécurité non protégés. Pour modifier les paramètres de sécurité protégés qui forment la ligne de base, vous devez d’abord désactiver la protection de dérive. Pour afficher et télécharger la liste complète des paramètres de sécurité, consultez Base de référence de sécurité.

Modifier les paramètres de sécurité par défaut

Commencez par la base de référence de sécurité initiale, puis modifiez le contrôle de dérive et les paramètres de sécurité protégés définis pendant le déploiement.

Activer le contrôle de dérive

Pour activer le contrôle de dérive, procédez comme suit :

Connectez-vous à votre machine locale Azure.

Exécutez la commande cmdlet de commande suivante :

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local : affecte uniquement le nœud local.

- Cluster : affecte tous les nœuds du cluster à l’aide de l’orchestrateur.

Désactiver le contrôle de dérive

Pour désactiver le contrôle de dérive, procédez comme suit :

Connectez-vous à votre machine locale Azure.

Exécutez la commande cmdlet de commande suivante :

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Local : affecte uniquement le nœud local.

- Cluster : affecte tous les nœuds du cluster à l’aide de l’orchestrateur.

Important

Si vous désactivez le contrôle de dérive, les paramètres protégés peuvent être modifiés. Si vous activez à nouveau le contrôle de dérive, toutes les modifications que vous avez apportées aux paramètres protégés sont remplacées.

Configurer les paramètres de sécurité pendant le déploiement

Dans le cadre du déploiement, vous pouvez modifier le contrôle de dérive et d’autres paramètres de sécurité qui constituent la base de référence de sécurité sur votre cluster.

Le tableau suivant décrit les paramètres de sécurité qui peuvent être configurés sur votre instance locale Azure pendant le déploiement.

| Fonctionnalités | Fonctionnalité | Description | Prend en charge le contrôle de dérive ? |

|---|---|---|---|

| Gouvernance | Base de référence de la sécurité | Conserve les valeurs par défaut de sécurité sur chaque nœud. Permet de protéger contre les modifications. | Oui |

| Protection des informations d’identification | Windows Defender Credential Guard | Utilise la sécurité basée sur la virtualisation pour isoler les secrets des attaques par vol d’informations d’identification. | Oui |

| Contrôle d’application | Contrôle d’application Windows Defender | Contrôle les pilotes et les applications autorisés à s’exécuter directement sur chaque nœud. | Non |

| Chiffrement des données au repos | BitLocker pour le volume de démarrage du système d’exploitation | Chiffre le volume de démarrage du système d’exploitation sur chaque nœud. | Non |

| Chiffrement des données au repos | BitLocker pour les volumes de données | Chiffre les volumes partagés de cluster sur ce système | Non |

| Protection des données en transit | Signature du trafic SMB externe | Signe le trafic SMB entre ce système et d’autres pour empêcher les attaques de relais. | Oui |

| Protection des données en transit | Chiffrement SMB pour le trafic en cluster | Chiffre le trafic entre les nœuds du système (sur votre réseau de stockage). | Non |

Modifier les paramètres de sécurité après le déploiement

Une fois le déploiement terminé, vous pouvez utiliser PowerShell pour modifier les paramètres de sécurité tout en conservant le contrôle de dérive. Certaines fonctionnalités nécessitent un redémarrage pour prendre effet.

Propriétés de l’applet de commande PowerShell

Les propriétés d’applet de commande suivantes concernent le module AzureStackOSConfigAgent . Le module est installé pendant le déploiement.

Get-AzsSecurity-Étendue : <local | PerNode | AllNodes | Grappe>- Local : fournit une valeur booléenne (true/False) sur le nœud local. Peut être exécuté à partir d’une session PowerShell distante standard.

- PerNode : fournit une valeur booléenne (true/False) par nœud.

- Rapport : nécessite CredSSP ou une machine locale Azure à l’aide d’une connexion RDP (Remote Desktop Protocol).

- AllNodes : fournit une valeur booléenne (true/False) calculée sur plusieurs nœuds.

- Cluster : fournit une valeur booléenne à partir du magasin EXCHANGE. Interagit avec l’orchestrateur et agit sur tous les nœuds du cluster.

Enable-AzsSecurity-Étendue <locale | Grappe>Disable-AzsSecurity-Étendue <locale | Grappe>FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Contrôle de dérive

- Credential Guard

- VBS (Virtualization Based Security)- Nous prenons uniquement en charge la commande Enable.

- DRTM (Racine dynamique de confiance pour la mesure)

- HVCI (Hyperviseur appliqué si l’intégrité du code)

- Atténuation des canaux secondaires

- SMB Signing

- Chiffrement du cluster SMB

Important

Enable AzsSecurityetDisable AzsSecurityles applets de commande sont disponibles uniquement sur les nouveaux déploiements ou sur les déploiements mis à niveau une fois que les bases de référence de sécurité sont correctement appliquées aux nœuds. Pour plus d’informations, consultez Gérer la sécurité après la mise à niveau d’Azure Local.

Le tableau suivant documente les fonctionnalités de sécurité prises en charge, si elles prennent en charge le contrôle de dérive et si un redémarrage est nécessaire pour implémenter la fonctionnalité.

| Nom | Fonctionnalité | Prend en charge le contrôle de dérive | Redémarrage obligatoire |

|---|---|---|---|

| Activer |

Sécurité basée sur la virtualisation (VBS) | Oui | Oui |

| Activer |

Credential Guard | Oui | Oui |

| Activer Disable |

Racine dynamique de confiance pour la mesure (DRTM) | Oui | Oui |

| Activer Disable |

Intégrité du code protégé par hyperviseur (HVCI) | Oui | Oui |

| Activer Disable |

Atténuation des canaux côté | Oui | Oui |

| Activer Disable |

Signature SMB | Oui | Oui |

| Activer Disable |

Chiffrement de cluster SMB | Non, paramètre de cluster | Non |

Étapes suivantes

- Comprendre le chiffrement BitLocker.